Kryptera säkerhetskopierade data i ett säkerhetskopieringsvalv med hjälp av kundhanterade nycklar

Du kan använda Azure Backup för att kryptera dina säkerhetskopierade data via kundhanterade nycklar (CMK:er) i stället för plattformshanterade nycklar (PMK:er), som är aktiverade som standard. Dina nycklar för att kryptera säkerhetskopieringsdata måste lagras i Azure Key Vault.

Krypteringsnyckeln som du använder för att kryptera säkerhetskopior kan skilja sig från den som du använder för källan. En AES 256-baserad datakrypteringsnyckel (DEK) hjälper till att skydda data. Dina nyckelkrypteringsnycklar hjälper i sin tur till att skydda DEK. Du har fullständig kontroll över data och nycklar.

För att tillåta kryptering måste du bevilja säkerhetskopieringsvalvets hanterade identitet som du vill använda för CMK, behörigheterna att komma åt krypteringsnyckeln i nyckelvalvet. Du kan ändra nyckeln när det behövs.

Kommentar

Krypteringsinställningar och CMK används omväxlande.

Regioner som stöds

CMK:er för säkerhetskopieringsvalv är för närvarande tillgängliga i alla offentliga Azure-regioner.

Nyckelvalv och hanterade HSM-nyckelkrav

Granska följande krav innan du aktiverar kryptering i ett säkerhetskopieringsvalv:

Krypteringsinställningar använder Azure Key Vault eller en HSM-nyckel (Managed Hardware Security Module) tillsammans med information om säkerhetskopieringsvalvets hanterade identitet.

Säkerhetskopieringsvalvets hanterade identitet måste ha:

- En inbyggd roll för kryptotjänstkrypteringsanvändare tilldelad, om ditt nyckelvalv använder en rollbaserad konfiguration för åtkomstkontroll (RBAC) som baseras på identitets- och åtkomsthantering (IAM).

- Hämta, omsluta och packa upp behörigheter om ditt nyckelvalv använder en konfiguration som baseras på åtkomstprinciper.

- Hämta, omsluta och ta bort behörigheter som beviljats via lokal RBAC på nyckeln om du använder en hanterad HSM. Läs mer.

Kontrollera att du har en giltig, aktiverad Key Vault-nyckel. Använd inte en utgången eller inaktiverad nyckel eftersom den inte kan användas för kryptering i vila och leder till fel vid säkerhetskopiering och återställning. Key Vault-termen anger också en hanterad HSM om du inte noterade den tidigare.

Key Vault måste ha mjukt borttagnings- och rensningsskydd aktiverat.

Krypteringsinställningar stöder endast Azure Key Vault RSA- och RSA-HSM-nycklar i storlekarna 2 048, 3 072 och 4 096. Läs mer om nycklar. Innan du överväger Key Vault-regioner för krypteringsinställningar, se Key Vault-haveriberedskapsscenarier för regionalt redundansstöd.

Att tänka på

Innan du aktiverar kryptering i ett säkerhetskopieringsvalv bör du gå igenom följande överväganden:

När du har aktiverat kryptering med hjälp av CMK:er för ett säkerhetskopieringsvalv kan du inte återgå till att använda PMK:er (standardvärdet). Du kan ändra krypteringsnycklarna eller den hanterade identiteten så att de uppfyller kraven.

CMK tillämpas på azure backup-lagringsvalvet och arkivnivån valv. Det är inte tillämpligt för den operativa nivån.

Det finns för närvarande inte stöd för att flytta ett CMK-krypterat säkerhetskopieringsvalv mellan resursgrupper och prenumerationer.

När du har aktiverat krypteringsinställningar i säkerhetskopieringsvalvet ska du inte inaktivera eller koppla från den hanterade identiteten eller ta bort Key Vault-behörigheter som används för krypteringsinställningar. Dessa åtgärder leder till att säkerhetskopierings-, återställnings-, nivåindelnings- och återställningspunktens förfallojobb misslyckas. De medför kostnader för data som lagras i Säkerhetskopieringsvalvet tills:

- Du återställer Key Vault-behörigheterna.

- Du kan återanvända en systemtilldelad identitet, ge nyckelvalvet behörighet till den och uppdatera krypteringsinställningarna (om du använde den systemtilldelade identiteten för krypteringsinställningar).

- Du kopplar om den hanterade identiteten och kontrollerar att den har behörighet att komma åt nyckelvalvet och nyckeln för att använda den nya användartilldelade identiteten.

Krypteringsinställningar använder Azure Key Vault-nyckeln och säkerhetskopieringsvalvets hanterade identitetsinformation.

Om nyckeln eller Nyckelvalvet som du använder tas bort eller om åtkomsten återkallas och inte kan återställas förlorar du åtkomsten till data som lagras i Backup-valvet. Se också till att du har rätt behörighet att tillhandahålla och uppdatera hanterad identitet, säkerhetskopieringsvalv och nyckelvalvsinformation.

Valv som använder användartilldelade hanterade identiteter för CMK-kryptering stöder inte användning av privata slutpunkter för Azure Backup.

Nyckelvalv som begränsar åtkomsten till specifika nätverk stöds för närvarande inte med användartilldelade hanterade identiteter för CMK-kryptering.

Aktivera kryptering med hjälp av kundhanterade nycklar när valvet skapas

När du skapar ett säkerhetskopieringsvalv kan du aktivera kryptering på säkerhetskopior med hjälp av CMK:er. Lär dig hur du skapar ett säkerhetskopieringsvalv.

Välj en klient:

Följ dessa steg för att aktivera krypteringen:

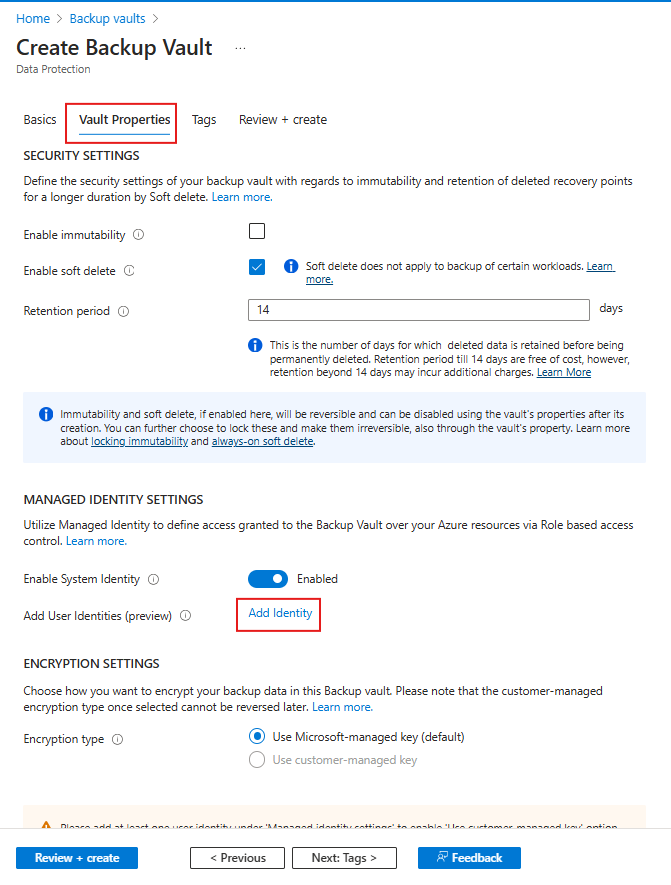

På fliken Valvegenskaper väljer du Lägg till identitet.

På bladet Välj användartilldelad hanterad identitet väljer du en hanterad identitet i listan som du vill använda för kryptering och väljer sedan Lägg till.

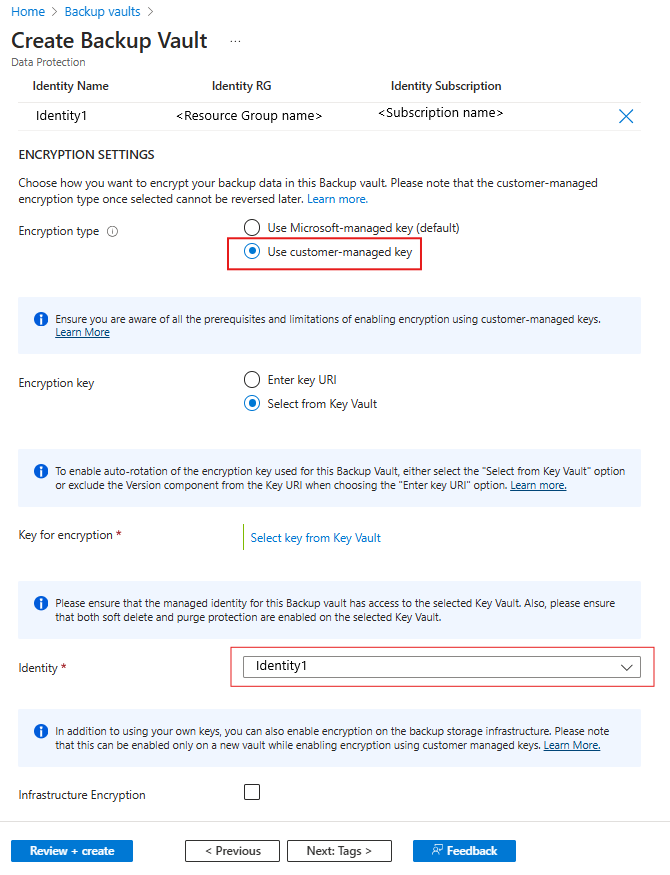

Som Krypteringstyp väljer du Använd kundhanterad nyckel.

Om du vill ange vilken nyckel som ska användas för kryptering väljer du lämpligt alternativ.

Om du vill aktivera autorotation av krypteringsnyckelversionen som används för säkerhetskopieringsvalvet väljer du Välj från Key Vault. Eller ta bort versionskomponenten från nyckel-URI:n genom att välja Ange nyckel-URI. Läs mer om autorotation.

Ange URI:n för krypteringsnyckeln. Du kan också bläddra och välja nyckeln.

Lägg till den användartilldelade hanterade identiteten för att hantera kryptering med CMK:er.

När valvet skapas kan endast användartilldelade hanterade identiteter användas för CMK.

Om du vill använda CMK med systemtilldelad hanterad identitet uppdaterar du valvegenskaperna när du har skapat valvet.

Om du vill aktivera kryptering i infrastrukturen för lagring av säkerhetskopior väljer du Infrastrukturkryptering.

Du kan endast aktivera infrastrukturkryptering i ett nytt valv när du skapar och använder kundhanterade nycklar (CMK).

Lägg till taggar (valfritt) och fortsätt att skapa valvet.

Uppdatera egenskaperna för säkerhetskopieringsvalvet så att de krypteras med hjälp av kundhanterade nycklar

Du kan ändra krypteringsinställningarna för ett säkerhetskopieringsvalv i följande scenarier:

- Aktivera Kundhanterad nyckel för ett redan befintligt valv. För Säkerhetskopieringsvalv kan du aktivera CMK före eller efter skydd av objekt i valvet.

- Uppdatera information i krypteringsinställningarna, till exempel den hanterade identiteten eller krypteringsnyckeln.

Nu ska vi aktivera kundhanterad nyckel för ett befintligt valv.

Utför följande åtgärder i ordning för att konfigurera ett valv:

Aktivera en hanterad identitet för säkerhetskopieringsvalvet.

Tilldela behörigheter till Säkerhetskopieringsvalvet för åtkomst till krypteringsnyckeln i Azure Key Vault.

Aktivera skydd mot mjuk borttagning och rensning i Azure Key Vault.

Tilldela krypteringsnyckeln till säkerhetskopieringsvalvet.

I följande avsnitt beskrivs var och en av dessa åtgärder i detalj.

Aktivera en hanterad identitet för säkerhetskopieringsvalvet

Azure Backup använder systemtilldelade hanterade identiteter och användartilldelade hanterade identiteter i Säkerhetskopieringsvalvet för att få åtkomst till krypteringsnycklar som lagras i Azure Key Vault. Du kan välja vilken hanterad identitet som ska användas.

Kommentar

När du har aktiverat en hanterad identitet får du inte inaktivera den (även tillfälligt). Om du inaktiverar den hanterade identiteten kan det leda till inkonsekvent beteende.

Av säkerhetsskäl kan du inte uppdatera både en Key Vault-nyckel-URI och en hanterad identitet i en enda begäran. Uppdatera ett attribut i taget.

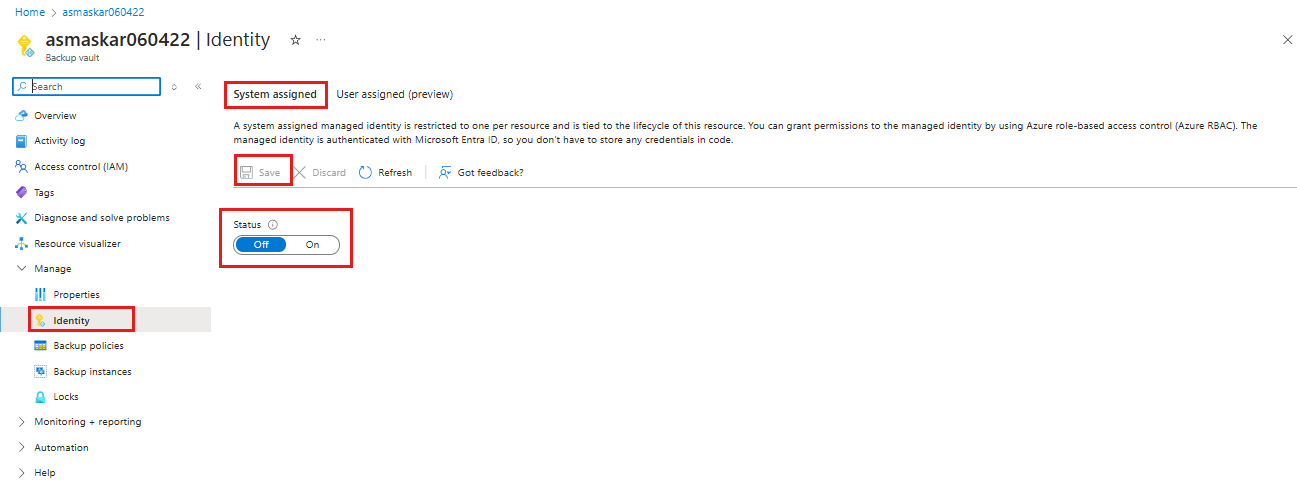

Aktivera en systemtilldelad hanterad identitet för valvet

Välj en klient:

Följ dessa steg om du vill aktivera en systemtilldelad hanterad identitet för säkerhetskopieringsvalvet:

Gå till din Backup-valvidentitet>.

Välj fliken Systemtilldelade.

Ändra Status till På.

Välj Spara för att aktivera identiteten för valvet.

Föregående steg genererar ett objekt-ID, som är den systemtilldelade hanterade identiteten för valvet.

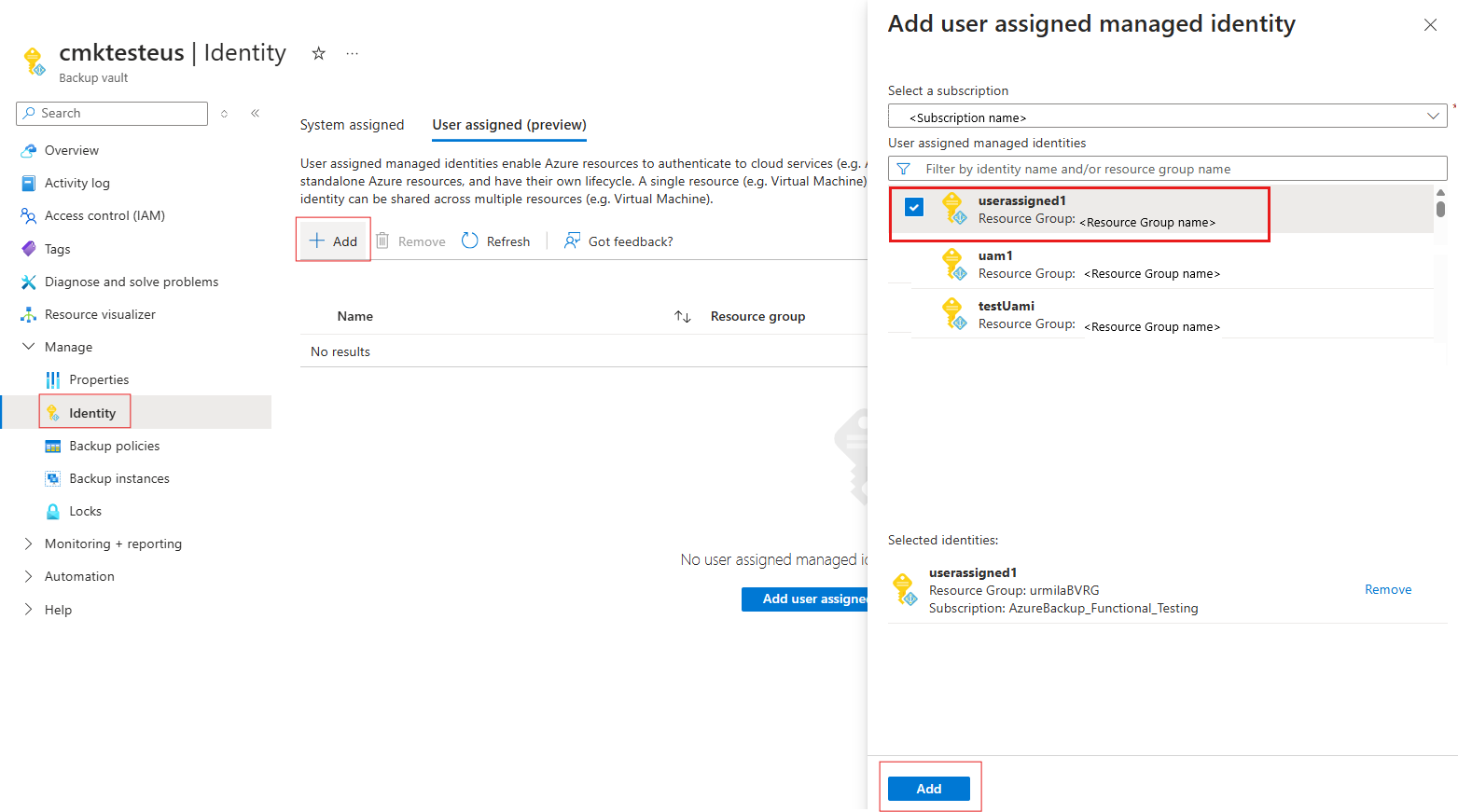

Tilldela en användartilldelad hanterad identitet till valvet

Följ dessa steg om du vill tilldela en användartilldelad hanterad identitet för säkerhetskopieringsvalvet:

Gå till din Backup-valvidentitet>.

Välj fliken Användartilldelade (förhandsversion).

Välj +Lägg till för att lägga till en användartilldelad hanterad identitet.

På panelen Lägg till användartilldelad hanterad identitet väljer du prenumerationen för din identitet.

Välj identiteten i listan. Du kan också filtrera efter namnet på identiteten eller resursgruppen.

Välj Lägg till för att slutföra tilldelningen av identiteten.

Kommentar

Nyckelvalv som begränsar åtkomsten till specifika nätverk stöds ännu inte för användning med användartilldelade hanterade identiteter för CMK-kryptering.

Tilldela behörigheter till Säkerhetskopieringsvalvets hanterade identitet (system eller användartilldelad) för att få åtkomst till krypteringsnyckeln i Azure Key Vault

Välj en klient:

Du måste tillåta säkerhetskopieringsvalvets hanterade identitet att komma åt nyckelvalvet som innehåller krypteringsnyckeln.

Scenario: Key Vault har åtkomstkontrollkonfiguration (IAM) aktiverat

Följ de här stegen:

- Gå till åtkomstkontrollen för nyckelvalvet>och välj sedan Lägg till rolltilldelning.

- Välj rollen Key Vault Crypto Service Encryption User från Jobbfunktionsroller .

- Välj Nästa>Tilldela åtkomst till>hanterad identitet>Välj medlemmar.

- Välj säkerhetskopieringsvalvets hanterade identitet.

- Välj Nästa och tilldela.

Scenario: Key Vault har konfiguration av åtkomstprinciper aktiverat

Följ de här stegen:

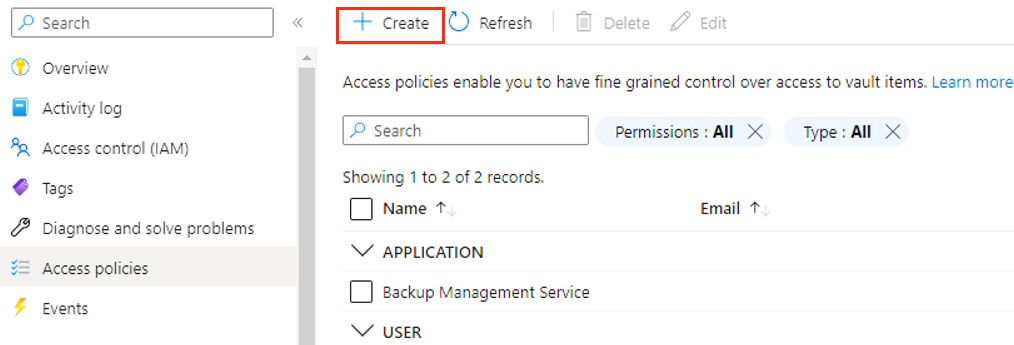

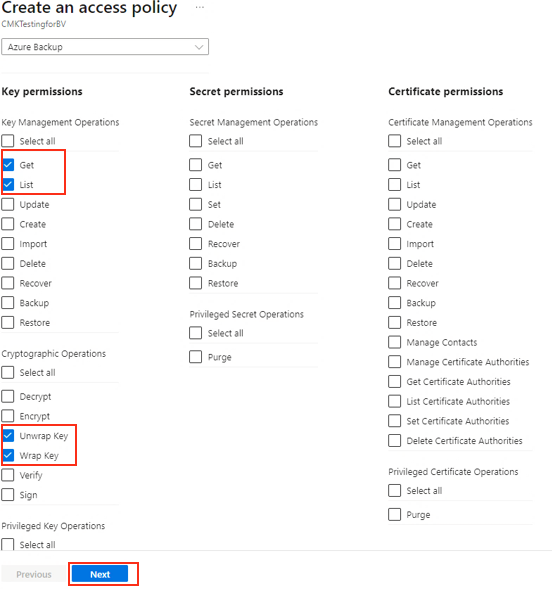

Gå till dina åtkomstprinciper för nyckelvalvet>och välj sedan +Skapa.

Ange vilka åtgärder som ska tillåtas för nyckeln. Under Nyckelbehörigheter väljer du åtgärderna Hämta, Lista, Packa upp nyckel och Radbryt nyckel . Välj sedan Nästa.

På fliken Huvudnamn söker du efter valvet i sökrutan med hjälp av dess namn eller hanterade identitet. När valvet visas väljer du det och väljer sedan Nästa.

Välj Lägg till för att lägga till den nya åtkomstprincipen.

Välj Spara för att spara ändringar som du har gjort i åtkomstprincipen för nyckelvalvet.

Om du använder en användartilldelad identitet måste du tilldela den samma behörigheter.

Du kan också tilldela en RBAC-roll till säkerhetskopieringsvalvet som innehåller tidigare nämnda behörigheter, till exempel Key Vault Crypto Officer-rollen . Den här rollen kan innehålla ytterligare behörigheter.

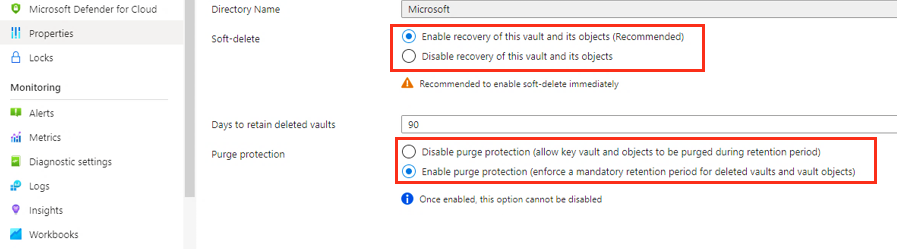

Aktivera skydd mot mjuk borttagning och rensning i Azure Key Vault

Du måste aktivera skydd mot mjuk borttagning och rensning i nyckelvalvet som lagrar krypteringsnyckeln.

Välj en klient:

Du kan ange dessa egenskaper från Azure Key Vault-gränssnittet, som du ser i följande skärmbild. Du kan också ange dessa egenskaper när du skapar nyckelvalvet. Läs mer om dessa Key Vault-egenskaper.

Tilldela krypteringsnyckeln till säkerhetskopieringsvalvet

Innan du väljer krypteringsnyckeln för valvet kontrollerar du att du har:

- Aktiverade Säkerhetskopieringsvalvets hanterade identitet och tilldelade den nödvändiga behörigheterna.

- Aktiverat skydd för mjuk borttagning och rensning för nyckelvalvet.

Kommentar

Om det finns några uppdateringar av den aktuella Key Vault-informationen i krypteringsinställningarna med ny nyckelvalvsinformation måste den hanterade identitet som används för krypteringsinställningar behålla åtkomsten till det ursprungliga Nyckelvalvet med behörigheterna Hämta och Packa upp och nyckeln ska vara i aktiverat tillstånd. Den här åtkomsten är nödvändig för att köra nyckelrotationen från föregående nyckel till den nya nyckeln.

Följ dessa steg för att tilldela nyckeln:

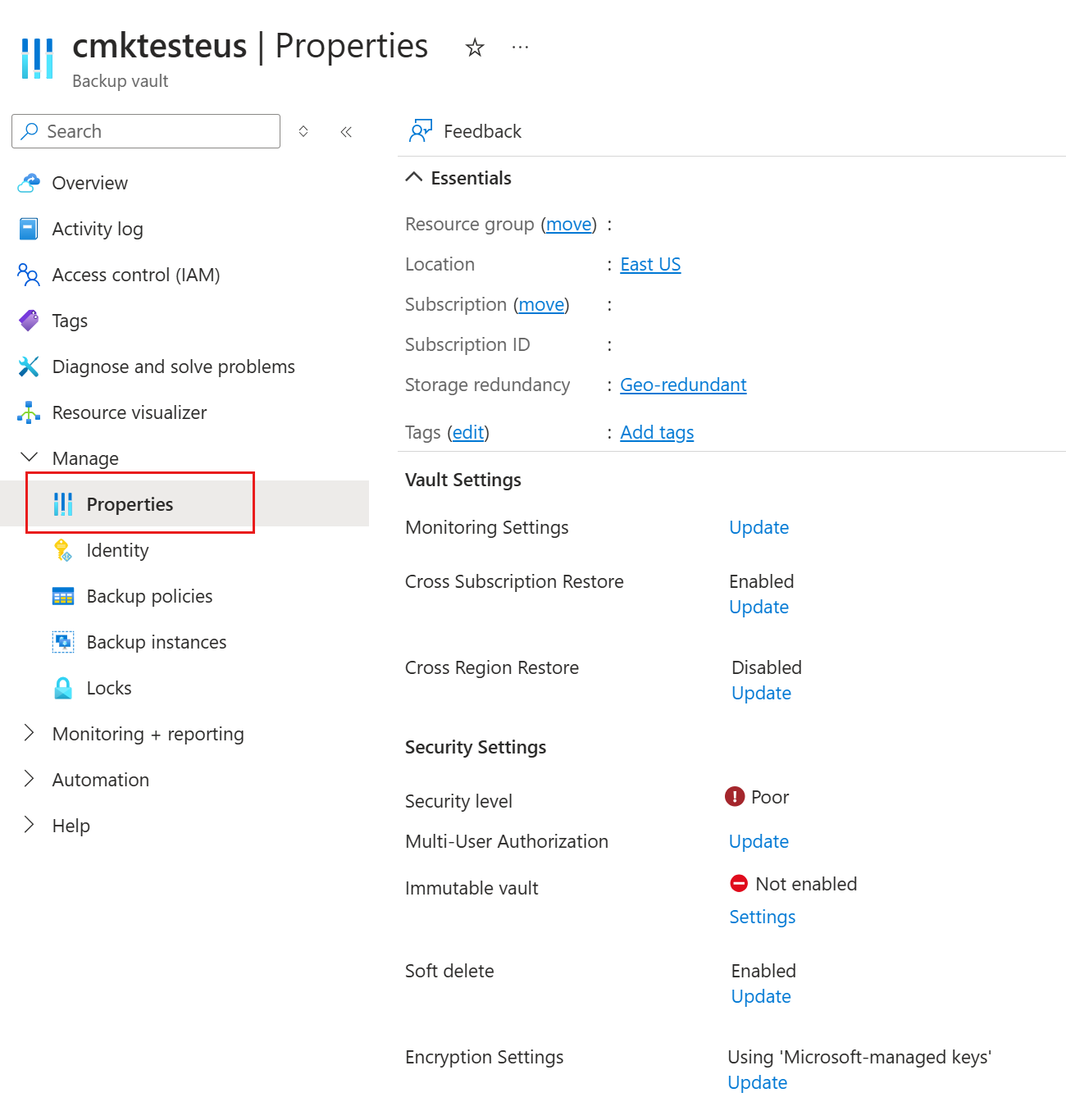

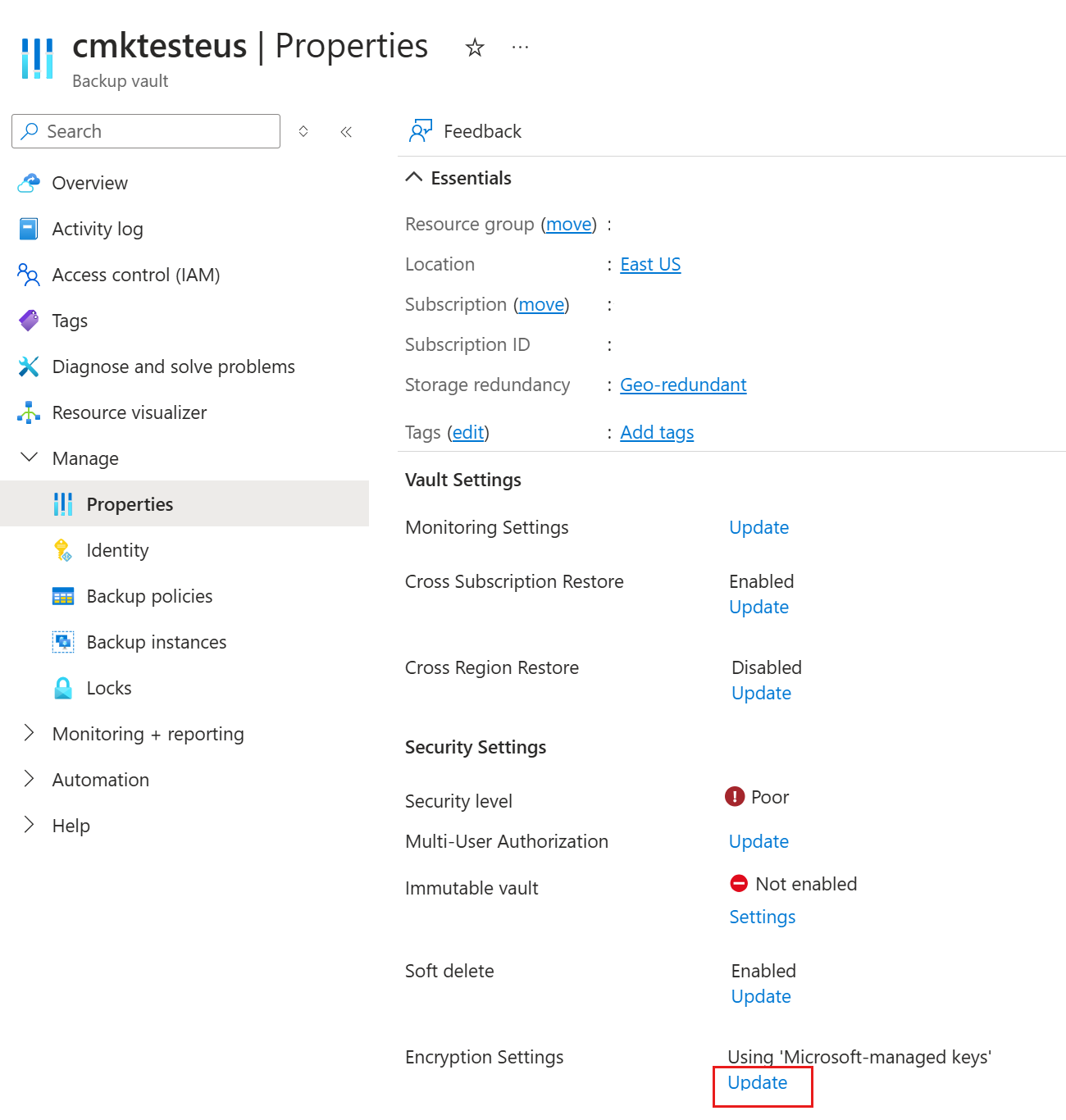

Gå till egenskaper för säkerhetskopieringsvalvet>.

För Krypteringsinställningar väljer du Uppdatera.

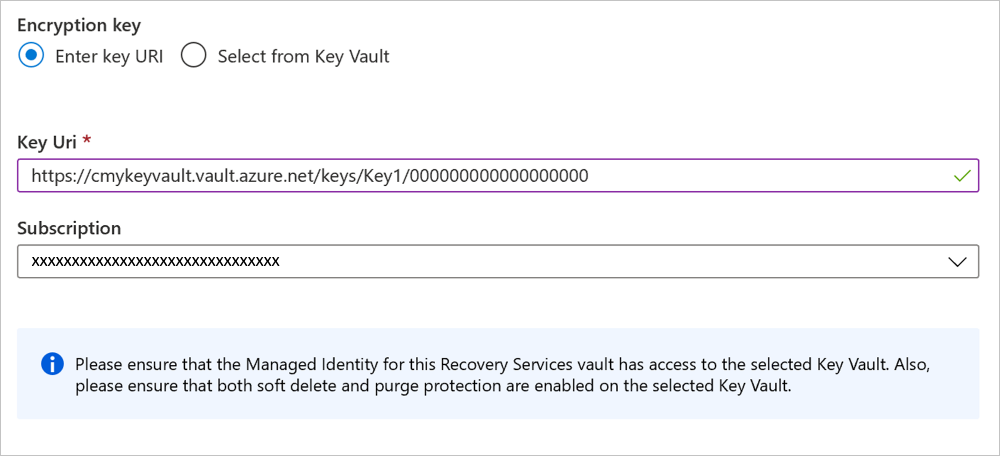

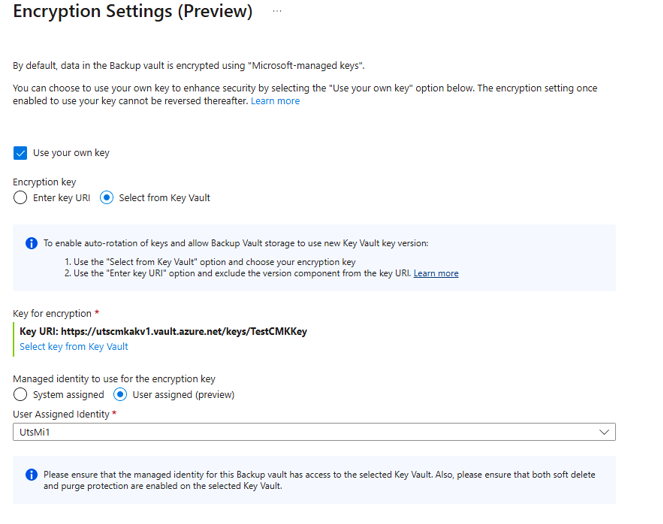

På bladet Krypteringsinställningar väljer du Använd din egen nyckel och anger sedan nyckeln med något av följande alternativ. Se till att använda en RSA-nyckel som är i ett aktiverat och aktivt tillstånd.

Välj Ange nyckel-URI. I rutan Nyckel-URI anger du URI:n för den nyckel som du vill använda för att kryptera data i det här säkerhetskopieringsvalvet. Du kan också hämta den här nyckel-URI:n från motsvarande nyckel i nyckelvalvet.

Se till att kopiera nyckel-URI:n korrekt. Vi rekommenderar att du använder knappen Kopiera till Urklipp med nyckelidentifieraren.

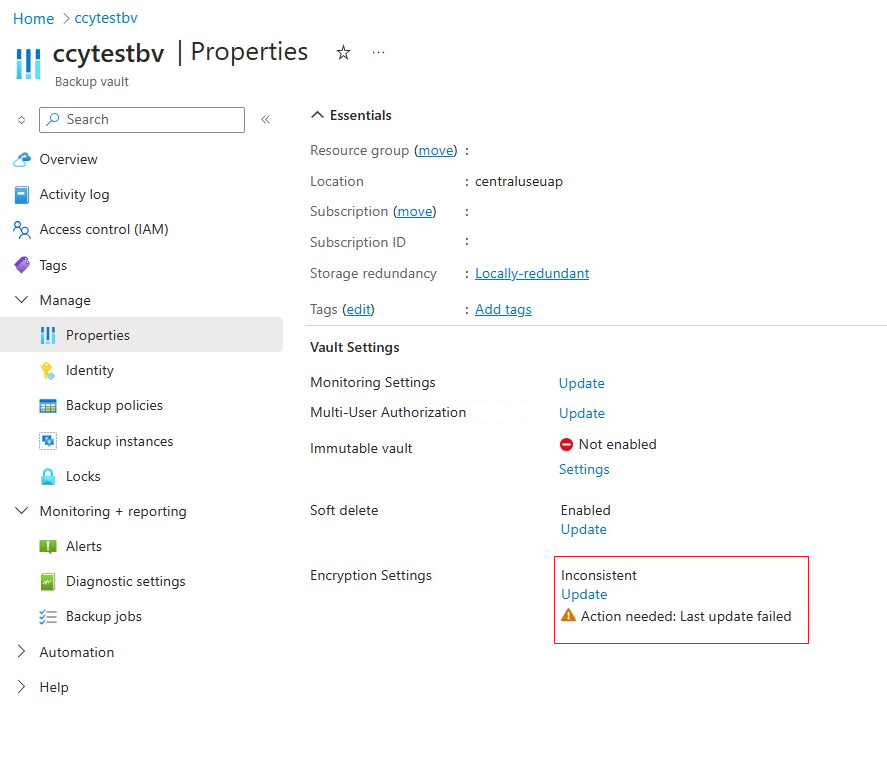

När du försöker uppdatera krypteringsinställningarna men uppdateringsåtgärden misslyckas på grund av ett internt fel uppdateras krypteringsinställningen till Inkonsekvent och kräver din uppmärksamhet. I sådana fall kontrollerar du informationen om krypteringsinställningarna och ser till att de är korrekta. Till exempel körs åtgärden Uppdatera krypteringsinställningar igen med den befintliga hanterade identiteten kopplad till valvet. Om informationen om krypteringsinställningarna är densamma påverkas inte uppdateringsåtgärden.

Om du också inaktiverar eller kopplar från den hanterade identitet som används i krypteringsinställningar ändras krypteringsinställningarna till "inkonsekvent" tillstånd om du inte återaktiverar systemtilldela identitet (om den användes), beviljar nödvändiga Key Vault-behörigheter och utför uppdateringsåtgärden Krypteringsinställningar igen. När du återansluter identiteten för användartilldelad identitet återställs krypteringsinställningarna automatiskt om Key Vault-behörigheterna finns där.

När du anger krypteringsnyckeln med hjälp av den fullständiga nyckel-URI:n med versionskomponenten, kommer nyckeln inte att roteras automatiskt. Du måste uppdatera nycklar manuellt genom att ange den nya nyckeln eller versionen när det behövs. Du kan också ta bort versionskomponenten för nyckel-URI:n för att hämta automatisk nyckelversionsrotation.

Välj Välj från Key Vault. I fönstret Nyckelväljare bläddrar du till och väljer nyckeln från nyckelvalvet.

När du anger krypteringsnyckeln med hjälp av fönstret Nyckelväljare , roteras nyckelversionen automatiskt när en ny version av nyckeln är aktiverad. Läs mer om att aktivera autorotering av krypteringsnycklar.

Välj Uppdatera.

Spåra förloppet och statusen för krypteringsnyckeltilldelningen under Meddelanden.

Uppdatera krypteringsinställningar

Du kan uppdatera krypteringsinställningarna när som helst. När du vill använda en ny nyckel-URI kontrollerar du att ditt befintliga nyckelvalv fortfarande har åtkomst till den hanterade identiteten och att nyckeln är giltig. Annars misslyckas uppdateringsåtgärden.

Den hanterade identitet som du vill använda för kryptering behöver rätt behörigheter.

Säkerhetskopiera till ett valv som krypterats via kundhanterade nycklar

Innan du konfigurerar säkerhetskopieringsskydd kontrollerar du att du har:

- Skapade ett säkerhetskopieringsvalv.

- Aktiverade säkerhetskopieringsvalvets systemtilldelade hanterade identitet eller tilldelade valvet en användartilldelad hanterad identitet.

- Tilldelade behörigheter till säkerhetskopieringsvalvet (eller den användartilldelade hanterade identiteten) för åtkomst till krypteringsnycklar från ditt nyckelvalv.

- Aktiverat skydd för mjuk borttagning och rensning för ditt nyckelvalv.

- Tilldelade en giltig krypteringsnyckel för säkerhetskopieringsvalvet.

Processen för att konfigurera och utföra säkerhetskopior till ett säkerhetskopieringsvalv som krypteras via CMK:er är densamma som processen för att konfigurera och utföra säkerhetskopior till ett valv som använder PMK:er. Det finns inga ändringar i upplevelsen.

Stöd för privat slutpunkt

Du kan använda Azure Key Vault med privat slutpunkt (PE) med hjälp av systemtilldelad hanterad identitet för valvet.

Om åtkomsten till det offentliga nätverket i Azure Key Vault är inaktiverad förhindrar åtkomstbegränsningarna att du använder Azure Portal utanför den privata slutpunktsaktiverade nätverksdatorn för att välja Nyckelvalv och Nyckel på bladet Krypteringsinställningar. Du kan dock använda Key Vault-nyckel-URI :n för att ange Nyckelvalvsnyckelinformation i Krypteringsinställningar.

Felsöka åtgärdsfel för krypteringsinställningar

I det här avsnittet visas de olika felsökningsscenarier som du kan stöta på för Kryptering av säkerhetskopieringsvalv.

Fel vid säkerhetskopiering, återställning och bakgrundsåtgärder

Orsaker:

Orsak 1: Om det finns ett problem med krypteringsinställningarna för säkerhetskopieringsvalvet, till exempel om du har tagit bort Key Vault-behörigheter från krypteringsinställningarnas hanterade identitet, inaktiverat systemtilldelad identitet eller kopplat från/tagit bort den hanterade identiteten från säkerhetskopieringsvalvet som du använder för krypteringsinställningar, misslyckas säkerhetskopierings- och återställningsjobben.

Orsak 2: Nivåindelning av återställningspunkter och återställningspunkters förfallojobb misslyckas utan att visa fel i Azure Portal eller andra gränssnitt (till exempel REST API eller CLI). Dessa åtgärder fortsätter att misslyckas och medför kostnader.

Rekommenderade åtgärder:

Rekommendation 1: Återställ behörigheterna, uppdatera den hanterade identitetsinformationen som har åtkomst till nyckelvalvet.

Rekommendation 2: Återställ de krypteringsinställningar som krävs till säkerhetskopieringsvalvet.

Behörigheter saknas för en hanterad identitet

Felkod: UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Orsak: Det här felet inträffar när:

- Den hanterade identitet som du använder för krypteringsinställningar har inte behörighet att komma åt nyckelvalvet. Dessutom kan säkerhetskopierings- eller återställningsjobben misslyckas med den här felkoden om åtkomsten tas bort efter att krypteringsinställningarna har uppdaterats eller om en hanterad identitet har inaktiverats eller kopplats från säkerhetskopieringsvalvet.

- Du använder en icke-RSA-nyckel-URI.

Rekommenderad åtgärd: Kontrollera att den hanterade identitet som du använder för krypteringsinställningar har de behörigheter som krävs och att nyckeln är en RSA-typ. Försök sedan att utföra åtgärden igen.

Fel vid valvautentisering

Felkod: UserErrorCMKKeyVaultAuthFailure

Orsak: Den hanterade identiteten i krypteringsinställningarna har inte de behörigheter som krävs för att komma åt nyckelvalvet eller nyckeln. Säkerhetskopieringsvalvets hanterade identitet (systemtilldelad eller användartilldelad identitet som används för krypteringsinställningar) bör ha följande behörigheter i nyckelvalvet:

Om ditt nyckelvalv använder en RBAC-konfiguration som baseras på IAM behöver du inbyggda rollbehörigheter för Key Vault Crypto Service Encryption User.

Om du använder åtkomstprinciper behöver du behörigheterna Hämta, Wrap och Unwrap .

Key Vault och nyckeln finns inte och kan inte nås till Azure Backup-tjänsten via nätverksinställningar.

Rekommenderad åtgärd: Kontrollera åtkomstprinciperna för Key Vault och bevilja behörigheter i enlighet med detta.

Fel vid borttagning av valv

Felkod: CloudServiceRetryableError

Orsak: Om det finns ett problem med krypteringsinställningarna för säkerhetskopieringsvalvet (till exempel om du har tagit bort Key Vault-/MHSM-behörigheter från den hanterade identiteten för krypteringsinställningarna, inaktiverad systemtilldelad identitet, kopplat från/tagit bort den hanterade identiteten från säkerhetskopieringsvalvet som används för krypteringsinställningar eller om nyckelvalvet/MHSM-nyckeln tas bort) kan valvborttagningen misslyckas.

Rekommenderad åtgärd: Åtgärda problemet:

- Kontrollera att den hanterade identitet som används för krypteringsinställningar fortfarande har behörighet att komma åt nyckelvalvet/MHSM. Återställ dem innan du fortsätter att ta bort valvet.

- Koppla om/aktivera den hanterade identiteten och tilldela nödvändiga Key Vault-/MHSM-behörigheter.

- Om nyckelvalvnyckeln tas bort kan valvborttagningen misslyckas. Men om du vill återställa den borttagna nyckeln från tillståndet Mjuk borttagning kontrollerar du att du har de behörigheter som krävs för den hanterade identiteten i nyckelvalvet/MHSM och försöker sedan ta bort säkerhetskopieringsvalvet igen.

Verifiera felkoder

Azure Backup verifierar det valda Azure Key Vault när CMK tillämpas på säkerhetskopieringsvalvet. Om Key Vault inte har de nödvändiga konfigurationsinställningarna (mjuk borttagning aktiverat och rensningsskydd aktiverat) visas följande felkoder:

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Felkod: UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Orsak: Mjuk borttagning är inte aktiverat i Key Vault.

Rekommenderad åtgärd: Aktivera mjuk borttagning i Key Vault och försök sedan utföra åtgärden igen.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Felkod: UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Orsak: Rensningsskydd är inte aktiverat i Nyckelvalvet.

Rekommenderad åtgärd: Aktivera rensningsskydd i Nyckelvalvet och försök sedan utföra åtgärden igen.