Konfigurera en plats-till-plats-VPN i vWAN för Azure VMware Solution

I den här artikeln får du lära dig hur du etablerar en VPN-tunnel (IPsec IKEv1 och IKEv2) som avslutas i Microsoft Azure Virtual WAN-hubben. Hubben innehåller Azure VMware Solution ExpressRoute-gatewayen och VPN-gatewayen för plats-till-plats. Den ansluter en lokal VPN-enhet med en Azure VMware Solution-slutpunkt.

Förutsättningar

Du måste ha en offentlig IP-adress som avslutas på en lokal VPN-enhet.

Skapa ett Azure Virtual WAN

I portalen i fältet Sök efter resurser skriver du Virtual WAN i sökrutan och väljer Retur.

Välj Virtuella WAN:er i resultatet. På sidan Virtuella WAN:er väljer du + Skapa för att öppna sidan Skapa WAN .

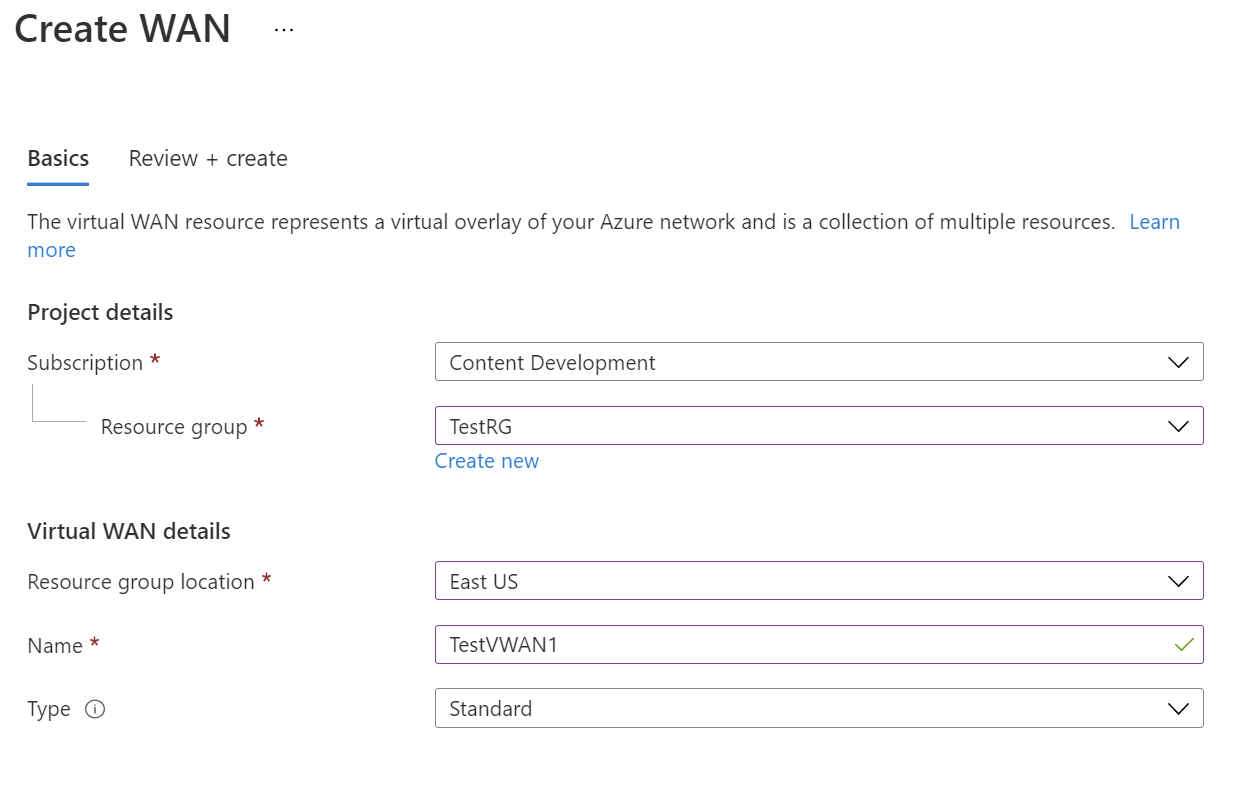

På sidan Skapa WAN fyller du i fälten på fliken Grundläggande . Ändra exempelvärdena så att de gäller för din miljö.

- Prenumeration: Välj den prenumeration som du vill använda.

- Resursgrupp: Skapa ny eller använd befintlig.

- Plats för resursgrupp: Välj en resursplats i listrutan. Ett WAN är en global resurs och finns inte i en viss region. Du måste dock välja en region för att kunna hantera och hitta den WAN-resurs som du skapar.

- Namn: Ange det namn som du vill anropa ditt virtuella WAN.

- Typ: Basic eller Standard. Välj Standard. Om du väljer Grundläggande förstår du att grundläggande virtuella WAN:er bara kan innehålla Basic-hubbar. Grundläggande hubbar kan bara användas för plats-till-plats-anslutningar.

När du har fyllt i fälten väljer du Granska +Skapa längst ned på sidan.

När valideringen har slutförts klickar du på Skapa för att skapa det virtuella WAN-nätverket.

Skapa en virtuell hubb

En virtuell hubb är ett virtuellt nätverk som skapas och används av Azure Virtual WAN. Det är kärnan i ditt Virtual WAN-nätverk i en region. Den kan innehålla gatewayer för plats-till-plats och ExpressRoute.

Dricks

Du kan också skapa en gateway i en befintlig hubb.

Gå till det virtuella WAN som du skapade. På den virtuella WAN-sidan till vänster väljer du Hubbar under Anslutningen.

På sidan Hubbar väljer du +Ny hubb för att öppna sidan Skapa virtuell hubb .

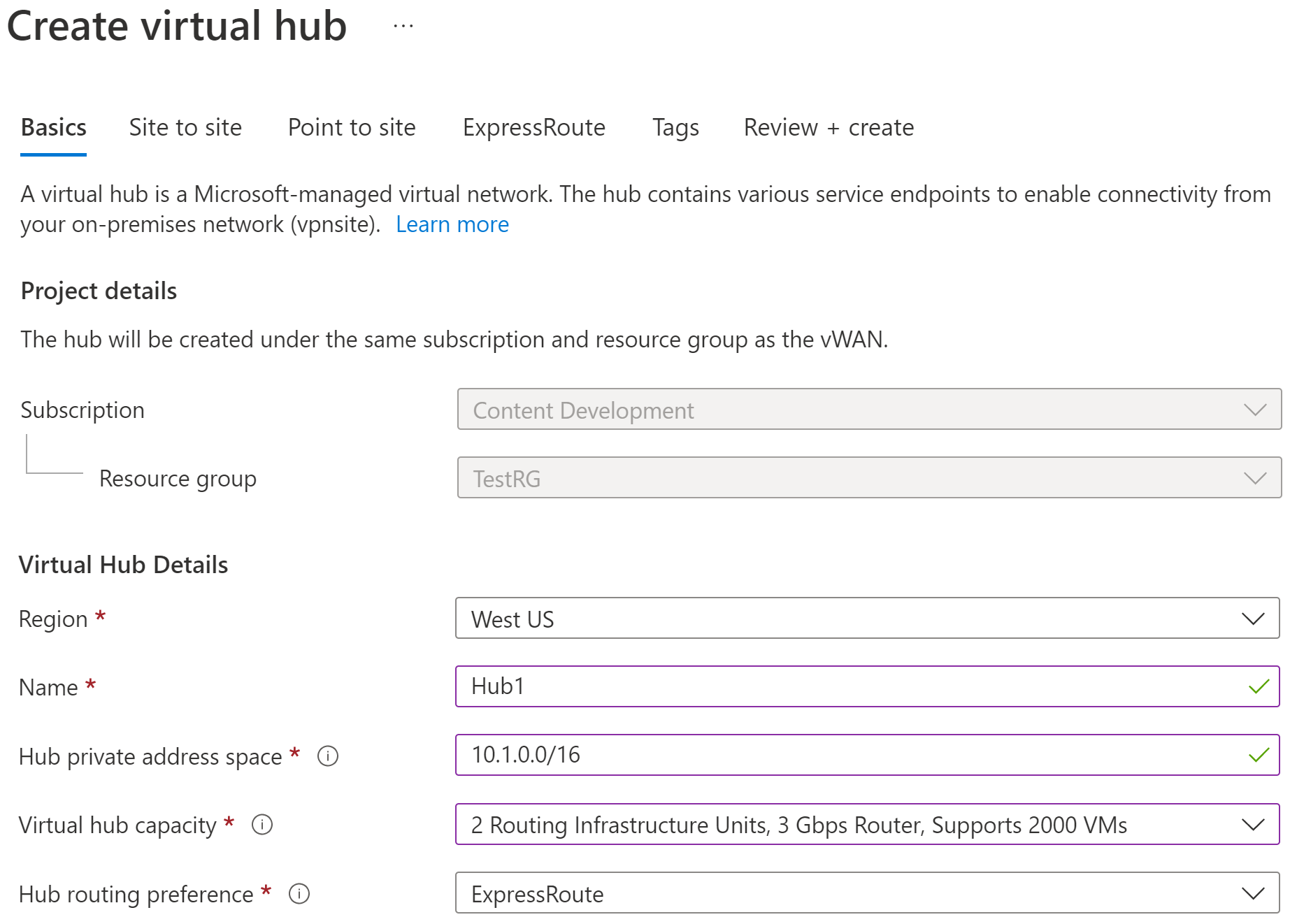

På fliken Skapa virtuell hubb slutför du följande fält:

- Region: Välj den region där du vill distribuera den virtuella hubben.

- Namn: Namnet som du vill att den virtuella hubben ska vara känd för.

- Navets privata adressutrymme: Hubbens adressintervall i CIDR-notation. Det minsta adressutrymmet är /24 för att skapa en hubb.

- Kapacitet för virtuell hubb: Välj från listrutan. Mer information finns i Inställningar för virtuell hubb.

- Inställningar för hubbdirigering: Lämna inställningen som standard, ExpressRoute om du inte har ett specifikt behov av att ändra det här fältet. Mer information finns i Inställningar för routning av virtuell hubb.

Skapa en VPN-gateway

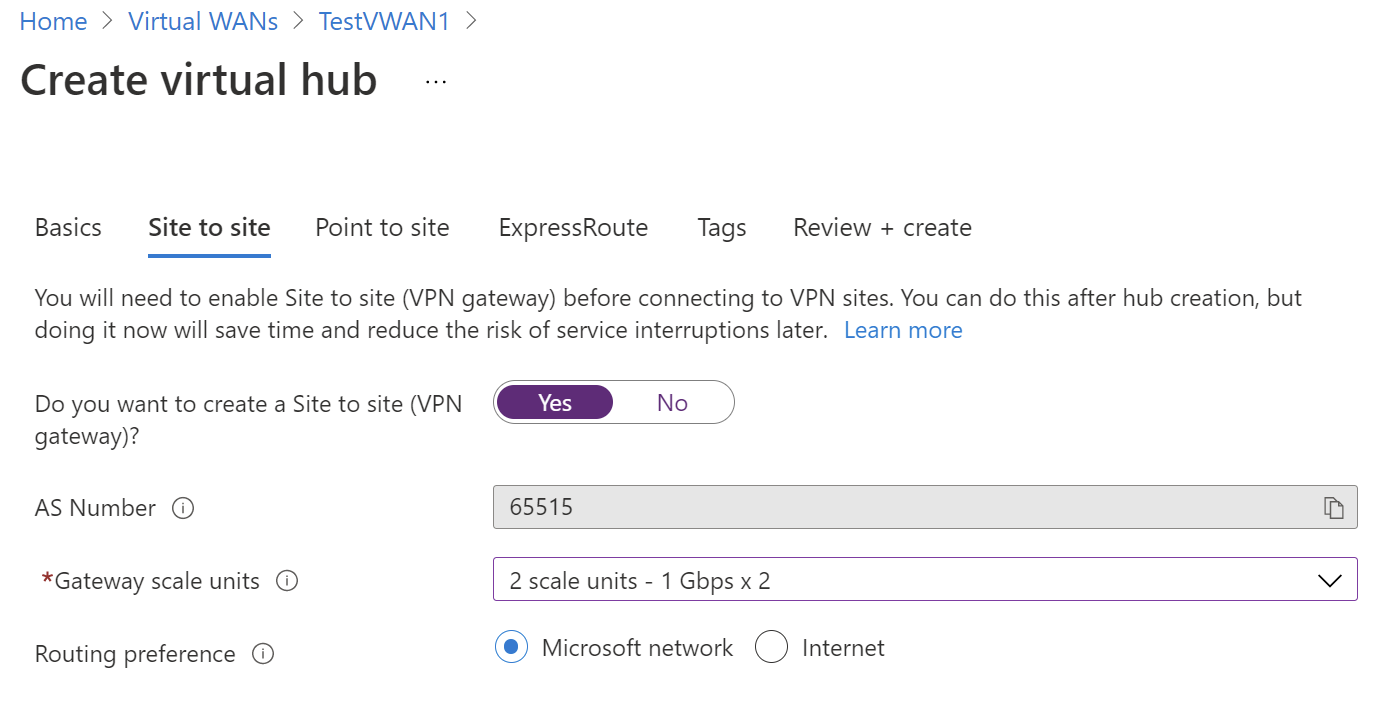

På sidan Skapa virtuell hubb klickar du på Plats till plats för att öppna fliken Webbplats till webbplats .

På fliken Webbplats till webbplats fyller du i följande fält:

Välj Ja för att skapa ett plats-till-plats-VPN.

AS-nummer: AS-nummerfältet kan inte redigeras.

Gatewayskalningsenheter: Välj värdet för gatewayskalningsenheter i listrutan. Med skalningsenheten kan du välja det aggregerade dataflödet för VPN-gatewayen som skapas i den virtuella hubben för att ansluta platser till.

Om du väljer 1 skalningsenhet = 500 Mbit/s innebär det att två instanser för redundans skapas, var och en har ett maximalt dataflöde på 500 Mbit/s. Om du till exempel hade fem grenar, där var och en gjorde 10 Mbit/s på grenen, behöver du en mängd på 50 Mbit/s i huvudänden. Planering av aggregerad kapacitet för Azure VPN-gatewayen bör göras efter att ha utvärderat den kapacitet som behövs för att stödja antalet grenar till hubben.

Routningsinställning: Med azure-routningsinställningar kan du välja hur trafiken ska dirigeras mellan Azure och Internet. Du kan välja att dirigera trafik antingen via Microsoft-nätverket eller via Internetleverantörens nätverk (offentligt Internet). Dessa alternativ kallas även kallpotatisroutning respektive hotpotatisroutning.

Den offentliga IP-adressen i Virtual WAN tilldelas av tjänsten baserat på det valda routningsalternativet. Mer information om routningsinställningar via Microsoft-nätverk eller Internetleverantör finns i artikeln Inställningar för routning.

Välj Granska + skapa för att verifiera.

Välj Skapa för att skapa hubben och gatewayen. Det här kan ta upp till 30 minuter. Efter 30 minuter uppdaterar du för att visa hubben på sidan Hubbar. Välj Gå till resurs för att navigera till resursen.

Skapa ett plats-till-plats-VPN

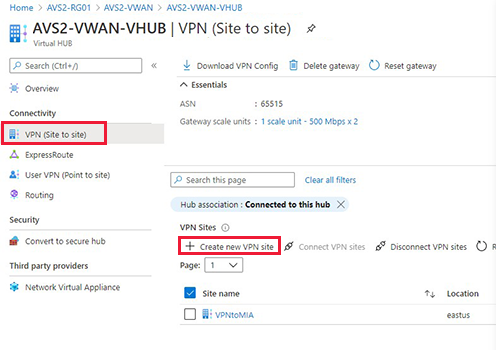

I Azure Portal väljer du det virtuella WAN som du skapade tidigare.

I Översikt över den virtuella hubben väljer du Anslutnings-VPN>(plats-till-plats)>Skapa ny VPN-plats.

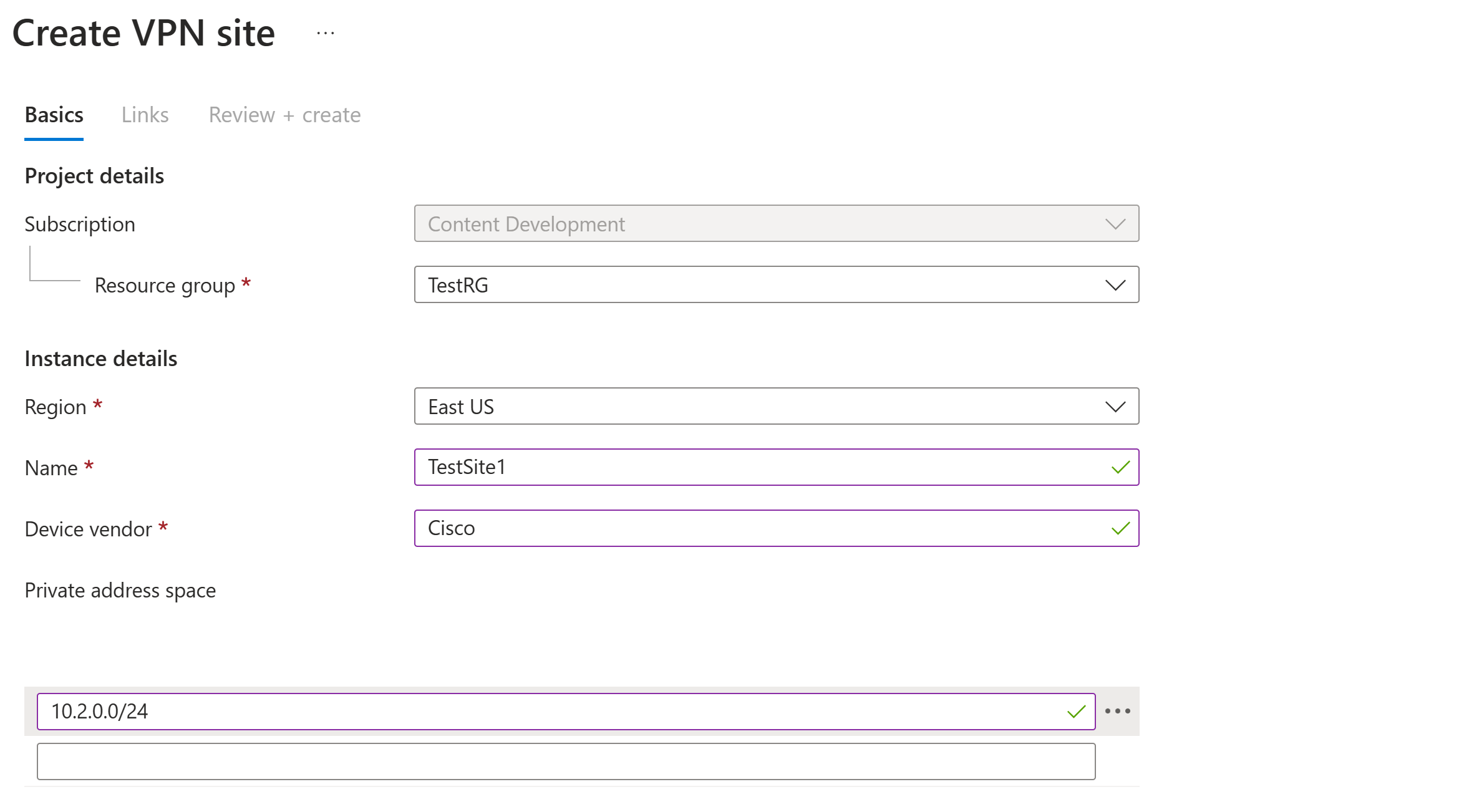

På fliken Grundläggande anger du de obligatoriska fälten.

Region – tidigare kallad plats. Det är den plats där du vill skapa den här webbplatsresursen.

Namn – det namn som du vill referera till din lokala webbplats med.

Enhetsleverantör – namnet på VPN-enhetsleverantören, till exempel Citrix, Cisco eller Barracuda. Det hjälper Azure-teamet att bättre förstå din miljö för att lägga till fler optimeringsmöjligheter i framtiden eller hjälpa dig att felsöka.

Privat adressutrymme – CIDR IP-adressutrymmet som finns på din lokala plats. Trafik till det här adressutrymmet dirigeras till den lokala platsen. CIDR-blocket krävs bara om du inte har aktiverat BGP för webbplatsen.

Kommentar

Om du redigerar adressutrymmet när du har skapat webbplatsen (till exempel lägga till ytterligare ett adressutrymme) kan det ta 8–10 minuter att uppdatera de effektiva vägarna medan komponenterna återskapas.

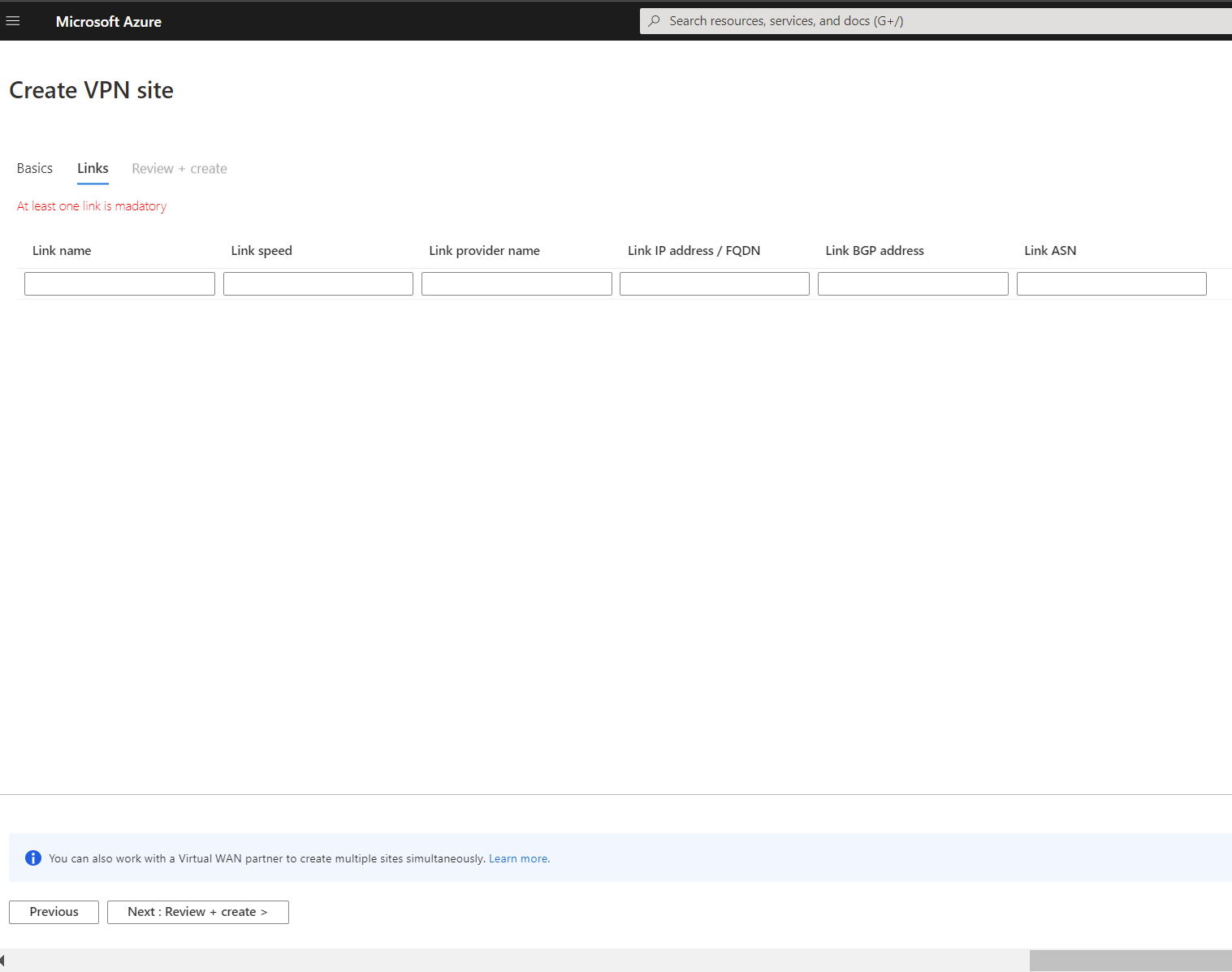

Välj Länkar för att lägga till information om de fysiska länkarna i grenen. Om du har en CPE-enhet för Virtuell WAN-partner kontrollerar du med dem om den här informationen utbyts med Azure som en del av den uppladdning av greninformation som konfigurerats från deras system.

Genom att ange länk- och providernamn kan du skilja mellan valfritt antal gatewayer som så småningom kan skapas som en del av hubben. BGP och autonomt systemnummer (ASN) måste vara unika i din organisation. BGP säkerställer att både Azure VMware Solution och de lokala servrarna annonserar sina vägar genom tunneln. Om de är inaktiverade måste de undernät som behöver annonseras underhållas manuellt. Om undernät missas kan HCX inte bilda tjänstnätet.

Viktigt!

Som standard tilldelar Azure automatiskt en privat IP-adress från prefixintervallet GatewaySubnet som Azure BGP IP-adress på Azure VPN-gatewayen. Den anpassade Azure APIPA BGP-adressen behövs när dina lokala VPN-enheter använder en APIPA-adress (169.254.0.1 till 169.254.255.254) som BGP IP. Azure VPN Gateway väljer den anpassade APIPA-adressen om motsvarande lokala nätverksgatewayresurs (lokalt nätverk) har en APIPA-adress som BGP-peer-IP. Om den lokala nätverksgatewayen använder en vanlig IP-adress (inte APIPA) återgår Azure VPN Gateway till den privata IP-adressen från GatewaySubnet-intervallet.

Välj Granska + skapa.

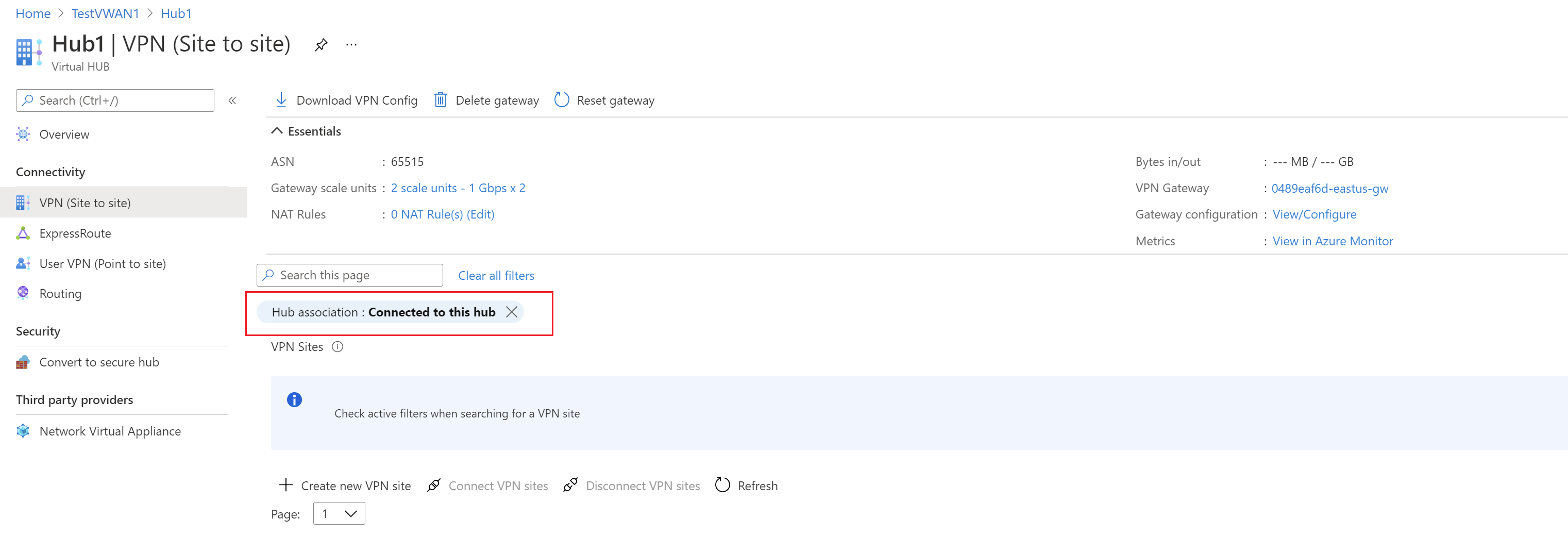

Navigera till den virtuella hubb som du vill använda och avmarkera hubbassociationen för att ansluta VPN-platsen till hubben.

(Valfritt) Skapa principbaserade VPN-tunnlar från plats till plats

Viktigt!

Det här är ett valfritt steg och gäller endast för principbaserade VPN:er.

Principbaserade VPN-installationer kräver att lokala nätverk och Azure VMware Solution-nätverk anges, inklusive hubbintervallen. Dessa intervall anger krypteringsdomänen för den principbaserade VPN-tunnelns lokala slutpunkt. Azure VMware Solution-sidan kräver bara att den principbaserade trafikväljareindikatorn är aktiverad.

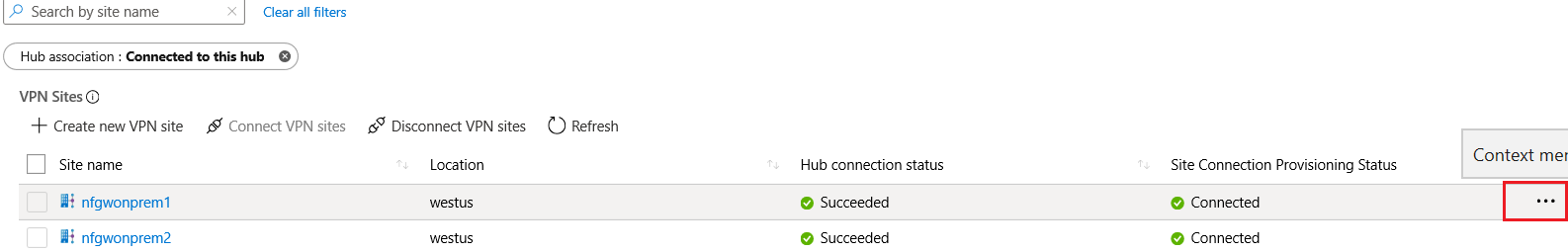

I Azure Portal går du till din Virtual WAN-hubbplats och under Anslutning väljer du VPN (plats till plats).

Välj den VPN-plats som du vill konfigurera en anpassad IPsec-princip för.

Välj vpn-platsnamnet, välj Mer (...) längst till höger och välj sedan Redigera VPN-anslutning.

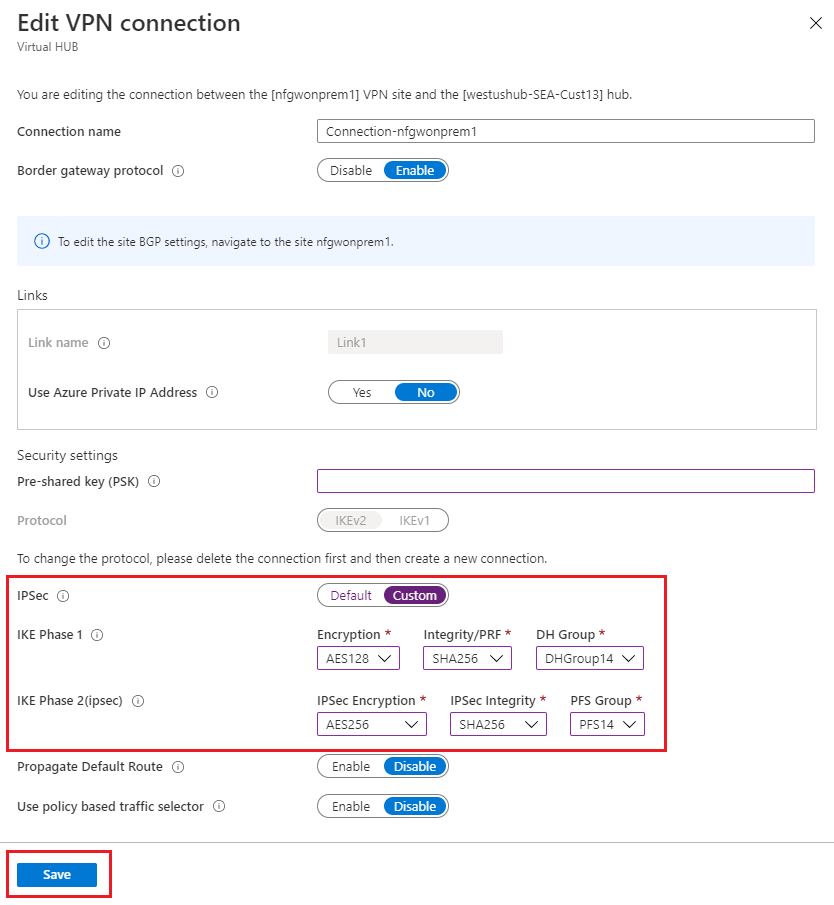

Internet Protocol Security (IPSec), välj Anpassad.

Använd principbaserad trafikväljare och välj Aktivera

Ange information för IKE Fas 1 och IKE Fas 2(ipsec).

Ändra IPsec-inställningen från standard till anpassad och anpassa IPsec-principen. Välj sedan Spara.

Dina trafikväljare eller undernät som ingår i den principbaserade krypteringsdomänen bör vara:

Virtual WAN-hubb

/24Privat moln för Azure VMware Solution

/22Anslutet virtuellt Azure-nätverk (om det finns)

Ansluta VPN-platsen till hubben

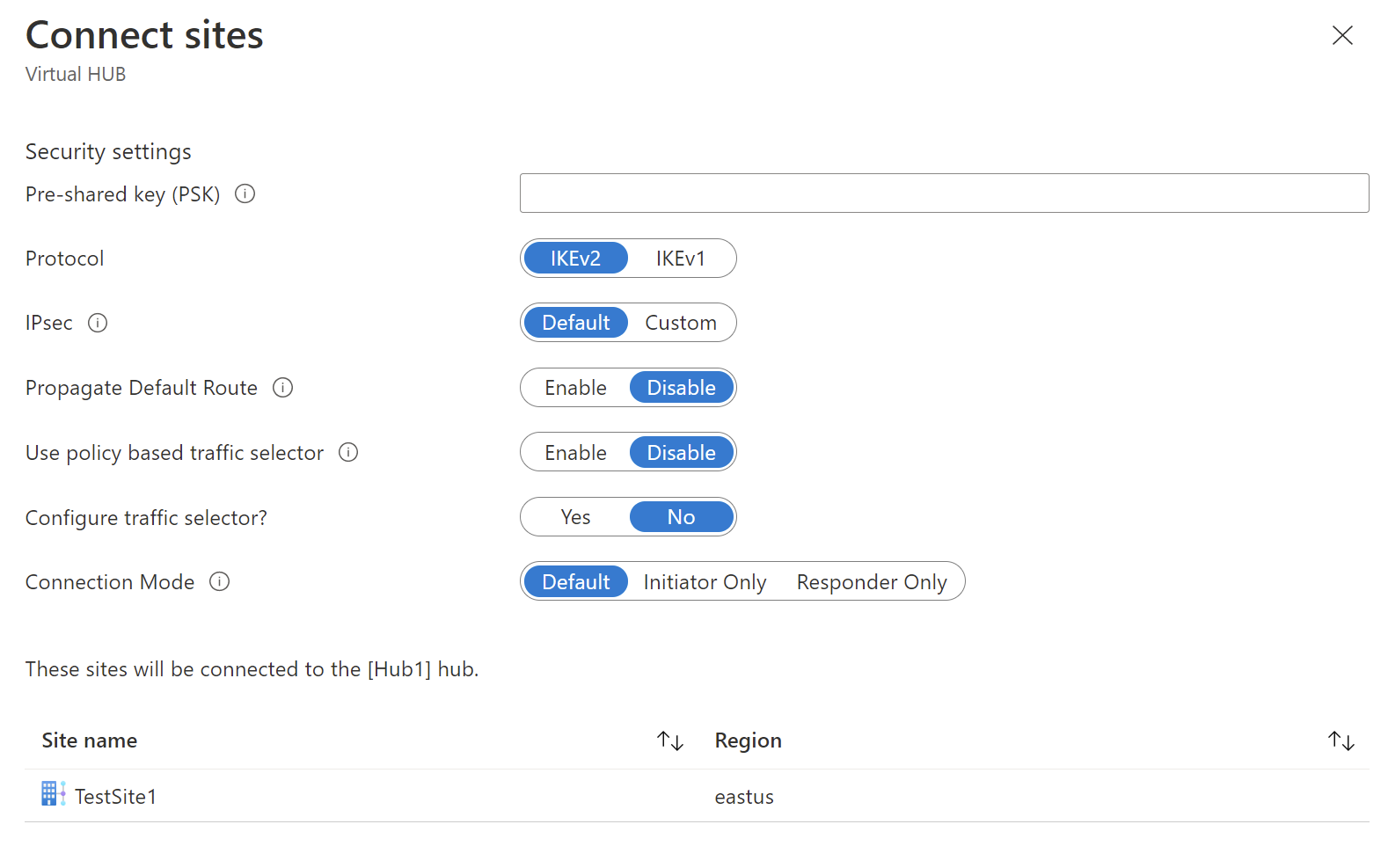

Välj namnet på VPN-webbplatsen och välj sedan Anslut VPN-platser.

I fältet Fördelad nyckel anger du den nyckel som tidigare definierats för den lokala slutpunkten.

Dricks

Om du inte har en tidigare definierad nyckel kan du lämna det här fältet tomt. En nyckel genereras automatiskt åt dig.

Om du distribuerar en brandvägg i hubben och det är nästa hopp anger du alternativet Sprid standardväg till Aktivera.

När den är aktiverad sprids virtual WAN-hubben endast till en anslutning om hubben redan har lärt sig standardvägen när du distribuerar en brandvägg i hubben eller om en annan ansluten plats tvingad tunneltrafik är aktiverad. Standardvägen kommer inte från Virtual WAN-hubben.

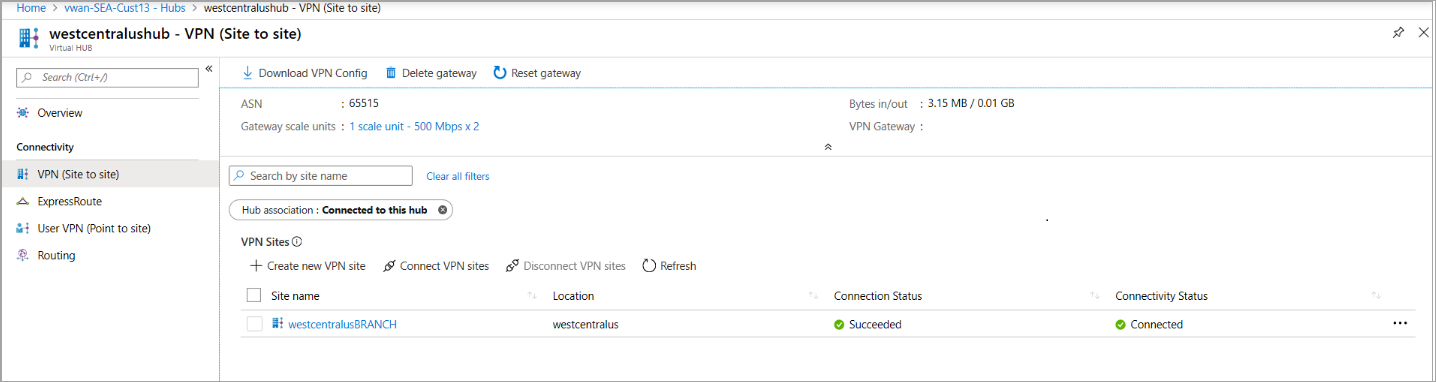

Välj Anslut. Efter några minuter visar webbplatsen anslutnings- och anslutningsstatus.

Anslutningsstatus: Status för Azure-resursen för anslutningen som ansluter VPN-platsen till Azure Hubs VPN-gateway. När den här kontrollplansåtgärden har slutförts upprättar Azure VPN-gatewayen och den lokala VPN-enheten en anslutning.

Anslutningsstatus: Faktisk anslutning (datasökväg) mellan Azures VPN-gateway på hubben och VPN-platsen. Den kan visa något av följande tillstånd:

- Okänd: Normalt sett om serverdelssystemen arbetar för att övergå till en annan status.

- Ansluter: Azure VPN-gateway försöker nå ut till den faktiska lokala VPN-platsen.

- Ansluten: Anslutning upprättad mellan Azure VPN-gateway och lokal VPN-plats.

- Frånkopplad: Visas vanligtvis om den kopplas från av någon anledning (lokalt eller i Azure)

Ladda ned VPN-konfigurationsfilen och tillämpa den på den lokala slutpunkten.

På sidan VPN (plats-till-plats) väljer du Ladda ned VPN-konfiguration överst. Azure skapar ett lagringskonto i resursgruppen "microsoft-network-[location]", där platsen är WAN-platsen. När du har tillämpat konfigurationen på dina VPN-enheter kan du ta bort det här lagringskontot.

När du har skapat den väljer du länken för att ladda ned den.

Tillämpa konfigurationen på din lokala VPN-enhet.

Mer information om konfigurationsfilen finns i Om konfigurationsfilen för VPN-enheter.

Korrigera Azure VMware Solution ExpressRoute i Virtual WAN-hubben.

Viktigt!

Du måste först ha skapat ett privat moln innan du kan korrigera plattformen.

Viktigt!

Du måste också ha en ExpressRoute-gateway konfigurerad som en del av din virtuella WAN-hubb.

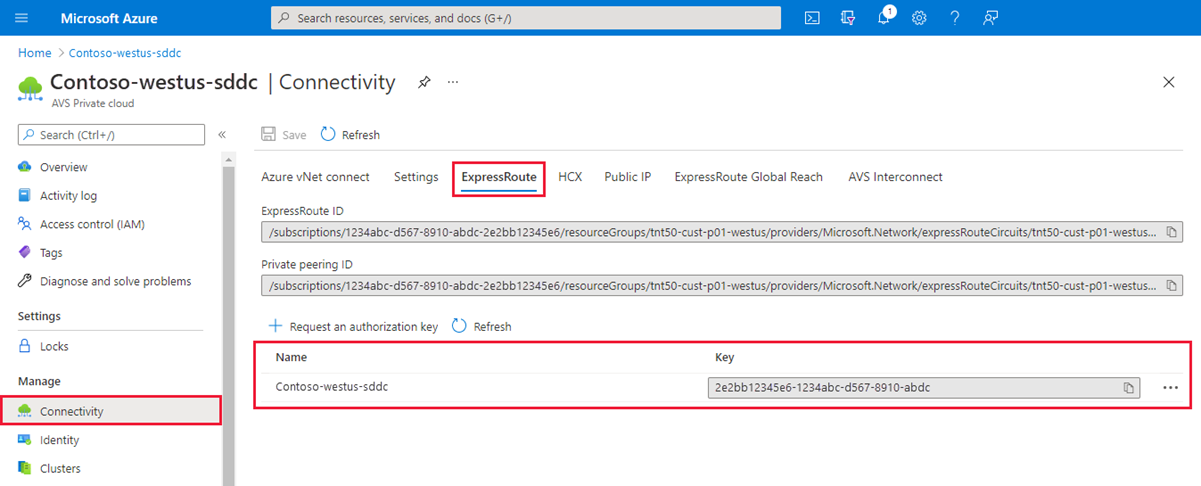

I Azure Portal går du till det privata Azure VMware Solution-molnet.

Under Hantera väljer du Anslutning.

Välj fliken ExpressRoute och välj sedan + Begär en auktoriseringsnyckel.

Ange ett namn för auktoriseringsnyckeln och välj sedan Skapa.

Det kan ta cirka 30 sekunder att skapa nyckeln. När nyckeln har skapats visas den i listan över auktoriseringsnycklar för det privata molnet.

Kopiera auktoriseringsnyckeln och ExpressRoute-ID:t. Du behöver dem för att slutföra peering. Auktoriseringsnyckeln försvinner efter en tid, så kopiera den så snart den visas.

Länka samman Azure VMware Solution och VPN-gatewayen i Virtual WAN-hubben. Du använder auktoriseringsnyckeln och ExpressRoute-ID (peer-krets-URI) från föregående steg.

Välj din ExpressRoute-gateway och välj sedan Lös in auktoriseringsnyckel.

Klistra in auktoriseringsnyckeln i fältet Auktoriseringsnyckel .

Klistra in ExpressRoute-ID:t i URI-fältet för peer-krets.

Markera Kryssrutan Associera expressroute-kretsen automatiskt med hubben .

Välj Lägg till för att upprätta länken.

Testa anslutningen genom att skapa ett NSX-T Data Center-segment och etablera en virtuell dator i nätverket. Pinga både slutpunkterna för den lokala lösningen och Azure VMware-lösningen.

Kommentar

Vänta ungefär 5 minuter innan du testar anslutningen från en klient bakom ExpressRoute-kretsen, till exempel en virtuell dator i det virtuella nätverk som du skapade tidigare.