Konfigurera en tillgänglighetsgrupp i Azure-regioner – SQL Server på virtuella Azure-datorer

Gäller för:SQL Server på en virtuell Azure-dator

I den här självstudien beskrivs hur du konfigurerar en AlwaysOn-tillgänglighetsgruppreplik för SQL Server på virtuella Azure-datorer (VM) i en Azure-region som är fjärransluten till den primära repliken. Du kan använda den här konfigurationen för haveriberedskap (DR).

Du kan också använda stegen i den här artikeln för att utöka en befintlig lokal tillgänglighetsgrupp till Azure.

Den här självstudien bygger på självstudien för att manuellt distribuera en tillgänglighetsgrupp i ett enda undernät i en enda region. Omnämnanden av den lokala regionen i den här artikeln refererar till de virtuella datorer och tillgänglighetsgrupp som redan har konfigurerats i den första regionen. Fjärrregionen är den nya infrastruktur som läggs till i den här självstudien.

Översikt

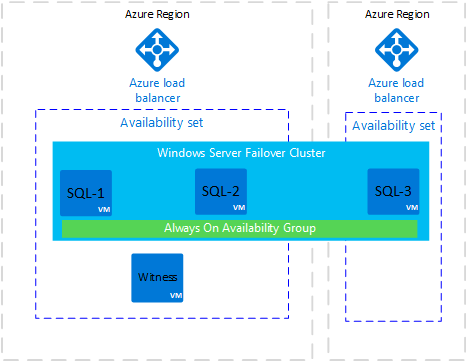

Följande bild visar en vanlig distribution av en tillgänglighetsgrupp på virtuella Azure-datorer:

I distributionen som visas i diagrammet finns alla virtuella datorer i en Azure-region. Tillgänglighetsgruppreplikerna kan ha synkron incheckning med automatisk redundansväxling i SQL-1 och SQL-2. Information om hur du skapar den här arkitekturen finns i mallen eller självstudien för tillgänglighetsgrupp.

Den här arkitekturen är sårbar för driftstopp om Azure-regionen blir otillgänglig. Du kan lösa den här säkerhetsrisken genom att lägga till en replik i en annan Azure-region. Följande diagram visar hur den nya arkitekturen ser ut:

Diagrammet visar en ny virtuell dator med namnet SQL-3. SQL-3 finns i en annan Azure-region. Den läggs till i Windows Server-redundansklustret och kan vara värd för en tillgänglighetsgruppreplik.

Azure-regionen för SQL-3 har en ny Azure-lastbalanserare. I den här arkitekturen konfigureras repliken i fjärrregionen normalt med asynkront incheckningstillgänglighetsläge och manuellt redundansläge.

Kommentar

En Azure-tillgänglighetsuppsättning krävs när fler än en virtuell dator finns i samma region. Om endast en virtuell dator finns i regionen krävs inte tillgänglighetsuppsättningen.

Du kan bara placera en virtuell dator i en tillgänglighetsuppsättning när den skapas. Om den virtuella datorn redan finns i en tillgänglighetsuppsättning kan du lägga till en virtuell dator för ytterligare en replik senare.

När tillgänglighetsgrupprepliker finns på virtuella Azure-datorer i olika Azure-regioner kan du ansluta de virtuella nätverken med hjälp av peering för virtuella nätverk eller en PLATS-till-plats-VPN-gateway.

Viktigt!

Den här arkitekturen medför utgående dataavgifter för data som replikeras mellan Azure-regioner. Se Priser för bandbredd.

Skapa nätverket och undernätet

Innan du skapar ett virtuellt nätverk och undernät i en ny region ska du bestämma adressutrymmet, undernätets nätverk, klustrets IP- och tillgänglighetsgruppslyssnare-IP-adresser som du ska använda för fjärrregionen.

I följande tabell visas information om den lokala (aktuella) regionen och vad som ska konfigureras i den nya fjärrregionen.

| Typ | Lokal | Fjärrregion |

|---|---|---|

| Adressutrymme | 192.168.0.0/16 | 10.36.0.0/16 |

| Undernätsnätverk | 192.168.15.0/24 | 10.36.1.0/24 |

| Kluster-IP | 192.168.15.200 | 10.36.1.200 |

| IP-adress för lyssnare för tillgänglighetsgrupp | 192.168.15.201 | 10.36.1.201 |

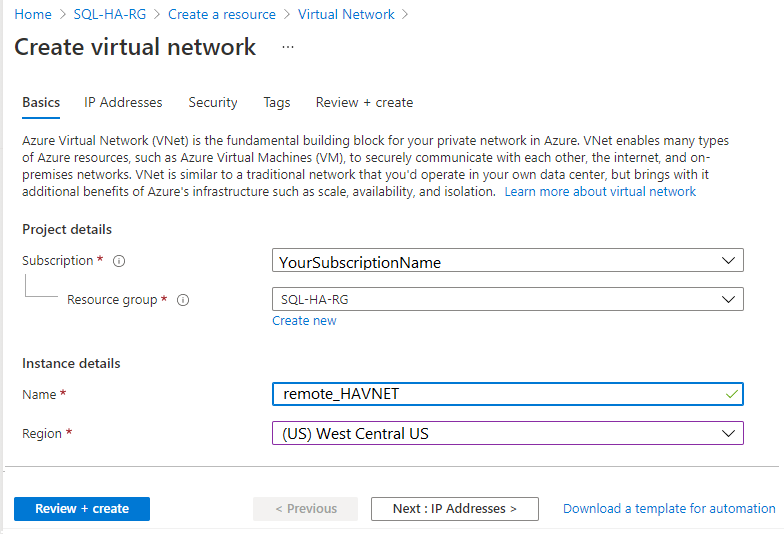

Så här skapar du ett virtuellt nätverk och undernät i den nya regionen i Azure-portalen:

Gå till resursgruppen i Azure-portalen och välj + Skapa.

Sök efter virtuellt nätverk i sökrutan Marketplace och välj sedan panelen för virtuellt nätverk från Microsoft.

På sidan Skapa virtuellt nätverk väljer du Skapa. Ange sedan följande information på fliken Grundläggande :

- Under Projektinformation väljer du lämplig Azure-prenumeration för Prenumeration. För Resursgrupp väljer du den resursgrupp som du skapade tidigare, till exempel SQL-HA-RG.

- Under Instansinformation anger du ett namn för ditt virtuella nätverk, till exempel remote_HAVNET. Välj sedan en ny fjärrregion.

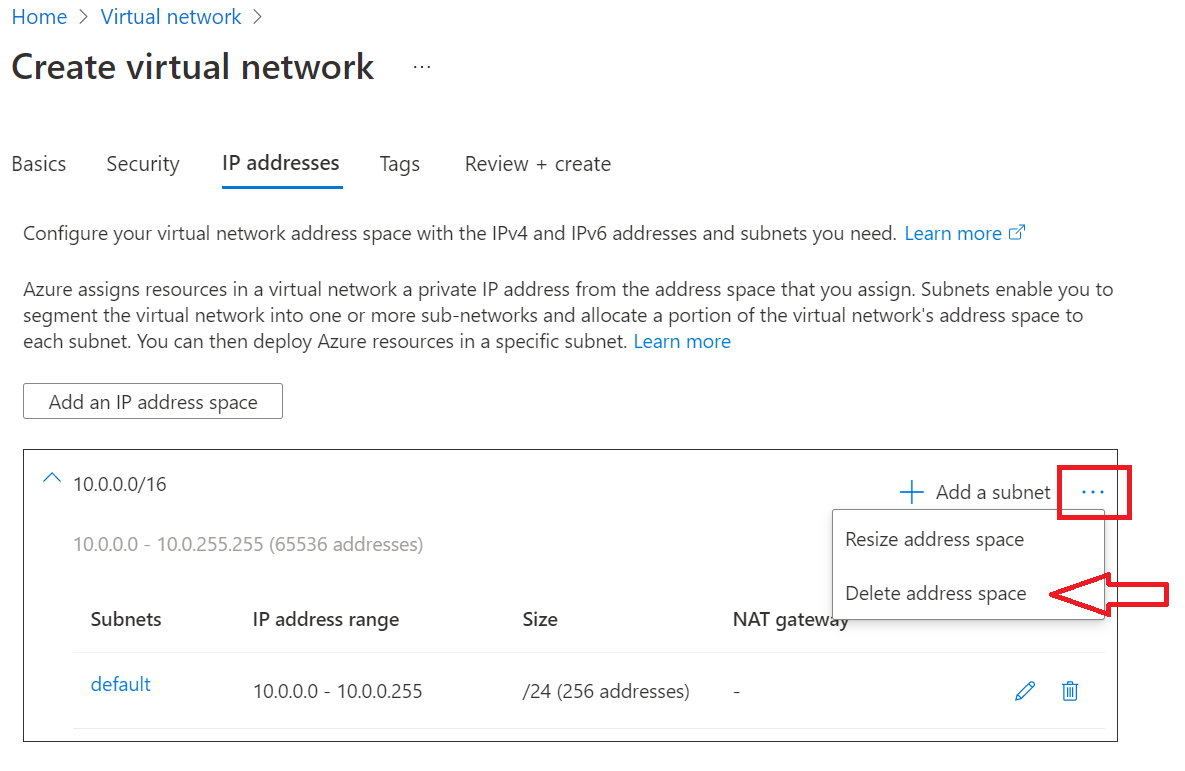

På fliken IP-adresser väljer du ellipsen (...) bredvid + Lägg till ett undernät. Välj Ta bort adressutrymme för att ta bort det befintliga adressutrymmet om du behöver ett annat adressintervall.

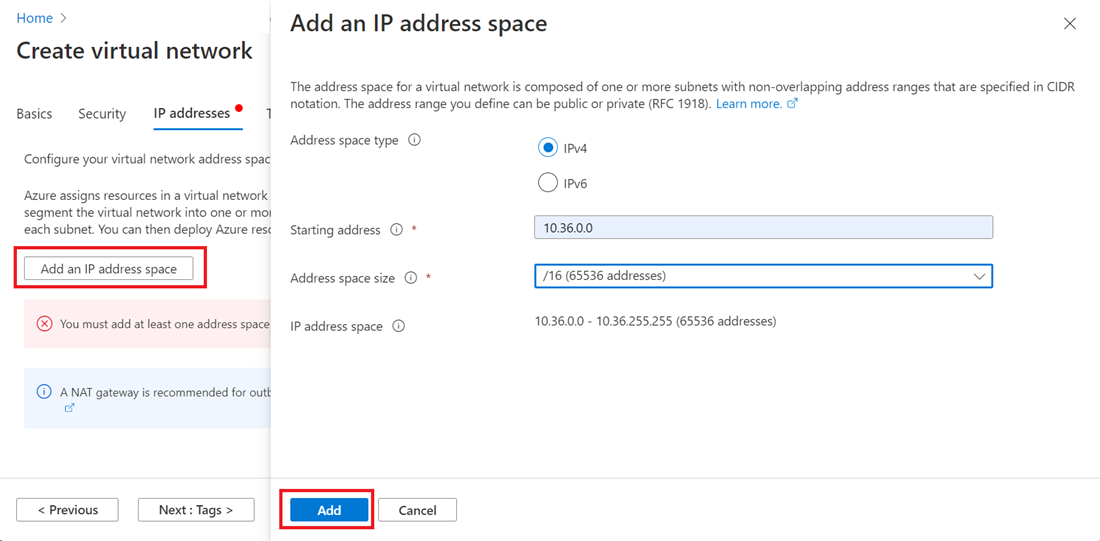

Välj Lägg till ett IP-adressutrymme för att öppna fönstret för att skapa det adressutrymme som du behöver. I den här självstudien används adressutrymmet för fjärrregionen: 10.36.0.0/16. Markera Lägg till.

Välj + Lägg till ett undernät och sedan:

Ange ett värde för undernätets namn, till exempel administratör.

Ange ett unikt adressintervall för undernätet inom det virtuella nätverkets adressutrymme.

Om adressintervallet till exempel är 10.36.0.0/16 anger du dessa värden för administratörsundernätet: 10.36.1.0 för Startadress och /24 för Undernätsstorlek.

Välj Lägg till för att lägga till ditt nya undernät.

Ansluta de virtuella nätverken i de två Azure-regionerna

När du har skapat det nya virtuella nätverket och undernätet är du redo att ansluta de två regionerna så att de kan kommunicera med varandra. Det finns två metoder för att göra detta:

Ansluta virtuella nätverk med peering för virtuella nätverk med hjälp av Azure-portalen (rekommenderas)

I vissa fall kan du behöva använda PowerShell för att skapa anslutningen mellan virtuella nätverk. Om du till exempel använder olika Azure-konton kan du inte konfigurera anslutningen i portalen. I det här fallet läser du Konfigurera en nätverks-till-nätverk-anslutning med hjälp av Azure-portalen.

Konfigurera en VPN-gatewayanslutning från plats till plats med hjälp av Azure-portalen

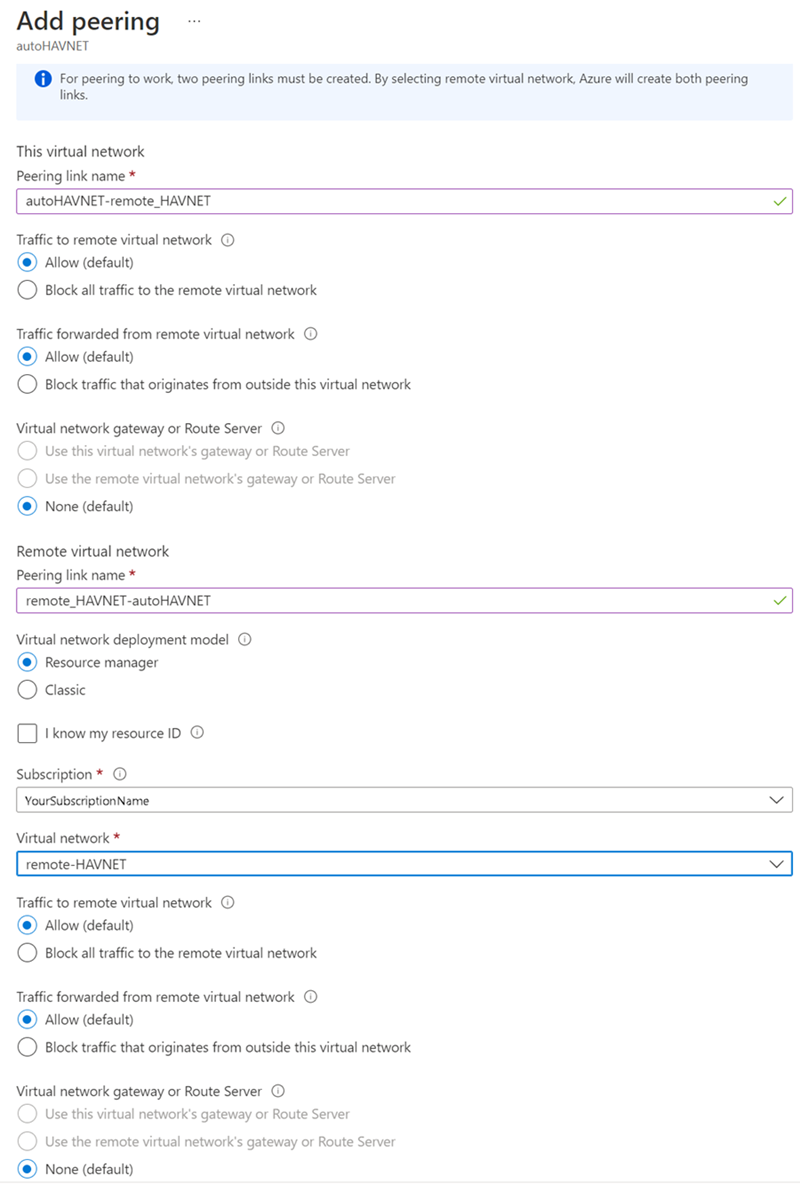

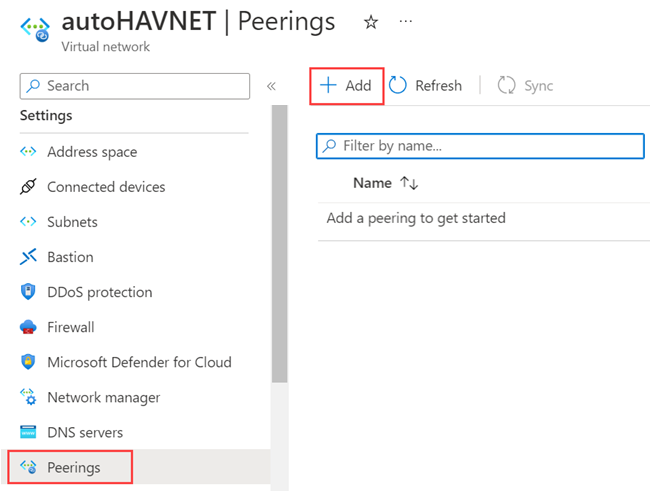

I den här självstudien används peering för virtuella nätverk. Så här konfigurerar du peering för virtuella nätverk:

I sökrutan överst i Azure-portalen skriver du autoHAVNET, som är det virtuella nätverket i din lokala region. När autoHAVNET visas i sökresultatet väljer du det.

Under Inställningar väljer du Peerings och sedan + Lägg till.

Ange eller välj följande information, acceptera standardinställningarna för de återstående inställningarna och välj sedan Lägg till.

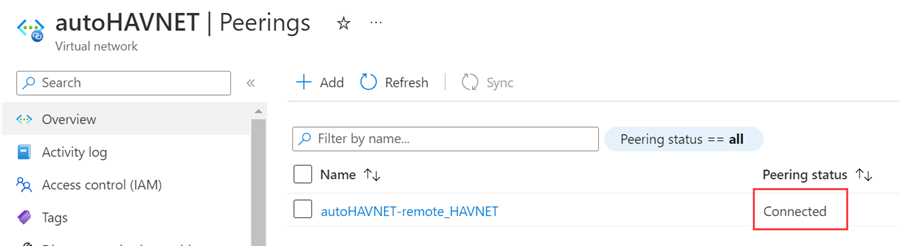

Inställning Värde Det här virtuella nätverket Namn på peeringlänk Ange autoHAVNET-remote_HAVNET för namnet på peering från autoHAVNET till det virtuella fjärrnätverket. Fjärranslutet virtuellt nätverk Namn på peeringlänk Ange remote_HAVNET-autoHAVNET som namn på peeringen från det virtuella fjärrnätverket till autoHAVNET. Abonnemang Välj din prenumeration för det virtuella fjärrnätverket. Virtuellt nätverk Välj remote_HAVNET som namn på det virtuella fjärrnätverket. Det fjärranslutna virtuella nätverket kan finnas i samma region för autoHAVNET eller i en annan region. På sidan Peerings är peeringstatus ansluten.

Om du inte ser någon ansluten status väljer du knappen Uppdatera .

Skapa en domänkontrollant

En domänkontrollant i den nya regionen är nödvändig för att tillhandahålla autentisering om den primära platsen inte är tillgänglig. Så här skapar du domänkontrollanten i den nya regionen:

- Gå tillbaka till resursgruppen SQL-HA-RG .

- Välj + Skapa.

- Skriv Windows Server 2016 Datacenter och välj sedan resultatet för Windows Server 2016 Datacenter .

- I Windows Server 2016 Datacenter kontrollerar du att distributionsmodellen är Resource Manager och väljer sedan Skapa.

I följande tabell visas inställningarna för de två datorerna:

| Inställning | Värde |

|---|---|

| Namn | Fjärrdomänkontrollant: ad-remote-dc |

| Typ av virtuell datordisk | SSD |

| Användarnamn | DomainAdmin |

| Lösenord | Contoso!0000 |

| Abonnemang | Din prenumeration |

| Resursgrupp | SQL-HA-RG |

| Plats | Din plats |

| Storlek | DS1_V2 |

| Lagring | Använd hanterade diskar: Ja |

| Virtuellt nätverk | remote_HAVNET |

| Undernät | Admin |

| Offentlig IP-adress | Samma namn som den virtuella datorn |

| Nätverkssäkerhetsgrupp | Samma namn som den virtuella datorn |

| Diagnostik | Aktiverad |

| Lagringskonto för diagnostik | Skapas automatiskt |

Azure skapar de virtuella datorerna.

Konfigurera domänkontrollanten

I följande steg konfigurerar du ad-remote-dc-datorn som domänkontrollant för corp.contoso.com:

Ange önskad DNS-serveradress

Den önskade DNS-serveradressen bör inte uppdateras direkt inom en virtuell dator, den bör redigeras från Azure-portalen, PowerShell eller Azure CLI. Stegen nedan är att göra ändringen i Azure-portalen:

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Nätverksgränssnitt. Välj Nätverksgränssnitt i sökresultatet.

Välj nätverksgränssnittet för den andra domänkontrollanten som du vill visa eller ändra inställningar för i listan.

I Inställningar väljer du DNS-servrar.

Eftersom den här domänkontrollanten inte finns i samma virtuella nätverk som den primära domänkontrollanten väljer du Anpassad och anger IP-adressen för den primära domänkontrollanten, till exempel

192.168.15.4. Den DNS-serveradress som du anger tilldelas endast till det här nätverksgränssnittet och åsidosätter alla DNS-inställningar för det virtuella nätverk som nätverksgränssnittet har tilldelats.Välj Spara.

Gå tillbaka till den virtuella datorn i Azure-portalen och starta om den virtuella datorn. När den virtuella datorn har startats om kan du ansluta den virtuella datorn till domänen.

Anslut till domänen

Anslut sedan corp.contoso.com domänen. Följ stegen nedan:

- Fjärranslutning till den virtuella datorn med kontot BUILTIN\DomainAdmin .

- Öppna Serverhanteraren och välj Lokal server.

- Välj ARBETSGRUPP.

- I avsnittet Datornamn väljer du Ändra.

- Markera kryssrutan Domän och skriv corp.contoso.com i textrutan. Välj OK.

- I popup-dialogrutan Windows-säkerhet anger du autentiseringsuppgifterna för standarddomänadministratörskontot (CORP\DomainAdmin) och lösenordet (Contoso!0000).

- När meddelandet "Välkommen till corp.contoso.com domän" visas väljer du OK.

- Välj Stäng och välj sedan Starta om nu i popup-dialogrutan.

Konfigurera domänkontrollant

När servern har anslutit till domänen kan du konfigurera den som den andra domänkontrollanten. Följ stegen nedan:

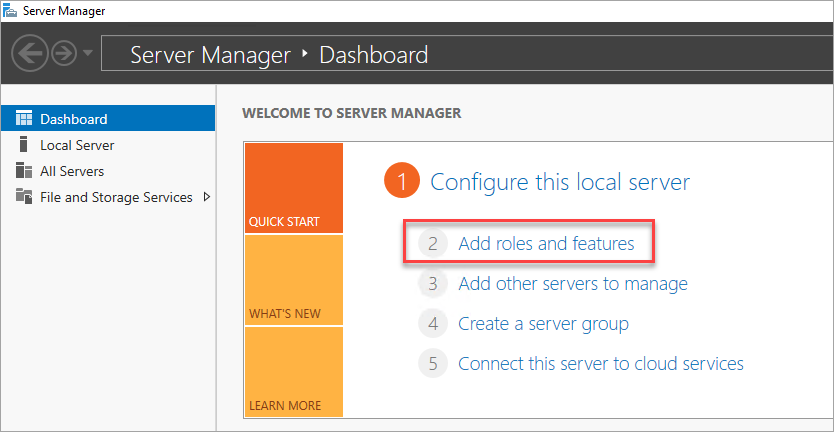

Om du inte redan är ansluten öppnar du en RDP-session till den sekundära domänkontrollanten och öppnar Instrumentpanelen för Serverhanteraren (som kan vara öppen som standard).

Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverroller .

Välj rollerna Active Directory Domain Services och DNS Server . När du uppmanas att lägga till ytterligare funktioner som krävs av dessa roller.

När funktionerna har installerats återgår du till Instrumentpanelen för Serverhanteraren .

Välj det nya AD DS-alternativet i det vänstra fönstret.

Välj länken Mer i det gula varningsfältet.

I kolumnen Åtgärd i dialogrutan All Server Task Details (All Server Task Details) väljer du Flytta upp den här servern till en domänkontrollant.

Under Distributionskonfiguration väljer du Lägg till en domänkontrollant i en befintlig domän.

Klicka på Välj.

Anslut med hjälp av administratörskontot (CORP.CONTOSO.COM\domainadmin) och lösenordet (Contoso!0000).

I Välj en domän från skogen väljer du din domän och väljer sedan OK.

I Alternativ för domänkontrollant använder du standardvärdena och anger ett DSRM-lösenord.

Kommentar

Sidan DNS-alternativ kan varna dig om att en delegering för den här DNS-servern inte kan skapas. Du kan ignorera den här varningen i icke-produktionsmiljöer.

Välj Nästa tills dialogrutan når kontrollen Krav . Välj sedan Installera.

När servern har slutfört konfigurationsändringarna startar du om servern.

Skapa en virtuell SQL Server-dator

När domänkontrollanten har startats om är nästa steg att skapa en virtuell SQL Server-dator i den nya regionen.

Innan du fortsätter bör du överväga följande designbeslut:

Lagring: Azure-hanterade diskar

För lagring av virtuella datorer använder du Azure-hanterade diskar. Vi rekommenderar hanterade diskar för virtuella SQL Server-datorer. Hanterade diskar hanterar lagring i bakgrunden. När virtuella datorer med hanterade diskar finns i samma tillgänglighetsuppsättning distribuerar Azure dessutom lagringsresurserna för att tillhandahålla lämplig redundans.

Mer information finns i Introduktion till Azure-hanterade diskar. Information om hanterade diskar i en tillgänglighetsuppsättning finns i Använda hanterade diskar för virtuella datorer i en tillgänglighetsuppsättning.

Nätverk: Privata IP-adresser i produktion

För de virtuella datorerna använder den här självstudien offentliga IP-adresser. En offentlig IP-adress möjliggör fjärranslutning direkt till den virtuella datorn via Internet och gör konfigurationsstegen enklare. I produktionsmiljöer rekommenderar vi endast privata IP-adresser. Privata IP-adresser minskar sårbarhetsavtrycket för den virtuella SQL Server-datorn.

Nätverk: Enskilt nätverkskort per server

Använd ett enda nätverkskort (NIC) per server (klusternod) och ett enda undernät. Azure-nätverk har fysisk redundans, vilket gör ytterligare nätverkskort och undernät onödiga i ett azure VM-gästkluster. Klusterverifieringsrapporten varnar dig om att noderna endast kan nås i ett enda nätverk. Du kan ignorera den här varningen på gästredundanskluster för virtuella Azure-datorer.

Skapa och konfigurera den virtuella SQL Server-datorn

Om du vill skapa den virtuella SQL Server-datorn går du tillbaka till resursgruppen SQL-HA-RG och väljer sedan Lägg till. Sök efter lämpligt galleriobjekt, välj Virtuell dator och välj sedan Från galleri. Använd informationen i följande tabell för att skapa de virtuella datorerna:

| Sida | Inställning |

|---|---|

| Välj lämpligt galleriobjekt | SQL Server 2016 SP1 Enterprise på Windows Server 2016 |

| Konfiguration av virtuell dator: Grunderna | Namn = sqlserver-2 = AnvändarnamndomänAdmin Lösenord = Contoso!0000 Prenumeration = Din prenumeration Resursgrupp = SQL-HA-RG Plats = Din fjärrregion |

| Konfiguration av virtuell dator: Storlek | Storlek = DS2_V2 (2 vCPU:er, 7 GB) Storleken måste ha stöd för SSD-lagring (premiumdiskstöd). |

| Konfiguration av virtuell dator: Inställningar | Lagring: Använda hanterade diskar Fjärr-HAVNET för virtuellt nätverk = Undernätsadministratör = (10.36.1.0/24) Offentlig IP-adress = Genereras automatiskt Ingen nätverkssäkerhetsgrupp = Övervakningsdiagnostik = Aktiverad Diagnostiklagringskonto = Använd ett automatiskt genererat lagringskonto |

| Konfiguration av virtuell dator: SQL Server-inställningar | Privat SQL-anslutning = (inom virtuellt nätverk) Port = 1433 SQL-autentisering = Inaktiverad Allmän lagringskonfiguration = Automatisk korrigering = söndag kl. 02:00 Automatisk säkerhetskopiering = Inaktiverad Azure Key Vault-integrering = Inaktiverad |

Kommentar

Den datorstorlek som föreslås här är avsedd för testning av tillgänglighetsgrupper på virtuella Azure-datorer. Bästa prestanda för produktionsarbetsbelastningar finns i rekommendationerna för SQL Server-datorstorlekar och konfiguration i Checklista: Metodtips för SQL Server på virtuella Azure-datorer.

När den virtuella datorn har etablerats helt måste du ansluta den till den corp.contoso.com domänen och bevilja CORP\Installera administrativa rättigheter till datorerna.

Ansluta servern till domänen

Om du vill ansluta den virtuella datorn till corp.contoso.com använder du följande steg för den virtuella SQL Server-datorn:

- Fjärranslutning till den virtuella datorn med hjälp av BUILTIN\DomainAdmin.

- I Serverhanteraren väljer du Lokal server.

- Välj länken ARBETSGRUPP.

- I avsnittet Datornamn väljer du Ändra.

- Markera kryssrutan Domän och ange corp.contoso.com i textrutan. Välj sedan OK.

- I popup-dialogrutan Windows-säkerhet anger du autentiseringsuppgifterna för standarddomänadministratörskontot (CORP\DomainAdmin) och lösenordet (Contoso!0000).

- När meddelandet "Välkommen till corp.contoso.com domän" visas väljer du OK.

- Välj Stäng och välj sedan Starta om nu i popup-dialogrutan.

Lägga till konton

Nästa uppgift är att lägga till installationskontot som administratör på den virtuella SQL Server-datorn och sedan bevilja behörighet till det kontot och till lokala konton i SQL Server. Du kan sedan uppdatera SQL Server-tjänstkontot.

Lägg till CORP\Install-användaren som administratör på varje virtuell klusterdator

När den virtuella SQL Server-datorn har startats om som medlem i domänen lägger du till CORP\Install som medlem i den lokala administratörsgruppen:

Vänta tills den virtuella datorn har startats om och öppna sedan RDP-filen igen från den primära domänkontrollanten. Logga in på sqlserver-2 med hjälp av CORP\DomainAdmin-kontot .

Dricks

I tidigare steg använde du BUILTIN-administratörskontot. Nu när servern finns i domänen kontrollerar du att du loggar in med domänadministratörskontot. I RDP-sessionen anger du DOMÄNanvändarnamn\.

I Serverhanteraren väljer du Verktyg och sedan Datorhantering.

I fönstret Datorhantering expanderar du Lokala användare och grupper och väljer sedan Grupper.

Dubbelklicka på gruppen Administratörer .

I dialogrutan Administratörsegenskaper väljer du knappen Lägg till.

Ange användaren som CORP\Install och välj sedan OK.

Välj OK för att stänga dialogrutan Administratörsegenskaper .

Skapa en inloggning på varje virtuell SQL Server-dator för installationskontot

Använd installationskontot (CORP\Install) för att konfigurera tillgänglighetsgruppen. Det här kontot måste vara medlem i den fasta serverrollen sysadmin på varje virtuell SQL Server-dator. Följande steg skapar en inloggning för installationskontot. Slutför dem på båda de virtuella SQL Server-datorerna.

Anslut till servern via RDP med hjälp <av MachineName>\DomainAdmin-kontot .

Öppna SQL Server Management Studio och anslut till den lokala instansen av SQL Server.

I Object Explorer väljer du Säkerhet.

Högerklicka på Inloggningar. Välj Ny inloggning.

I Login - New (Inloggning – ny) väljer du Sök.

Välj Platser.

Ange domänadministratörens autentiseringsuppgifter för nätverket. Använd installationskontot (CORP\Install).

Ange att inloggningen ska vara medlem i den fasta serverrollen sysadmin .

Välj OK.

Konfigurera behörigheter för systemkonto

Utför följande steg för varje SQL Server-instans för att skapa ett systemkonto och bevilja lämpliga behörigheter:

Använd följande skript för att skapa ett konto för

[NT AUTHORITY\SYSTEM]:USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOBevilja följande behörigheter till

[NT AUTHORITY\SYSTEM]:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Följande skript ger dessa behörigheter:

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

Ange SQL Server-tjänstkonton

På varje virtuell SQL Server-dator utför du följande steg för att ange SQL Server-tjänstkontot. Använd de konton som du skapade när du konfigurerade domänkontona.

- Öppna SQL Server Configuration Manager.

- Högerklicka på SQL Server-tjänsten och välj sedan Egenskaper.

- Ange konto och lösenord.

För SQL Server-tillgänglighetsgrupper måste varje virtuell SQL Server-dator köras som ett domänkonto.

skapa en Azure Load Balancer

En lastbalanserare krävs i fjärrregionen för att stödja SQL Server-tillgänglighetsgruppen. Lastbalanseraren innehåller IP-adresserna för tillgänglighetsgruppens lyssnare och Windows Server-redundansklustret. I det här avsnittet sammanfattas hur du skapar lastbalanseraren i Azure-portalen.

Lastbalanseraren måste:

- Vara i samma nätverk och undernät som den nya virtuella datorn.

- Ha en statisk IP-adress för tillgänglighetsgruppens lyssnare.

- Inkludera en serverdelspool som endast består av de virtuella datorerna i samma region som lastbalanseraren.

- Använd en TCP-portavsökning som är specifik för IP-adressen.

- Ha en belastningsutjämningsregel som är specifik för SQL Server-instansen i samma region.

- Vara en standardlastbalanserare om de virtuella datorerna i serverdelspoolen inte ingår i en enda tillgänglighetsuppsättning eller en VM-skalningsuppsättning. Mer information finns i Vad är Azure Load Balancer?.

- Vara en standardlastbalanserare om de två virtuella nätverken i två olika regioner är peer-kopplade över global peering för virtuella nätverk. Mer information finns i Vanliga frågor och svar om Azure Virtual Network.

Stegen för att skapa lastbalanseraren är:

I Azure-portalen går du till resursgruppen där SQL Server-instansen finns och väljer sedan + Lägg till.

Sök efter Load Balancer. Välj den lastbalanserare som Microsoft publicerar.

Välj Skapa.

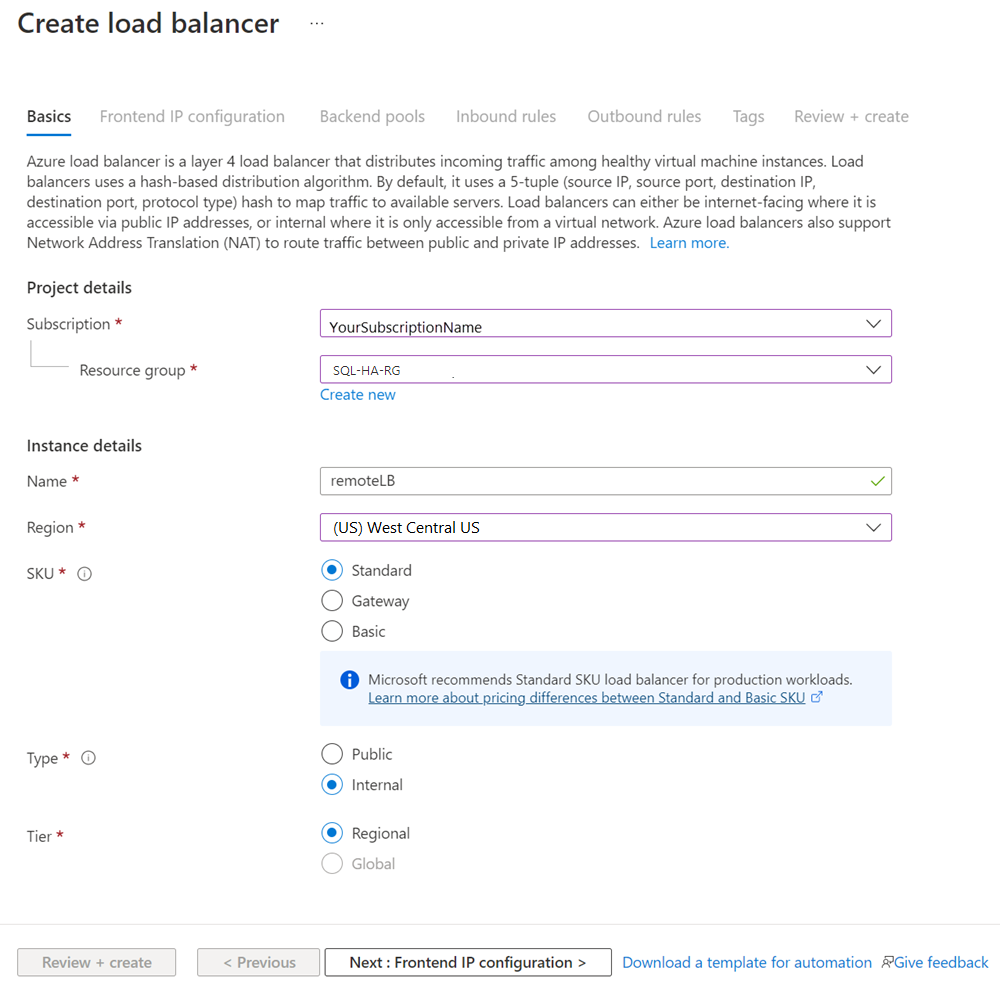

Konfigurera följande parametrar för lastbalanseraren:

Inställning Värde Abonnemang Använd samma prenumeration som den virtuella datorn. Resursgrupp Använd samma resursgrupp som den virtuella datorn. Namn Använd ett textnamn för lastbalanseraren (till exempel remoteLB). Region Använd samma region som den virtuella datorn. SKU Välj Standard. Typ Välj Intern. Fönstret i Azure-portalen bör se ut så här:

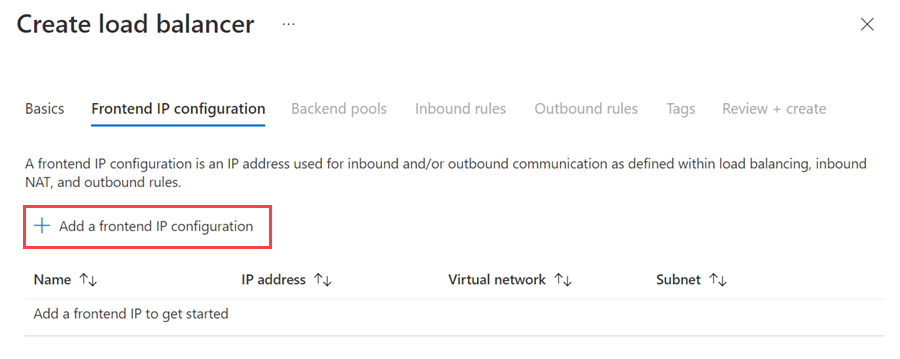

Välj Nästa: IP-konfiguration för klientdelen.

Välj Lägg till en IP-konfiguration för klientdelen.

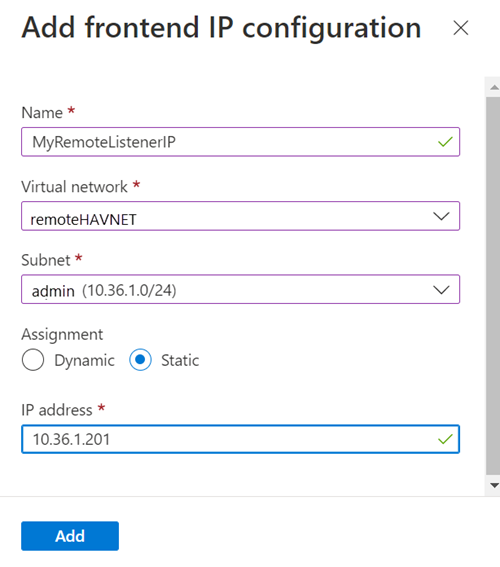

Konfigurera IP-adressen för klientdelen med hjälp av följande värden:

- Namn: Använd ett namn som identifierar IP-konfigurationen för klientdelen.

- Virtuellt nätverk: Använd samma nätverk som de virtuella datorerna.

- Undernät: Använd samma undernät som de virtuella datorerna.

- Tilldelning: Välj Statisk.

- IP-adress: Använd en tillgänglig adress från undernätet. Använd den här adressen för din tillgänglighetsgruppslyssnare. Den här adressen skiljer sig från klustrets IP-adress.

- Tillgänglighetszon: Om du vill kan du välja en tillgänglighetszon som du vill distribuera DIN IP-adress till.

Markera Lägg till.

Välj Granska + Skapa för att verifiera konfigurationen och välj sedan Skapa för att skapa lastbalanseraren och klientdelens IP-adress.

För att konfigurera lastbalanseraren måste du skapa en serverdelspool, skapa en avsökning och ange reglerna för belastningsutjämning.

Lägga till en serverdelspool för tillgänglighetsgruppens lyssnare

Gå till din tillgänglighetsgrupp i Azure-portalen. Du kan behöva uppdatera vyn för att se den nyligen skapade lastbalanseraren.

Välj lastbalanseraren, välj Serverdelspooler och välj sedan +Lägg till.

Som Namn anger du ett namn för serverdelspoolen.

För Konfiguration av serverdelspool väljer du Nätverkskort.

Välj Lägg till för att associera serverdelspoolen med den nyligen skapade virtuella SQL Server-datorn.

Under Virtuell dator väljer du den virtuella dator som ska vara värd för tillgänglighetsgrupprepliken.

Välj Lägg till för att lägga till den virtuella datorn i serverdelspoolen.

Välj Spara.

Ange avsökningen

I Azure-portalen väljer du lastbalanseraren, hälsoavsökningar och sedan +Lägg till.

Ange lyssnarens hälsoavsökning enligt följande:

Inställning Description Exempel Namn Text SQLAlwaysOnEndPointProbe Protokoll Välj TCP TCP Port Alla oanvända portar 59999 Intervall Hur lång tid mellan avsökningsförsöken, i sekunder 5 Markera Lägg till.

Ange regler för belastningsutjämning

I Azure-portalen väljer du lastbalanseraren, väljer Belastningsutjämningsregler och sedan +Lägg till.

Ange lyssningsreglerna för belastningsutjämning på följande sätt:

Inställning Description Exempel Namn Text SQLAlwaysOnEndPointListener IP-adress för klientdel Välj en adress Använd den adress som du skapade när du skapade lastbalanseraren. Serverdelspool Välj serverdelspoolen Välj den serverdelspool som innehåller de virtuella datorer som är mål för lastbalanseraren. Protokoll Välj TCP TCP Port Använd porten för tillgänglighetsgruppens lyssnare 1433 Serverdelsport Det här fältet används inte när du anger en flytande IP-adress för direktserverretur 1433 Hälsoavsökning Det namn som du angav för avsökningen SQLAlwaysOnEndPointProbe Sessionspersistence Listrutan None Tidsgräns för inaktivitet Minuter för att hålla en TCP-anslutning öppen 4 Flytande IP -adress (direkt serverretur) Aktivera den här inställningen. Varning

Direktserverretur anges när den skapas. Du kan inte ändra det.

Välj Spara.

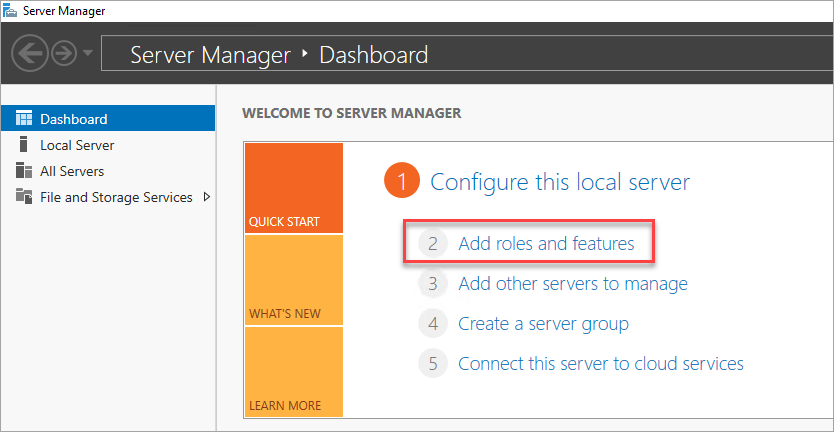

Lägga till redundanskluster till virtuella SQL Server-datorer

Om du vill lägga till funktioner för redundansklustring utför du följande steg på båda de virtuella SQL Server-datorerna:

Anslut till den virtuella SQL Server-datorn via RDP med hjälp av CORP\Install-kontot . Öppna instrumentpanelen för Serverhanteraren .

Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverfunktioner .

I Funktioner väljer du Redundansklustring.

Lägg till nödvändiga funktioner.

Välj Installera.

Kommentar

Nu kan du automatisera den här uppgiften tillsammans med att faktiskt ansluta de virtuella SQL Server-datorerna till redundansklustret med hjälp av snabbstartsmallarna Azure CLI och Azure.

Justera nätverkströsklar för ett redundanskluster

När du kör Windows-redundansklusternoder på virtuella Azure-datorer med SQL Server-tillgänglighetsgrupper ändrar du klusterinställningen till ett mer avslappnat övervakningstillstånd. Den här ändringen gör klustret mer stabilt och tillförlitligt. Mer information finns i IaaS med SQL Server: Justera tröskelvärden för redundansklusternätverk.

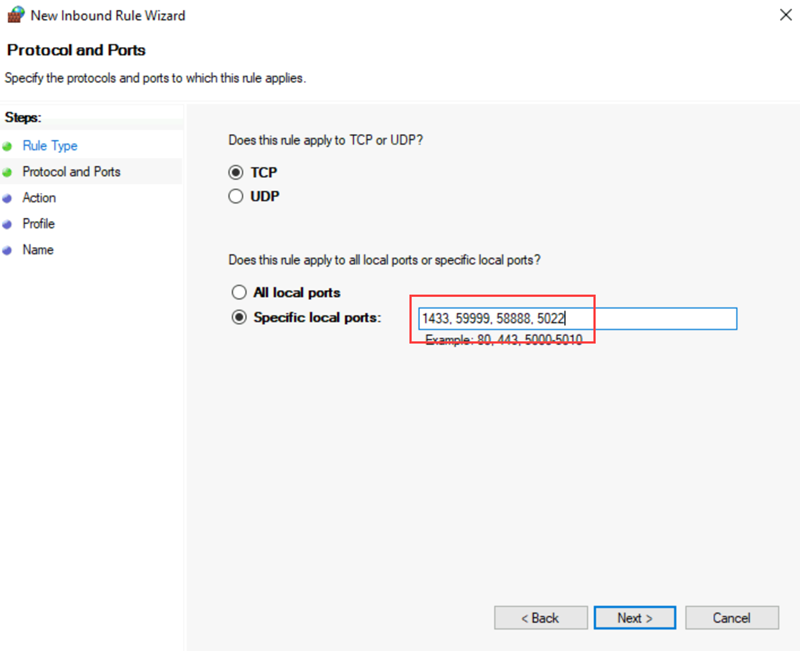

Konfigurera brandväggen på varje virtuell SQL Server-dator

Lösningen kräver att följande TCP-portar är öppna i brandväggen:

- SQL Server VM: Port 1433 för en standardinstans av SQL Server.

- Azure Load Balancer-avsökning: Alla tillgängliga portar. Exempel använder ofta 59999.

- Hälsoavsökning för ip-adress för klusterkärnlastbalanserare: Alla tillgängliga portar. Exempel använder ofta 58888.

- Databasspeglingsslutpunkt: Alla tillgängliga portar. Exempel använder ofta 5022.

Brandväggsportarna måste vara öppna på den nya virtuella SQL Server-datorn. Vilken metod som används för att öppna portarna beror på vilken brandväggslösning du använder. Följande steg visar hur du öppnar portarna i Windows-brandväggen:

Öppna Windows-brandväggen med avancerad säkerhet på startskärmen för SQL Server.

I den vänstra rutan väljer du Inkommande regler. Välj Ny regel i den högra rutan.

Som Regeltyp väljer du Port.

För porten anger du TCP och anger lämpliga portnummer. Följande skärmbild visar ett exempel:

Välj Nästa.

På sidan Åtgärd behåller du Tillåt anslutningen markerad och väljer Nästa.

På sidan Profil godkänner du standardinställningarna och väljer Nästa.

På sidan Namn anger du ett regelnamn (till exempel Azure LB Probe) i rutan Namn och väljer sedan Slutför.

Lägga till SQL Server i Windows Server-redundansklustret

Den nya virtuella SQL Server-datorn måste läggas till i windows server-redundansklustret som finns i din lokala region.

Så här lägger du till den virtuella SQL Server-datorn i klustret:

Använd RDP för att ansluta till en virtuell SQL Server-dator i det befintliga klustret. Använd ett domänkonto som är administratör på både virtuella SQL Server-datorer och vittnesservern.

På instrumentpanelen för Serverhanteraren väljer du Verktyg och sedan Klusterhanteraren för växling vid fel.

I den vänstra rutan högerklickar du på Klusterhanteraren för växling vid fel och väljer sedan Anslut till kluster.

I fönstret Välj kluster går du till Klusternamn och väljer <Kluster på den här servern>. Välj sedan OK.

Högerklicka på klustret i webbläsarträdet och välj Lägg till nod.

I guiden Lägg till nod väljer du Nästa.

På sidan Välj servrar lägger du till namnet på den nya SQL Server-instansen. Ange servernamnet i Ange servernamn, välj Lägg till och välj sedan Nästa.

På sidan Valideringsvarning väljer du Nej. (I ett produktionsscenario bör du utföra valideringstesterna). Välj sedan Nästa.

På sidan Bekräftelse avmarkerar du kryssrutan Lägg till all berättigad lagring i klustret om du använder Lagringsutrymmen.

Varning

Om du inte avmarkerar Lägg till all berättigad lagring i klustret kopplar Windows från de virtuella diskarna under klustringsprocessen. Därför visas de inte i Diskhanteraren eller Utforskaren förrän lagringen har tagits bort från klustret och kopplats tillbaka via PowerShell.

Välj Nästa.

Välj Slutför.

Klusterhanteraren för växling vid fel visar att klustret har en ny nod och visar den i nodcontainern .

Lägg till IP-adressen för Windows Server-redundansklustret

Kommentar

I Windows Server 2019 skapar klustret ett distribuerat servernamn i stället för ett klusternätverksnamn. Om du använder Windows Server 2019 går du vidare till Lägg till en IP-adress för tillgänglighetsgruppens lyssnare. Du kan skapa ett klusternätverksnamn med hjälp av PowerShell. Mer information finns i blogginlägget Redundanskluster: Klusternätverksobjekt.

Skapa sedan IP-adressresursen och lägg till den i klustret för den nya virtuella SQL Server-datorn:

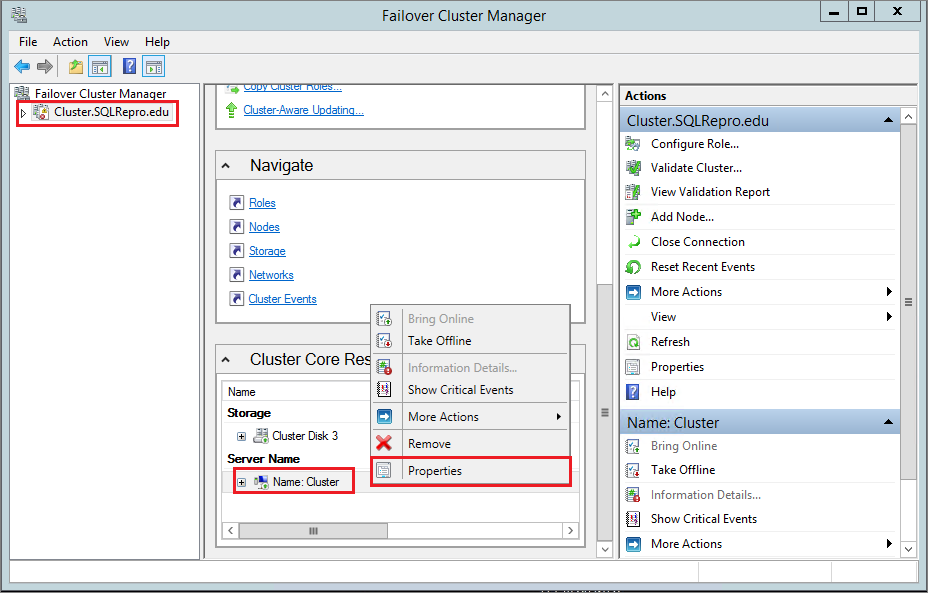

I Klusterhanteraren för växling vid fel väljer du namnet på klustret. Högerklicka på klusternamnet under Klusterkärnresurser och välj sedan Egenskaper:

I dialogrutan Klusteregenskaper väljer du Lägg till under IP-adresser och lägger sedan till IP-adressen för klusternamnet från fjärrnätverksregionen. Välj OK i dialogrutan IP-adress och välj sedan OK i dialogrutan Klusteregenskaper för att spara den nya IP-adressen.

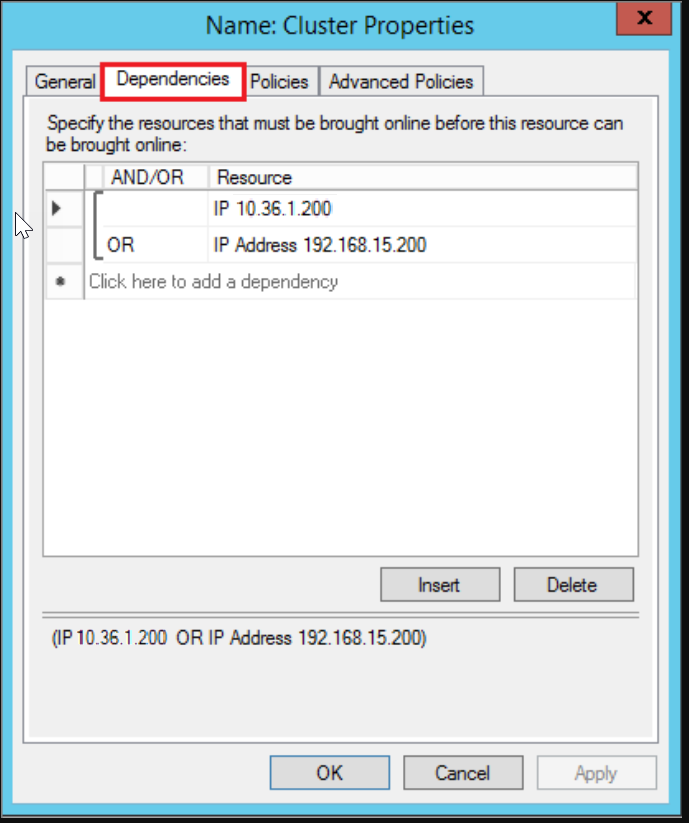

Lägg till IP-adressen som ett beroende för klustrets kärnnamn.

Öppna dialogrutan Klusteregenskaper igen och välj fliken Beroenden. Konfigurera ett ELLER-beroende för de två IP-adresserna.

Lägga till en IP-adress för tillgänglighetsgruppens lyssnare

IP-adressen för lyssnaren i fjärrregionen måste läggas till i klustret. Så här lägger du till IP-adressen:

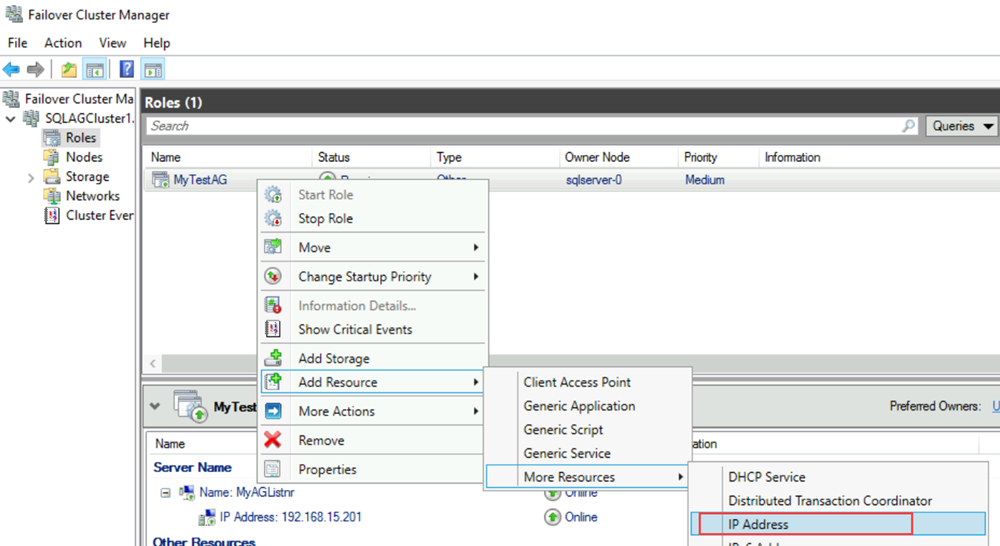

Högerklicka på tillgänglighetsgrupprollen i Klusterhanteraren för växling vid fel. Peka på Lägg till resurs, peka på Fler resurser och välj sedan IP-adress.

Om du vill konfigurera den här IP-adressen högerklickar du på resursen under Andra resurser och väljer sedan Egenskaper.

Som Namn anger du ett namn för den nya resursen. För Nätverk väljer du nätverket från fjärrcentret. Välj Statisk IP-adress och tilldela sedan den statiska IP-adressen från den nya Azure-lastbalanseraren i rutan Adress .

Välj Använd, och välj OK.

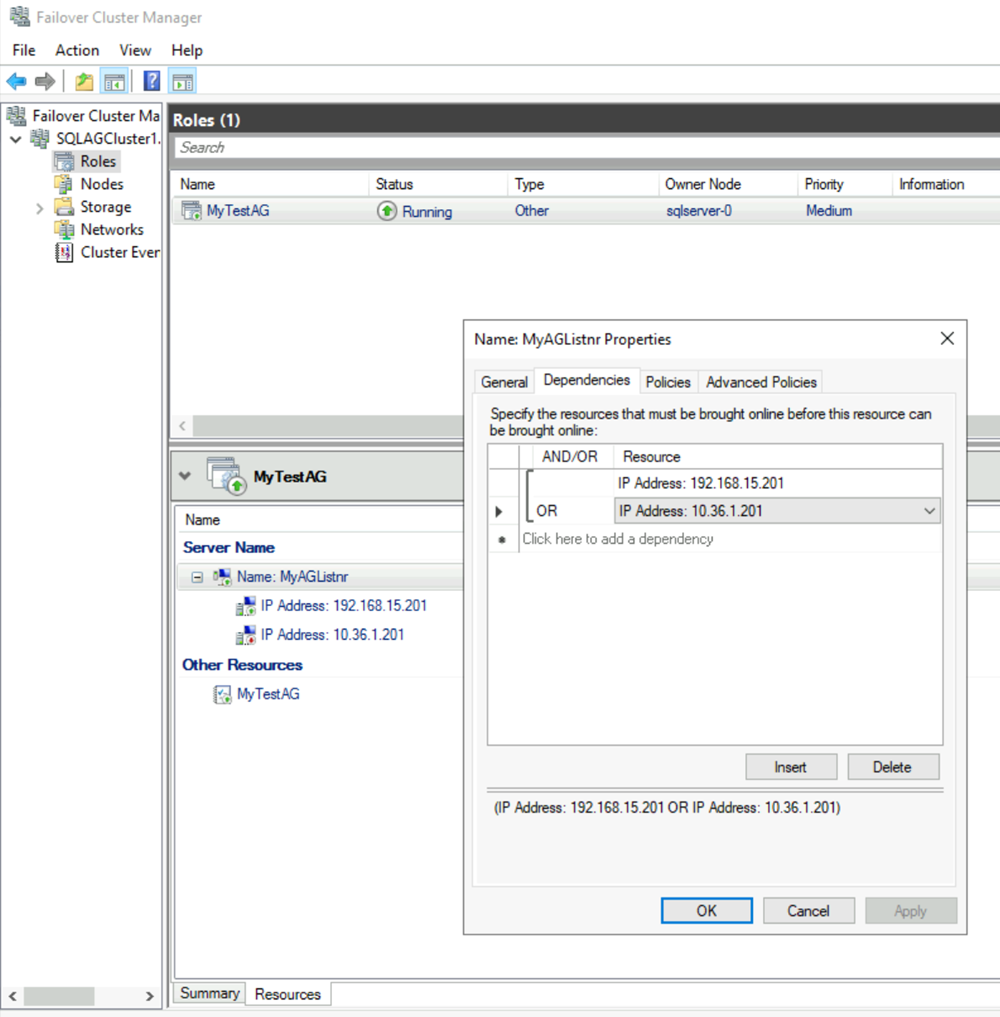

Lägg till IP-adressresursen som ett beroende för lyssnarklientens åtkomstpunkt (nätverksnamn) kluster.

Högerklicka på lyssnarklientens åtkomstpunkt och välj sedan Egenskaper. Bläddra till fliken Beroenden och lägg till den nya IP-adressresursen i lyssnarklientens åtkomstpunkt. Följande skärmbild visar en korrekt konfigurerad IP-adressklusterresurs:

Viktigt!

Klusterresursgruppen innehåller båda IP-adresserna. Båda IP-adresserna är beroenden för lyssnarklientens åtkomstpunkt. Använd OPERATORN OR i klusterberoendekonfigurationen.

Ange klusterparametrarna i PowerShell.

Kör PowerShell-skriptet med klustrets nätverksnamn, IP-adress och avsökningsport som du konfigurerade i lastbalanseraren i den nya regionen:

$ClusterNetworkName = "<MyClusterNetworkName>" # The cluster name for the network in the new region (Use Get-ClusterNetwork on Windows Server 2012 or later to find the name.) $IPResourceName = "<IPResourceName>" # The cluster name for the new IP address resource. $ILBIP = "<n.n.n.n>" # The IP address of the internal load balancer in the new region. This is the static IP address for the load balancer that you configured in the Azure portal. [int]$ProbePort = <nnnnn> # The probe port that you set on the internal load balancer. Import-Module FailoverClusters Get-ClusterResource $IPResourceName | Set-ClusterParameter -Multiple @{"Address"="$ILBIP";"ProbePort"=$ProbePort;"SubnetMask"="255.255.255.255";"Network"="$ClusterNetworkName";"EnableDhcp"=0}

Aktivera tillgänglighetsgrupper

Aktivera sedan funktionen AlwaysOn-tillgänglighetsgrupper. Slutför de här stegen på den nya virtuella SQL Server-datorn:

Öppna SQL Server Configuration Manager på startskärmen.

I webbläsarträdet väljer du SQL Server Services. Högerklicka på TJÄNSTEN SQL Server (MSSQLSERVER) och välj sedan Egenskaper.

Välj fliken AlwaysOn-hög tillgänglighet och välj sedan Aktivera AlwaysOn-tillgänglighetsgrupper.

Välj tillämpa. Välj OK i popup-dialogrutan.

Starta om SQL Server-tjänsten.

Lägga till en replik i tillgänglighetsgruppen

När SQL Server har startats om på den nyligen skapade virtuella datorn kan du lägga till den som en replik i tillgänglighetsgruppen:

Öppna en fjärrskrivbordssession till den primära SQL Server-instansen i tillgänglighetsgruppen och öppna sedan SQL Server Management Studio (SSMS).

Öppna AlwaysOn-tillgänglighetsgrupper> i Object Explorer i SSMS. Högerklicka på namnet på tillgänglighetsgruppen och välj sedan Lägg till replik.

Anslut till den befintliga repliken och välj sedan Nästa.

Välj Lägg till replik och anslut till den nya virtuella SQL Server-datorn.

Viktigt!

En replik i en fjärransluten Azure-region ska vara inställd på asynkron replikering med manuell redundans.

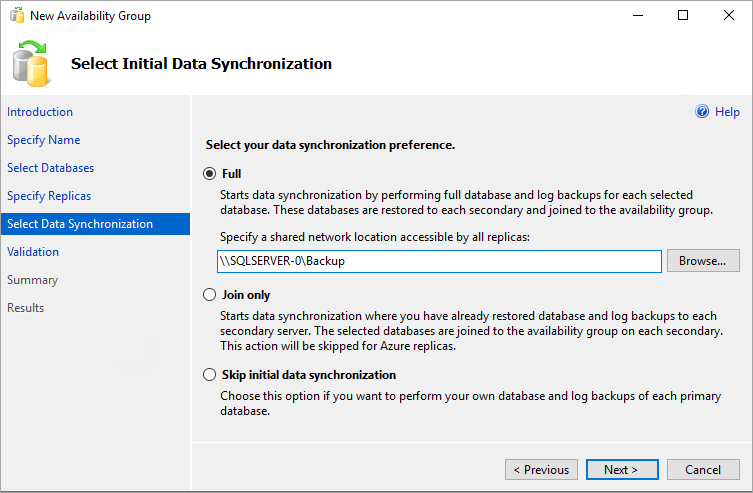

På sidan Välj inledande datasynkronisering väljer du Fullständig och anger en delad nätverksplats. För platsen använder du den säkerhetskopieringsresurs som du skapade. I exemplet var det \\<First SQL Server>\Backup\. Välj sedan Nästa.

Kommentar

Fullständig synkronisering tar en fullständig säkerhetskopia av databasen på den första instansen av SQL Server och återställer den till den andra instansen. För stora databaser rekommenderar vi inte fullständig synkronisering eftersom det kan ta lång tid.

Du kan minska den här tiden genom att manuellt säkerhetskopiera databasen och återställa den med

NO RECOVERY. Om databasen redan har återställts medNO RECOVERYpå den andra SQL Server-instansen innan du konfigurerar tillgänglighetsgruppen väljer du Anslut endast. Om du vill ta säkerhetskopian efter att du har konfigurerat tillgänglighetsgruppen väljer du Hoppa över inledande datasynkronisering.

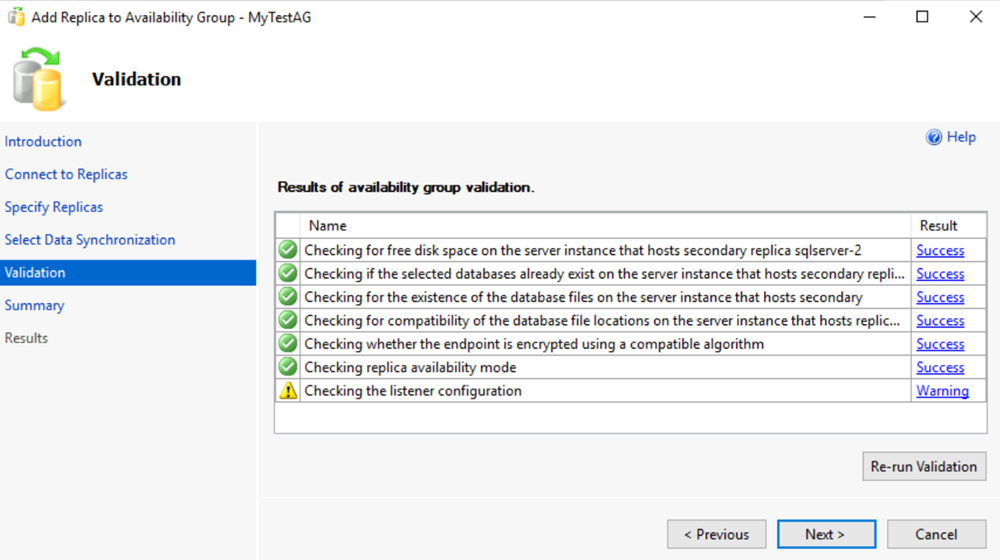

På sidan Validering väljer du Nästa. Den här sidan bör se ut ungefär så här:

Kommentar

En varning för lyssnarkonfigurationen säger att du inte har konfigurerat någon lyssnare för tillgänglighetsgrupper. Du kan ignorera den här varningen eftersom lyssnaren redan har konfigurerats. Den skapades när du skapade Azure-lastbalanseraren i den lokala regionen.

På sidan Sammanfattning väljer du Slutför och väntar sedan medan guiden konfigurerar den nya tillgänglighetsgruppen. På sidan Förlopp kan du välja Mer information för att visa den detaljerade förloppet.

När guiden har slutfört konfigurationen kontrollerar du sidan Resultat för att kontrollera att tillgänglighetsgruppen har skapats.

Välj Stäng för att stänga guiden.

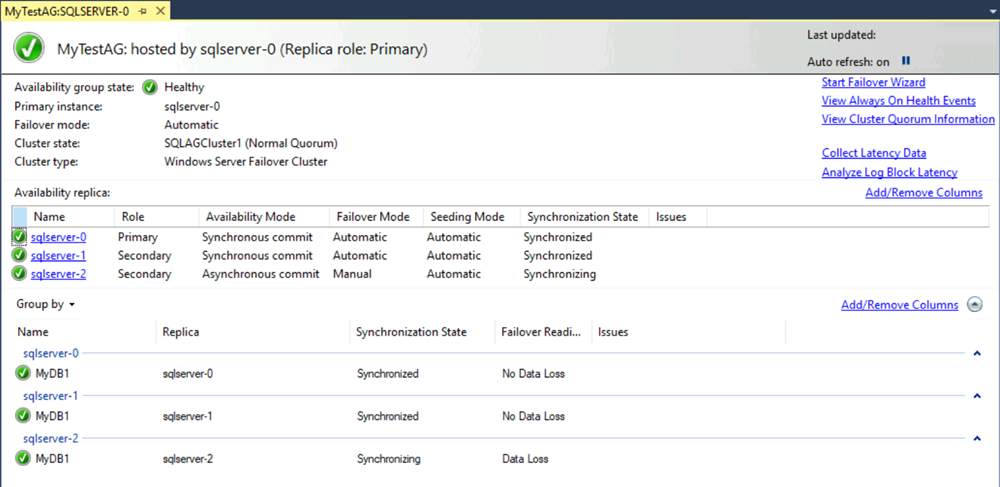

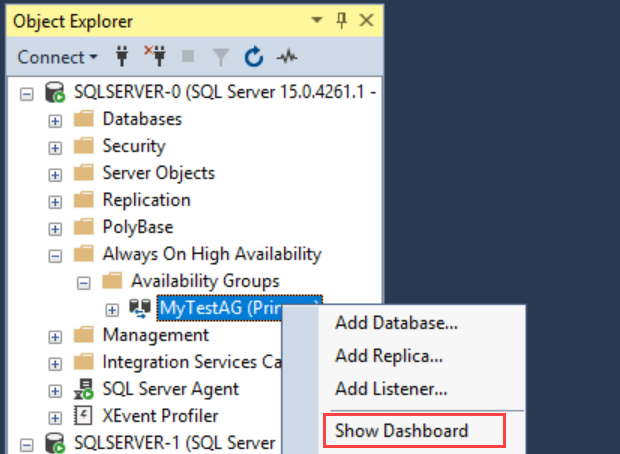

Kontrollera tillgänglighetsgruppen

I Object Explorer expanderar du Always On High Availability och expanderar sedan Tillgänglighetsgrupper. Högerklicka på tillgänglighetsgruppen och välj Visa instrumentpanel.

Instrumentpanelen för tillgänglighetsgruppen bör se ut ungefär som följande skärmbild, nu med en annan replik:

Instrumentpanelen visar replikerna, redundansläget för varje replik och synkroniseringstillståndet.

Kontrollera tillgänglighetsgruppens lyssnare

I Object Explorer expanderar du Always On High Availability (Alltid på hög tillgänglighet), expanderar Tillgänglighetsgrupper och expanderar sedan Lyssnare för tillgänglighetsgrupp.

Högerklicka på lyssnarnamnet och välj Egenskaper. Båda IP-adresserna bör nu visas för lyssnaren (en i varje region).

Ange anslutningen för flera undernät

Repliken i fjärrcentret är en del av tillgänglighetsgruppen, men den finns i ett annat undernät. Om den här repliken blir den primära repliken kan tidsgränser för programanslutning inträffa. Det här beteendet är detsamma som en lokal tillgänglighetsgrupp i en distribution med flera undernät. Om du vill tillåta anslutningar från klientprogram uppdaterar du antingen klientanslutningen eller konfigurerar cachelagring av namnmatchning på klusternätverkets namnresurs.

Uppdatera helst klusterkonfigurationen som ska anges RegisterAllProvidersIP=1 och klientanslutningssträngarna för att ange MultiSubnetFailover=Yes. Se Ansluta med MultiSubnetFailover.

Om du inte kan ändra anslutningssträngarna kan du konfigurera cachelagring av namnmatchning. Se Timeout inträffar när du ansluter till en AlwaysOn-lyssnare i en miljö med flera undernät.

Redundansvä redundans till fjärrregionen

Om du vill testa lyssnaranslutningen till fjärrregionen kan du redundansväxla repliken till fjärrregionen. Även om repliken är asynkron är redundans sårbar för potentiell dataförlust. Om du vill redundansväxla utan dataförlust ändrar du tillgänglighetsläget till synkront och ställer in redundansläget på automatiskt. Använd följande steg:

I Object Explorer ansluter du till instansen av SQL Server som är värd för den primära repliken.

Under AlwaysOn-tillgänglighetsgrupper högerklickar du på din tillgänglighetsgrupp och väljer Egenskaper.

På sidan Allmänt , under Tillgänglighetsrepliker, anger du den sekundära repliken på platsen för haveriberedskap (DR) för att använda synkront incheckningstillgänglighetsläge och automatiskt redundansläge.

Om du har en sekundär replik på samma plats som din primära replik för hög tillgänglighet anger du den här repliken till Asynkron incheckning och manuell.

Välj OK.

Högerklicka på tillgänglighetsgruppen i Object Explorer och välj Visa instrumentpanel.

Kontrollera att repliken på DR-platsen är synkroniserad på instrumentpanelen.

Högerklicka på tillgänglighetsgruppen i Object Explorer och välj Redundans. SQL Server Management Studio öppnar en guide för att redundansväxla SQL Server.

Välj Nästa och välj SQL Server-instansen på DR-platsen. Välj Nästa igen.

Anslut till SQL Server-instansen på DR-platsen och välj sedan Nästa.

På sidan Sammanfattning kontrollerar du inställningarna och väljer Slutför.

När du har testat anslutningen flyttar du tillbaka den primära repliken till ditt primära datacenter och ställer in tillgänglighetsläget tillbaka till dess normala driftsinställningar. I följande tabell visas de normala driftsinställningarna för arkitekturen som beskrivs i den här artikeln:

| Location | Serverinstans | Roll | Tillgänglighetsläge | Redundansläge |

|---|---|---|---|---|

| Primärt datacenter | SQL-1 | Primärt | Synkron | Automatiskt |

| Primärt datacenter | SQL-2 | Sekundära | Synkron | Automatiskt |

| Sekundärt eller fjärranslutet datacenter | SQL-3 | Sekundära | Asynkron | Manuellt |

Mer information om planerad och tvingad manuell redundans finns i följande artiklar:

- Utföra en planerad manuell redundansväxling av en tillgänglighetsgrupp (SQL Server)

- Utföra en tvingad manuell redundansväxling av en tillgänglighetsgrupp (SQL Server)

Nästa steg

Du kan läsa mer här: