Konfigurera Windows-autentisering för Microsoft Entra ID med det moderna interaktiva flödet

Den här artikeln beskriver hur du implementerar det moderna interaktiva autentiseringsflödet så att klienter som kör Windows 10 20H1, Windows Server 2022 eller en högre version av Windows kan autentisera till Azure SQL Managed Instance med Windows-autentisering. Klienter måste vara anslutna till Microsoft Entra-ID (tidigare Azure Active Directory) eller Microsoft Entra-hybridanslutning.

Att aktivera det moderna interaktiva autentiseringsflödet är ett steg i konfigurationen av Windows-autentisering för Azure SQL Managed Instance med hjälp av Microsoft Entra ID och Kerberos. Det inkommande förtroendebaserade flödet är tillgängligt för AD-anslutna klienter som kör Windows 10/Windows Server 2012 och senare.

Med den här funktionen är Microsoft Entra-ID nu en egen oberoende Kerberos-sfär. Windows 10 21H1-klienter är redan upplysta och omdirigerar klienter till Microsoft Entra Kerberos för att begära en Kerberos-biljett. Möjligheten för klienter att komma åt Microsoft Entra Kerberos är inaktiverad som standard och kan aktiveras genom att ändra grupprincip. Grupprincip kan användas för att distribuera den här funktionen på ett stegvis sätt genom att välja specifika klienter som du vill testa och sedan expandera den till alla klienter i din miljö.

Kommentar

Microsoft Entra-ID är det nya namnet för Azure Active Directory (Azure AD). Vi uppdaterar dokumentationen just nu.

Förutsättningar

Det finns ingen Active Directory till Microsoft Entra ID som krävs för att aktivera programvara som körs på Microsoft Entra-anslutna virtuella datorer för att få åtkomst till Azure SQL Managed Instance med Windows-autentisering. Följande krav måste vara uppfyllda innan du kan implementera det moderna interaktiva autentiseringsflödet:

| Förutsättning | Description |

|---|---|

| Klienter måste köra Windows 10 20H1, Windows Server 2022 eller en senare version av Windows. | |

| Klienter måste vara Microsoft Entra-anslutna eller Microsoft Entra-hybridanslutningar. | Du kan ta reda på om den här förutsättningen uppfylls genom att köra kommandot dsregcmd: dsregcmd.exe /status |

| Programmet måste ansluta till den hanterade instansen via en interaktiv session. | Detta stöder program som SQL Server Management Studio (SSMS) och webbprogram, men fungerar inte för program som körs som en tjänst. |

| Microsoft Entra-klientorganisation. | |

| Azure-prenumeration under samma Microsoft Entra-klientorganisation som du planerar att använda för autentisering. | |

| Microsoft Entra Anslut installerat. | Hybridmiljöer där identiteter finns både i Microsoft Entra ID och AD. |

Konfigurera grupprincip

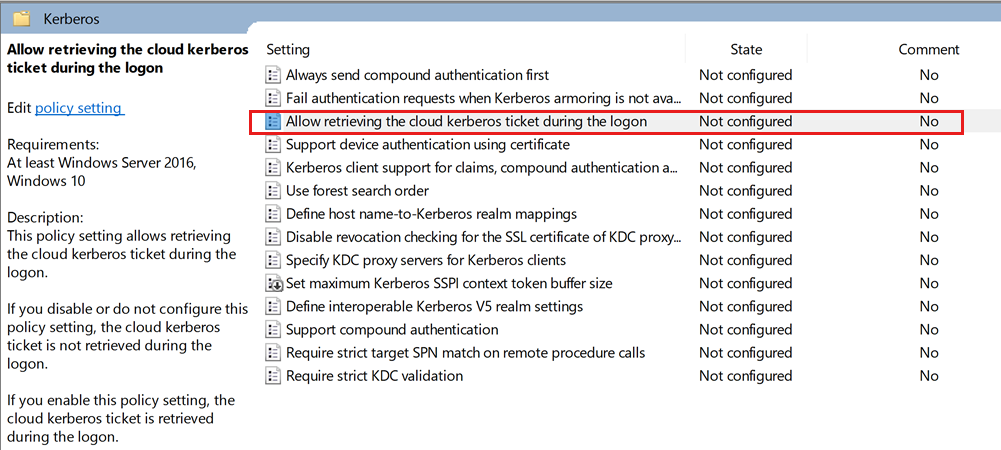

Aktivera följande grupprincipinställning Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logon:

Öppna redigeraren för grupprincip.

Navigera till

Administrative Templates\System\Kerberos\.Välj alternativet Tillåt hämtning av kerberos-biljetten i molnet under inloggningsinställningen .

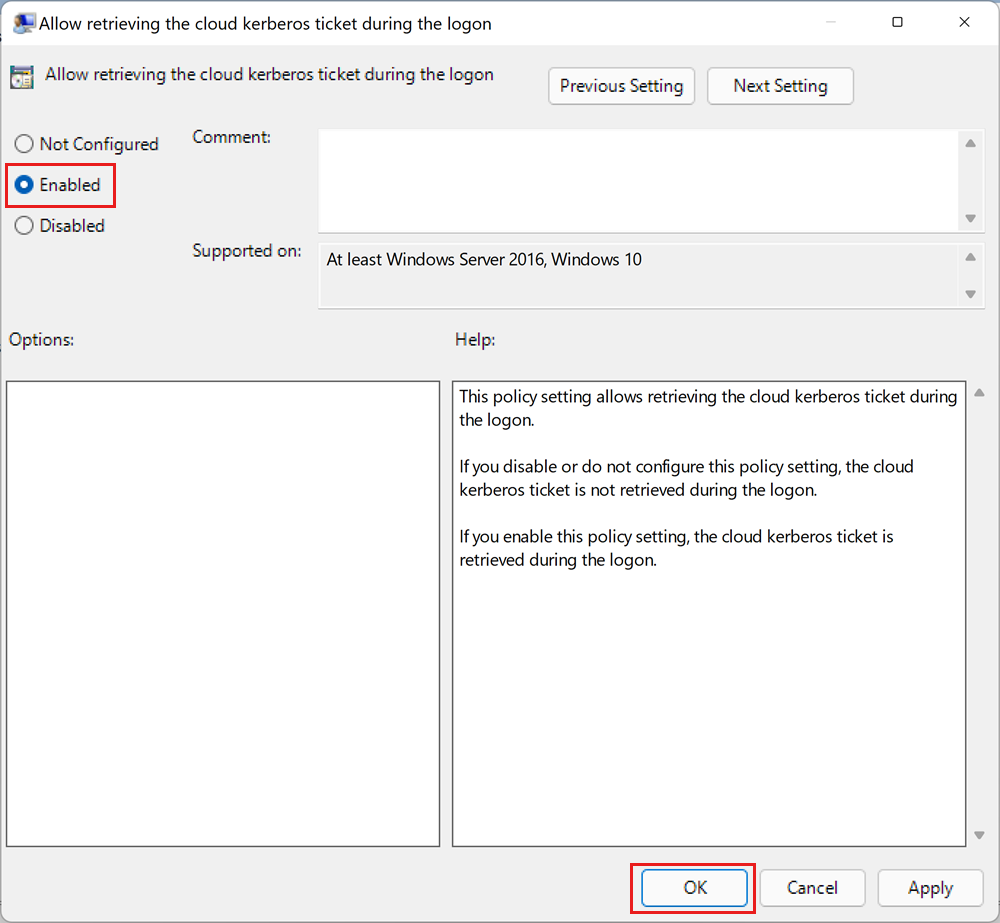

I inställningsdialogrutan väljer du Aktiverad.

Välj OK.

Uppdatera PRT (valfritt)

Användare med befintliga inloggningssessioner kan behöva uppdatera sin Microsoft Entra Primary Refresh Token (PRT) om de försöker använda den här funktionen omedelbart efter att den har aktiverats. Det kan ta upp till några timmar innan PRT uppdateras på egen hand.

Om du vill uppdatera PRT manuellt kör du det här kommandot från en kommandotolk:

dsregcmd.exe /RefreshPrt

Nästa steg

Läs mer om att implementera Windows-autentisering för Microsoft Entra-huvudnamn på Azure SQL Managed Instance:

- Vad är Windows-autentisering för Microsoft Entra-huvudkonton i Azure SQL Managed Instance?

- Så här implementeras Windows-autentisering för Azure SQL Managed Instance med Microsoft Entra ID och Kerberos

- Konfigurera Windows-autentisering för Microsoft Entra ID med det inkommande förtroendebaserade flödet

- Konfigurera Azure SQL Managed Instance för Windows-autentisering för Microsoft Entra ID

- Felsöka Windows-autentisering för Microsoft Entra-huvudkonton i Azure SQL Managed Instance