Skapa server som konfigurerats med användartilldelad hanterad identitet och kundhanterad TDE

gäller för:Azure SQL Database

Den här guiden beskriver stegen för att skapa en logisk -server i Azure konfigurerad med transparent datakryptering (TDE) med kundhanterade nycklar (CMK) med hjälp av en användartilldelad hanterad identitet för åtkomst Azure Key Vault-.

Not

Microsoft Entra ID tidigare kallades Azure Active Directory (Azure AD).

Förutsättningar

- Den här instruktionsguiden förutsätter att du redan har skapat en Azure Key Vault- och importerat en nyckel till den som ska användas som TDE-skydd för Azure SQL Database. För mer information, se transparent datakryptering med BYOK-stöd.

- Skydd mot mjuk borttagning och rensning måste vara aktiverat på nyckelvalvet

- Du måste ha skapat en användartilldelad hanterad identitet och gett den nödvändiga TDE-behörigheter (Hämta, Omsluta nyckel, Packa upp nyckel) i nyckelvalvet ovan. Information om hur du skapar en användartilldelad hanterad identitet finns i Skapa en användartilldelad hanterad identitet.

- Du måste ha Azure PowerShell installerat och igång.

- [Rekommenderat men valfritt] Skapa nyckelmaterialet för TDE-skyddet i en maskinvarusäkerhetsmodul (HSM) eller lokalt nyckelarkiv först och importera nyckelmaterialet till Azure Key Vault. Följ instruktioner för hur du använder en maskinvarusäkerhetsmodul (HSM) och Key Vault- för att lära dig mer.

Skapa en server som konfigurerats med TDE med kundhanterad nyckel (CMK)

Följande steg beskriver processen med att skapa en ny logisk Azure SQL Database-server och en ny databas med en användartilldelad hanterad identitet tilldelad. För att konfigurera en kundhanterad nyckel för TDE vid tiden för serverns skapande krävs den användartilldelade hanterade identiteten.

Bläddra till alternativsidan Välj SQL-distribution i Azure-portalen.

Om du inte redan är inloggad på Azure-portalen loggar du in när du uppmanas att göra det.

Under SQL-databaserlåter du resurstyp vara inställd på Enkel databasoch väljer Skapa.

På fliken Grundläggande i formuläret Skapa SQL Database går du till Projektinformationoch väljer önskad Azure -prenumeration.

För Resursgruppväljer du Skapa ny, anger ett namn för resursgruppen och väljer OK.

Ange

ContosoHRför databasnamn .För Serverväljer du Skapa nyoch fyller i formuläret Ny server med följande värden:

-

Servernamn: Ange ett unikt servernamn. Servernamn måste vara globalt unika för alla servrar i Azure, inte bara unika i en prenumeration. Ange något i stil med

mysqlserver135, så meddelar Azure-portalen dig om det är tillgängligt eller inte. -

Inloggning för serveradministratör: Ange ett inloggningsnamn för administratör, till exempel:

azureuser. - Lösenord: Ange ett lösenord som uppfyller lösenordskraven och ange det igen i fältet Bekräfta lösenord.

- Plats: Välj en plats i listrutan

-

Servernamn: Ange ett unikt servernamn. Servernamn måste vara globalt unika för alla servrar i Azure, inte bara unika i en prenumeration. Ange något i stil med

Välj Nästa: Nätverk längst ned på sidan.

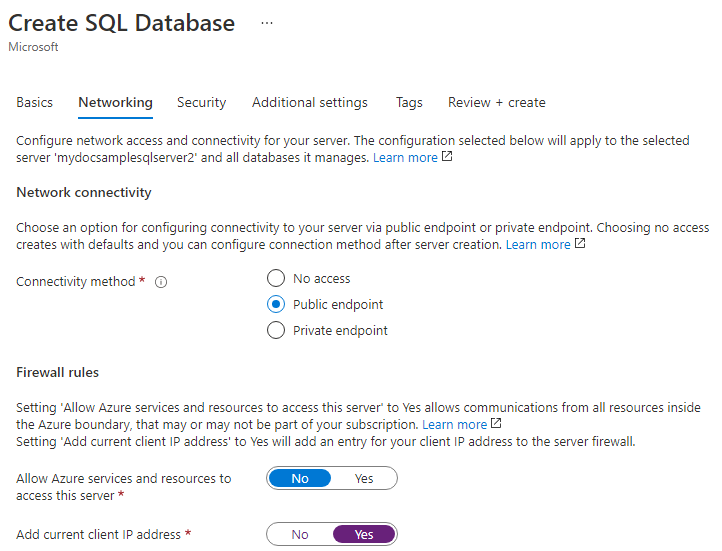

På fliken Nätverk väljer du offentlig slutpunktför Anslutningsmetod.

För brandväggsregleranger du Lägg till aktuell klient-IP-adress till Ja. Låt Tillåt att Azure-tjänster och resurser får åtkomst till den här servern anges till Nej.

Välj Nästa: Säkerhet längst ned på sidan.

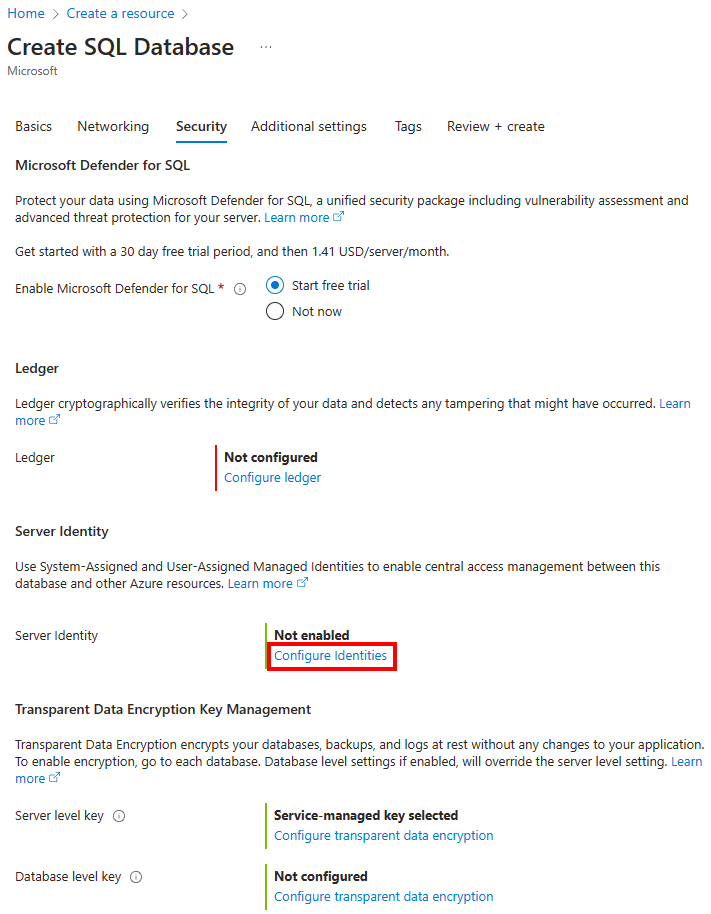

På fliken Säkerhet under Serveridentitetväljer du Konfigurera identiteter.

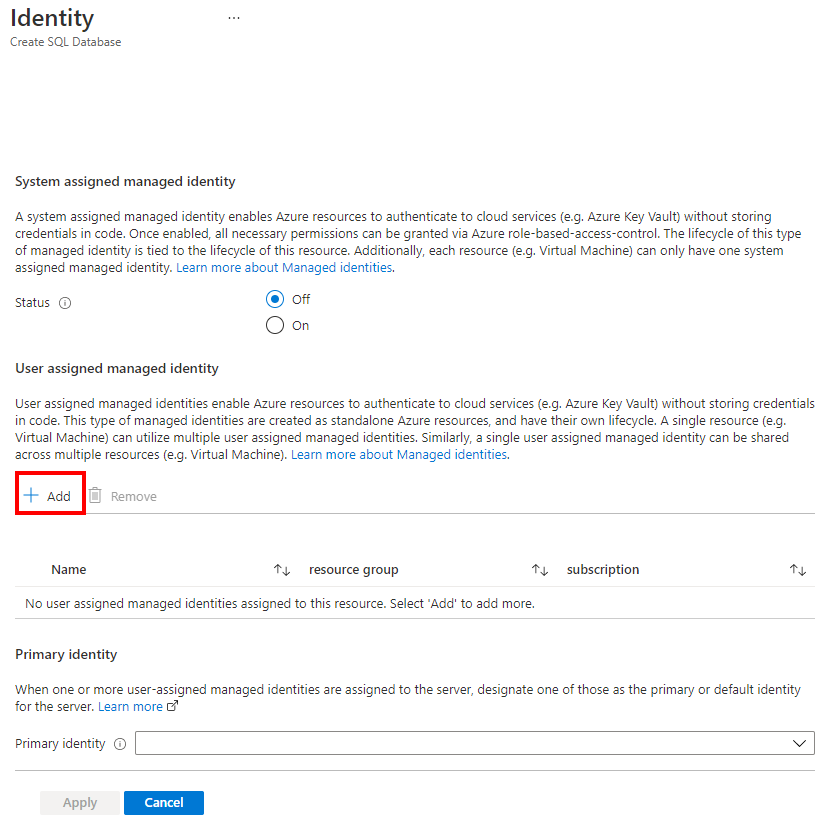

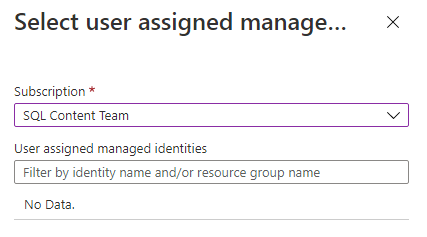

I fönstret Identity väljer du Stäng av för Systemtilldelad hanterad identitet och väljer sedan Lägg till under Användartilldelad hanterad identitet. Välj önskad Prenumeration och under Användartilldelade hanterade identiteterväljer du önskad användartilldelad hanterad identitet från den valda prenumerationen. Välj sedan knappen Lägg till.

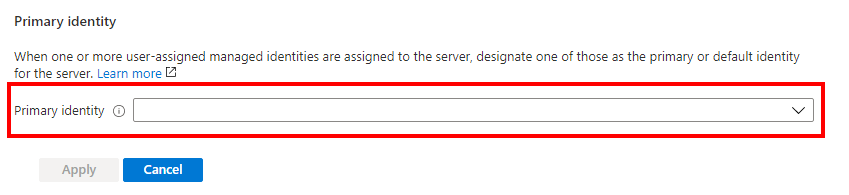

Under Primär identitetväljer du samma användartilldelade hanterade identitet som valdes i föregående steg.

Välj Tillämpa

På fliken Säkerhet, under Hantering av transparent datakrypteringsnyckel, har du möjlighet att konfigurera transparent datakryptering för servern eller databasen.

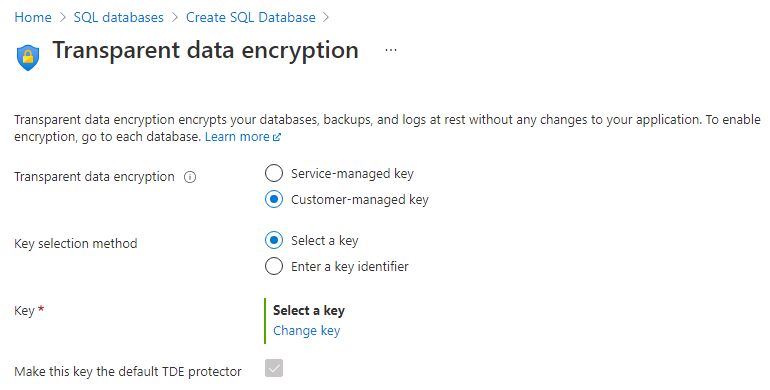

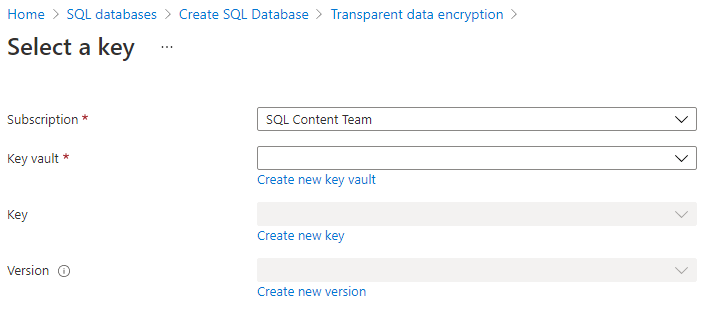

- För nyckel på servernivå: Välj Konfigurera transparent datakryptering. Välj Customer-Managed Nyckeloch ett alternativ för att välja Välj en nyckel visas. Välj Ändra nyckel. Välj önskad Prenumeration, Key Vault, Keyoch Version för den kundhanterade nyckel som ska användas för TDE. Välj knappen Välj.

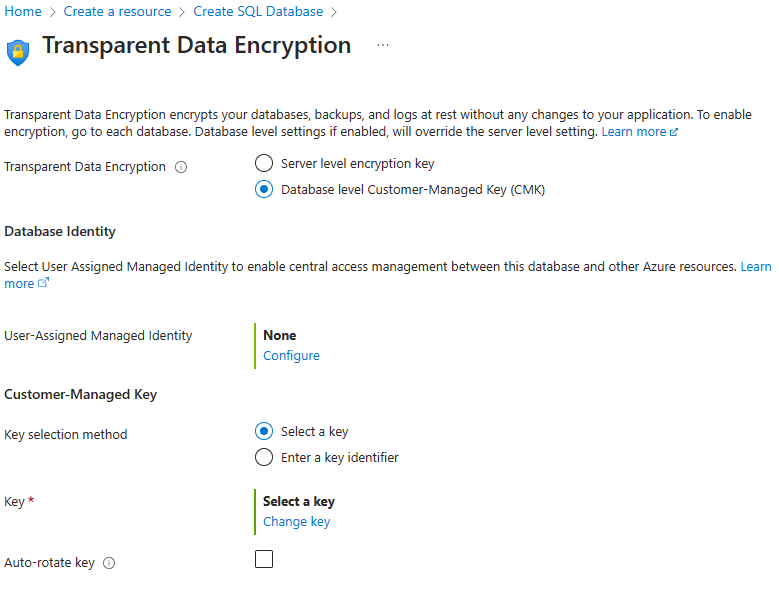

- För nyckel på databasnivå: Välj Konfigurera transparent datakryptering. Välj databasnivå Customer-Managed Keyoch ett alternativ för att konfigurera Database Identity och Customer-Managed Key visas. Välj Konfigurera för att konfigurera en User-Assigned hanterad identitet för databasen, ungefär som i steg 13. Välj Ändra nyckel för att konfigurera en Customer-Managed nyckel. Välj önskad Prenumeration, Key Vault, Keyoch Version för den kundhanterade nyckel som ska användas för TDE. Du kan också aktivera Auto-rotate-nyckel i menyn Transparent datakryptering. Välj knappen Välj.

Välj Tillämpa

Välj Granska + skapa längst ned på sidan

På sidan Granska + skapa, efter att du har granskat, välj Skapa.

Nästa steg

- Kom igång med Azure Key Vault-integrering och stöd för Bring Your Own Key för TDE: Aktivera TDE med din egen nyckel från Key Vault.