Regler för utgående brandvägg för Azure SQL Database och Azure Synapse Analytics

Gäller för:Azure SQL Database

Azure Synapse Analytics (endast dedikerade SQL-pooler)

Regler för utgående brandvägg begränsar nätverkstrafik från den logiska Azure SQL-servern till en kunddefinierad lista över Azure Storage-konton och logiska Azure SQL-servrar. Alla försök att komma åt lagringskonton eller databaser som inte finns med i listan nekas. Följande Azure SQL Database-funktioner stöder den här funktionen:

- Granskning

- Sårbarhetsbedömning

- Import-/exporttjänst

- OPENROWSET

- Massinfogning

- sp_invoke_external_rest_endpoint

Viktigt!

- Den här artikeln gäller för både Azure SQL Database och en dedikerad SQL-pool (tidigare SQL DW) i Azure Synapse Analytics. De här inställningarna gäller för alla SQL Database- och dedikerade SQL-pooldatabaser (tidigare SQL DW) som är associerade med servern. För enkelhetens skull refererar termen "databas" till båda databaserna i Azure SQL Database och Azure Synapse Analytics. På samma sätt refererar alla referenser till "server" till den logiska SQL-servern som är värd för Azure SQL Database och en dedikerad SQL-pool (tidigare SQL DW) i Azure Synapse Analytics. Den här artikeln gäller inte för Azure SQL Managed Instance eller dedikerade SQL-pooler i Azure Synapse Analytics-arbetsytor.

- Regler för utgående brandvägg definieras på den logiska servern. Geo-replikering och redundansgrupper kräver att samma uppsättning regler definieras på den primära och alla sekundärfiler.

Ange regler för utgående brandvägg i Azure-portalen

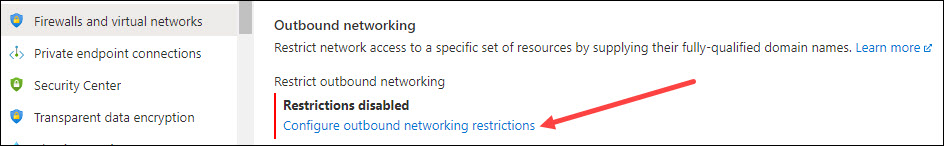

Bläddra till avsnittet Utgående nätverk på bladet Brandväggar och virtuella nätverk för din Azure SQL Database och välj Konfigurera begränsningar för utgående nätverk.

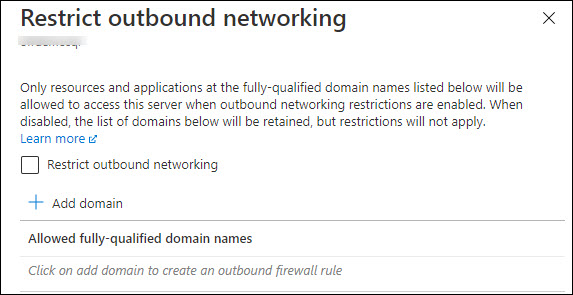

Då öppnas följande blad till höger:

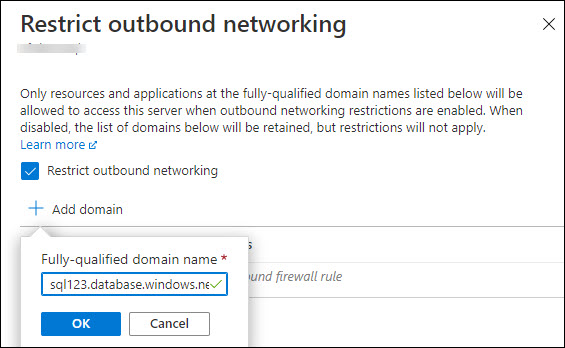

Markera kryssrutan Begränsa utgående nätverk och lägg sedan till FQDN för lagringskontona (eller SQL Databases) med hjälp av knappen Lägg till domän .

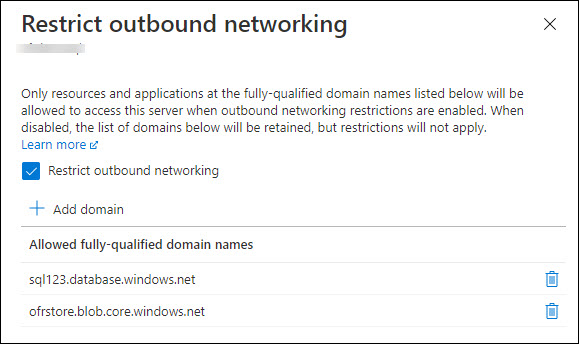

När du är klar bör du se en skärm som liknar den nedan. Välj OK för att tillämpa de här inställningarna.

Ange regler för utgående brandvägg med PowerShell

Viktigt!

Azure SQL Database stöder fortfarande PowerShell Azure Resource Manager-modulen, men all framtida utveckling gäller för Az.Sql-modulen. Dessa cmdletar finns i AzureRM.Sql. Argumenten för kommandona i Az-modulen och i AzureRm-modulerna är väsentligen identiska. Följande skript kräver Azure PowerShell-modulen.

Följande PowerShell-skript visar hur du ändrar inställningen för utgående nätverk (med egenskapen RestrictOutboundNetworkAccess ):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Använd dessa PowerShell-cmdletar för att konfigurera regler för utgående brandvägg

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Ange regler för utgående brandvägg med hjälp av Azure CLI

Viktigt!

Alla skript i det här avsnittet kräver Azure CLI.

Azure CLI i ett bash-gränssnitt

Följande CLI-skript visar hur du ändrar inställningen för utgående nätverk (med egenskapen restrictOutboundNetworkAccess ) i ett bash-gränssnitt:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Använd dessa CLI-kommandon för att konfigurera regler för utgående brandvägg

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Nästa steg

- En översikt över Azure SQL Database-säkerhet finns i Skydda din databas.

- En översikt över Azure SQL Database-anslutning finns i Arkitektur för Azure SQL Anslut ivity.

- Läs mer om nätverksåtkomstkontroller i Azure SQL Database och Azure Synapse Analytics.

- Läs mer om Azure Private Link för Azure SQL Database och Azure Synapse Analytics.