Självstudie: Tilldela katalogläsarroll till en Microsoft Entra-grupp och hantera rolltilldelningar

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Den här artikeln vägleder dig genom att skapa en grupp i Microsoft Entra-ID (tidigare Azure Active Directory) och tilldela den gruppen rollen Katalogläsare . Med behörigheterna Katalogläsare kan gruppägarna lägga till ytterligare medlemmar i gruppen, till exempel en hanterad identitet för Azure SQL Database, Azure SQL Managed Instance och Azure Synapse Analytics. Detta kringgår behovet av att en global administratör eller privilegierad rolladministratör tilldelar rollen Katalogläsare direkt för varje logisk serveridentitet i klientorganisationen.

Kommentar

Microsoft Entra-ID är det nya namnet för Azure Active Directory (Azure AD). Vi uppdaterar dokumentationen just nu.

I den här självstudien används funktionen som introducerades i Använda Microsoft Entra-grupper för att hantera rolltilldelningar.

Mer information om fördelarna med att tilldela rollen Katalogläsare till en Microsoft Entra-grupp för Azure SQL finns i Katalogläsarrollen i Microsoft Entra-ID för Azure SQL.

Kommentar

Med Microsoft Graph-stöd för Azure SQL kan katalogläsarrollen ersättas med behörigheter på lägre nivå. Mer information finns i Användartilldelad hanterad identitet i Microsoft Entra-ID för Azure SQL.

Förutsättningar

- En Microsoft Entra-klientorganisation. Mer information finns i Konfigurera och hantera Microsoft Entra-autentisering med Azure SQL.

- En SQL Database, SQL Managed Instance eller Azure Synapse.

Rolltilldelning för katalogläsare med hjälp av Azure-portalen

Skapa en ny grupp och tilldela ägare och roll

En användare med behörighet som global administratör eller privilegierad rolladministratör krävs för den här inledande installationen.

Låt den privilegierade användaren logga in på Azure-portalen.

Gå till Microsoft Entra ID-resursen . Under Hanterad går du till Grupper. Välj Ny grupp för att skapa en ny grupp.

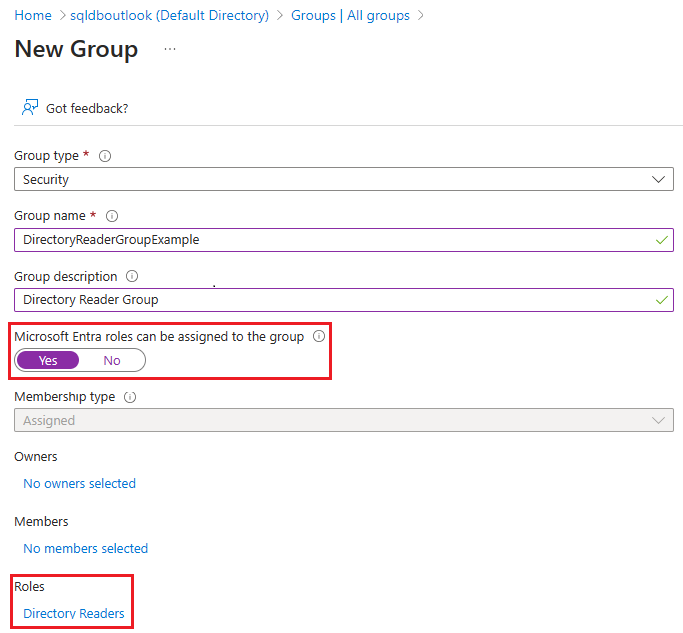

Välj Säkerhet som grupptyp och fyll i resten av fälten. Kontrollera att inställningen Microsoft Entra-roller kan tilldelas till gruppen har växlats till Ja. Tilldela sedan microsoft entra-ID-katalogläsarrollen till gruppen.

Tilldela Microsoft Entra-användare som ägare till den grupp som skapades. En gruppägare kan vara en vanlig AD-användare utan någon tilldelad administratörsroll för Microsoft Entra. Ägaren ska vara en användare som hanterar din SQL Database, SQL Managed Instance eller Azure Synapse.

Välj Skapa

Kontrollera gruppen som skapades

Kommentar

Kontrollera att grupptypen är Säkerhet. Microsoft 365-grupper stöds inte för Azure SQL.

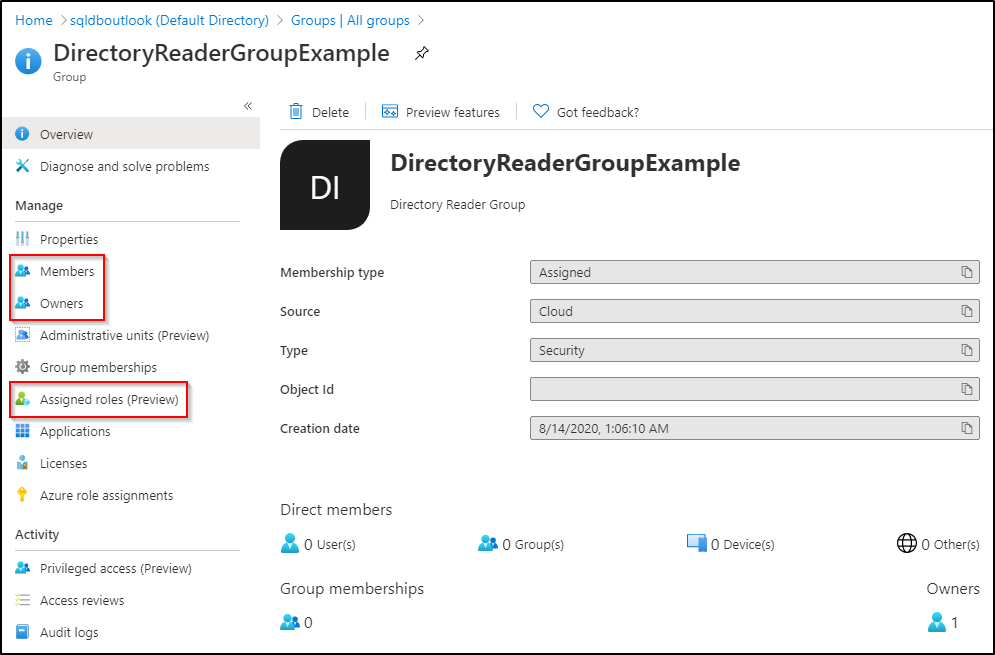

Om du vill kontrollera och hantera gruppen som skapades går du tillbaka till fönstret Grupper i Azure-portalen och söker efter ditt gruppnamn. Ytterligare ägare och medlemmar kan läggas till under menyn Ägare och medlemmar i inställningen Hantera när du har valt din grupp. Du kan också granska de tilldelade rollerna för gruppen.

Lägga till azure SQL-hanterad identitet i gruppen

Kommentar

Vi använder SQL Managed Instance i det här exemplet, men liknande steg kan användas för SQL Database eller Azure Synapse för att uppnå samma resultat.

För efterföljande steg behövs inte längre användaren global administratör eller privilegierad rolladministratör.

Logga in på Azure-portalen som den användare som hanterar SQL Managed Instance och är ägare till den grupp som skapades tidigare.

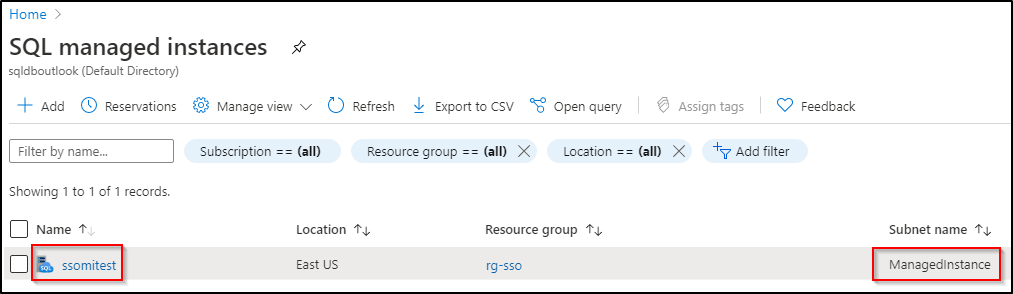

Leta reda på namnet på din SQL-hanterade instansresurs i Azure-portalen.

Under SQL Managed Instance-etableringen skapas en Microsoft Entra-identitet för din instans och registreras som ett Microsoft Entra-program. Identiteten har samma namn som prefixet för ditt SQL Managed Instance-namn. Du hittar identiteten (även kallat tjänstens huvudnamn) för din SQL Managed Instance genom att följa dessa steg:

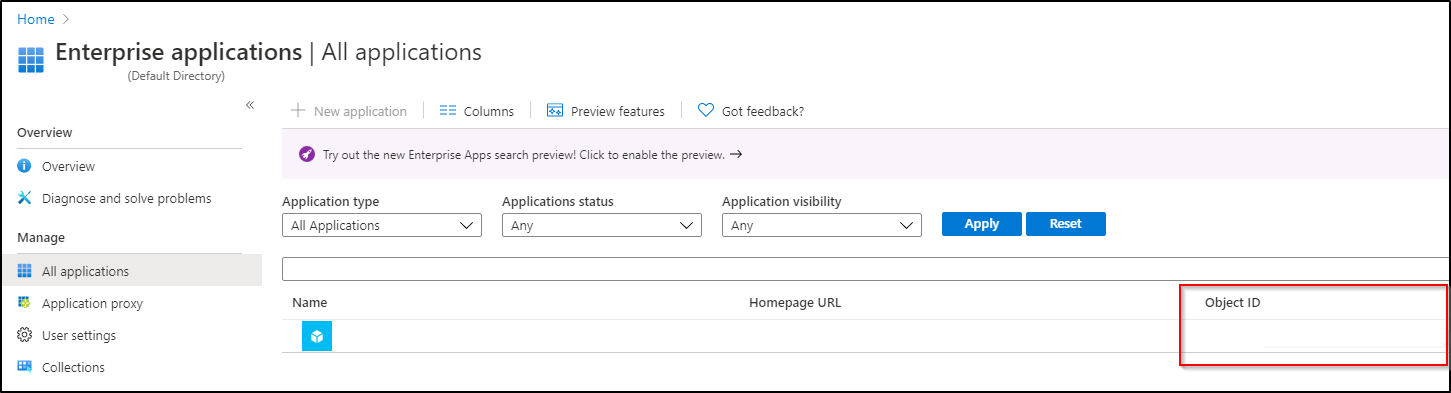

- Gå till Microsoft Entra ID-resursen . Under inställningen Hantera väljer du Företagsprogram. Objekt-ID:t är instansens identitet.

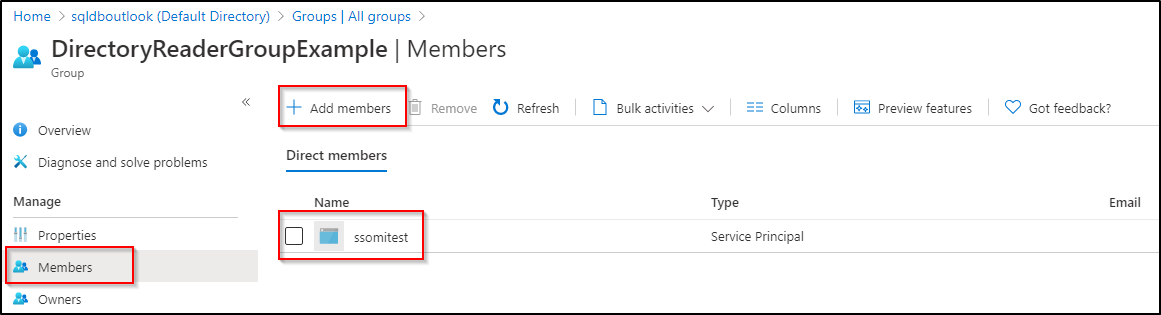

Gå till Microsoft Entra ID-resursen . Under Hanterad går du till Grupper. Välj den grupp som du skapade. Under inställningen Hanterad i din grupp väljer du Medlemmar. Välj Lägg till medlemmar och lägg till tjänstens huvudnamn för SQL Managed Instance som medlem i gruppen genom att söka efter namnet som hittades ovan.

Kommentar

Det kan ta några minuter att sprida tjänstens huvudnamnsbehörigheter via Azure-systemet och tillåta åtkomst till Microsoft Graph API. Du kan behöva vänta några minuter innan du etablerar en Microsoft Entra-administratör för SQL Managed Instance.

Kommentarer

För SQL Database och Azure Synapse kan serveridentiteten skapas när den logiska servern skapas eller när servern har skapats. Mer information om hur du skapar eller anger serveridentiteten i SQL Database eller Azure Synapse finns i Aktivera tjänstens huvudnamn för att skapa Microsoft Entra-användare.

För SQL Managed Instance måste katalogläsarrollen tilldelas till hanterad instansidentitet innan du kan konfigurera en Microsoft Entra-administratör för den hanterade instansen.

Att tilldela rollen Katalogläsare till serveridentiteten krävs inte för SQL Database eller Azure Synapse när du konfigurerar en Microsoft Entra-administratör för den logiska servern. För att kunna skapa Microsoft Entra-objekt i SQL Database eller Azure Synapse för ett Microsoft Entra-program krävs dock rollen Katalogläsare . Om rollen inte har tilldelats den logiska serveridentiteten misslyckas skapandet av Microsoft Entra-användare i Azure SQL. Mer information finns i Microsoft Entra-tjänstens huvudnamn med Azure SQL.

Rolltilldelning för katalogläsare med hjälp av PowerShell

Viktigt!

En global administratör eller privilegierad rolladministratör måste köra de här inledande stegen. Förutom PowerShell erbjuder Microsoft Entra ID Microsoft Graph API för att skapa en rolltilldelningsbar grupp i Microsoft Entra-ID.

Ladda ned Microsoft Graph PowerShell-modulen med hjälp av följande kommandon. Du kan behöva köra PowerShell som administratör.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationAnslut till din Microsoft Entra-klientorganisation.

Connect-MgGraphSkapa en säkerhetsgrupp för att tilldela rollen Katalogläsare .

DirectoryReaderGroup,Directory Reader Group, ochDirReadkan ändras enligt dina önskemål.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupTilldela rollen Katalogläsare till gruppen.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentTilldela ägare till gruppen.

- Ersätt

<username>med den användare som du vill äga den här gruppen. Du kan lägga till flera ägare genom att upprepa de här stegen.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdKontrollera gruppens ägare:

Get-MgGroupOwner -GroupId $group.IdDu kan också kontrollera gruppens ägare i Azure-portalen. Följ stegen i Kontrollera gruppen som skapades.

- Ersätt

Tilldela tjänstens huvudnamn som medlem i gruppen

För efterföljande steg behövs inte längre användaren global administratör eller privilegierad rolladministratör.

Använd en ägare av gruppen som även hanterar Azure SQL-resursen genom att köra följande kommando för att ansluta till ditt Microsoft Entra-ID.

Connect-MgGraphTilldela tjänstens huvudnamn som medlem i gruppen som skapades.

- Ersätt

<ServerName>med namnet på den logiska servern eller den hanterade instansen. Mer information finns i avsnittet Lägg till Azure SQL-tjänstidentitet i gruppen

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdFöljande kommando returnerar objekt-ID:t för tjänstens huvudnamn som anger att det har lagts till i gruppen:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Ersätt