Granskning med hanterad identitet

gäller för:Azure SQL Database

Azure Synapse Analytics

Granskning för Azure SQL Database kan konfigureras för att använda ett Storage-konto med två autentiseringsmetoder:

- Hanterad identitet

- Åtkomstnycklar för lagring

Hanterad identitet kan vara en systemtilldelad hanterad identitet (SMI) eller användartilldelad hanterad identitet (UMI).

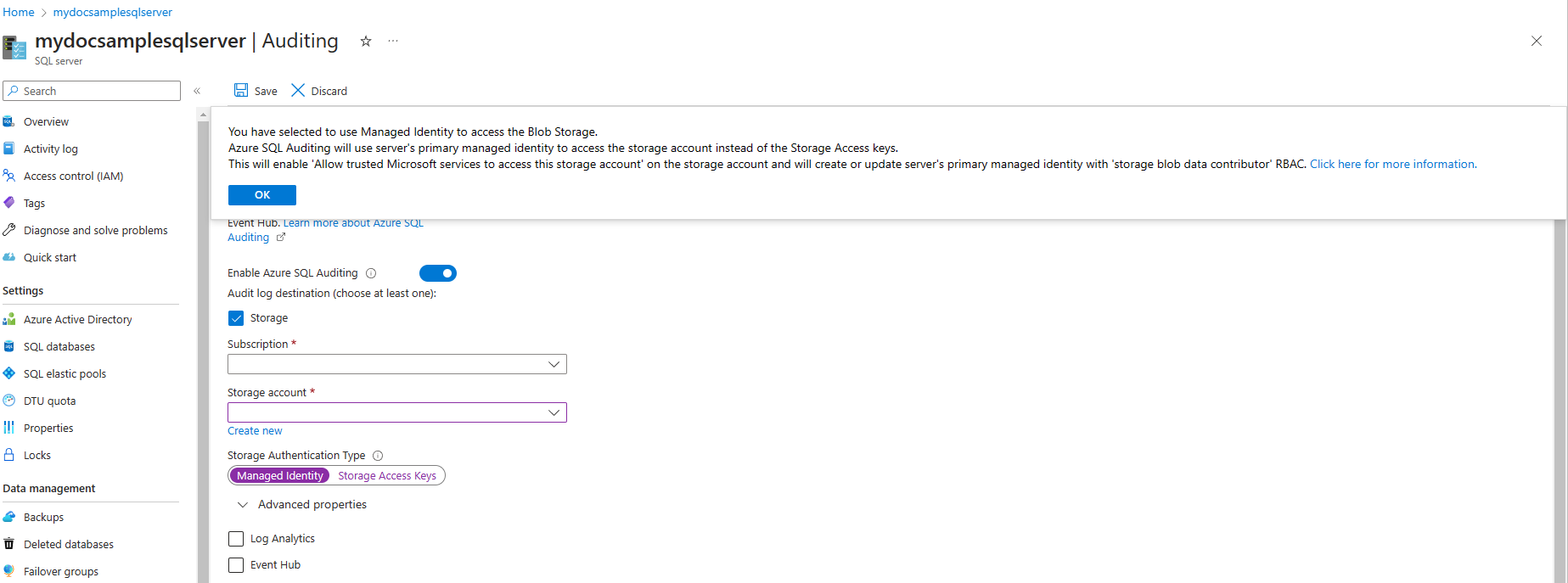

Om du vill konfigurera att skriva granskningsloggar till ett lagringskonto går du till Azure-portalenoch väljer din logiska serverresurs för Azure SQL Database. Välj Lagring på menyn Granskning. Välj det Azure Storage-konto där loggar ska sparas.

Som standard är den identitet som används den primära användaridentitet som tilldelats servern. Om det inte finns någon användaridentitet skapar servern en systemtilldelad hanterad identitet och använder den för autentisering.

Välj kvarhållningsperioden genom att öppna Avancerade egenskaper. Välj sedan Spara. Loggar som är äldre än kvarhållningsperioden tas bort.

Not

Information om hur du konfigurerar hanterad identitetsbaserad granskning av Azure Synapse Analytics finns i avsnittet Konfigurera systemtilldelad hanterad identitet för Azure Synapse Analytics-granskning senare i den här artikeln.

Användartilldelad hanterad identitet

UMI ger användarna flexibilitet att skapa och underhålla sin egen UMI för en viss klientorganisation. UMI kan användas som serveridentiteter för Azure SQL. UMI hanteras av användaren, till skillnad från en systemtilldelad hanterad identitet, vars identitet definieras unikt per server och tilldelas av systemet.

Mer information om UMI finns i Hanterade identiteter i Microsoft Entra ID för Azure SQL.

Konfigurera användartilldelad hanterad identitet för Azure SQL Database-granskning

Innan granskning kan konfigureras för att skicka loggar till ditt lagringskonto måste den hanterade identitet som tilldelats servern ha Storage Blob Data Contributor rolltilldelning. Den här tilldelningen krävs om du konfigurerar granskning med hjälp av PowerShell, Azure CLI, REST API eller ARM-mallar. Rolltilldelning görs automatiskt när du använder Azure-portalen för att konfigurera granskning, så stegen nedan är onödiga om du konfigurerar granskning via Azure-portalen.

Gå till Azure-portalen.

Skapa en användartilldelad hanterad identitet om du inte redan har gjort det. Mer information finns i skapa användartilldelad hanterad identitet.

Gå till ditt lagringskonto som du vill konfigurera för granskning.

Välj åtkomstkontrollmenyn (IAM).

Välj Lägg till>Lägg till rolltilldelning.

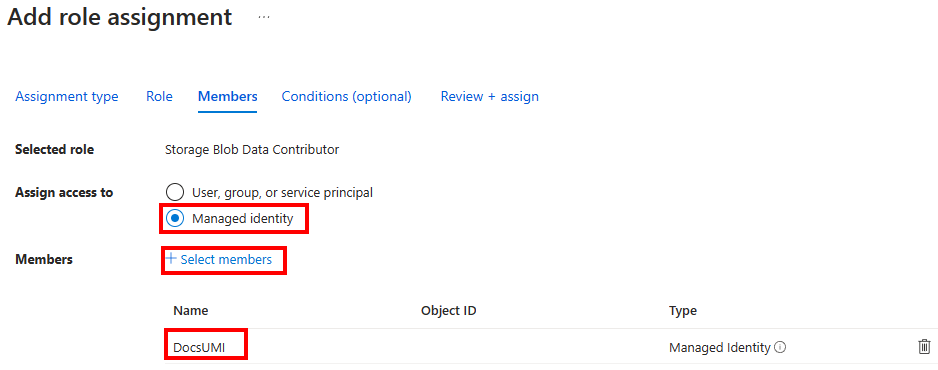

På fliken Roll söker du efter och väljer Storage Blob Data Contributor. Välj Nästa.

På fliken Medlemmar väljer du Hanterad identitet i avsnittet Tilldela åtkomst till och Välj sedan medlemmar. Du kan välja den hanterade identiteten som skapades för din server.

Välj Granska + tilldela.

Mer information finns i Tilldela Azure-roller med hjälp av portalen.

Använd följande för att konfigurera granskning med hjälp av användartilldelad hanterad identitet:

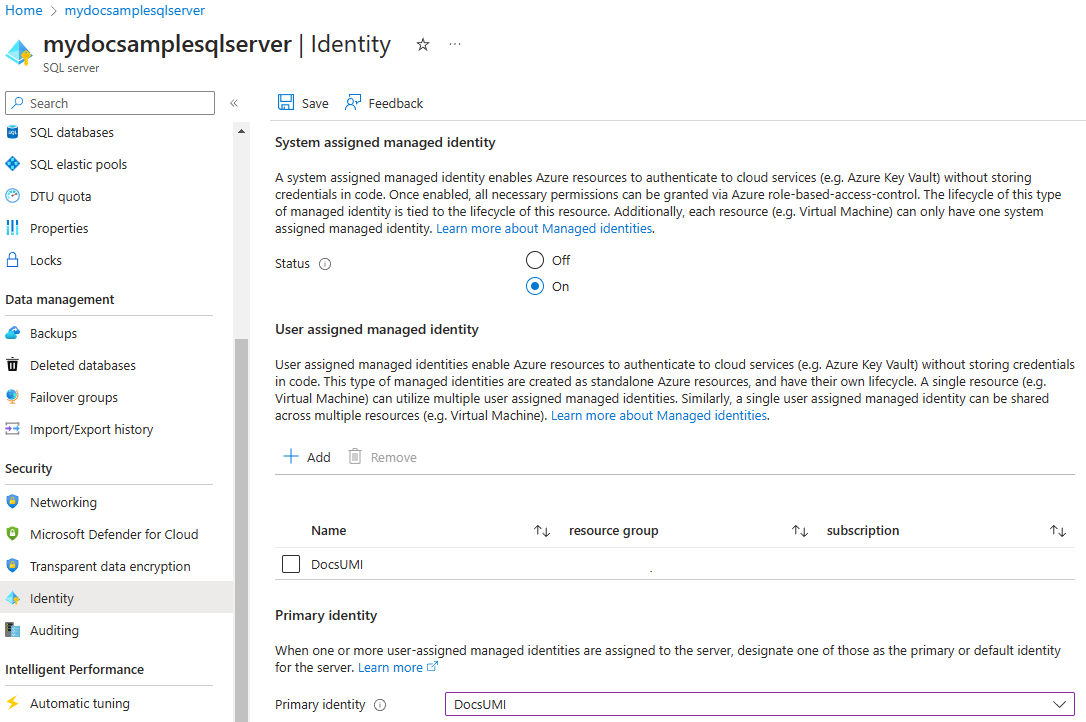

Gå till menyn Identity för din server. Under avsnittet Användartilldelad hanterad identitet, lägg till den hanterade identiteten.

Du kan sedan välja den tillagda hanterade identiteten som den primära identiteten för servern.

Gå till menyn Granskning för servern. Välj hanterad identitet som autentiseringstyp för lagring när du konfigurerar lagring för din server.

Konfigurera systemtilldelad hanterad identitet för Azure Synapse Analytics-granskning

Du kan inte använda UMI-baserad autentisering till ett lagringskonto för granskning. Endast systemtilldelad hanterad identitet (SMI) kan användas för Azure Synapse Analytics. För att SMI-autentisering ska fungera måste den hanterade identiteten ha Storage Blob Data Contributor roll tilldelad till den, i lagringskontots åtkomstkontroll inställningar. Den här rollen läggs automatiskt till om Azure-portalen används för att konfigurera granskning.

I Azure-portalen för Azure Synapse Analytics finns det inget alternativ för att uttryckligen välja SAS-nyckel eller SMI-autentisering, vilket är fallet för Azure SQL Database.

Om lagringskontot finns bakom ett virtuellt nätverk eller en brandvägg konfigureras granskning automatiskt med SMI-autentisering.

Om lagringskontot inte finns bakom ett virtuellt nätverk eller en brandvägg konfigureras granskning automatiskt med hjälp av SAS-nyckelbaserad autentisering. Hanterad identitet kan dock inte användas om lagringskontot inte finns bakom ett virtuellt nätverk eller en brandvägg.

Om du vill framtvinga användning av SMI-autentisering, oavsett om lagringskontot finns bakom ett virtuellt nätverk eller en brandvägg, använder du REST API eller PowerShell på följande sätt:

Om du använder REST-API:et utelämnar du fältet

StorageAccountAccessKeyexplicit i begärandetexten.Mer information finns i:

Om du använder PowerShell skickar du parametern

UseIdentitysomtrue.Mer information finns i: