Självstudie: Komma igång med Always Encrypted med Intel SGX-enklaver i Azure SQL Database

Gäller för:Azure SQL Database

I den här självstudien lär du dig hur du kommer igång med Always Encrypted med säkra enklaver i Azure SQL Database. Du använder Intel Software Guard-tillägg (Intel SGX) enklaver. Den visar dig:

- Så här skapar du en miljö för testning och utvärdering av Always Encrypted med Intel SGX-enklaver.

- Så här krypterar du data på plats och utfärdar omfattande konfidentiella frågor mot krypterade kolumner med hjälp av SQL Server Management Studio (SSMS).

Förutsättningar

- En aktiv Azure-prenumeration. Om du inte har en skapar du ett kostnadsfritt konto. Du måste vara medlem i deltagarrollen eller rollen Ägare för prenumerationen för att kunna skapa resurser och konfigurera en attesteringsprincip.

- Valfritt, men rekommenderas för lagring av kolumnhuvudnyckeln för Always Encrypted: ett nyckelvalv i Azure Key Vault. Information om hur du skapar ett nyckelvalv finns i Snabbstart: Skapa ett nyckelvalv med Hjälp av Azure-portalen.

- Om nyckelvalvet använder behörighetsmodellen för åtkomstprinciper kontrollerar du att du har följande nyckelbehörigheter i nyckelvalvet:

get,list,create,unwrap key,wrap key,verify,sign. Mer information finns i Tilldela en key vault-åtkomstprincip. - Om du använder azure-behörighetsmodellen för rollbaserad åtkomstkontroll (RBAC) kontrollerar du att du är medlem i Key Vault Crypto Officer-rollen för ditt nyckelvalv. Se Ge åtkomst till Key Vault-nycklar, certifikat och hemligheter med en rollbaserad åtkomstkontroll i Azure.

- Om nyckelvalvet använder behörighetsmodellen för åtkomstprinciper kontrollerar du att du har följande nyckelbehörigheter i nyckelvalvet:

- Den senaste versionen av SQL Server Management Studio (SSMS).

PowerShell-krav

Kommentar

Kraven som anges i det här avsnittet gäller endast om du väljer att använda PowerShell för några av stegen i den här självstudien. Om du planerar att använda Azure-portalen i stället kan du hoppa över det här avsnittet.

Az PowerShell-modul version 9.3.0 eller senare krävs. Mer information om hur du installerar Az PowerShell-modulen finns i Installera Azure Az PowerShell-modulen. Kör följande kommando från PowerShell för att fastställa vilken version av Az PowerShell-modulen som är installerad på datorn.

Get-InstalledModule -Name Az

Steg 1: Skapa och konfigurera en server och en databas i DC-serien

I det här steget skapar du en ny logisk Azure SQL Database-server och en ny databas med dc-seriens maskinvara, som krävs för Always Encrypted med säkra enklaver. Mer information finns i DC-serien.

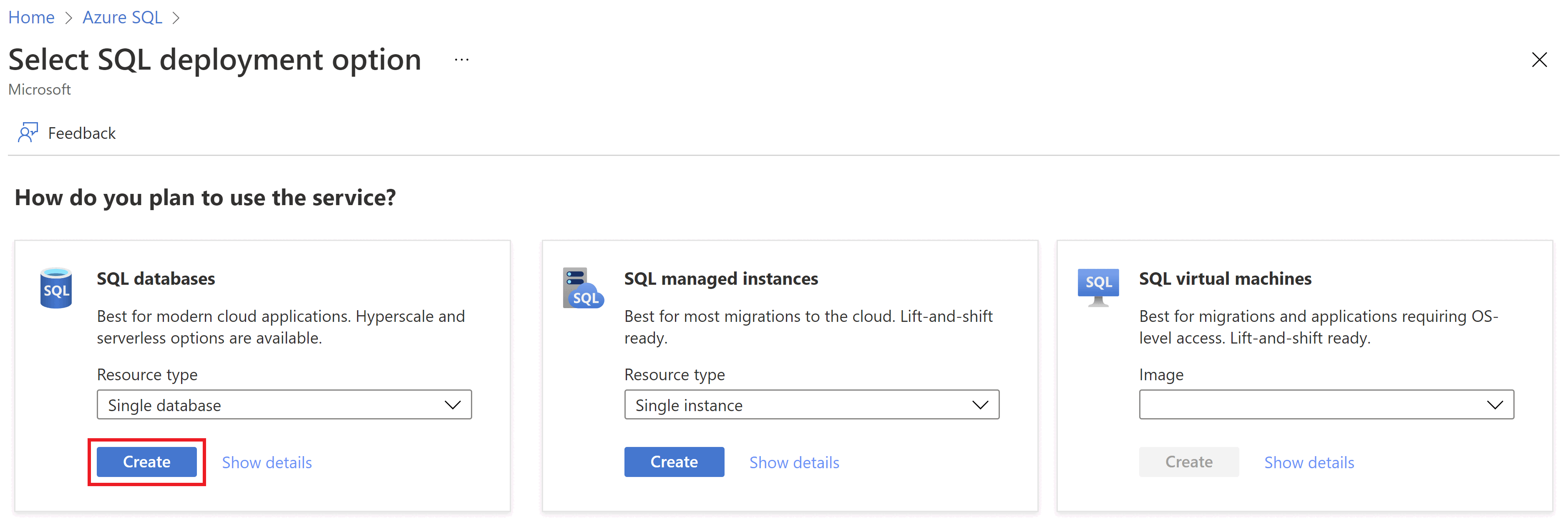

Bläddra till sidan Välj SQL-distributionsalternativ .

Om du inte redan är inloggad på Azure-portalen loggar du in när du uppmanas att göra det.

Under SQL-databaser lämnar du Resurstyp inställd på Enskild databas och väljer Skapa.

På fliken Grundläggande i formuläret Skapa SQL Database går du till Projektinformation och väljer önskad Azure-prenumeration.

För Resursgrupp väljer du Skapa ny, anger ett namn för resursgruppen och väljer OK.

För Databasnamn anger du ContosoHR.

För Server väljer du Skapa ny och fyller i formuläret Ny server med följande värden:

- Servernamn: Ange mysqlserver och lägg till några tecken för unikhet. Vi kan inte ange ett exakt servernamn att använda eftersom servernamn måste vara globalt unika för alla servrar i Azure, inte bara unika i en prenumeration. Så ange något som mysqlserver135, och portalen meddelar dig om det är tillgängligt eller inte.

- Plats: Välj en plats i listrutan.

Viktigt!

Du måste välja en plats (en Azure-region) som stöder både DC-seriens maskinvara och Microsoft Azure Attestation. En lista över regioner som stöder DC-serien finns i TILLGÄNGLIGHET för DC-serien. Här är den regionala tillgängligheten för Microsoft Azure-attestering.

- Autentiseringsmetod: Välj Använd SQL-autentisering

- Inloggning för serveradministratör: Ange ett administratörsinloggningsnamn, till exempel azureuser.

- Lösenord: Ange ett lösenord som uppfyller kraven och ange det igen i fältet Bekräfta lösenord .

- Välj OK.

Lämna Vill använda elastisk SQL-pool inställd på Nej.

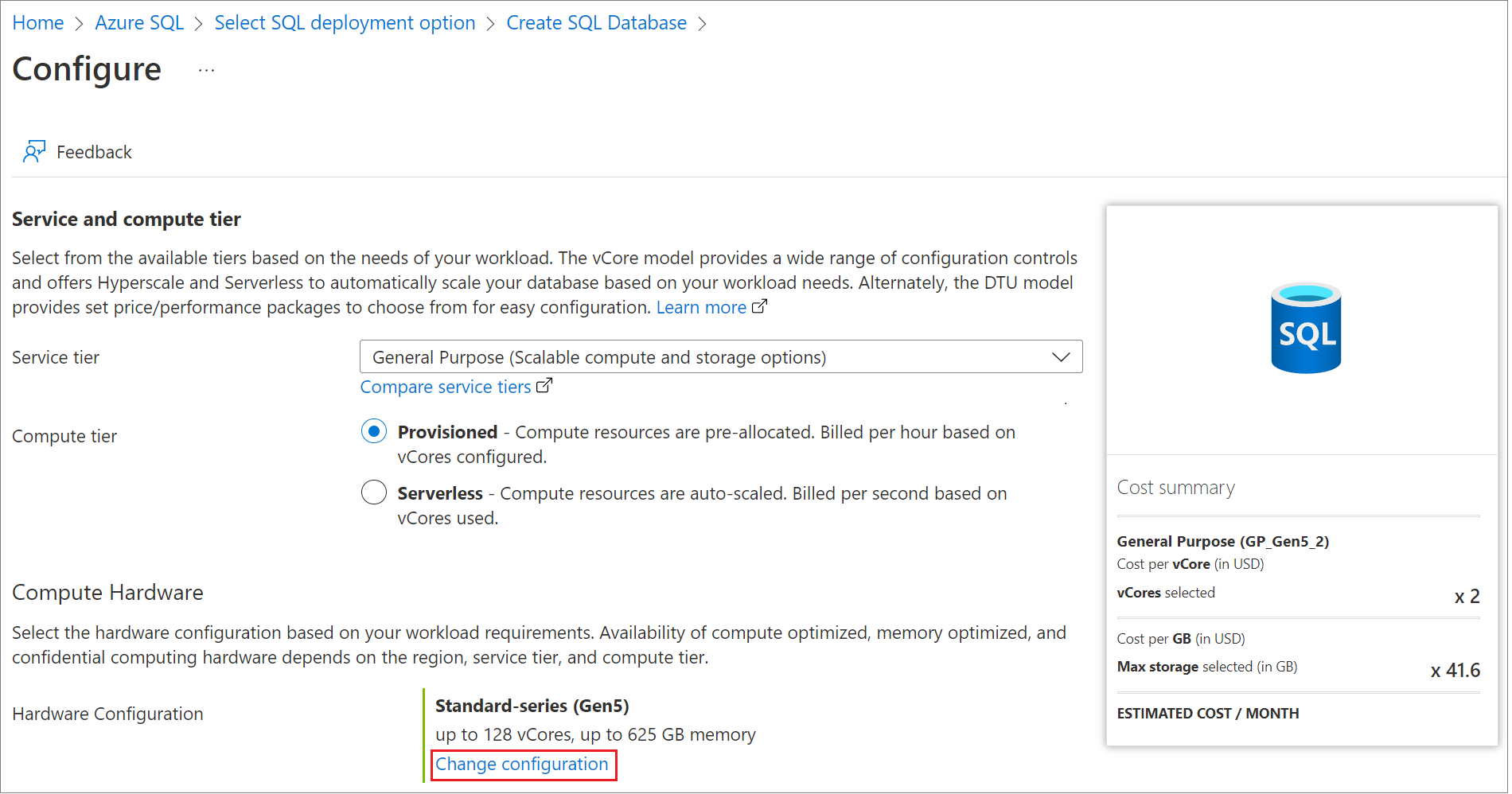

Under Beräkning + lagring väljer du Konfigurera databas och sedan Ändra konfiguration.

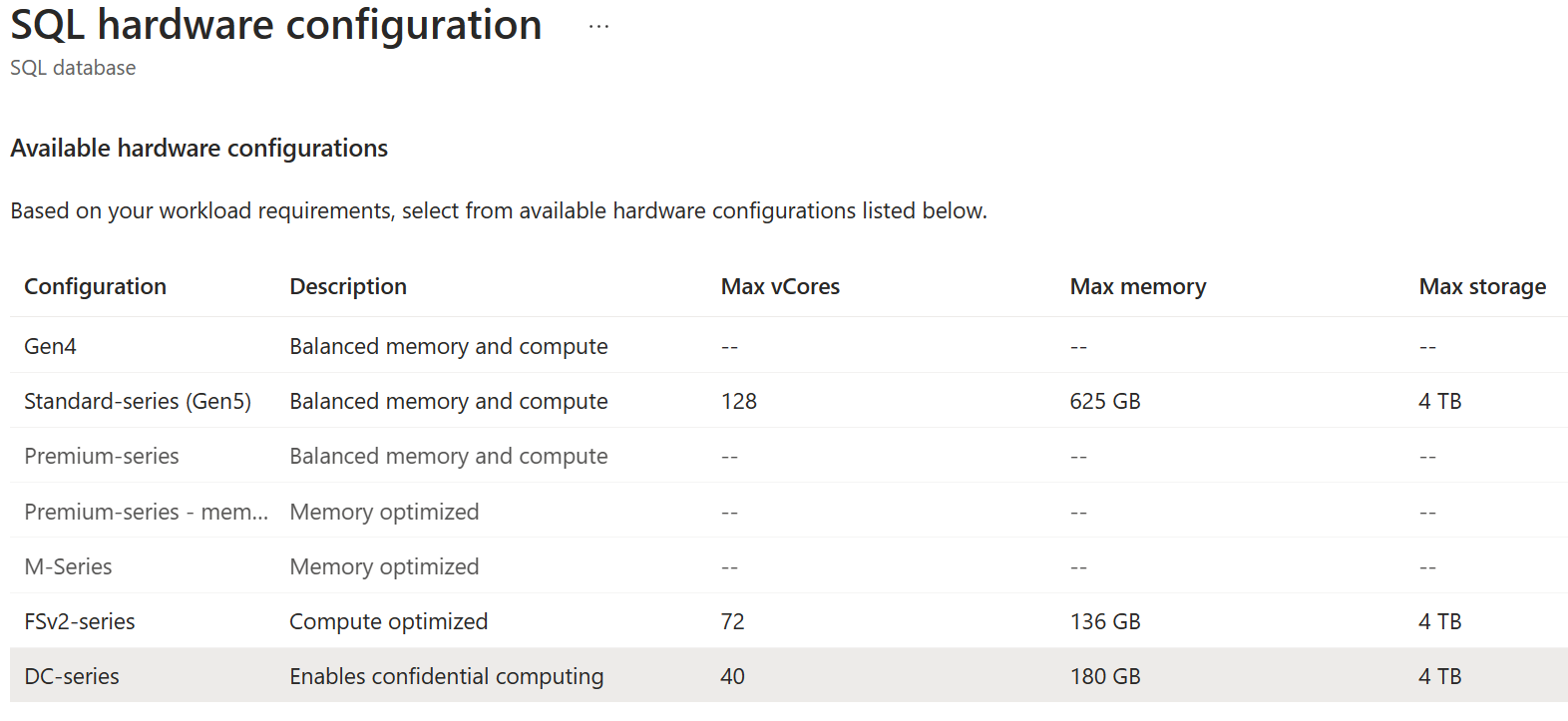

Välj maskinvarukonfigurationen i DC-serien och välj sedan OK.

Välj tillämpa.

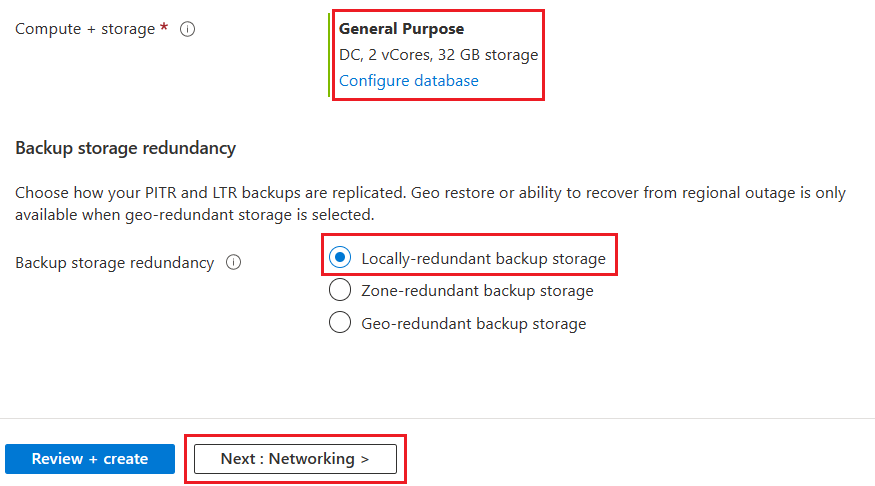

På fliken Grundläggande kontrollerar du att Compute + Storage är inställt på Generell användning, DC, 2 virtuella kärnor, 32 GB lagring.

För Redundans för säkerhetskopieringslagring väljer du Lokalt redundant lagring av säkerhetskopior.

Välj Nästa: Nätverk längst ned på sidan.

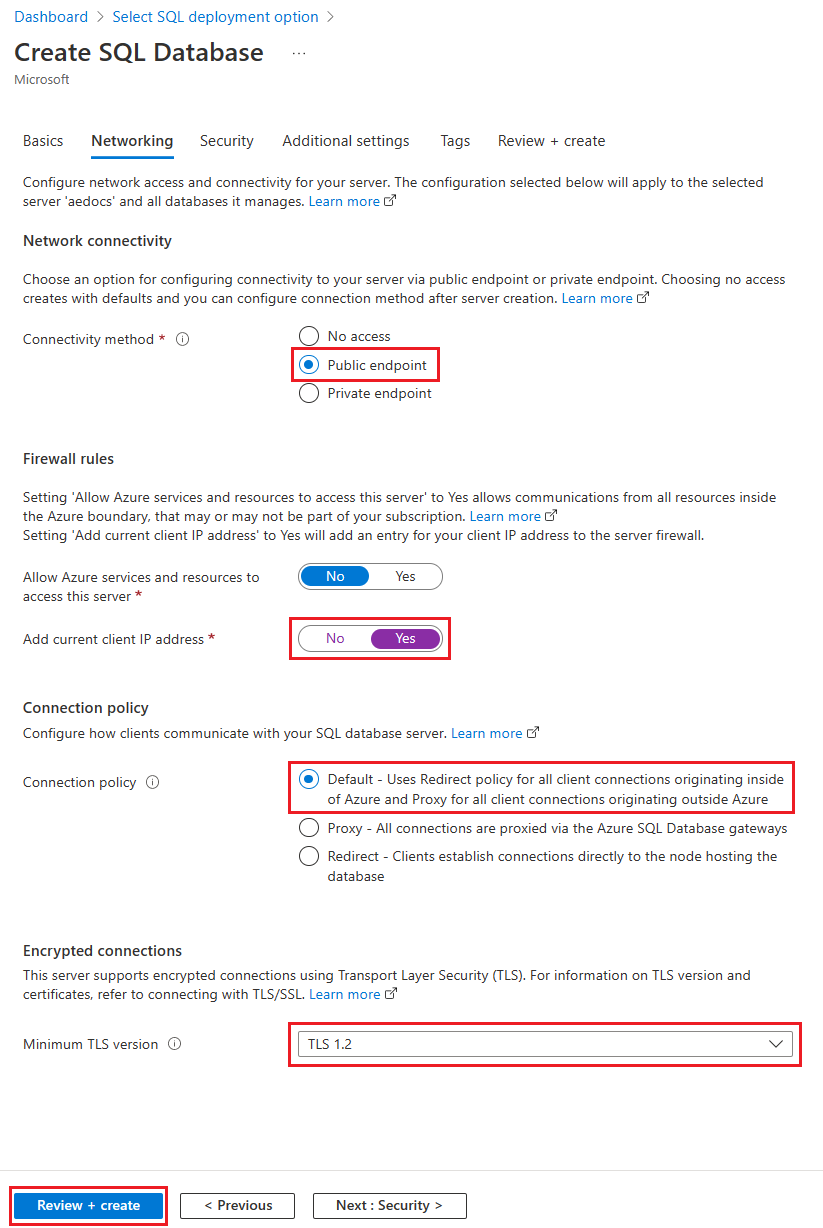

På fliken Nätverk väljer du Offentlig slutpunkt för Anslutningsmetod.

För Brandväggsregler anger du Lägg till aktuell klient-IP-adress till Ja. Låt Tillåt Att Azure-tjänster och resurser får åtkomst till den här servern inställt på Nej.

För Anslutningsprincip lämnar du Anslutningsprincipen till Standard – Använder omdirigeringsprincip för alla klientanslutningar som kommer från Azure och Proxy för alla klientanslutningar som kommer från utanför Azure

För Krypterade anslutningar lämnar du Lägsta TLS-version till TLS 1.2.

Välj Granska + skapa längst ned på sidan.

På sidan Granska + skapa väljer du Skapa när du har granskat.

Steg 2: Konfigurera en attesteringsprovider

I det här steget skapar och konfigurerar du en attesteringsprovider i Microsoft Azure Attestation. Detta krävs för att intyga den säkra enklaven som databasen använder.

Bläddra till sidan Skapa attesteringsprovider .

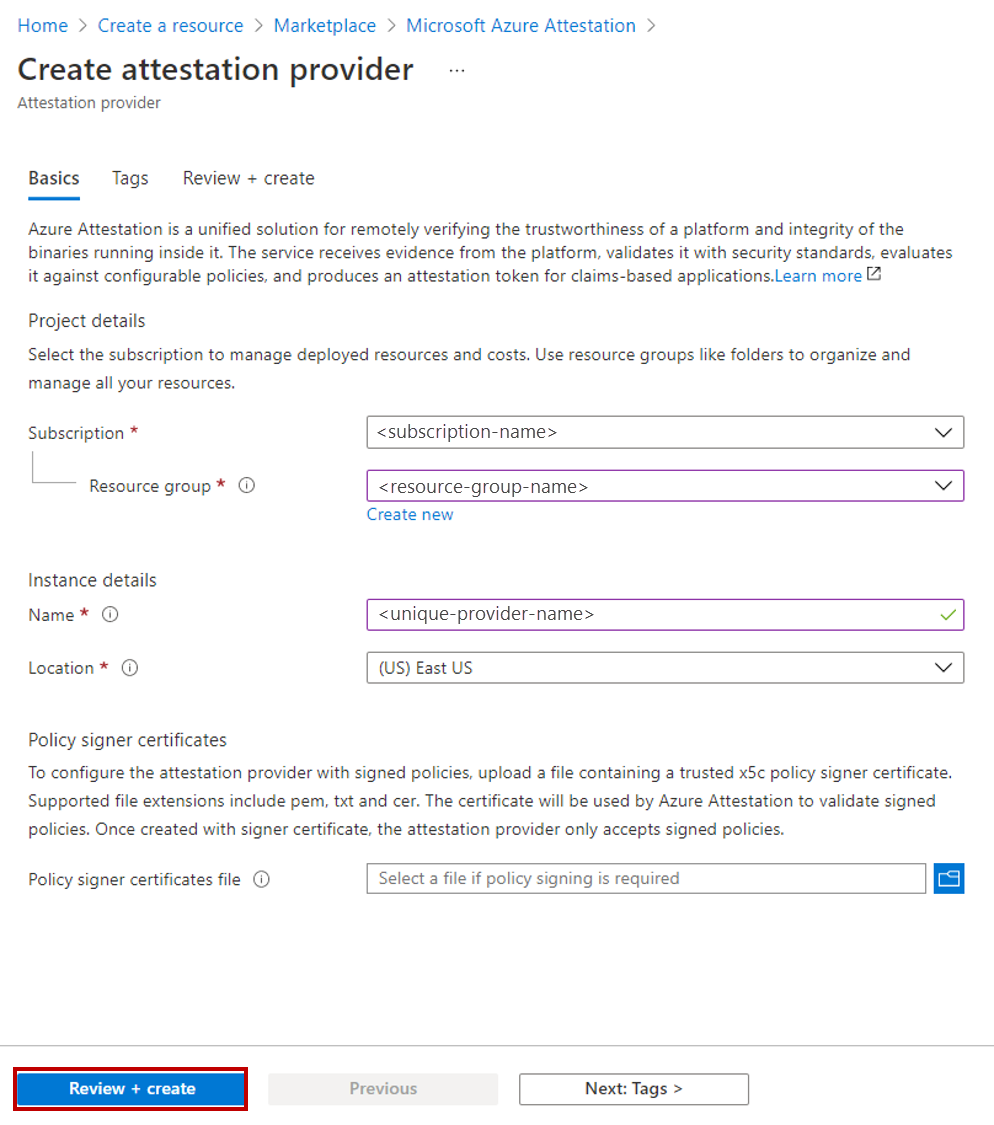

På sidan Skapa attesteringsprovider anger du följande indata:

- Prenumeration: Välj samma prenumeration som du skapade den logiska Azure SQL-servern i.

- Resursgrupp: Välj samma resursgrupp som du skapade den logiska Azure SQL-servern i.

- Namn: Ange myattestprovider och lägg till några tecken för unikhet. Vi kan inte ange ett exakt attesteringsprovidernamn att använda eftersom namn måste vara globalt unika. Så ange något som myattestprovider12345, och portalen meddelar dig om det är tillgängligt eller inte.

- Plats: Välj samma plats som din logiska Azure SQL-server.

- Principsigneringscertifikatfil: Lämna det här fältet tomt eftersom du konfigurerar en osignerad princip.

När du har angett de indata som krävs väljer du Granska + skapa.

Välj Skapa.

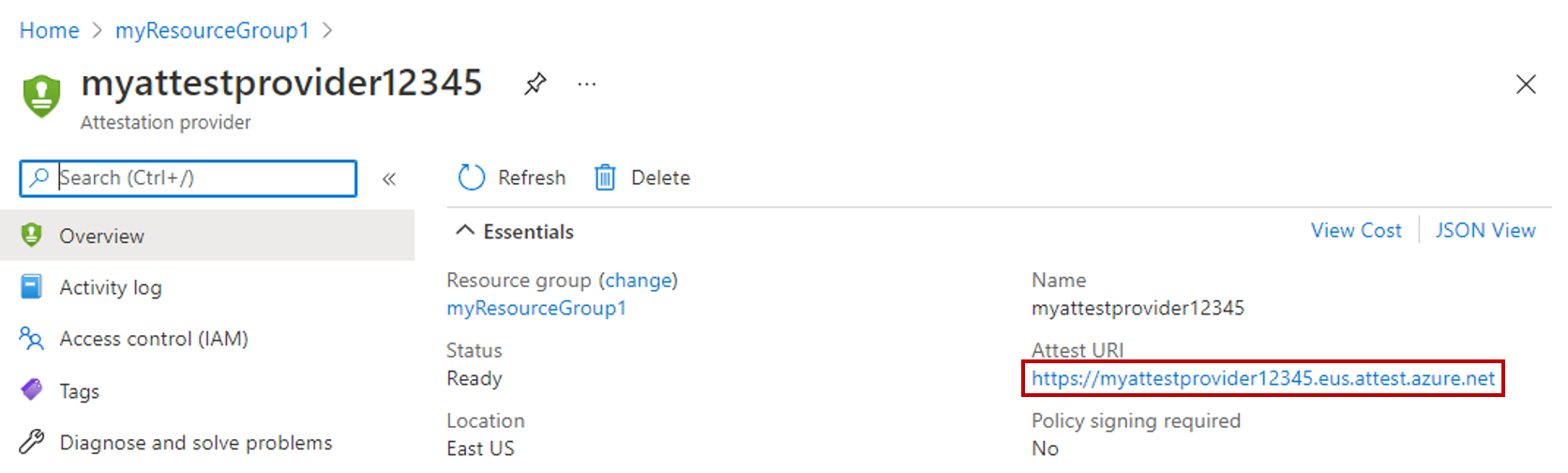

När attesteringsprovidern har skapats väljer du Gå till resurs.

På fliken Översikt för attesteringsprovidern kopierar du värdet för egenskapen Attest URI till Urklipp och sparar det i en fil. Det här är attesterings-URL:en. Du behöver i senare steg.

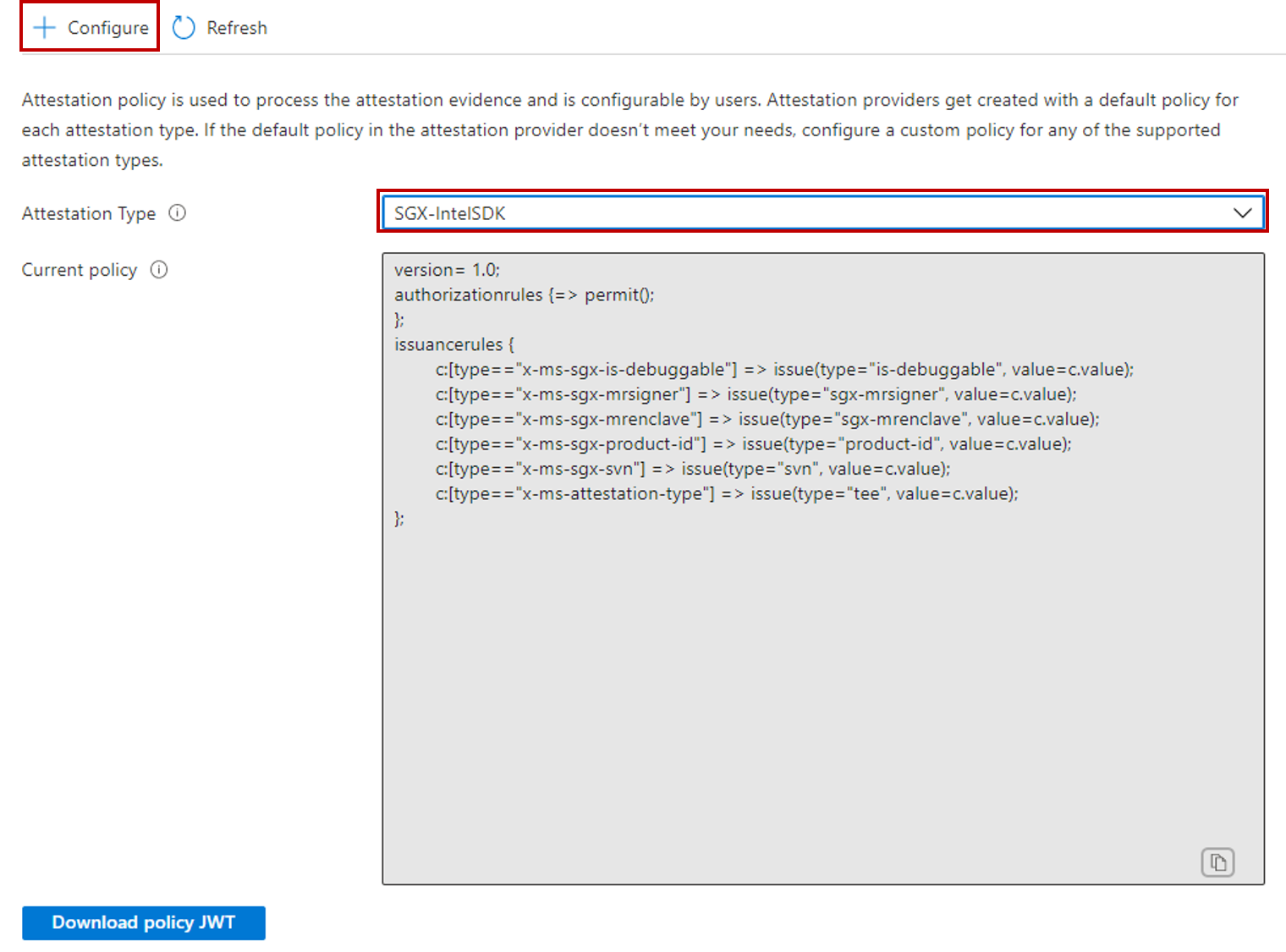

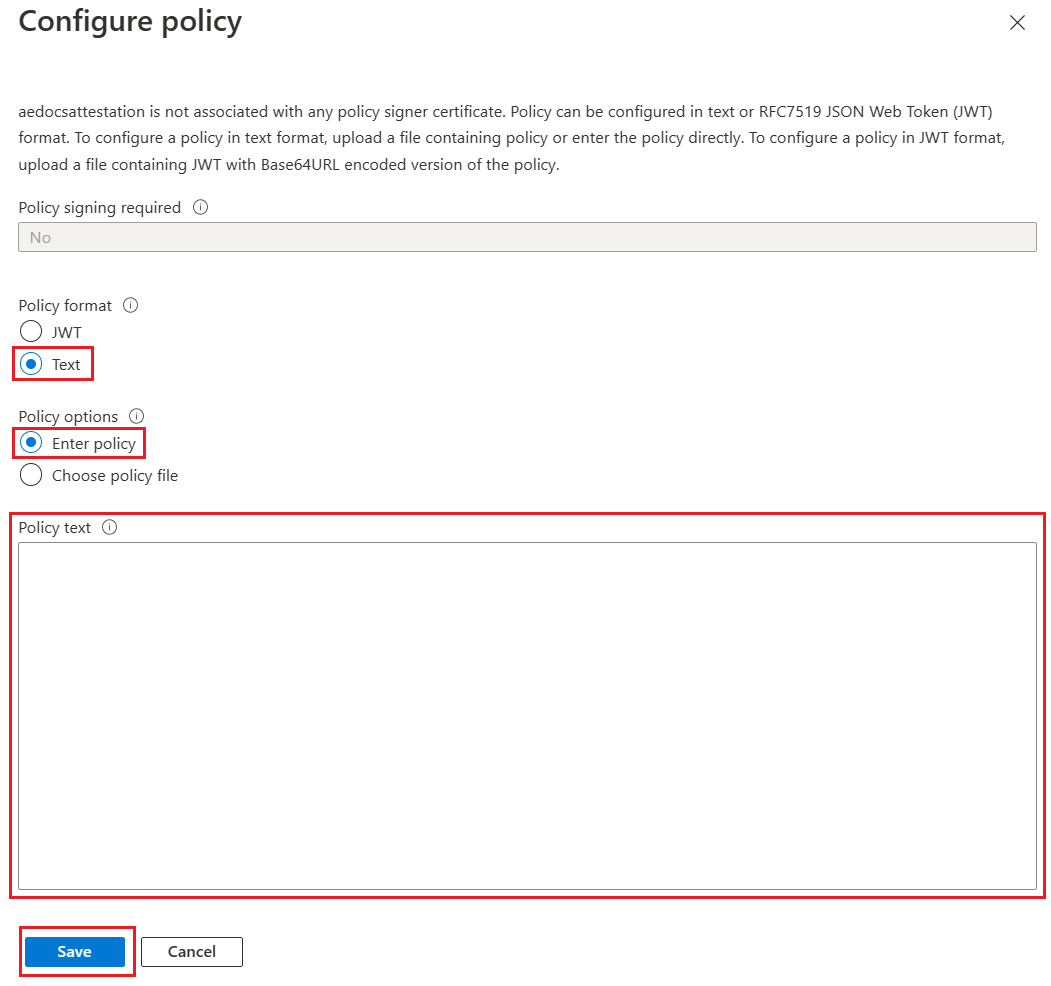

Välj Princip på resursmenyn till vänster i fönstret eller i det nedre fönstret.

Ange Attesteringstyp till SGX-IntelSDK.

Välj Konfigurera på den övre menyn.

Ange Principformat till Text. Låt Principalternativ vara inställda på Ange princip.

I fältet Principtext ersätter du standardprincipen med principen nedan. Information om principen nedan finns i Skapa och konfigurera en attesteringsprovider.

version= 1.0;

authorizationrules

{

[ type=="x-ms-sgx-is-debuggable", value==false ]

&& [ type=="x-ms-sgx-product-id", value==4639 ]

&& [ type=="x-ms-sgx-svn", value>= 2 ]

&& [ type=="x-ms-sgx-mrsigner", value=="e31c9e505f37a58de09335075fc8591254313eb20bb1a27e5443cc450b6e33e5"]

=> permit();

};

Välj Spara.

Välj Uppdatera på den övre menyn för att visa den konfigurerade principen.

Steg 3: Fyll i databasen

I det här steget skapar du en tabell och fyller den med vissa data som du senare krypterar och frågar efter.

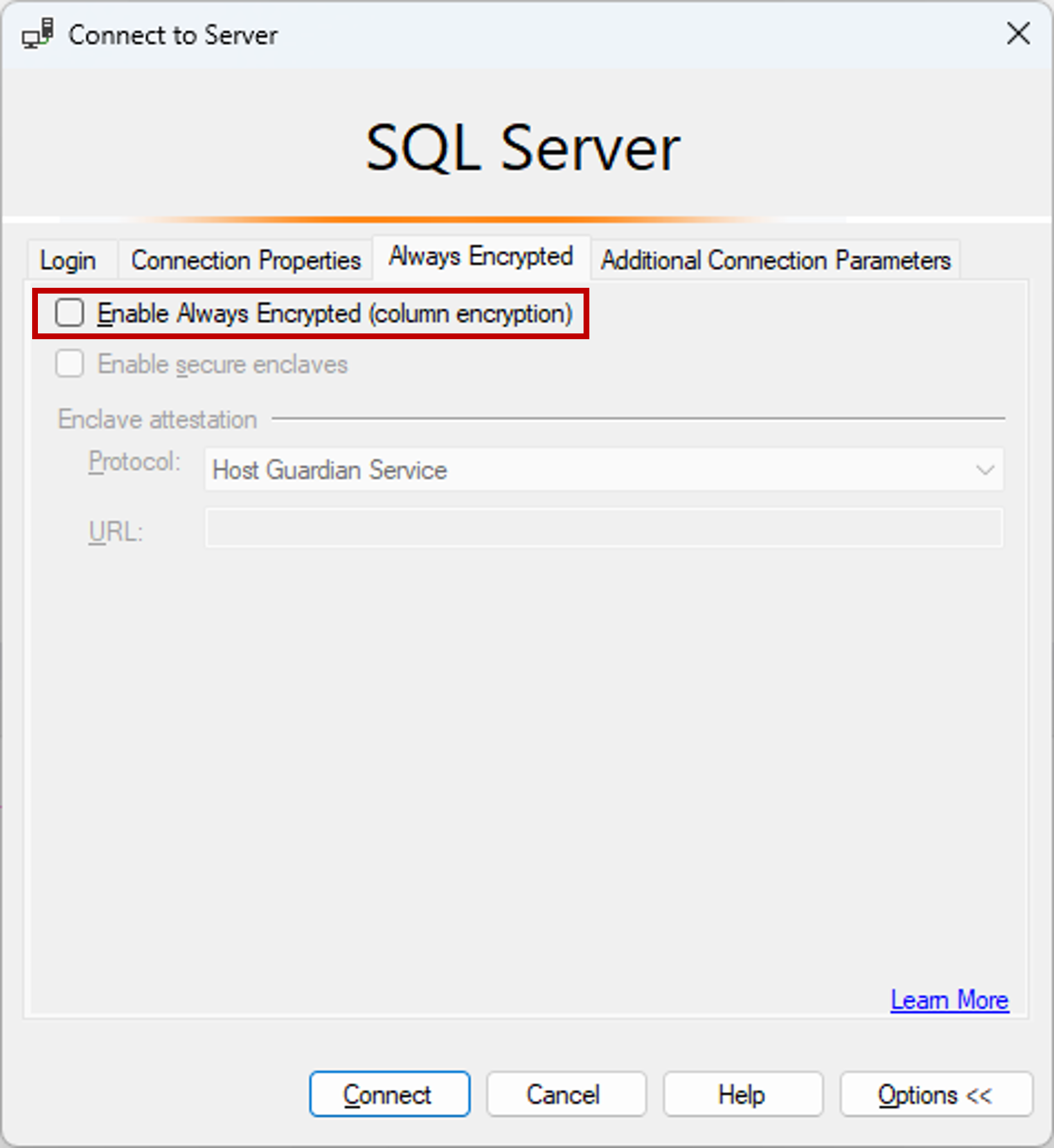

Öppna SSMS och anslut till ContosoHR-databasen på den logiska Azure SQL-servern som du skapade utan Always Encrypted aktiverat i databasanslutningen.

I dialogrutan Anslut till server anger du det fullständigt kvalificerade namnet på servern (till exempel myserver135.database.windows.net) och anger administratörsanvändarnamnet och lösenordet som du angav när du skapade servern.

Välj Alternativ >> och välj fliken Anslutningsegenskaper . Välj contosoHR-databasen (inte standarddatabasen

master).Välj fliken Always Encrypted (Alltid krypterad ).

Kontrollera att kryssrutan Aktivera Always Encrypted (kolumnkryptering) inte är markerad.

Välj Anslut.

Skapa en ny tabell med namnet Anställda.

CREATE SCHEMA [HR]; GO CREATE TABLE [HR].[Employees] ( [EmployeeID] [int] IDENTITY(1,1) NOT NULL, [SSN] [char](11) NOT NULL, [FirstName] [nvarchar](50) NOT NULL, [LastName] [nvarchar](50) NOT NULL, [Salary] [money] NOT NULL ) ON [PRIMARY]; GOLägg till några medarbetarposter i tabellen Anställda .

INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('795-73-9838' , N'Catherine' , N'Abel' , $31692); INSERT INTO [HR].[Employees] ([SSN] ,[FirstName] ,[LastName] ,[Salary]) VALUES ('990-00-6818' , N'Kim' , N'Abercrombie' , $55415);

Steg 4: Etablera enklaveraktiverade nycklar

I det här steget skapar du en kolumnhuvudnyckel och en kolumnkrypteringsnyckel som tillåter enklaverberäkningar.

Med hjälp av SSMS-instansen från föregående steg expanderar du databasen i Object Explorer och navigerar till Always Encrypted-nycklar för säkerhet>.

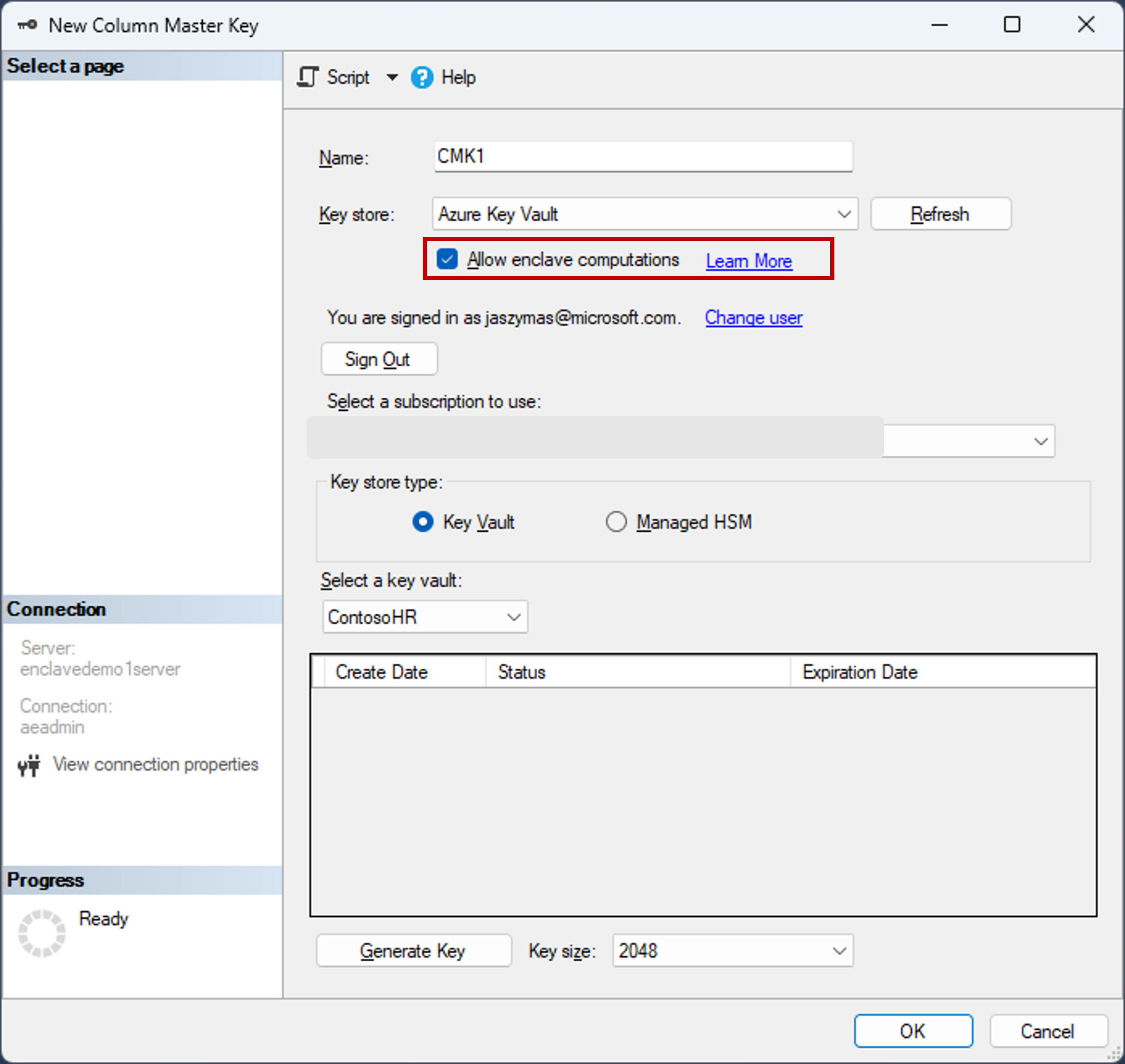

Etablera en ny huvudnyckel för enklaveraktiverad kolumn:

- Högerklicka på Always Encrypted Keys (Alltid krypterade nycklar ) och välj Ny kolumnhuvudnyckel....

- Ange ett namn på den nya kolumnhuvudnyckeln: CMK1.

- Kontrollera att Tillåt enklaverberäkningar har valts. (Den väljs som standard om en säker enklav är aktiverad för databasen. Den bör vara aktiverad eftersom databasen använder maskinvarukonfigurationen i DC-serien.)

- Välj antingen Azure Key Vault (rekommenderas) eller Windows Certificate Store (aktuell användare eller lokal dator).

- Om du väljer Azure Key Vault loggar du in på Azure, väljer en Azure-prenumeration som innehåller ett nyckelvalv som du vill använda och väljer ditt nyckelvalv. Välj Generera nyckel för att skapa en ny nyckel.

- Om du väljer Windows Certificate Store väljer du knappen Generera certifikat för att skapa ett nytt certifikat.

- Välj OK.

Skapa en ny enklavaktiverad kolumnkrypteringsnyckel:

- Högerklicka på Always Encrypted Keys (Alltid krypterade nycklar ) och välj Ny kolumnkrypteringsnyckel.

- Ange ett namn för den nya kolumnkrypteringsnyckeln: CEK1.

- I listrutan Kolumnhuvudnyckel väljer du den kolumnhuvudnyckel som du skapade i föregående steg.

- Välj OK.

Steg 5: Kryptera vissa kolumner på plats

I det här steget krypterar du data som lagras i kolumnerna SSN och Salary i enklaven på serversidan och testar sedan en SELECT-fråga på data.

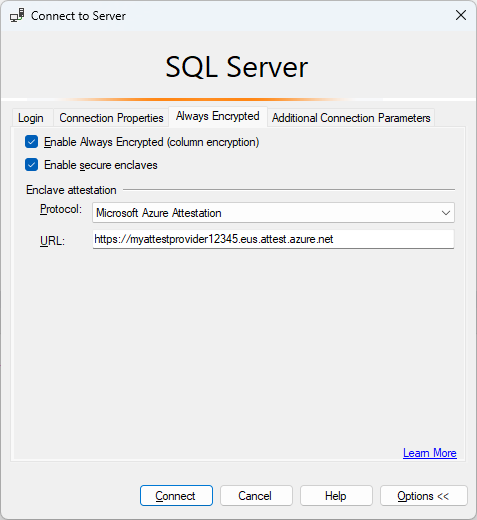

Öppna en ny SSMS-instans och anslut till databasen med Always Encrypted aktiverat för databasanslutningen.

Starta en ny instans av SSMS.

I dialogrutan Anslut till server anger du det fullständigt kvalificerade namnet på servern (till exempel myserver135.database.windows.net) och anger administratörsanvändarnamnet och lösenordet som du angav när du skapade servern.

Välj Alternativ >> och välj fliken Anslutningsegenskaper . Välj contosoHR-databasen (inte standarddatabasen

master).Välj fliken Always Encrypted (Alltid krypterad ).

Markera kryssrutan Aktivera Always Encrypted (kolumnkryptering).

Välj Aktivera säkra enklaver. (Det här steget gäller för SSMS 19 eller senare.)

Ange Protokoll till Microsoft Azure Attestation. (Det här steget gäller för SSMS 19 eller senare.)

Ange din url för enklavattestering som du har fått genom att följa stegen i Steg 2: Konfigurera en attesteringsprovider. Se skärmbilden nedan.

Välj Anslut.

Om du uppmanas att aktivera parameterisering för Always Encrypted-frågor väljer du Aktivera.

Med samma SSMS-instans (med Always Encrypted aktiverat) öppnar du ett nytt frågefönster och krypterar kolumnerna SSN och Salary genom att köra nedanstående instruktioner.

ALTER TABLE [HR].[Employees] ALTER COLUMN [SSN] [char] (11) COLLATE Latin1_General_BIN2 ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER TABLE [HR].[Employees] ALTER COLUMN [Salary] [money] ENCRYPTED WITH (COLUMN_ENCRYPTION_KEY = [CEK1], ENCRYPTION_TYPE = Randomized, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256') NOT NULL WITH (ONLINE = ON); ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE;Kommentar

Observera instruktionen ALTER DATABASE SCOPED CONFIGURATION CLEAR PROCEDURE_CACHE för att rensa cacheminnet för frågeplanen för databasen i skriptet ovan. När du har ändrat tabellen måste du rensa planerna för alla batchar och lagrade procedurer som har åtkomst till tabellen för att uppdatera krypteringsinformation för parametrar.

Om du vill kontrollera att kolumnerna SSN och Salary nu är krypterade öppnar du ett nytt frågefönster i SSMS-instansen utan Always Encrypted aktiverat för databasanslutningen och kör instruktionen nedan. Frågefönstret ska returnera krypterade värden i kolumnerna SSN och Salary . Om du kör samma fråga med SSMS-instansen med Always Encrypted aktiverat bör du se dekrypterade data.

SELECT * FROM [HR].[Employees];

Steg 6: Kör omfattande frågor mot krypterade kolumner

Du kan köra omfattande frågor mot de krypterade kolumnerna. Viss frågebearbetning utförs i din enklaver på serversidan.

I SSMS-instansen med Always Encrypted aktiverat kontrollerar du att parameterisering för Always Encrypted också är aktiverad.

- Välj Verktyg på huvudmenyn i SSMS.

- Välj Alternativ....

- Navigera till Sql Server>Advanced för frågekörning.>

- Kontrollera att Aktivera parameterisering för Always Encrypted är markerat.

- Välj OK.

Öppna ett nytt frågefönster, klistra in frågan nedan och kör. Frågan ska returnera oformaterade värden och rader som uppfyller de angivna sökvillkoren.

DECLARE @SSNPattern [char](11) = '%6818'; DECLARE @MinSalary [money] = $1000; SELECT * FROM [HR].[Employees] WHERE SSN LIKE @SSNPattern AND [Salary] >= @MinSalary;Försök med samma fråga igen i SSMS-instansen som inte har Always Encrypted aktiverat. Ett fel bör inträffa.

Nästa steg

När du har slutfört den här självstudien kan du gå till någon av följande självstudier:

- Självstudie: Utveckla ett .NET-program med Always Encrypted med säkra enklaver

- Självstudie: Utveckla ett .NET Framework-program med Always Encrypted med säkra enklaver

- Självstudie: Skapa och använda index för enklaveraktiverade kolumner med randomiserad kryptering