Så här konfigurerar du en anpassad domän för Azure SignalR Service

Förutom standarddomänen som tillhandahålls med Azure SignalR Service kan du även lägga till en anpassad DNS-domän i din tjänst. I den här artikeln får du lära dig hur du lägger till en anpassad domän i SignalR Service.

Kommentar

Anpassade domäner är en premiumnivåfunktion. Standardnivåresurser kan uppgraderas till Premium-nivå utan driftstopp.

Om du vill konfigurera en anpassad domän måste du:

- Lägg till ett anpassat domäncertifikat.

- Skapa en DNS CNAME-post.

- Lägg till den anpassade domänen.

Förutsättningar

- En anpassad domän som registrerats via en Azure App Service eller en registrator från tredje part.

- Ett Azure-konto med en aktiv prenumeration.

- Om du inte har någon sådan nu kan du skapa en kostnadsfritt.

- En Azure-resursgrupp.

- En Azure SignalR Service-resurs.

- En Azure Key Vault-instans.

- Ett SSL-certifikat för anpassad domän som lagras i din Key Vault-instans. Se Kom igång med Key Vault-certifikat

- En Azure DNS-zon. (Valfritt)

Lägga till ett anpassat certifikat

Innan du kan lägga till en anpassad domän måste du lägga till ett anpassat SSL-certifikat. SignalR Service kommer åt certifikatet som lagras i nyckelvalvet via en hanterad identitet.

Det finns tre steg för att lägga till ett domäncertifikat.

- Aktivera hanterad identitet i signalR-tjänsten.

- Ge den hanterade identiteten åtkomst till ditt nyckelvalv.

- Lägg till ett anpassat certifikat i SignalR Service.

Aktivera hanterad identitet i SignalR Service

Du kan använda antingen en systemtilldelad eller användartilldelad hanterad identitet. Den här artikeln visar hur du använder en systemtilldelad hanterad identitet.

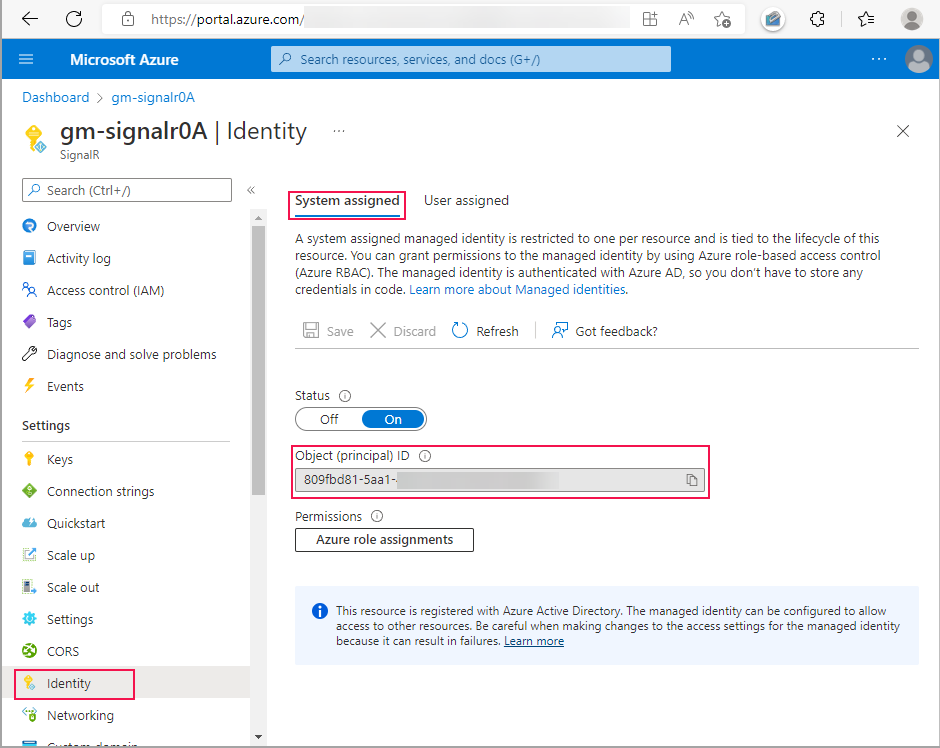

I Azure Portal går du till din SignalR-tjänstresurs.

Välj Identitet på menyn till vänster.

I den systemtilldelade tabellen anger du Status till På.

Välj Spara och välj sedan Ja när du uppmanas att aktivera systemtilldelad hanterad identitet.

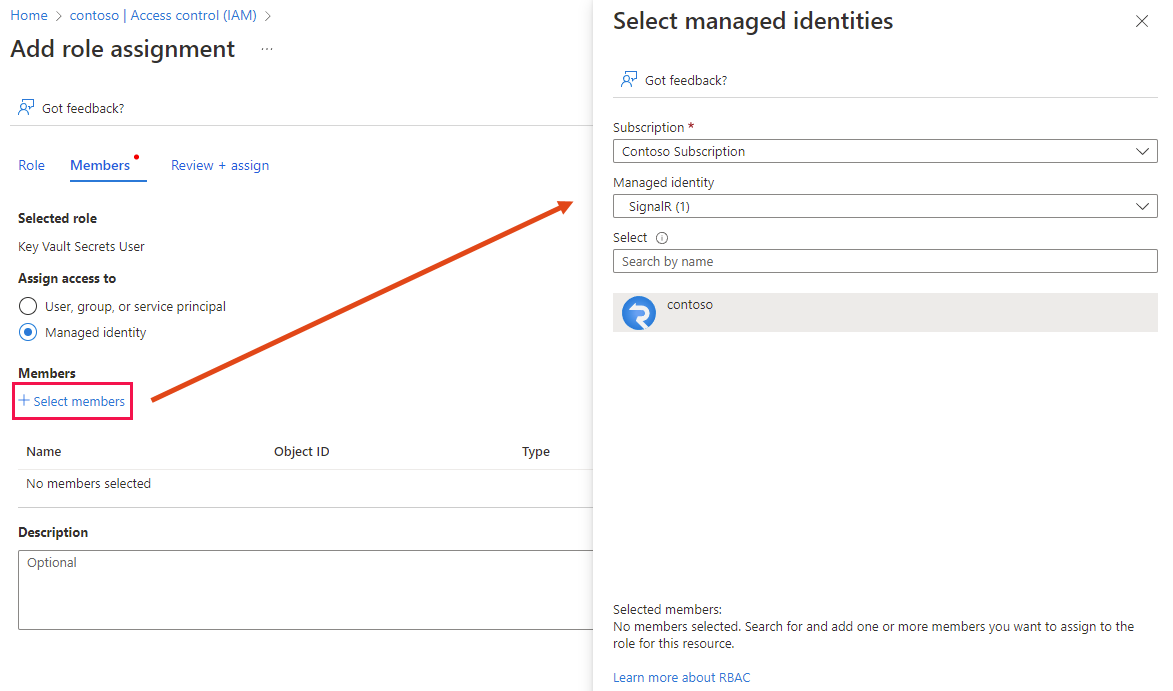

När identiteten har skapats visas objekt-ID :t (huvudnamn). SignalR Service använder objekt-ID för den systemtilldelade hanterade identiteten för att få åtkomst till nyckelvalvet. Namnet på den hanterade identiteten är samma som namnet på SignalR Service-instansen. I nästa avsnitt måste du söka efter huvudnamnet (hanterad identitet) med hjälp av namnet eller objekt-ID:t.

Ge den hanterade identiteten åtkomst till ditt nyckelvalv

SignalR Service använder en hanterad identitet för att komma åt ditt nyckelvalv. Du måste ge den hanterade identiteten behörighet att komma åt ditt nyckelvalv.

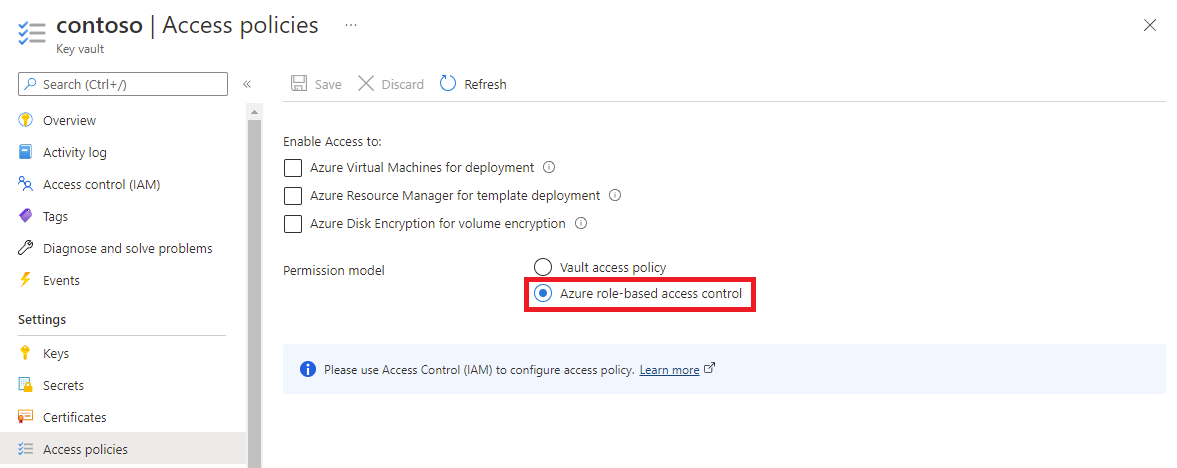

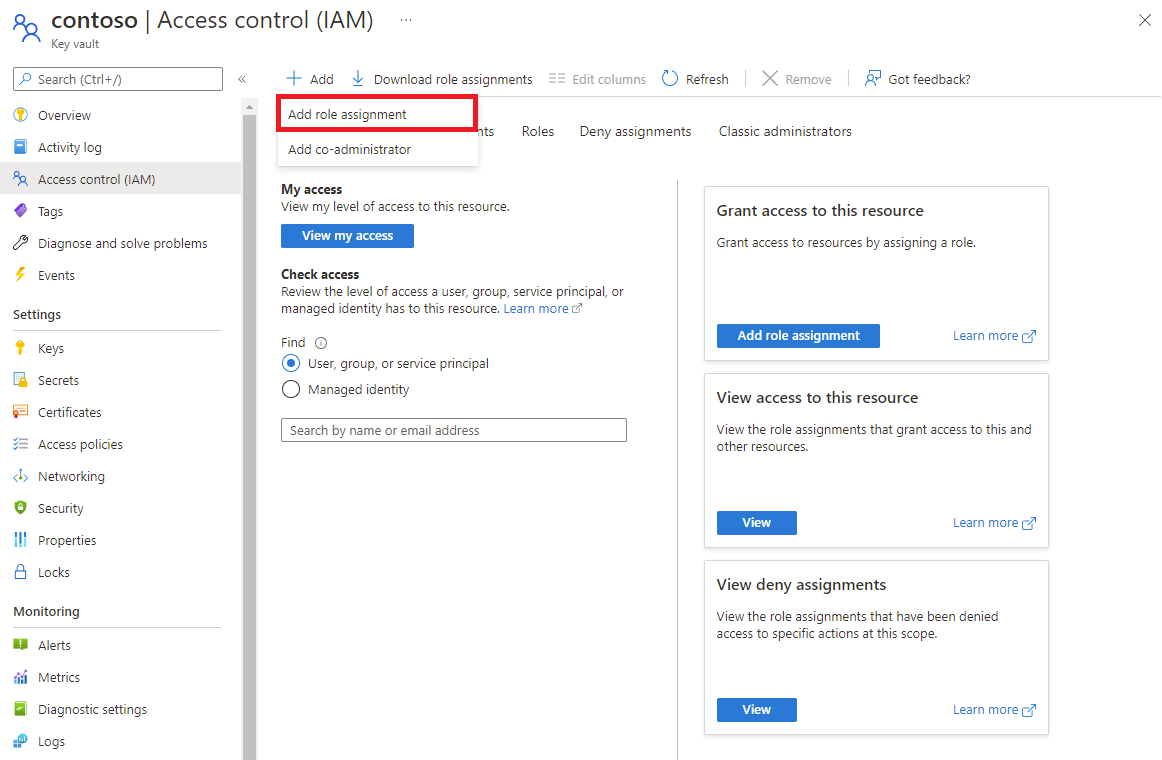

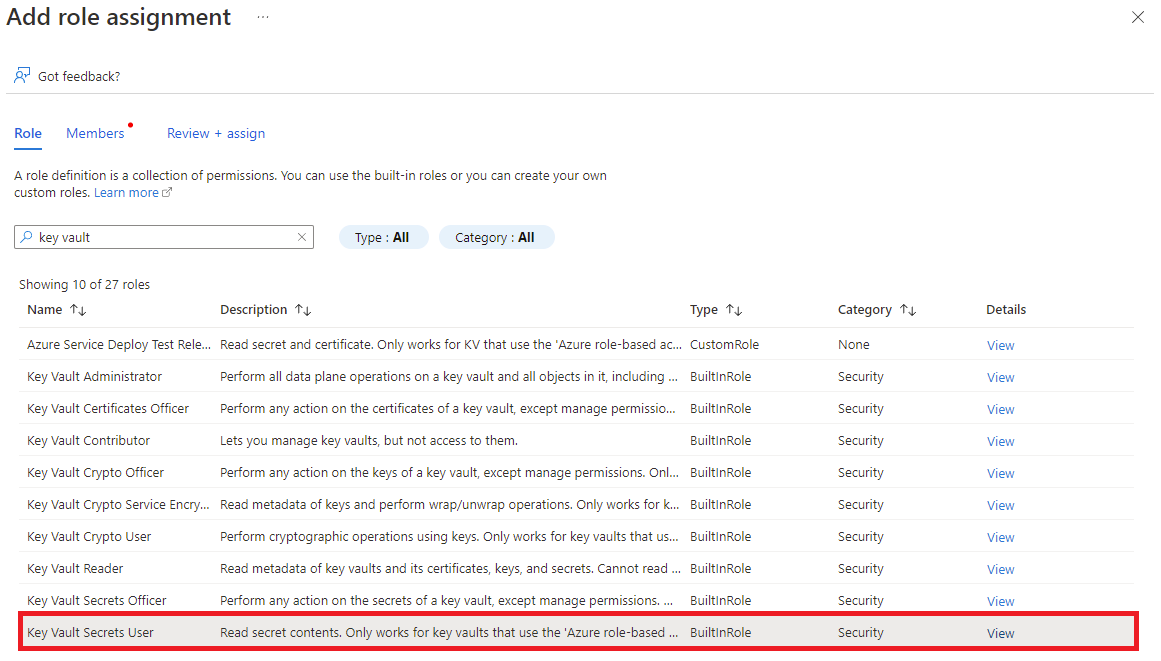

Stegen för att bevilja behörighet beror på om du har valt en princip för valvåtkomst eller rollbaserad åtkomstkontroll i Azure som din nyckelvalvsbehörighetsmodell.

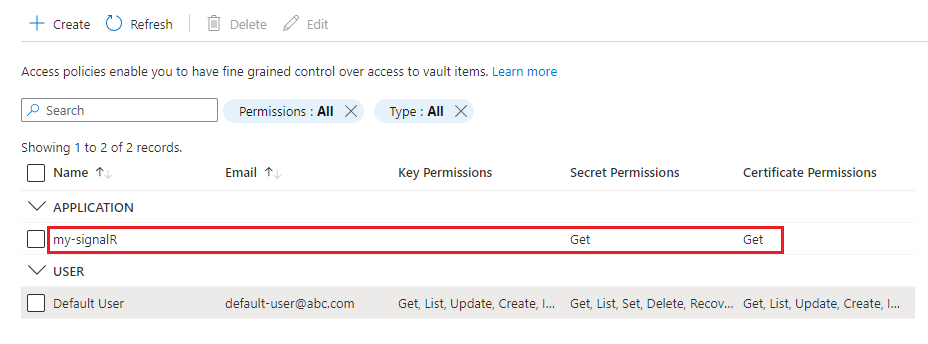

Om du använder en åtkomstprincip för valv som nyckelvalvsbehörighetsmodell följer du den här proceduren för att lägga till en ny åtkomstprincip.

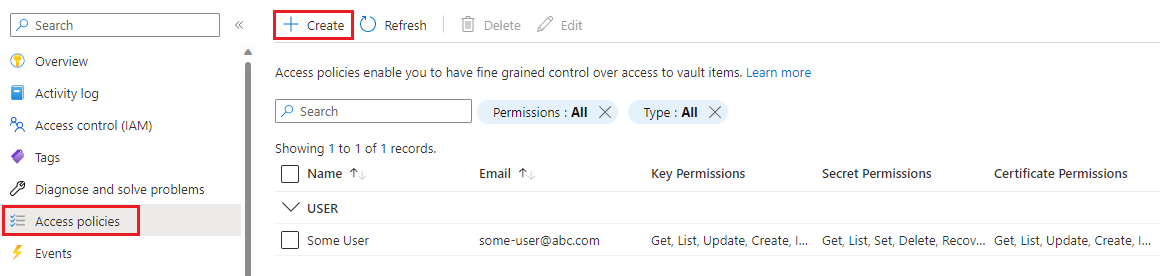

Gå till nyckelvalvsresursen.

Välj Åtkomstprinciper på menyn till vänster.

Välj Skapa.

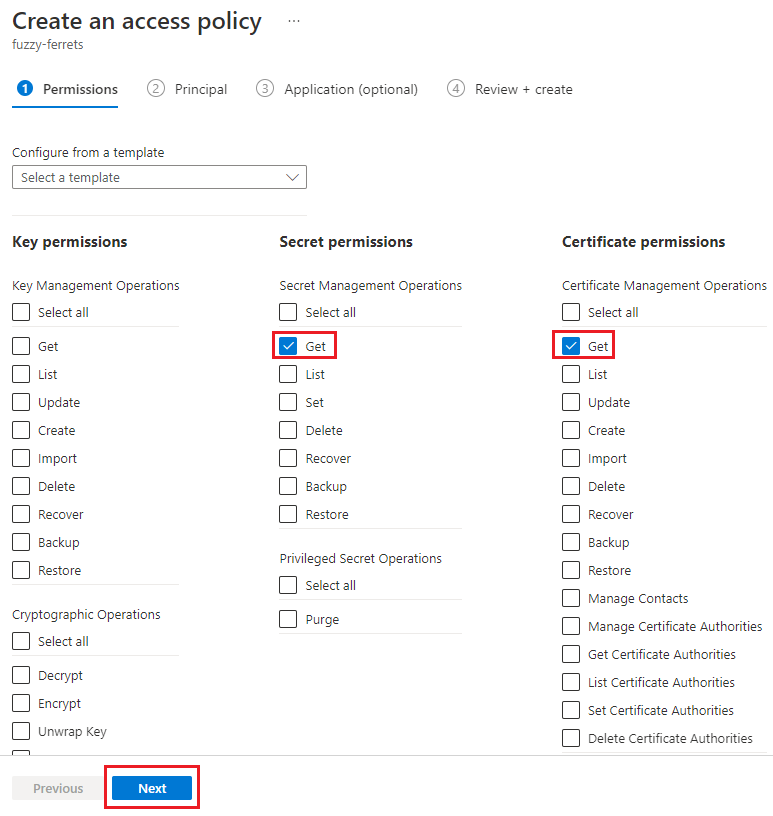

På fliken Behörigheter :

- Välj Hämta under Hemliga behörigheter.

- Välj Hämta under Certifikatbehörigheter.

Välj Nästa för att gå till fliken Huvudnamn .

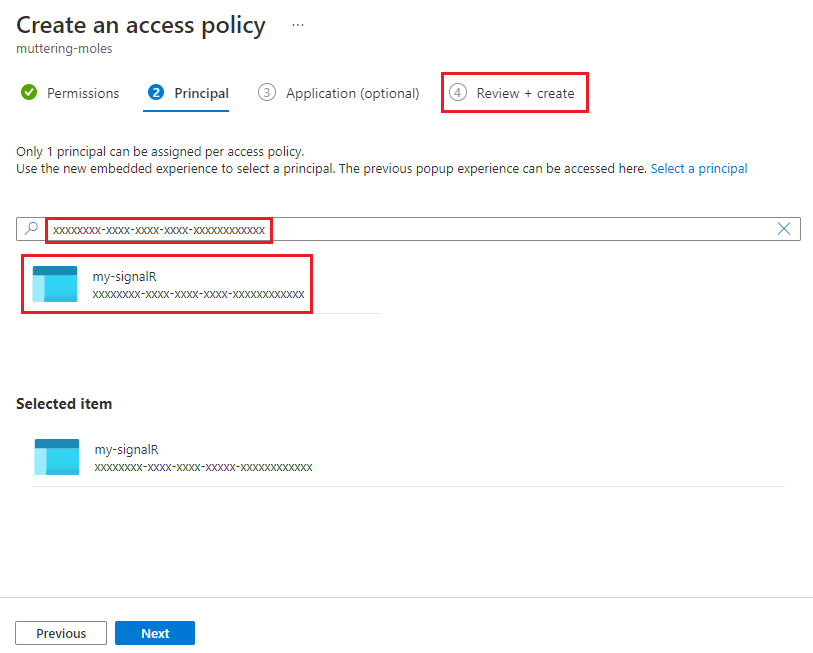

Ange objekt-ID för den hanterade identiteten i sökrutan.

Välj den hanterade identiteten i sökresultaten.

Välj fliken Granska + skapa .

Välj Skapa på fliken Granska + skapa .

Den hanterade identiteten för din SignalR Service-instans visas i tabellen åtkomstprinciper.

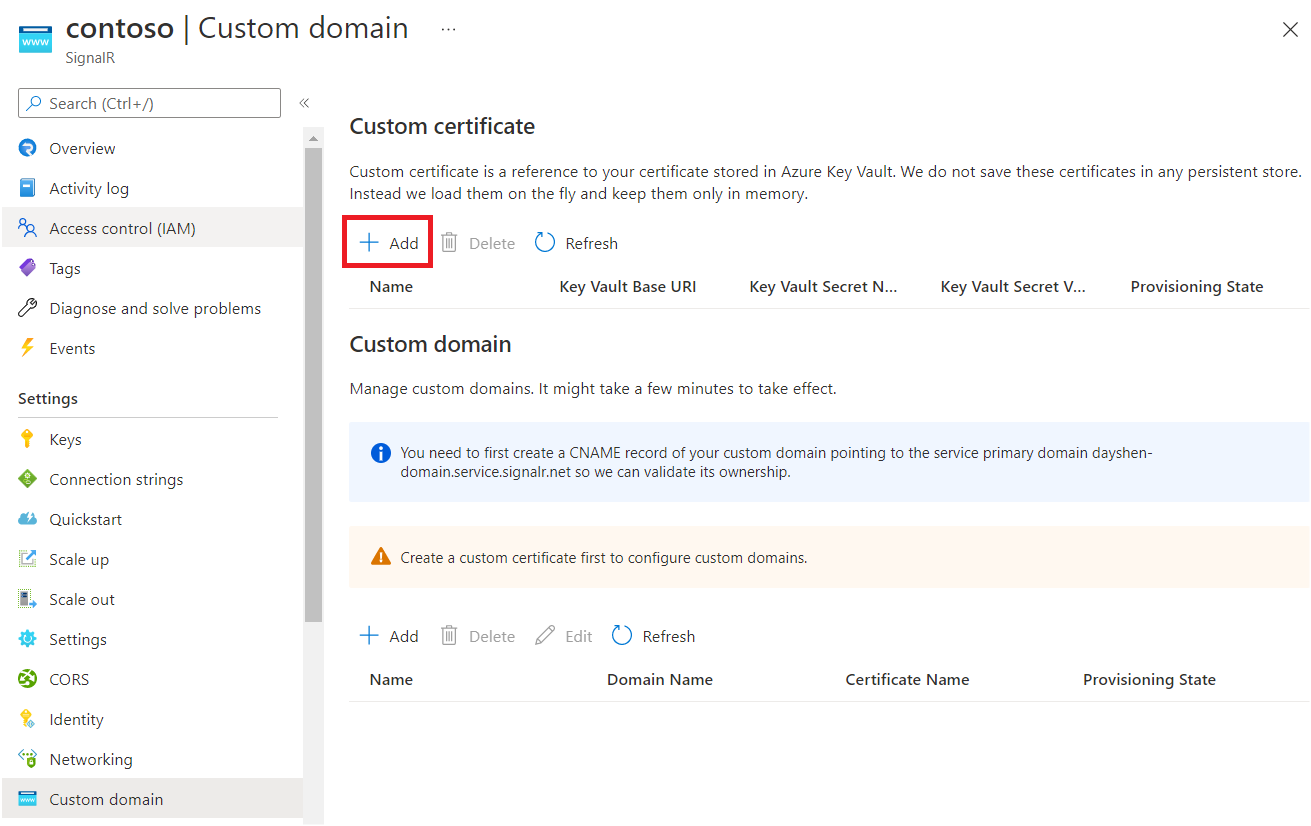

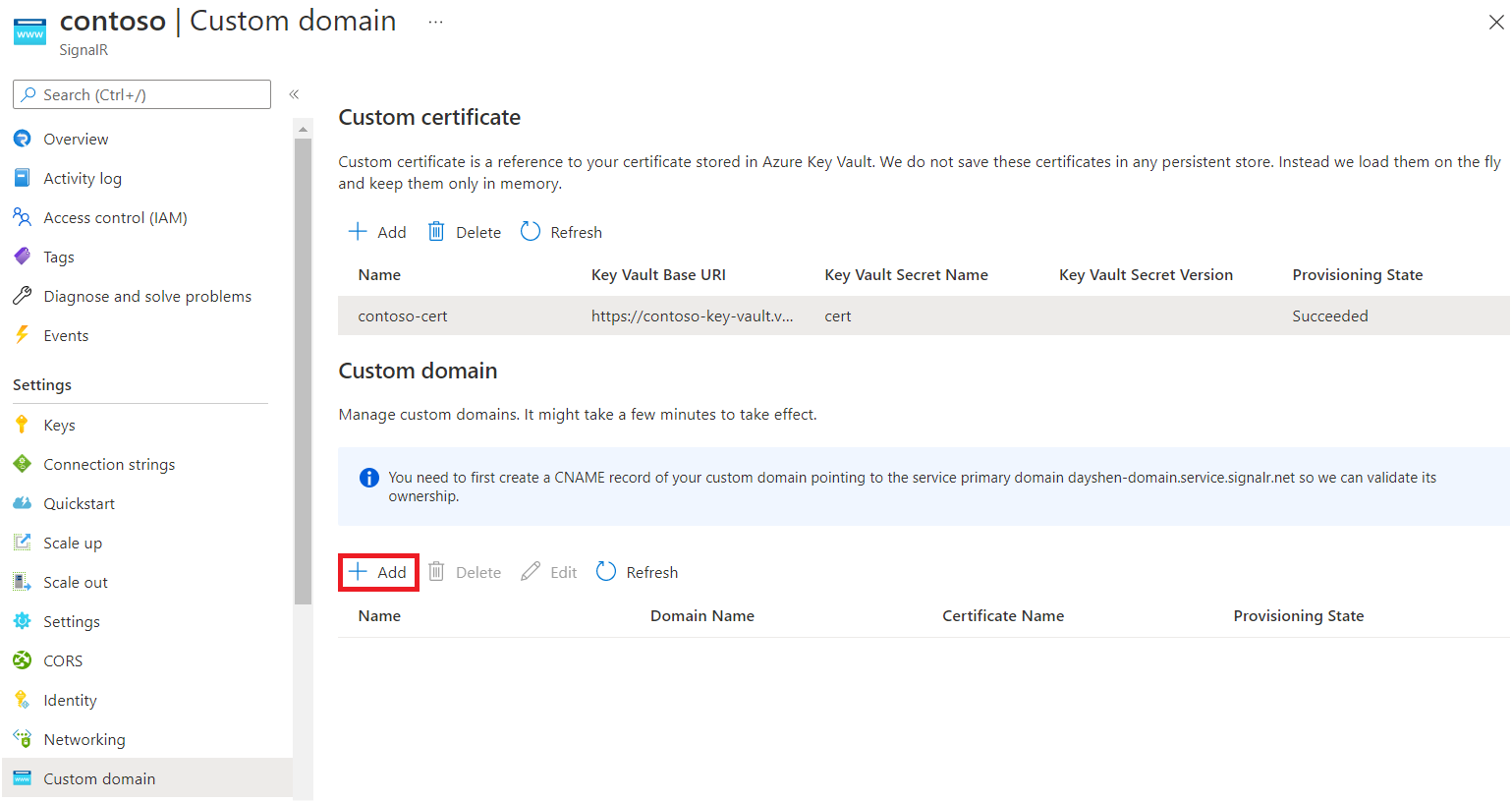

Lägga till ett anpassat certifikat i SignalR Service

Använd följande steg för att lägga till det anpassade certifikatet i SignalR Service:

I Azure Portal går du till din SignalR Service-resurs.

I menyfönstret väljer du Anpassad domän.

Under Anpassat certifikat väljer du Lägg till.

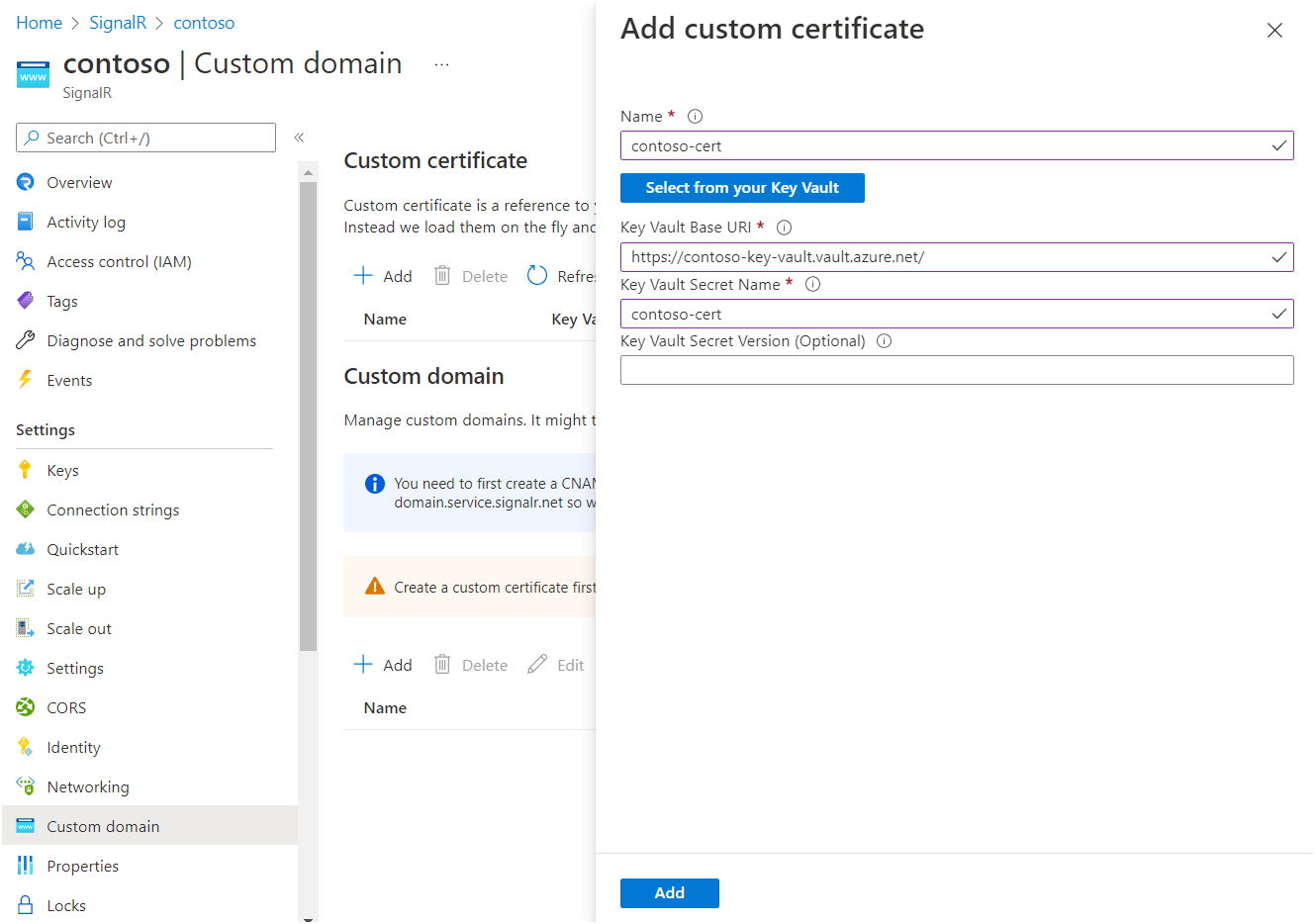

Ange ett namn på det anpassade certifikatet.

Välj Välj från ditt Key Vault för att välja ett nyckelvalvcertifikat. När du har valt följande Key Vault-bas-URI ska Nyckelvalvshemlighetsnamn fyllas i automatiskt. Du kan också fylla i dessa fält manuellt.

Du kan också ange en hemlig Key Vault-version om du vill fästa certifikatet på en viss version.

Markera Lägga till.

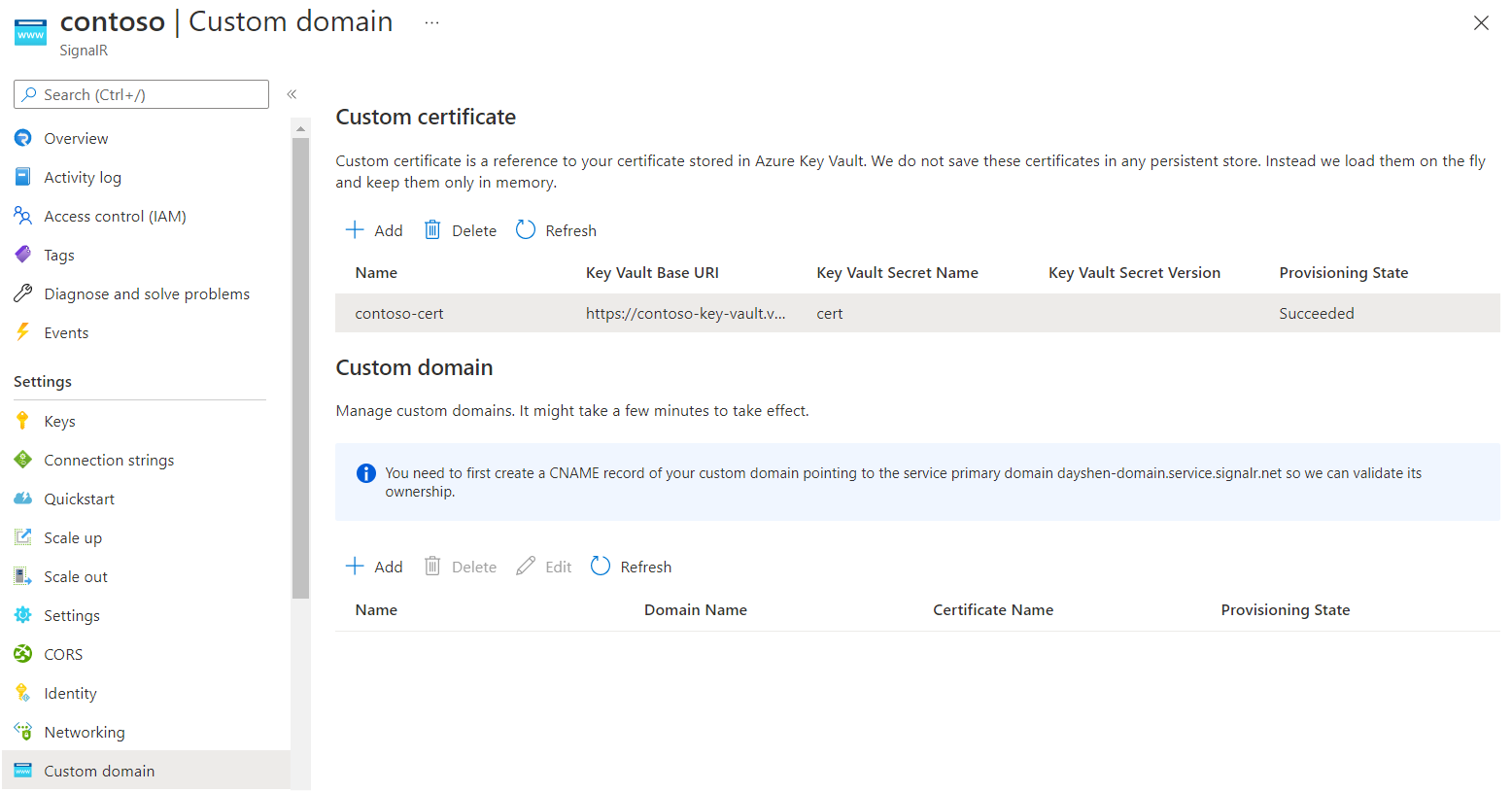

SignalR Service hämtar certifikatet och verifierar dess innehåll. När det lyckas kommer certifikatets etableringstillstånd att lyckas.

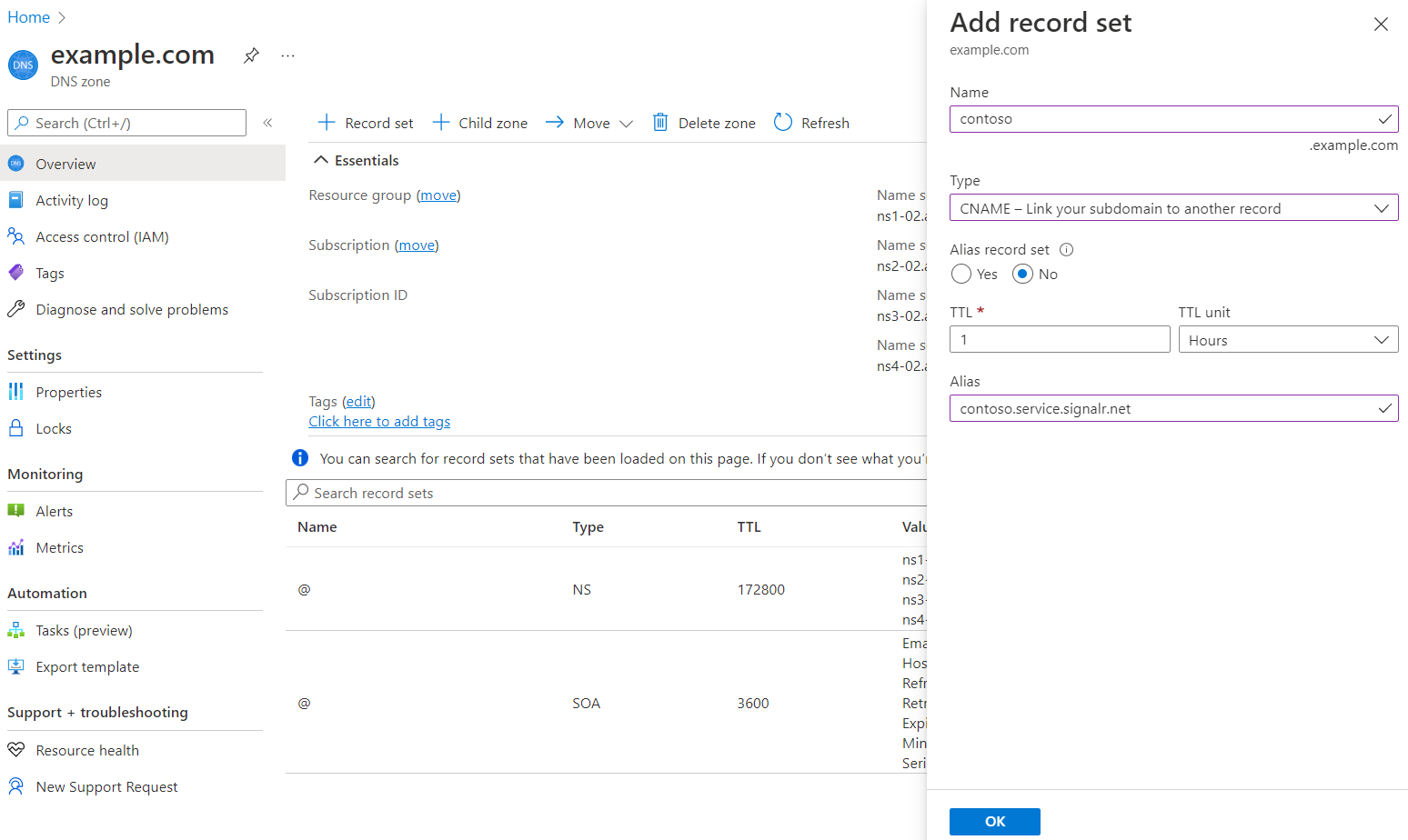

Skapa en anpassad CNAME-post för domän

Du måste skapa en CNAME-post för din anpassade domän i en Azure DNS-zon eller med din registratortjänst från tredje part. CNAME-posten skapar ett alias från din anpassade domän till standarddomänen för SignalR Service. SignalR Service använder posten för att verifiera ägarskapet för din anpassade domän.

Om din standarddomän till exempel är contoso.service.signalr.net, och din anpassade domän är contoso.example.com, måste du skapa en CNAME-post på example.com.

När du har skapat CNAME-posten kan du utföra en DNS-sökning för att se CNAME-informationen. Till exempel bör utdata från kommandot linux dig (DNS-sökning) se ut ungefär så här:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Om du använder Azure DNS-zonen kan du läsa hantera DNS-poster för att lära dig hur du lägger till en CNAME-post.

Om du använder andra DNS-leverantörer följer du providerns guide för att skapa en CNAME-post.

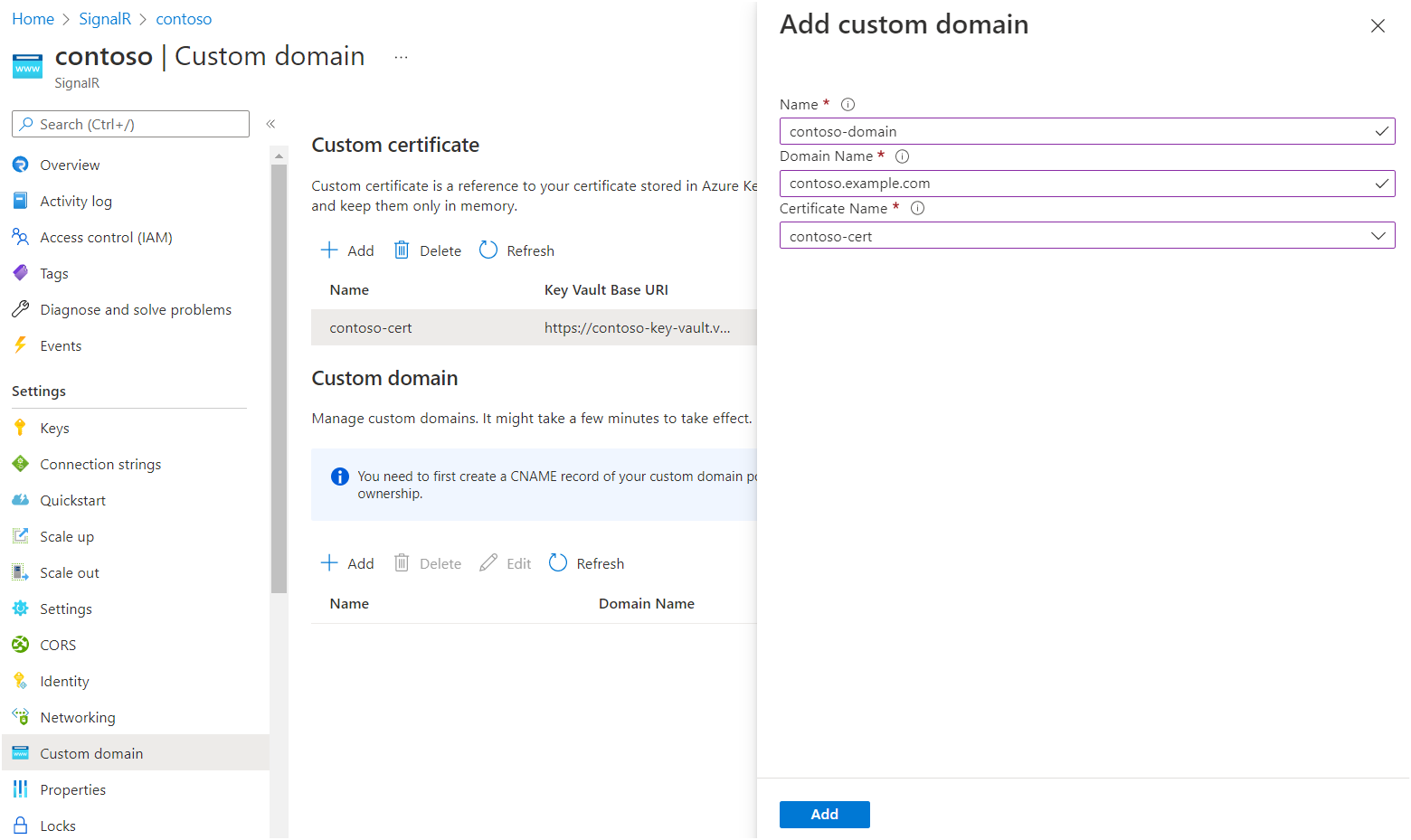

Lägga till en anpassad domän

Lägg nu till den anpassade domänen i SignalR Service.

I Azure Portal går du till din SignalR Service-resurs.

I menyfönstret väljer du Anpassad domän.

Under Anpassad domän väljer du Lägg till.

Ange ett namn för den anpassade domänen.

Ange det fullständiga domännamnet för din anpassade domän,

contoso.comtill exempel .Välj ett anpassat certifikat som gäller för den här anpassade domänen.

Markera Lägga till.

Verifiera en anpassad domän

Om du vill verifiera den anpassade domänen kan du använda hälso-API:et. Hälso-API:et är en offentlig slutpunkt som returnerar hälsostatusen för din SignalR Service-instans. Hälso-API:et är tillgängligt på https://<your custom domain>/api/health.

Här är ett exempel med cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Den bör returnera 200 statuskod utan certifikatfel.

Få åtkomst till Key Vault i ett privat nätverk

Om du har konfigurerat en privat slutpunkt till ditt nyckelvalv kommer signalR-tjänsten inte att kunna komma åt ditt nyckelvalv via ett offentligt nätverk. Du kan ge SignalR Service åtkomst till ditt nyckelvalv via ett privat nätverk genom att skapa en delad privat slutpunkt.

När du har skapat en delad privat slutpunkt kan du lägga till ett anpassat certifikat enligt beskrivningen i avsnittet Lägg till ett anpassat certifikat i SignalR Service ovan.

Viktigt!

Du behöver inte ändra domänen i nyckelvalvets URI. Om din key vault-bas-URI till exempel är https://contoso.vault.azure.netanvänder du den här URI:n för att konfigurera ett anpassat certifikat.

Du behöver inte uttryckligen tillåta SignalR Service IP-adresser i key vault-brandväggsinställningarna. Mer information finns i Diagnostik för privat länk i Key Vault.

Certifikatrotation

Om du inte anger någon hemlig version när du skapar ett anpassat certifikat kontrollerar Azure SignalR Service regelbundet den senaste versionen i Key Vault. När en ny version observeras tillämpas den automatiskt. Fördröjningen är vanligtvis inom 1 timme.

Du kan också fästa anpassade certifikat på en specifik hemlig version i Key Vault. När du behöver tillämpa ett nytt certifikat kan du redigera den hemliga versionen och sedan uppdatera det anpassade certifikatet proaktivt.

Rensa

Om du inte planerar att använda de resurser som du har skapat i den här artikeln kan du ta bort resursgruppen.

Varning

Om du tar bort resursgruppen tas alla resurser som ingår i den bort. Om det finns resurser utanför omfånget för den här artikeln i den angivna resursgruppen tas de också bort.