Konfigurera NFSv4.1 ID-domän för Azure NetApp Files

NFSv4 introducerar begreppet ID-autentiseringsdomän. Azure NetApp Files använder postvärdet defaultv4iddomain.com som autentiseringsdomän, och NFS-klienter använder sin egen konfiguration för att autentisera användare som vill komma åt filer på dessa volymer. Som standard använder NFS-klienter DNS-domännamnet som NFSv4-ID-domän. Du kan åsidosätta den här inställningen med hjälp av konfigurationsfilen NFSv4 med namnet idmapd.conf.

Om autentiseringsdomäninställningarna på NFS-klienten och Azure NetApp Files inte matchar, kan filåtkomst nekas eftersom NFSv4-användar- och gruppmappningen kan misslyckas. När detta händer kommer användare och grupper som inte matchar korrekt att krossa användaren och gruppen som konfigurerats i idmapd.conf filen (vanligtvis ingen:99) och en händelse loggas på klienten.

Den här artikeln beskriver standardbeteendet för användar-/gruppmappning och hur du konfigurerar NFS-klienter korrekt för att autentisera korrekt och tillåta åtkomst.

Standardbeteende för användar-/gruppmappning

Rotanvändarmappningen kan illustrera vad som händer om det finns ett matchningsfel mellan Azure NetApp Files- och NFS-klienterna. Installationsprocessen för ett program kräver ofta att rotanvändaren används. Azure NetApp Files kan konfigureras för att tillåta åtkomst för root.

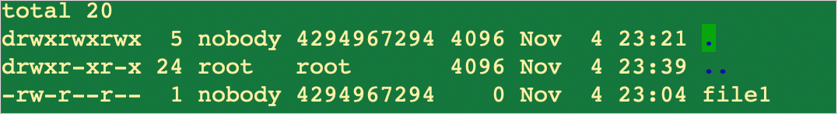

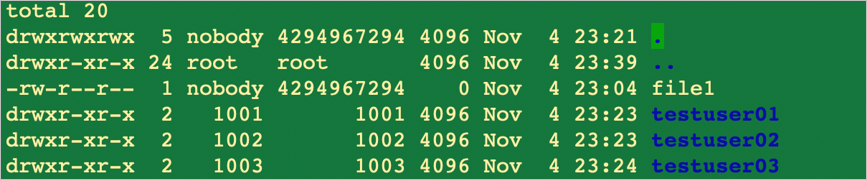

I följande kataloglisteexempel monterar användaren root en volym på en Linux-klient som använder sin standardkonfiguration localdomain för ID-autentiseringsdomänen, vilket skiljer sig från Azure NetApp Files standardkonfiguration av defaultv4iddomain.com.

I listan över filerna i katalogen file1 visas som mappade till nobody, när de ska ägas av rotanvändaren.

Det finns två sätt att justera autentiseringsdomänen på båda sidor: Azure NetApp Files som NFS-server och Linux som NFS-klienter:

Central användarhantering: Om du redan använder en central användarhantering, till exempel Active Directory-domän Services (AD DS), kan du konfigurera deras Linux-klienter att använda LDAP och ange domänen som konfigurerats i AD DS som autentiseringsdomän. På serversidan måste du aktivera AD-domäntjänsten för Azure NetApp Files och skapa LDAP-aktiverade volymer. De LDAP-aktiverade volymerna använder automatiskt domänen som konfigurerats i AD DS som autentiseringsdomän.

Mer information om den här processen finns i Aktivera LDAP-autentisering för Active Directory-domän Services (AD DS) för NFS-volymer.

Konfigurera Linux-klienten manuellt: Om du inte använder en central användarhantering för dina Linux-klienter kan du manuellt konfigurera Linux-klienterna så att de matchar standardautentiseringsdomänen för Azure NetApp Files för volymer som inte är LDAP-aktiverade.

I det här avsnittet fokuserar vi på hur du konfigurerar Linux-klienten och hur du ändrar Azure NetApp Files-autentiseringsdomänen för alla volymer som inte är LDAP-aktiverade.

Konfigurera NFSv4.1 ID-domän på Azure NetApp Files

Du kan ange en önskad NFSv4.1-ID-domän för alla icke-LDAP-volymer med hjälp av Azure Portal. Den här inställningen gäller för alla icke-LDAP-volymer för alla NetApp-konton i samma prenumeration och region. Det påverkar inte LDAP-aktiverade volymer i samma NetApp-prenumeration och region.

Registrera funktionen

Azure NetApp Files stöder möjligheten att ange NFSv4.1-ID-domänen för alla icke-LDAP-volymer i en prenumeration med hjälp av Azure Portal. Den här funktionen finns i förhandsgranskning. Du måste registrera funktionen innan du använder den för första gången. Efter registreringen är funktionen aktiverad och fungerar i bakgrunden.

Registrera funktionen

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomainKontrollera status för funktionsregistreringen:

Kommentar

RegistrationState kan vara i tillståndet i

Registeringupp till 60 minuter innan du ändrar tillRegistered. Vänta tills statusen ärRegisteredinnan du fortsätter.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomain

Du kan också använda Azure CLI-kommandon az feature register och az feature show registrera funktionen och visa registreringsstatusen.

Steg

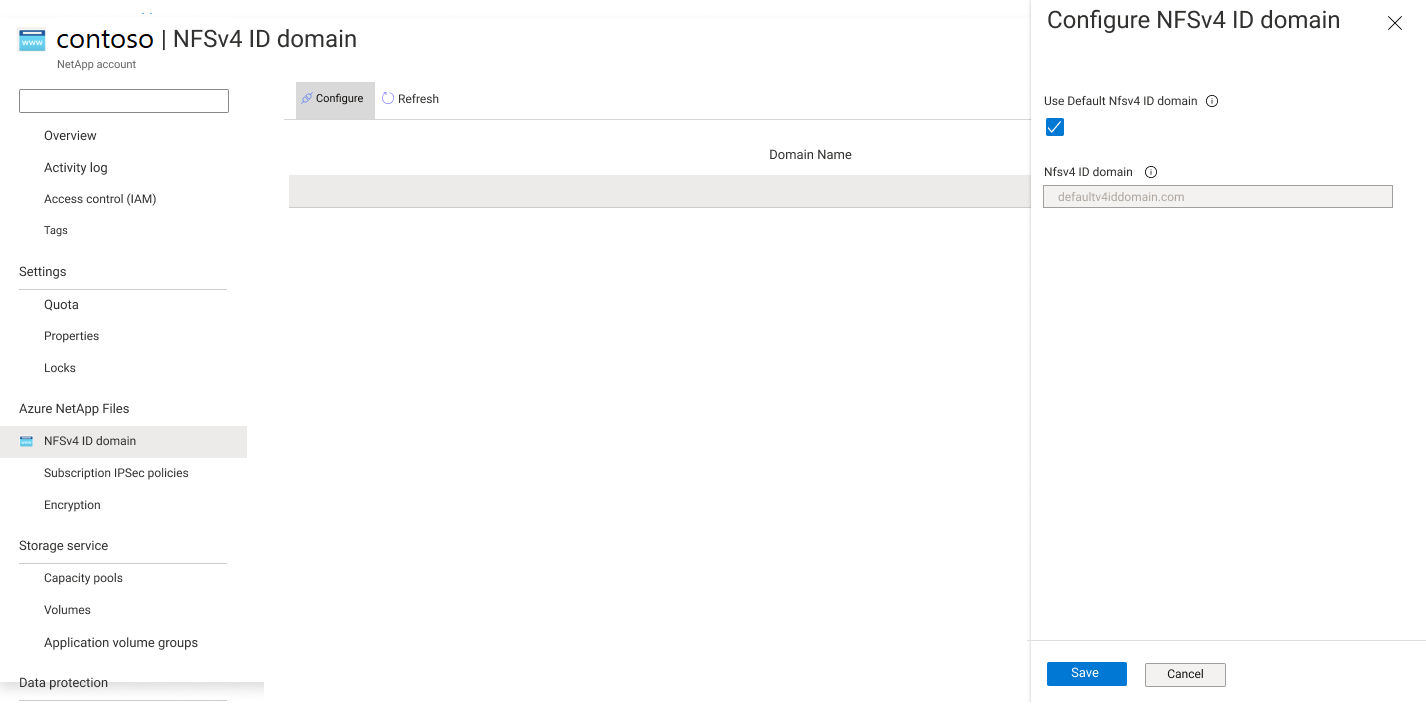

Under Azure NetApp Files-prenumerationen väljer du NFSv4.1 ID-domän.

Välj Konfigurera.

Om du vill använda standarddomänen

defaultv4iddomain.commarkerar du rutan bredvid Använd standard-NFSv4-ID-domän. Om du vill använda en annan domän avmarkerar du textrutan och anger namnet på ID-domänen NFSv4.1.Välj Spara.

Konfigurera NFSv4.1 ID-domän i NFS-klienter

/etc/idmapd.confRedigera filen på NFS-klienten.

Ta bort kommentaren till raden#Domain(d.ex. ta bort#från raden) och ändra värdetlocaldomainenligt följande:- Om volymen inte är aktiverad för LDAP använder du antingen standarddomänen

defaultv4iddomain.comgenom attDomain = defaultv4iddomain.comange eller ange ID-domänen NFSv4.1 som konfigurerats i Azure NetApp Files. - Om volymen är aktiverad för LDAP anger du

Domaintill den domän som har konfigurerats i Active Directory-anslutningen på ditt NetApp-konto. Om till exempelcontoso.comär den konfigurerade domänen i NetApp-kontot anger duDomain = contoso.com.

I följande exempel visas den inledande konfigurationen av

/etc/idmapd.confföre ändringar:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname # Domain = localdomain [Mapping] Nobody-User = nobody Nobody-Group = nogroupI följande exempel visas uppdaterad konfiguration av icke-LDAP NFSv4.1-volymer för standarddomän :

defaultv4iddomain.com[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = defaultv4iddomain.com [Mapping] Nobody-User = nobody Nobody-Group = nogroupI följande exempel visas uppdaterad konfiguration av LDAP-aktiverade NFSv4.1-volymer. I det här exemplet

contoso.comär den konfigurerade domänen i NetApp-kontot:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = contoso.com [Mapping] Nobody-User = nobody Nobody-Group = nogroup- Om volymen inte är aktiverad för LDAP använder du antingen standarddomänen

Demontera alla för närvarande monterade NFS-volymer.

/etc/idmapd.confUppdatera filen.Rensa nyckelringen för NFS

idmapper(nfsidmap -c).Montera NFS-volymerna efter behov.

Se Montera en volym för virtuella Windows- eller Linux-datorer.

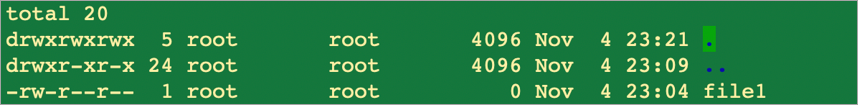

I följande exempel visas den resulterande ändringen av användare/grupp:

Som exemplet visar har användaren/gruppen nu ändrats från nobody till root.

Beteende för andra (icke-root) användare och grupper

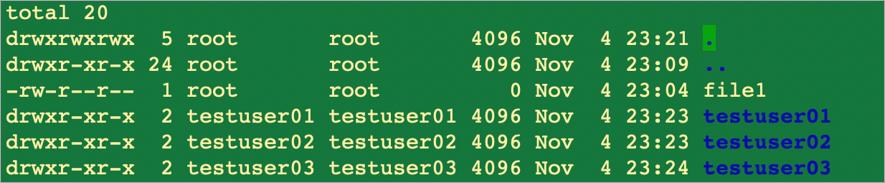

Azure NetApp Files stöder lokala användare och grupper (skapas lokalt på NFS-klienten och representeras av användar- och grupp-ID:n) och motsvarande ägarskap och behörigheter som är associerade med filer eller mappar i NFSv4.1-volymer. Tjänsten löser dock inte automatiskt för mappning av lokala användare och grupper mellan NFS-klienter. Användare och grupper som skapats på en värd kanske eller kanske inte finns på en annan NFS-klient (eller finns med olika användar- och grupp-ID:n) och mappas därför inte korrekt enligt beskrivningen i exemplet nedan.

I följande exempel Host1 har tre användarkonton (testuser01, , testuser02testuser03):

På Host2finns inga motsvarande användarkonton, men samma volym monteras på båda värdarna:

Lös problemet genom att antingen skapa de saknade kontona på NFS-klienten eller konfigurera NFS-klienterna så att de använder den LDAP-server som Azure NetApp Files använder för centralt hanterade UNIX-identiteter.