Skapa en användartilldelad identitet för Azure Monitor SCOM Managed Instance

Den här artikeln beskriver hur du skapar en användartilldelad identitet, ger administratörsåtkomst till Azure SQL Managed Instance och beviljar åtkomst till Get and List i ett nyckelvalv.

Kommentar

Mer information om Azure Monitor SCOM Managed Instance-arkitekturen finns i Azure Monitor SCOM Managed Instance.

Skapa en hanterad tjänstidentitet

Den hanterade tjänstidentiteten (MSI) tillhandahåller en identitet som program kan använda när de ansluter till resurser som stöder Microsoft Entra-ID-autentisering. För SCOM Managed Instance ersätter en hanterad identitet de traditionella fyra System Center Operations Manager-tjänstkontona. Den används för att komma åt Azure SQL Managed Instance-databasen. Det används också för att komma åt nyckelvalvet.

Kommentar

- Se till att du är deltagare i prenumerationen där du skapar MSI.

- MSI måste ha administratörsbehörighet för SQL Managed Instance och läsbehörighet för nyckelvalvet som du använder för att lagra autentiseringsuppgifterna för domänkontot.

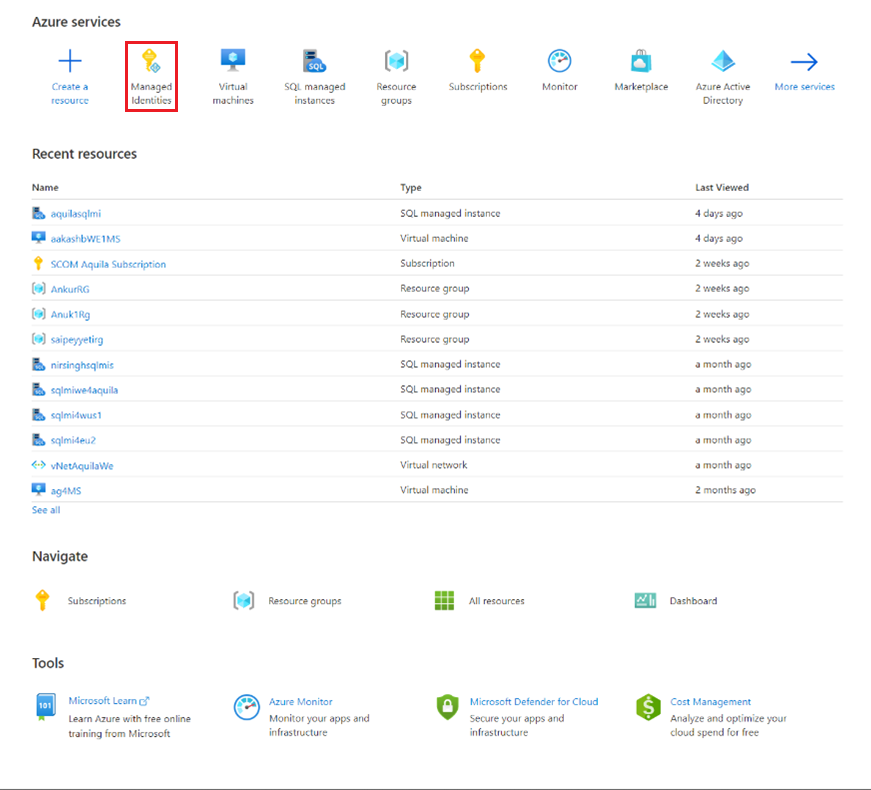

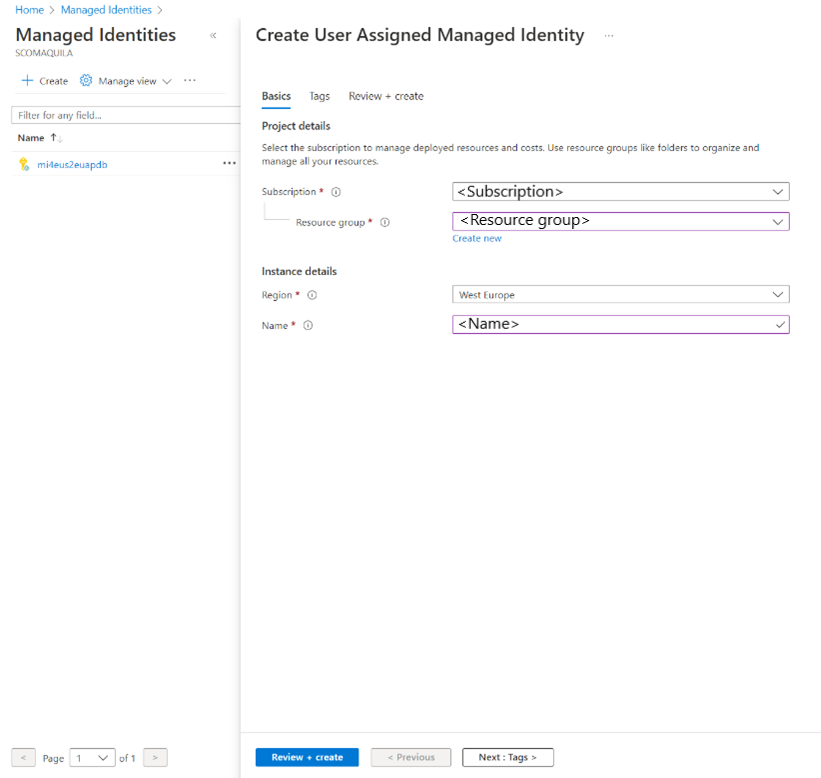

Logga in på Azure-portalen. Sök efter och välj Hanterade identiteter.

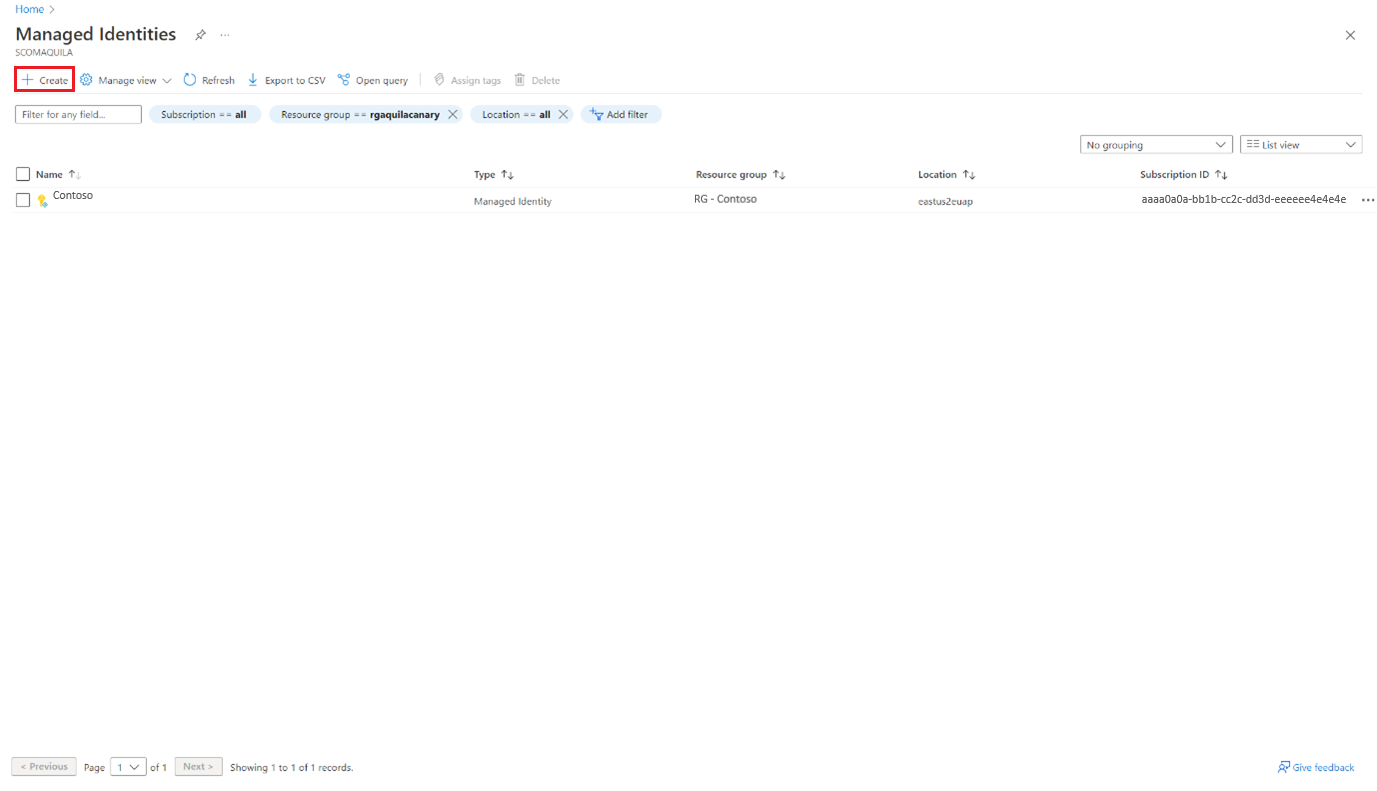

På sidan Hanterade identiteter väljer du Skapa.

Fönstret Skapa användartilldelad hanterad identitet öppnas.

Gör följande under Grundläggande:

- Projektinformation:

- Prenumeration: Välj den Azure-prenumeration där du vill skapa den hanterade SCOM-instansen.

- Resursgrupp: Välj den resursgrupp där du vill skapa den SCOM-hanterade instansen.

- Instansinformation:

- Region: Välj den region där du vill skapa den hanterade SCOM-instansen.

- Namn: Ange ett namn för instansen.

- Projektinformation:

Välj Nästa: Taggar.

På fliken Taggar anger du värdet Namn och väljer resursen.

Taggar hjälper dig att kategorisera resurser och visa konsoliderad fakturering genom att tillämpa samma taggar på flera resurser och resursgrupper. Mer information finns i Använda taggar för att organisera dina Azure-resurser och hanteringshierarki.

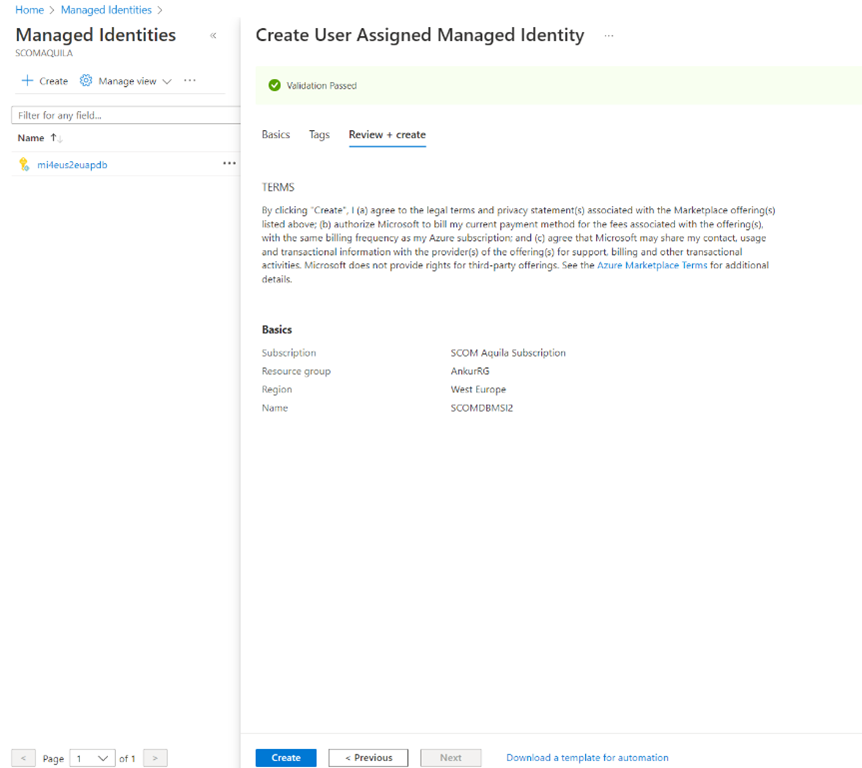

Välj Nästa: Granska + skapa.

På fliken Granska + skapa granskar du all information som du angav och väljer Skapa.

Distributionen har nu skapats i Azure. Du kan komma åt resursen och visa dess information.

Ange microsoft entra-administratörsvärdet i den SQL-hanterade instansen

Följ dessa steg för att ange microsoft Entra-administratörsvärdet i den SQL-hanterade instans som du skapade i steg 3:

Kommentar

Du måste ha behörighet som privilegierad rolladministratör för prenumerationen för att kunna utföra följande åtgärder.

Viktigt!

Det finns för närvarande inte stöd för att använda Grupper som Microsoft Entra-administratör.

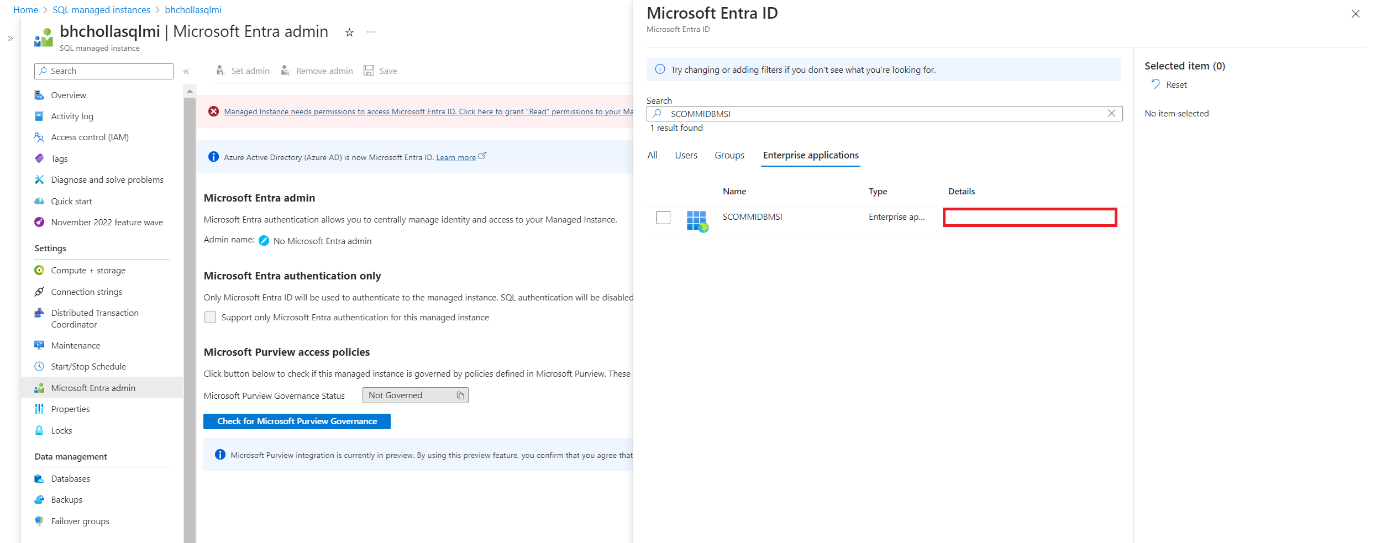

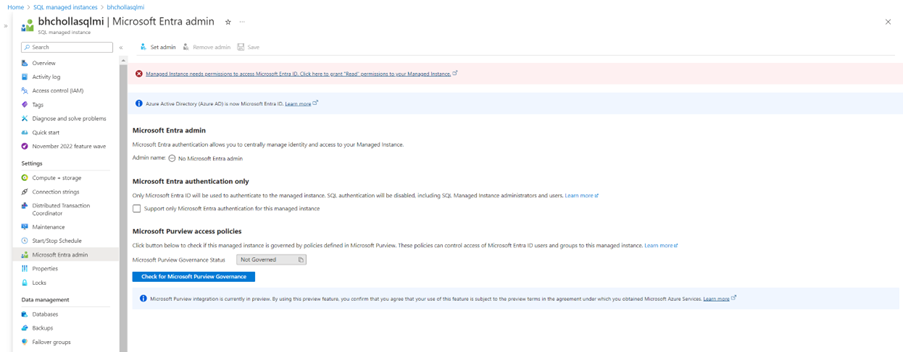

Öppna den hanterade SQL-instansen. Under Inställningar väljer du Microsoft Entra-administratör.

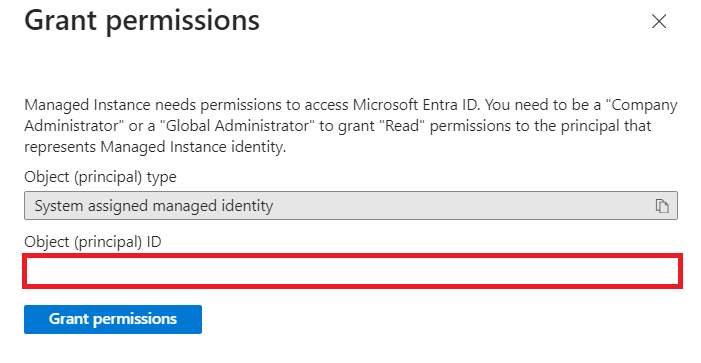

Välj felmeddelandet för att ange läsbehörigheter till den SQL-hanterade instansen i Microsoft Entra-ID. Fönstret Bevilja behörigheter öppnas för att bevilja behörigheterna.

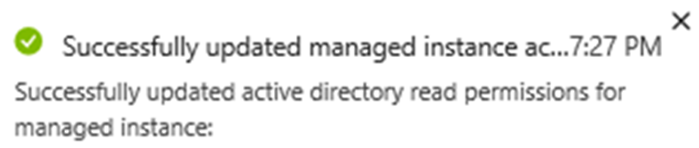

Välj Bevilja behörigheter för att initiera åtgärden och när den har slutförts kan du hitta ett meddelande om att microsoft Entra-läsbehörigheterna har uppdaterats.

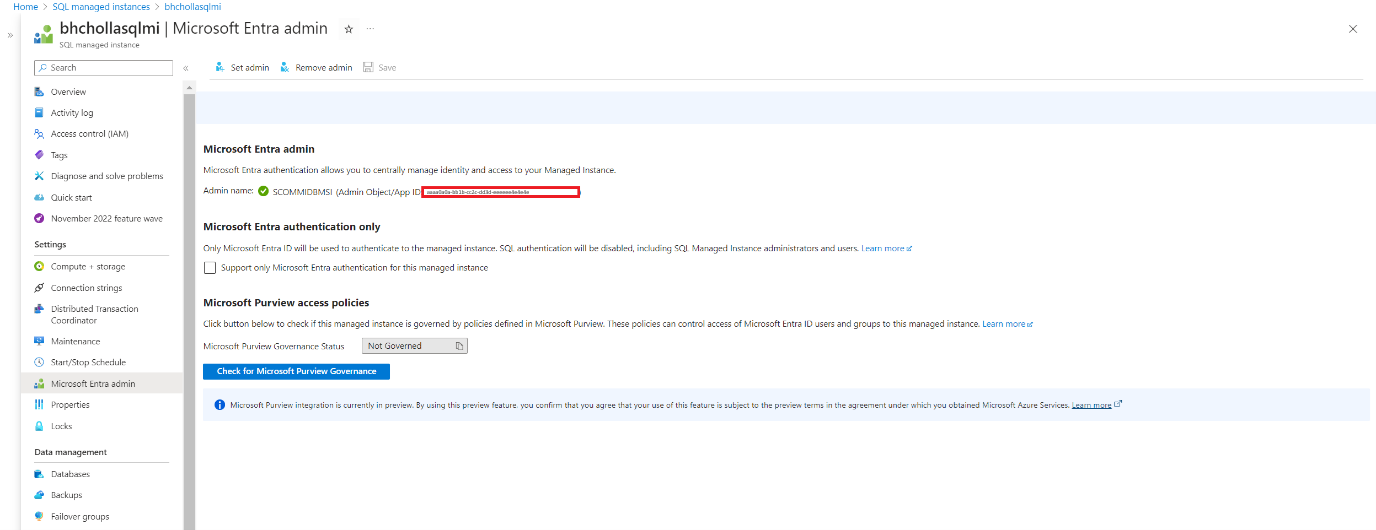

Välj Ange administratör och sök efter din MSI. Den här MSI:en är samma som du angav under skapandeflödet för SCOM Managed Instance. Du hittar administratören som har lagts till i den HANTERADE SQL-instansen.

Om du får ett fel när du har lagt till ett hanterat identitetskonto anger det att läsbehörigheter ännu inte har angetts för din identitet. Se till att ange nödvändiga behörigheter innan du skapar din SCOM-hanterade instans, annars misslyckas skapande av SCOM-hanterad instans.

Mer information om behörigheter finns i Katalogläsarroll i Microsoft Entra-ID för Azure SQL.

Bevilja behörighet för nyckelvalvet

Så här beviljar du behörighet för nyckelvalvet som du skapade i steg 4:

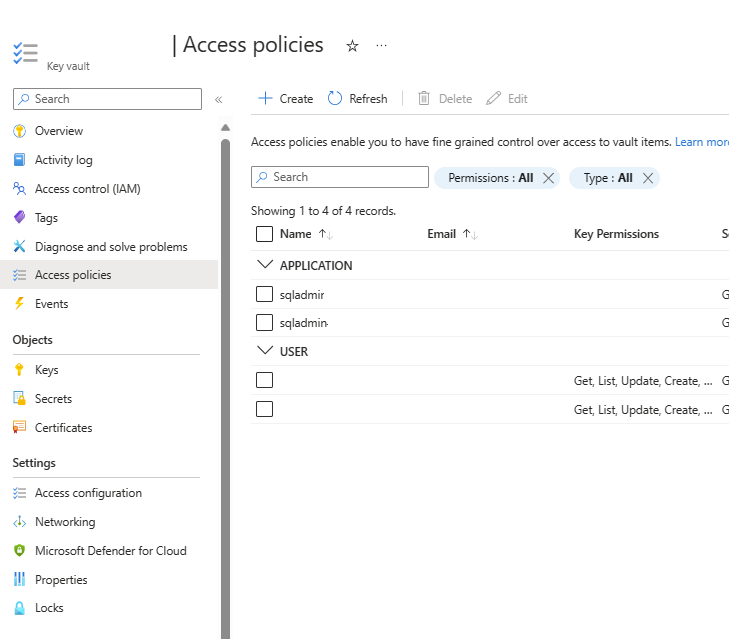

Gå till nyckelvalvsresursen som du skapade i steg 4 och välj Åtkomstprinciper.

På sidan Åtkomstprinciper väljer du Skapa.

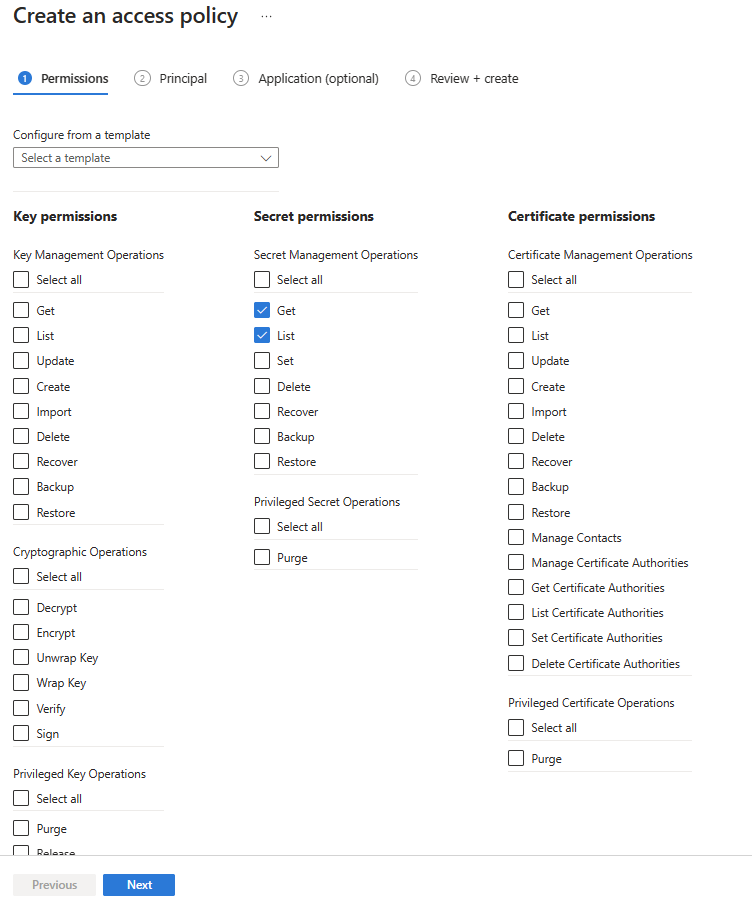

På fliken Behörigheter väljer du alternativen Hämta och Lista .

Välj Nästa.

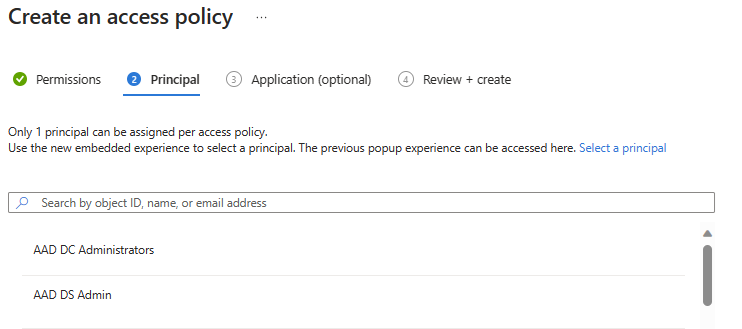

På fliken Huvudnamn anger du namnet på den MSI som du skapade.

Välj Nästa. Välj samma MSI som du använde i administratörskonfigurationen för SQL Managed Instance.

Välj Nästa>skapa.