Hantera läsåtkomst på tabellnivå på en Log Analytics-arbetsyta

Med åtkomstinställningar på tabellnivå kan du ge specifika användare eller grupper skrivskyddad behörighet till data i en tabell. Användare med läsåtkomst på tabellnivå kan läsa data från den angivna tabellen i både arbetsytan och resurskontexten.

I den här artikeln beskrivs två sätt att hantera läsåtkomst på tabellnivå.

Kommentar

Vi rekommenderar att du använder den första metoden som beskrivs här, som för närvarande är i förhandsversion. Under förhandsversionen gäller den rekommenderade metoden som beskrivs här inte för Microsoft Sentinel-identifieringsregler, som kan ha åtkomst till fler tabeller än vad som är avsett. Du kan också använda den äldre metoden för att ange läsåtkomst på tabellnivå, som har vissa begränsningar relaterade till anpassade loggtabeller. Innan du använder någon av metoderna kan du läsa Överväganden och begränsningar för åtkomst på tabellnivå.

Ange läsåtkomst på tabellnivå (förhandsversion)

Att bevilja läsåtkomst på tabellnivå innebär att tilldela en användare två roller:

- På arbetsytans nivå – en anpassad roll som ger begränsad behörighet att läsa arbetsyteinformation och köra en fråga på arbetsytan, men inte att läsa data från några tabeller.

- På tabellnivå – en läsarroll , begränsad till den specifika tabellen.

Så här beviljar du en användare eller grupp begränsade behörigheter till Log Analytics-arbetsytan:

Skapa en anpassad roll på arbetsytans nivå så att användarna kan läsa arbetsyteinformation och köra en fråga på arbetsytan, utan att ge läsåtkomst till data i några tabeller:

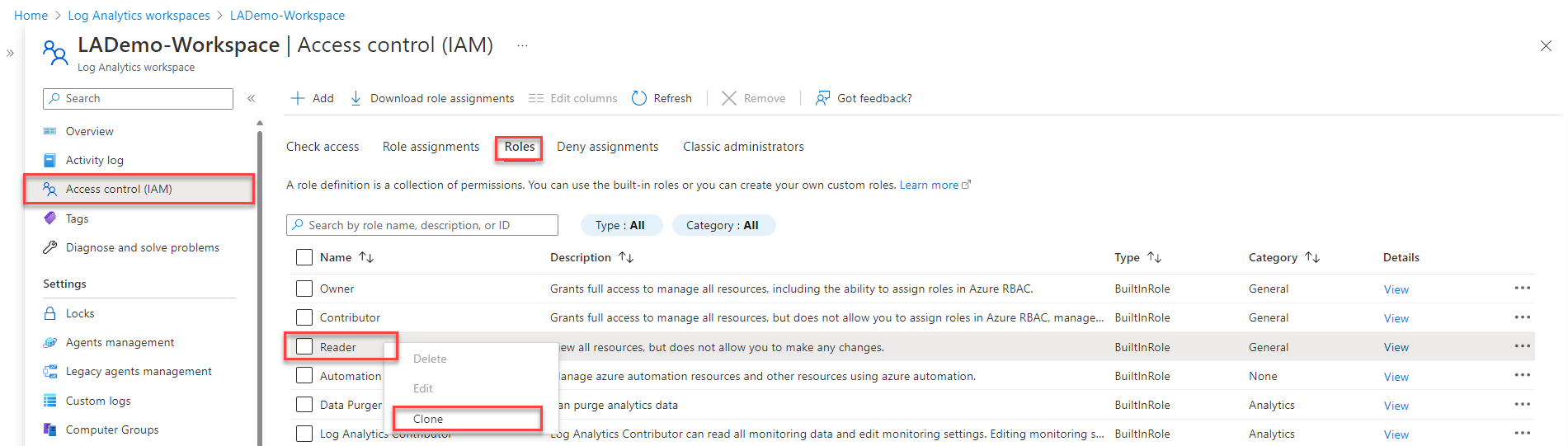

Gå till din arbetsyta och välj Åtkomstkontroll (IAM)>Roller.

Högerklicka på rollen Läsare och välj Klona.

Då öppnas skärmen Skapa en anpassad roll .

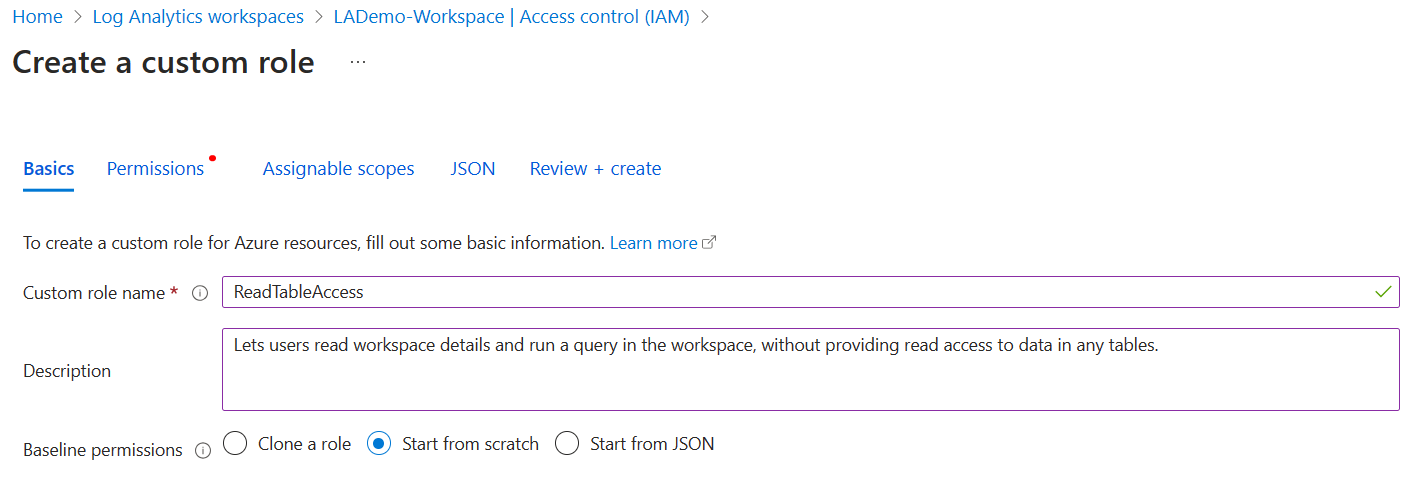

På fliken Grundläggande på skärmen:

- Ange ett värde för anpassat rollnamn och ange en beskrivning.

- Ange Originalplansbehörigheter till Starta från början.

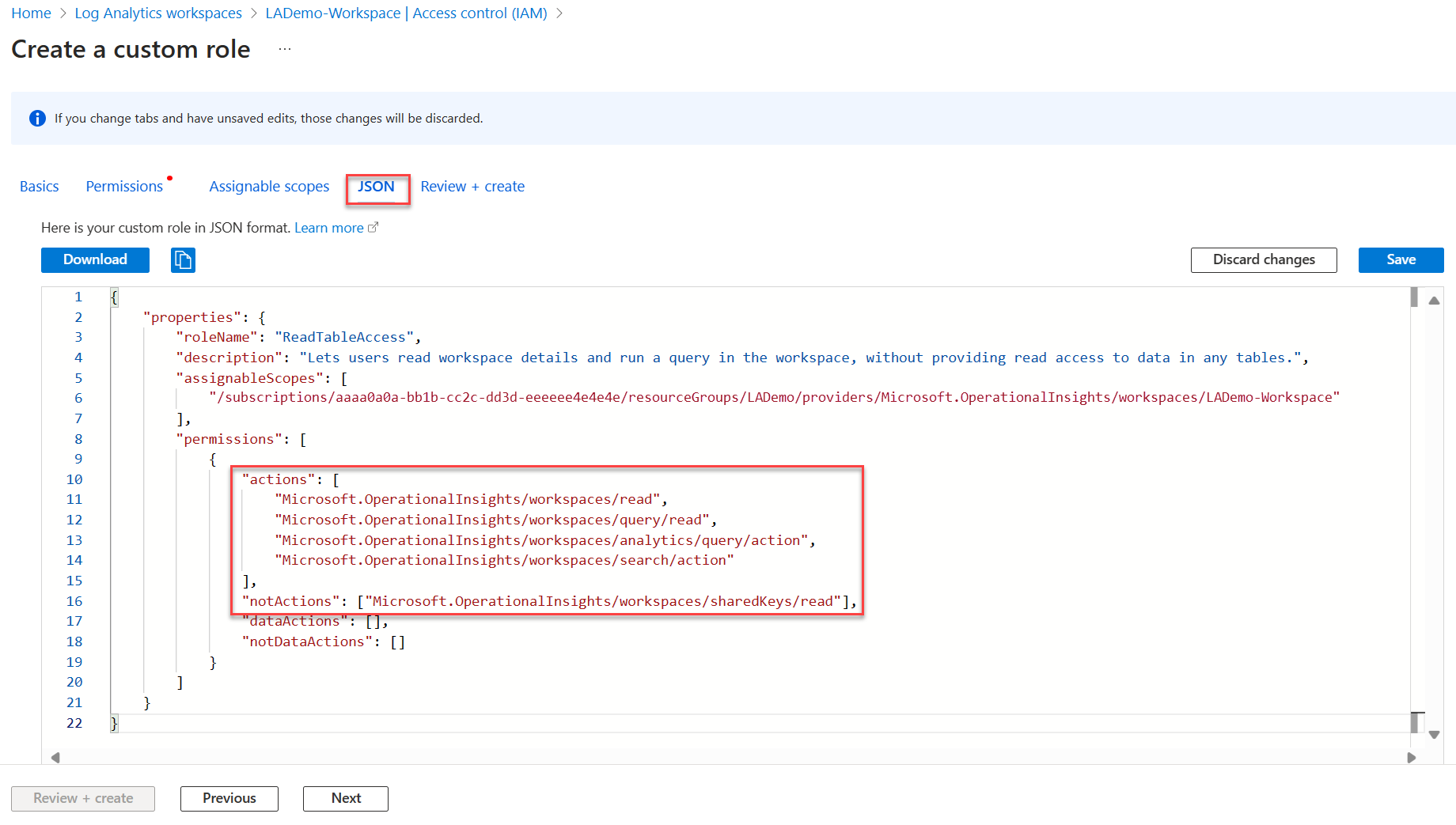

Välj fliken >JSON Redigera:

I avsnittet

"actions"lägger du till följande åtgärder:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read"I avsnittet

"not actions"lägger du till:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Välj Spara>granska + Skapa längst ned på skärmen och sedan Skapa på nästa sida.

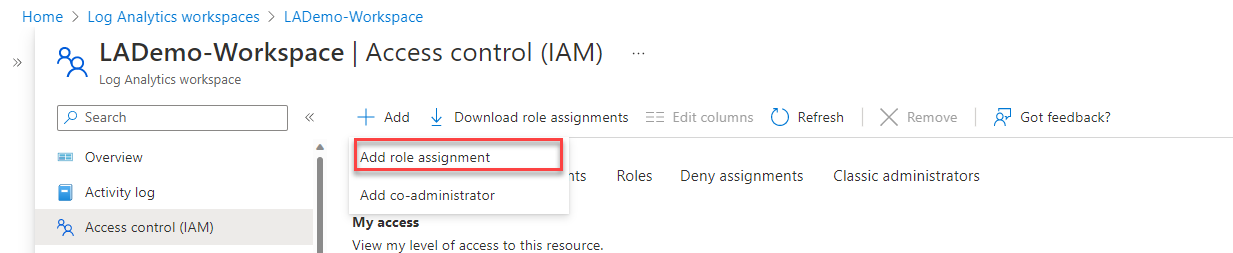

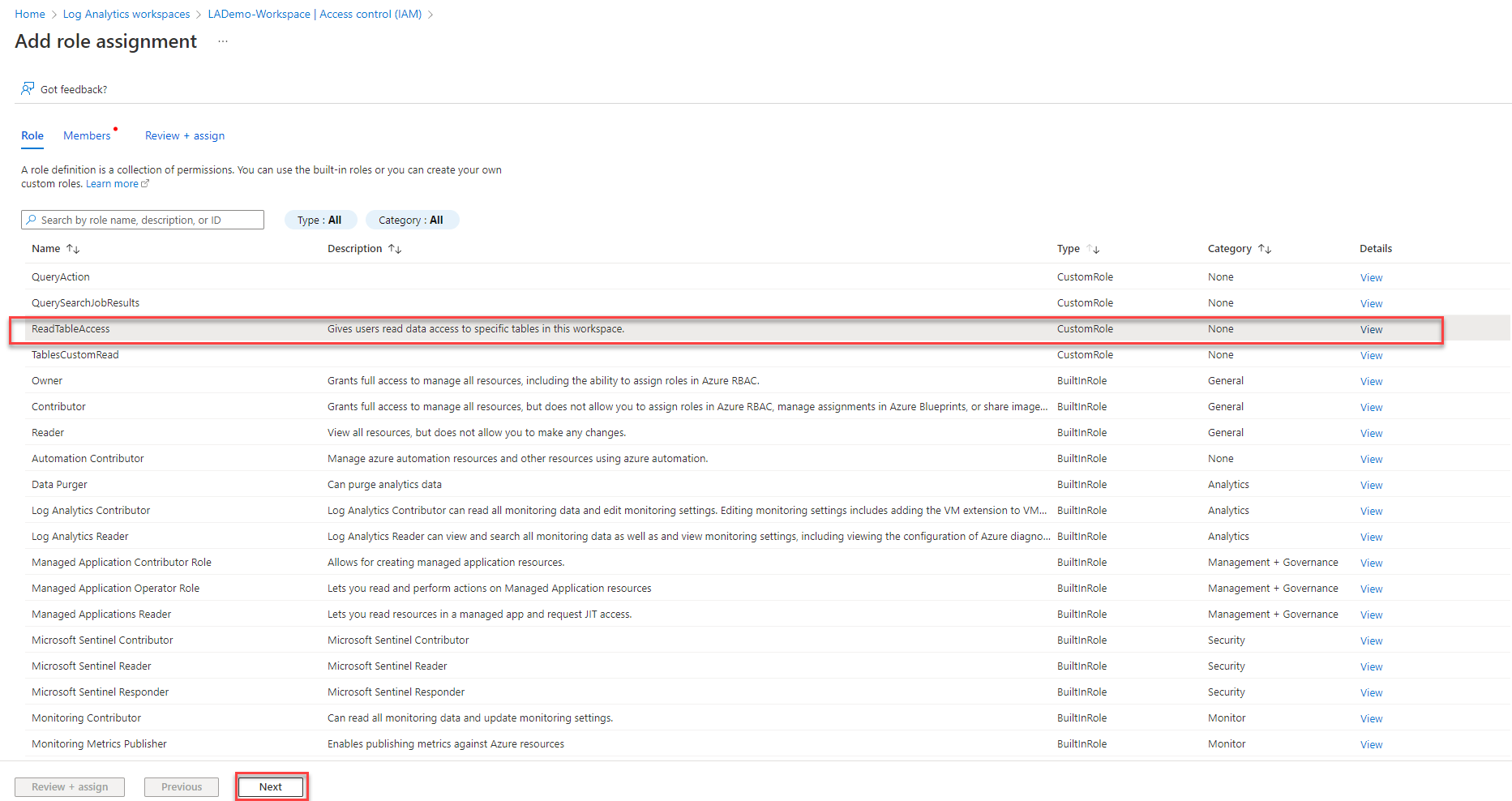

Tilldela din anpassade roll till relevant användare:

Välj Åtkomstkontroll (AIM)>Lägg till Lägg till>rolltilldelning.

Välj den anpassade roll som du skapade och välj Nästa.

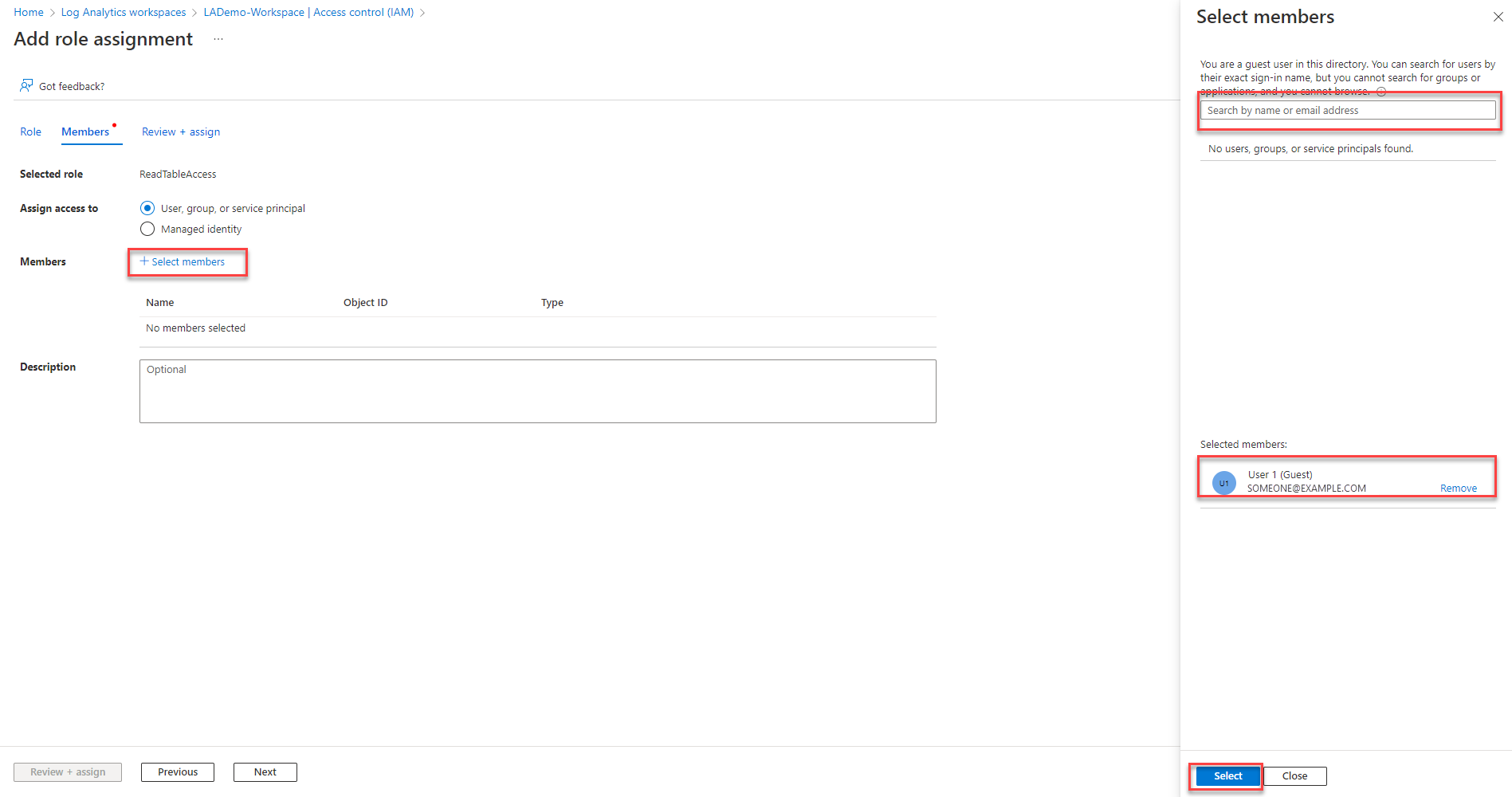

Då öppnas fliken Medlemmar på skärmen Lägg till anpassad rolltilldelning .

Klicka på + Välj medlemmar för att öppna skärmen Välj medlemmar .

Sök efter och välj en användare och klicka på Välj.

Välj Granska och tilldela.

Användaren kan nu läsa arbetsyteinformation och köra en fråga, men kan inte läsa data från några tabeller.

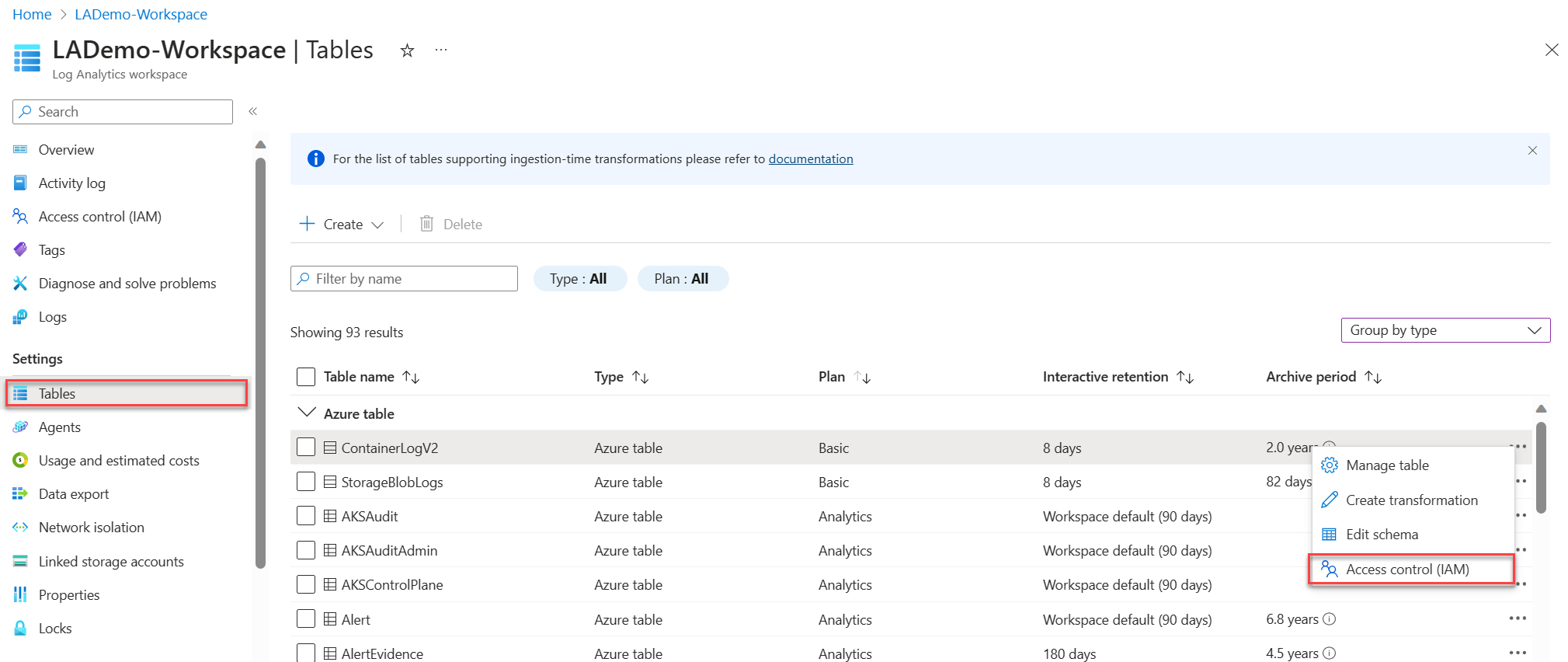

Så här ger du användaren läsbehörighet till en specifik tabell:

På menyn Log Analytics-arbetsytor väljer du Tabeller.

Välj ellipsen ( ... ) till höger om tabellen och välj Åtkomstkontroll (IAM).

På skärmen Åtkomstkontroll (IAM) väljer du Lägg till>rolltilldelning.

Välj rollen Läsare och välj Nästa.

Klicka på + Välj medlemmar för att öppna skärmen Välj medlemmar .

Sök efter och välj användaren och klicka på Välj.

Välj Granska och tilldela.

Användaren kan nu läsa data från den här specifika tabellen. Ge användaren läsbehörighet till andra tabeller på arbetsytan efter behov.

Äldre metod för att ange läsåtkomst på tabellnivå

Den äldre metoden på tabellnivå använder också anpassade Azure-roller för att ge specifika användare eller grupper åtkomst till specifika tabeller på arbetsytan. Anpassade Azure-roller gäller för arbetsytor med antingen arbetsytekontext eller åtkomstkontrolllägen för resurskontext oavsett användarens åtkomstläge.

Om du vill definiera åtkomst till en viss tabell skapar du en anpassad roll:

- Ange användarbehörigheter i avsnittet Åtgärder i rolldefinitionen.

- Använd

Microsoft.OperationalInsights/workspaces/query/*för att bevilja åtkomst till alla tabeller. - Om du vill undanta åtkomst till specifika tabeller när du använder ett jokertecken i Åtgärder listar du tabellerna som undantas i avsnittet NotActions i rolldefinitionen.

Här är exempel på anpassade rollåtgärder för att bevilja och neka åtkomst till specifika tabeller.

Bevilja åtkomst till tabellerna Heartbeat och AzureActivity :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Bevilja endast åtkomst till tabellen SecurityBaseline :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Bevilja åtkomst till alla tabeller utom tabellen SecurityAlert :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Begränsningar för den äldre metoden som är relaterad till anpassade tabeller

Anpassade tabeller lagrar data som du samlar in från datakällor, till exempel textloggar och HTTP Data Collector API. Om du vill identifiera tabelltypen visar du tabellinformation i Log Analytics.

Med den äldre metoden för åtkomst på tabellnivå kan du inte bevilja åtkomst till enskilda anpassade loggtabeller på tabellnivå, men du kan ge åtkomst till alla anpassade loggtabeller. Om du vill skapa en roll med åtkomst till alla anpassade loggtabeller skapar du en anpassad roll med hjälp av följande åtgärder:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Överväganden och begränsningar för åtkomst på tabellnivå

- I Log Analytics-användargränssnittet kan användare med tabellnivå se listan över alla tabeller på arbetsytan, men kan bara hämta data från tabeller som de har åtkomst till.

- Standardrollerna Läsare eller Deltagare, som inkluderar åtgärden */read , åsidosätter åtkomstkontroll på tabellnivå och ger användarna åtkomst till alla loggdata.

- En användare med åtkomst på tabellnivå men inga behörigheter på arbetsytan kan komma åt loggdata från API:et men inte från Azure Portal.

- Administratörer och ägare av prenumerationen har åtkomst till alla datatyper oavsett andra behörighetsinställningar.

- Arbetsyteägare behandlas som andra användare för åtkomstkontroll per tabell.

- Tilldela roller till säkerhetsgrupper i stället för enskilda användare för att minska antalet tilldelningar. Den här metoden hjälper dig också att använda befintliga grupphanteringsverktyg för att konfigurera och verifiera åtkomst.