Skicka Prometheus-mått från virtuella datorer, skalningsuppsättningar eller Kubernetes-kluster till en Azure Monitor-arbetsyta

Prometheus är inte begränsat till övervakning av Kubernetes-kluster. Använd Prometheus för att övervaka program och tjänster som körs på dina servrar, oavsett var de körs. Du kan till exempel övervaka program som körs på virtuella datorer, vm-skalningsuppsättningar eller till och med lokala servrar. Du kan också skicka Prometheus-mått till en Azure Monitor-arbetsyta från ditt självhanterade kluster och Prometheus-server.

Den här artikeln beskriver hur du konfigurerar fjärrskrivning för att skicka data från en självhanterad Prometheus-instans till en Azure Monitor-arbetsyta.

Alternativ för fjärrskrivning

Självhanterad Prometheus kan köras i Azure- och icke-Azure-miljöer. Följande är autentiseringsalternativ för fjärrskrivning till en Azure Monitor-arbetsyta, baserat på miljön där Prometheus körs.

Azure-hanterade virtuella datorer, VM-skalningsuppsättningar och Kubernetes-kluster

Använd användartilldelad hanterad identitetsautentisering för tjänster som kör självhanterad Prometheus i en Azure-miljö. Azure-hanterade tjänster omfattar:

- Azure Virtual Machines

- Skalningsuppsättningar för virtuella Microsoft Azure-datorer

- Azure Kubernetes Service (AKS)

Information om hur du konfigurerar fjärrskrivning för Azure-hanterade resurser finns i Fjärrskrivning med användartilldelad hanterad identitetsautentisering senare i den här artikeln.

Virtuella datorer och Kubernetes-kluster som körs i miljöer som inte är Azure-miljöer

Om du har virtuella datorer eller ett Kubernetes-kluster i icke-Azure-miljöer, eller om du har registrerat dig för Azure Arc, installerar du självhanterad Prometheus och konfigurerar fjärrskrivning med hjälp av Microsoft Entra-programautentisering. Mer information finns i Fjärrskrivning med Microsoft Entra-programautentisering senare i den här artikeln.

Med registrering till Azure Arc-aktiverade servrar kan du hantera och konfigurera virtuella datorer som inte är Azure-datorer i Azure. Mer information finns i Azure Arc-aktiverade servrar och Azure Arc-aktiverade Kubernetes. Azure Arc-aktiverade servrar stöder endast Microsoft Entra-autentisering.

Kommentar

Systemtilldelade hanterade identiteter stöds inte för fjärrskrivning till Azure Monitor-arbetsytor. Använd en användartilldelad hanterad identitet eller Microsoft Entra-programautentisering.

Förutsättningar

Versioner som stöds

- Prometheus-versioner som är senare än 2.45 krävs för hanterad identitetsautentisering.

- Prometheus-versioner som är senare än 2.48 krävs för Microsoft Entra-programautentisering.

Azure Monitor-arbetsyta

Den här artikeln beskriver hur du skickar Prometheus-mått till en Azure Monitor-arbetsyta. Information om hur du skapar en Azure Monitor-arbetsyta finns i Hantera en Azure Monitor-arbetsyta.

Behörigheter

Administratörsbehörigheter för klustret eller resursen krävs för att slutföra stegen i den här artikeln.

Konfigurera autentisering för fjärrskrivning

Beroende på miljön där Prometheus körs kan du konfigurera fjärrskrivning för att använda en användartilldelad hanterad identitet eller Microsoft Entra-programautentisering för att skicka data till en Azure Monitor-arbetsyta.

Använd Azure Portal eller Azure CLI för att skapa en användartilldelad hanterad identitet eller ett Microsoft Entra-program.

- Fjärrskrivning med hjälp av en användartilldelad hanterad identitet

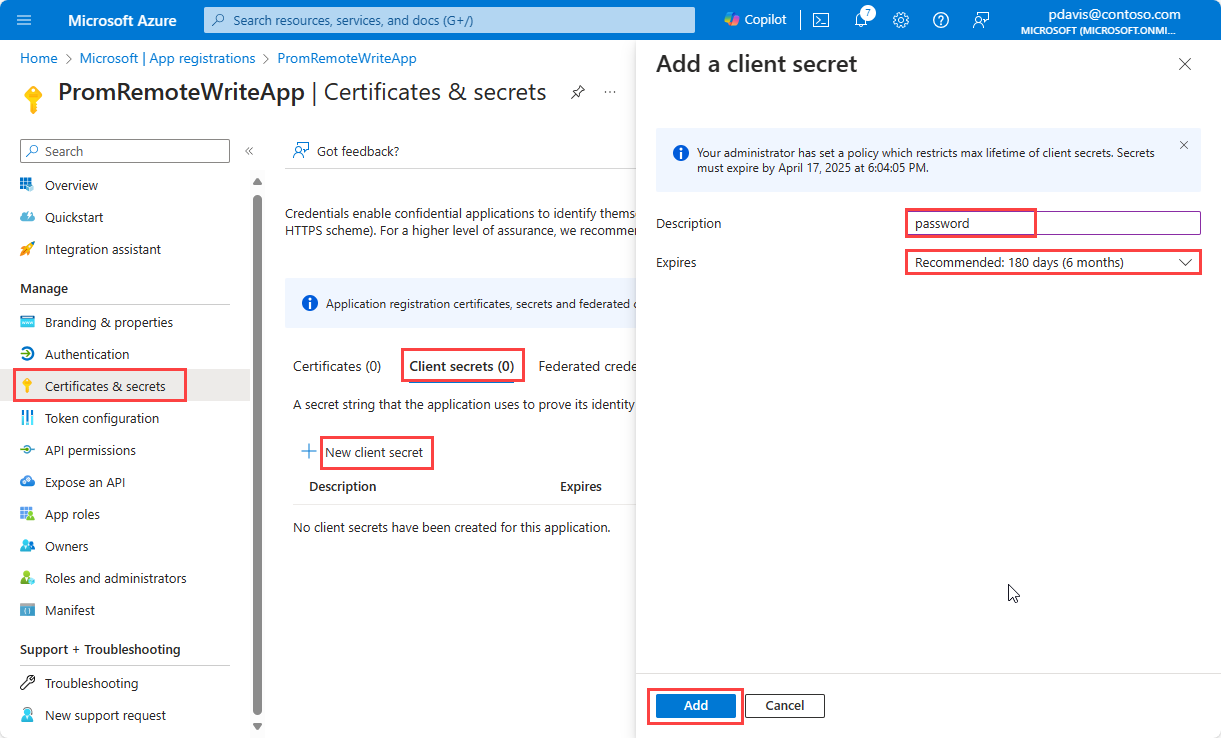

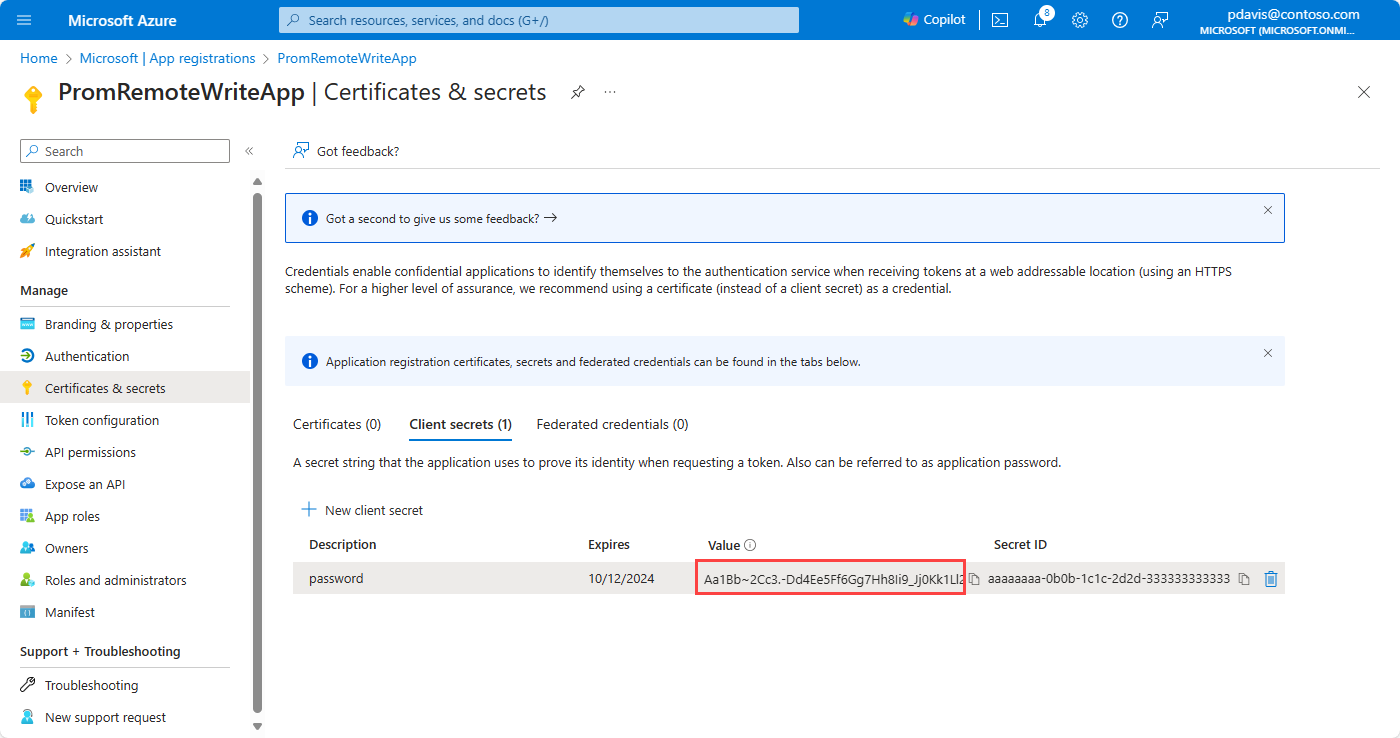

- Microsoft Entra ID-program

- Azure CLI

Fjärrskrivning med användartilldelad hanterad identitetsautentisering

Användartilldelad hanterad identitetsautentisering kan användas i valfri Azure-hanterad miljö. Om prometheus-tjänsten körs i en icke-Azure-miljö kan du använda Microsoft Entra-programautentisering.

Utför följande steg för att konfigurera en användartilldelad hanterad identitet för fjärrskrivning till en Azure Monitor-arbetsyta.

Skapa en användartilldelad hanterad identitet

Information om hur du skapar en användarhanterad identitet som ska användas i fjärrskrivningskonfigurationen finns i Hantera användartilldelade hanterade identiteter.

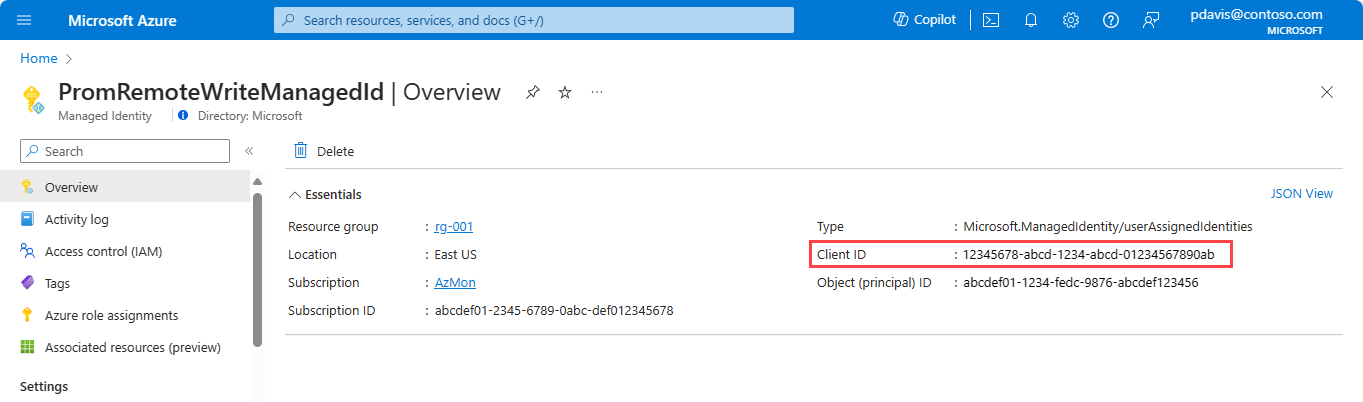

Observera värdet clientId för för den hanterade identitet som du skapade. Det här ID:t används i Prometheus fjärrskrivningskonfiguration.

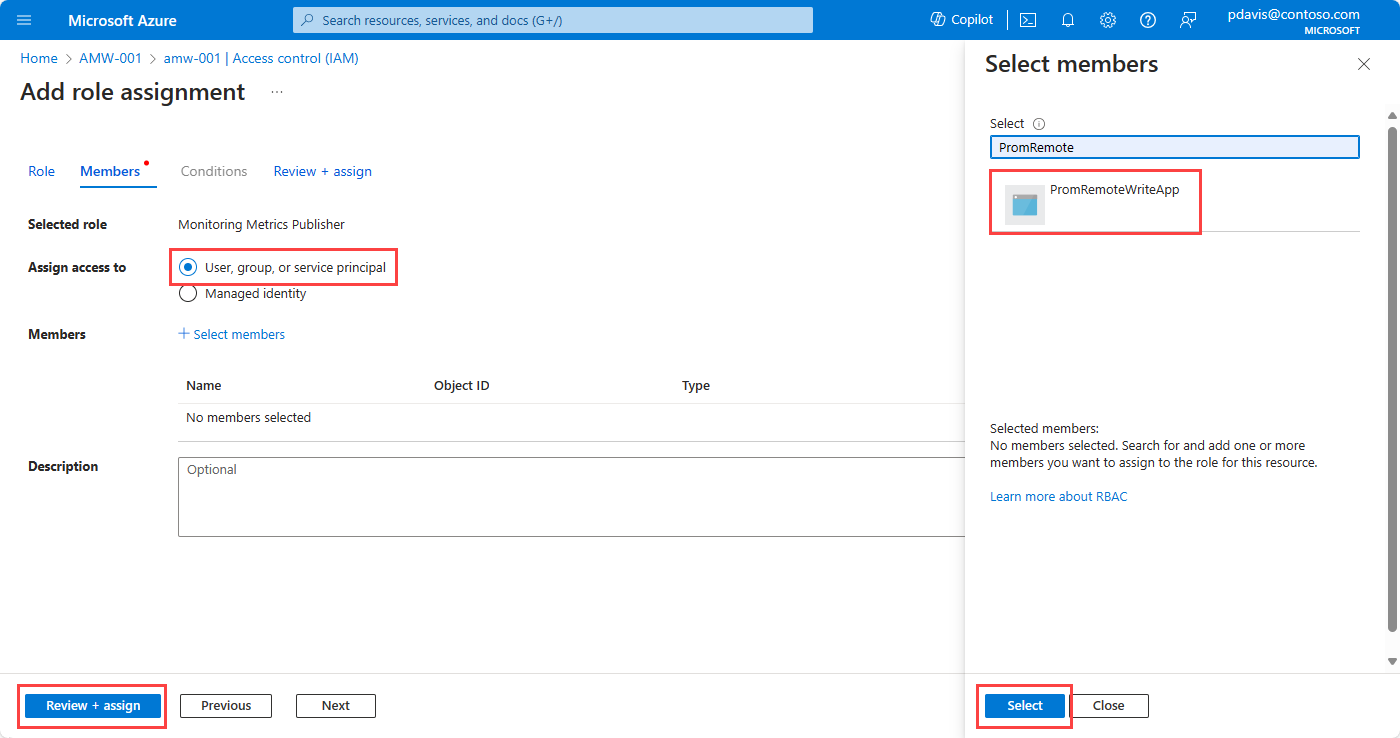

Tilldela utgivarrollen Övervakningsmått till programmet

I arbetsytans datainsamlingsregel tilldelar du rollen Monitoring Metrics Publisher till den hanterade identiteten:

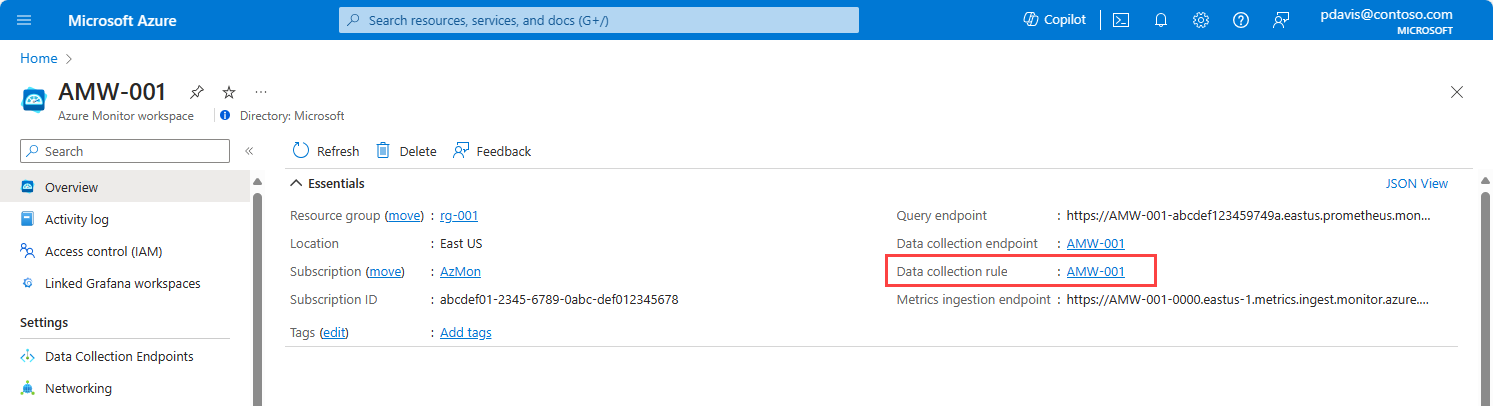

I översiktsfönstret för Azure Monitor-arbetsytan väljer du länken Datainsamlingsregel .

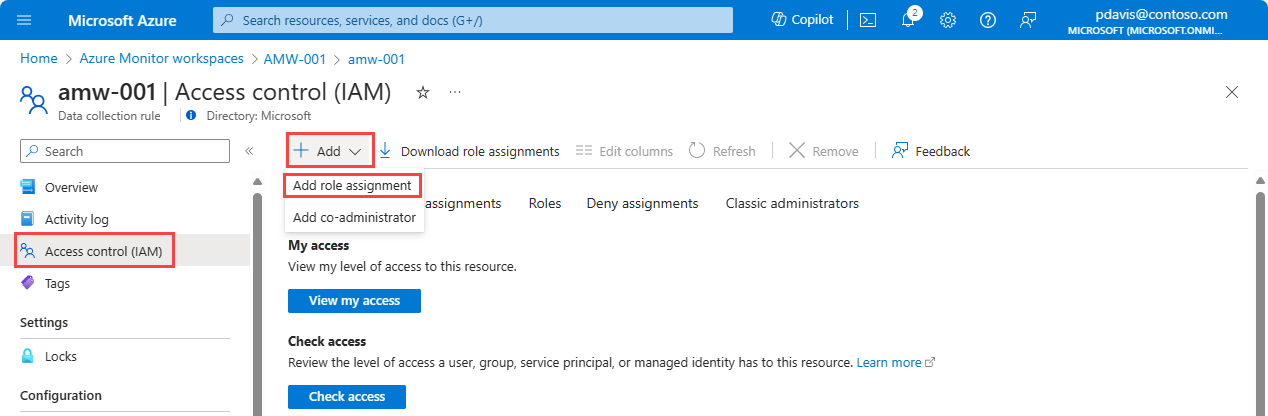

På sidan för datainsamlingsregeln väljer du Åtkomstkontroll (IAM).

Välj Lägg till>Lägg till rolltilldelning.

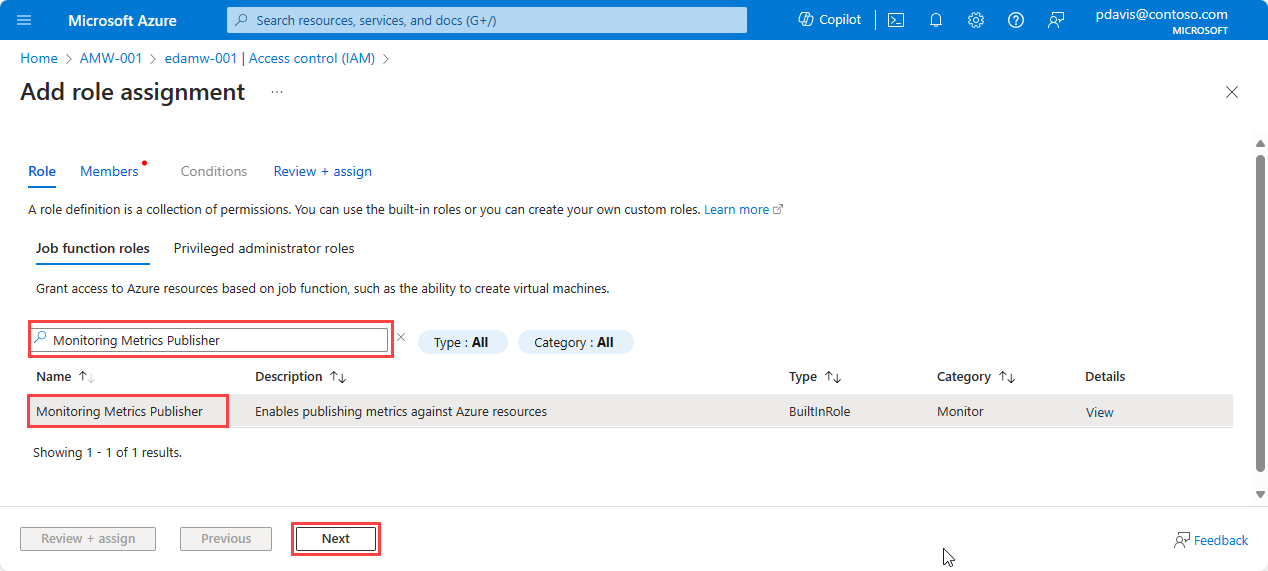

Sök efter och välj Monitoring Metrics Publisher (Övervaka måttutgivare) och välj sedan Nästa.

Välj Hanterad identitet.

Välj Välj medlemmar.

I listrutan Hanterad identitet väljer du Användartilldelad hanterad identitet.

Välj den användartilldelade identitet som du vill använda och välj sedan Välj.

Välj Granska + tilldela för att slutföra rolltilldelningen.

Tilldela den hanterade identiteten till en virtuell dator eller en VM-skalningsuppsättning

Viktigt!

Om du vill slutföra stegen i det här avsnittet måste du ha behörighet som ägare eller administratör för användaråtkomst för den virtuella datorn eller vm-skalningsuppsättningen.

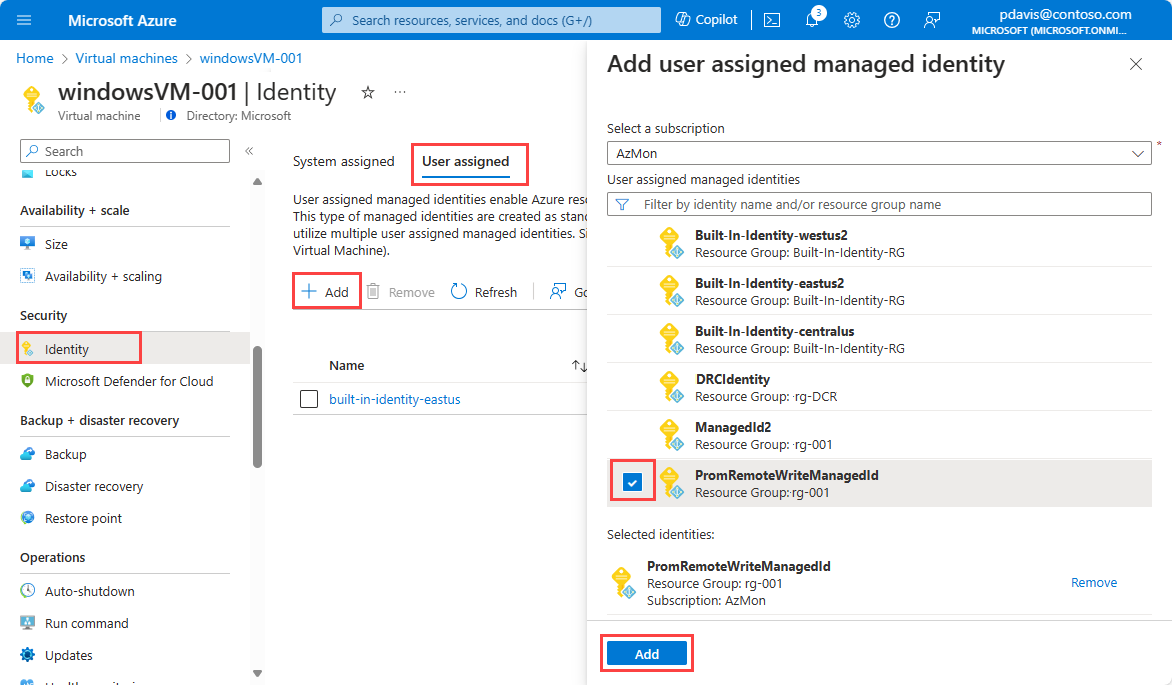

I Azure Portal går du till sidan för klustret, den virtuella datorn eller vm-skalningsuppsättningen.

Välj Identitet.

Välj Användartilldelade.

Markera Lägga till.

Välj den användartilldelade hanterade identiteten som du skapade och välj sedan Lägg till.

Tilldela den hanterade identiteten för Azure Kubernetes Service

För Azure Kubernetes Service måste den hanterade identiteten tilldelas vm-skalningsuppsättningar.

AKS skapar en resursgrupp som innehåller vm-skalningsuppsättningarna. Resursgruppens namn är i formatet MC_<resource group name>_<AKS cluster name>_<region>.

För varje VM-skalningsuppsättning i resursgruppen tilldelar du den hanterade identiteten enligt stegen i föregående avsnitt, Tilldela den hanterade identiteten till en virtuell dator eller en VM-skalningsuppsättning.

Konfigurera fjärrskrivning

Fjärrskrivning konfigureras i Prometheus-konfigurationsfilen prometheus.yml eller i Prometheus-operatorn.

Mer information om hur du konfigurerar fjärrskrivning finns i den här Prometheus.io artikeln: Konfiguration. Information om hur du justerar fjärrskrivningskonfigurationen finns i Fjärrskrivningsjustering.

- Konfigurera fjärrskrivning för Prometheus som körs på virtuella datorer

- Konfigurera fjärrskrivning på Kubernetes för Prometheus-operatorn

Om du vill skicka data till din Azure Monitor-arbetsyta lägger du till följande avsnitt i konfigurationsfilen (prometheus.yml) för din självhanterade Prometheus-instans:

remote_write:

- url: "<metrics ingestion endpoint for your Azure Monitor workspace>"

# Microsoft Entra ID configuration.

# The Azure cloud. Options are 'AzurePublic', 'AzureChina', or 'AzureGovernment'.

azuread:

cloud: 'AzurePublic'

managed_identity:

client_id: "<client-id of the managed identity>"

oauth:

client_id: "<client-id from the Entra app>"

client_secret: "<client secret from the Entra app>"

tenant_id: "<Azure subscription tenant Id>"

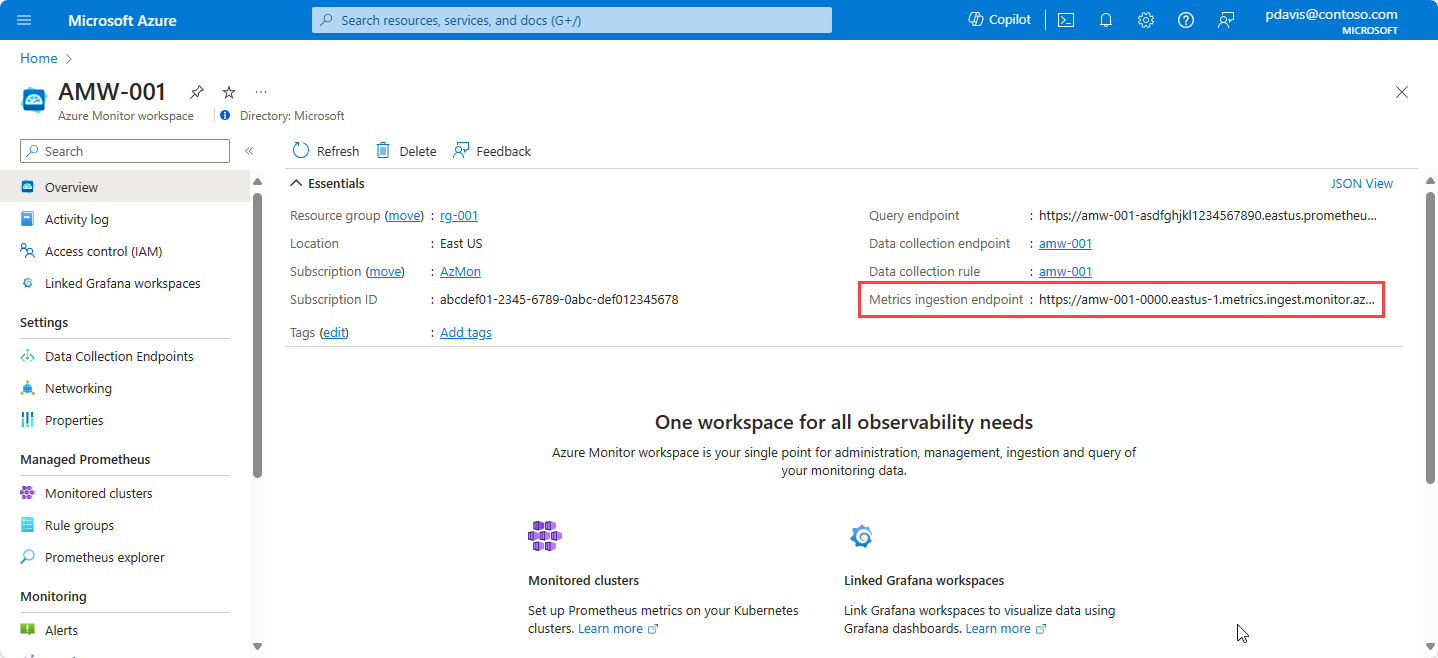

Parametern url anger slutpunkten för måttinmatning för Azure Monitor-arbetsytan. Du hittar den i översiktsfönstret för din Azure Monitor-arbetsyta i Azure Portal.

Använd antingen managed_identity eller oauth för Microsoft Entra-programautentisering, beroende på din implementering. Ta bort det objekt som du inte använder.

Hitta ditt klient-ID för den hanterade identiteten med hjälp av följande Azure CLI-kommando:

az identity list --resource-group <resource group name>

Mer information finns i az identity list (az identity list).

Om du vill hitta klienten för hanterad identitetsautentisering i portalen går du till Hanterade identiteter i Azure Portal och väljer relevant identitetsnamn. Kopiera värdet för klient-ID från den hanterade identitetens översiktsfönster.

Om du vill hitta klient-ID:t för Microsoft Entra-ID-programmet använder du följande Azure CLI-kommando (eller se det första steget i det tidigare avsnittet Fjärrskrivning med Microsoft Entra-programautentisering ):

$ az ad app list --display-name < application name>

Mer information finns i az ad app list.

Kommentar

När du har redigerat konfigurationsfilen startar du om Prometheus för att tillämpa ändringarna.

Kontrollera att fjärrskrivningsdata flödar

Använd följande metoder för att kontrollera att Prometheus-data skickas till din Azure Monitor-arbetsyta.

Azure Monitor-måttutforskaren med PromQL

Om du vill kontrollera om måtten flödar till Azure Monitor-arbetsytan väljer du Mått från din Azure Monitor-arbetsyta i Azure Portal. Använd metrics explorer med Prometheus Query Language (PromQL) för att fråga de mått som du förväntar dig från den självhanterade Prometheus-miljön. Mer information finns i Azure Monitor Metrics Explorer med PromQL.

Prometheus-utforskaren på Azure Monitor-arbetsytan

Prometheus Explorer är ett bekvämt sätt att interagera med Prometheus-mått i din Azure-miljö, så att övervakning och felsökning blir effektivare. Om du vill använda Prometheus Explorer går du till din Azure Monitor-arbetsyta i Azure Portal och väljer Prometheus Explorer. Du kan sedan köra frågor mot de mått som du förväntar dig från den självhanterade Prometheus-miljön.

Mer information finns i Fråga prometheus-mått med hjälp av Azure-arbetsböcker.

Grafana

Använd PromQL-frågor i Grafana för att verifiera att resultaten returnerar förväntade data. Information om hur du konfigurerar Grafana finns i artikeln om hur du konfigurerar Grafana med hanterad Prometheus.

Felsöka fjärrskrivning

Om fjärrdata inte visas på din Azure Monitor-arbetsyta kan du läsa Felsöka fjärrskrivning för vanliga problem och lösningar.