Samla in händelsespårning för Windows-händelser (ETW) med Log Analytics-agenten för analys i Azure Monitor-loggar

Händelsespårning för Windows (ETW) ger en mekanism för instrumentering av användarlägesprogram och drivrutiner i kernelläge. Log Analytics-agenten används för att samla in Windows-händelser som skrivits till ETW-kanalerna för administration och drift. Ibland är det dock nödvändigt att samla in och analysera andra händelser, till exempel de som skrivits till analyskanalen.

Viktigt!

Den äldre Log Analytics-agenten är inaktuell från och med den 31 augusti 2024. Microsoft tillhandahåller inte längre något stöd för Log Analytics-agenten. Om du använder Log Analytics-agenten för att mata in data till Azure Monitor migrerar du nu till Azure Monitor-agenten.

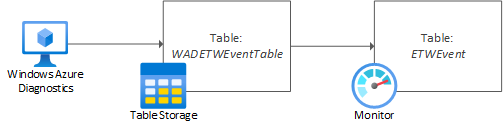

Händelseflöde

Om du vill samla in manifestbaserade ETW-händelser för analys i Azure Monitor-loggar måste du använda Azure-diagnostiktillägget för Windows (WAD). I det här scenariot fungerar diagnostiktillägget som ETW-konsument och skriver händelser till Azure Storage (tabeller) som ett mellanliggande lager. Här lagras den i en tabell med namnet WADETWEventTable. Log Analytics samlar sedan in tabelldata från Azure Storage och presenterar dem som en tabell med namnet ETWEvent.

Konfigurera ETW-loggsamling

Steg 1: Hitta rätt ETW-provider

Använd något av följande kommandon för att räkna upp ETW-leverantörerna i ett Windows-källsystem.

Kommandorad:

logman query providers

PowerShell:

Get-NetEventProvider -ShowInstalled | Select-Object Name, Guid

Du kan också välja att skicka dessa PowerShell-utdata till Out-Gridview för att underlätta navigeringen.

Registrera namnet på ETW-providern och GUID:t som överensstämmer med analys- eller felsökningsloggen som visas i Loggboken eller till den modul som du tänker samla in händelsedata för.

Steg 2: Diagnostiktillägg

Kontrollera att Windows-diagnostiktillägget är installerat på alla källsystem.

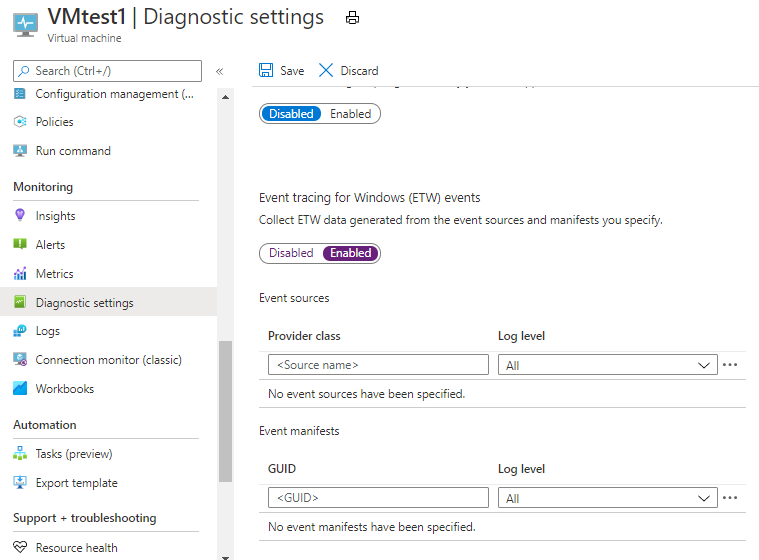

Steg 3: Konfigurera ETW-loggsamling

Från fönstret till vänster navigerar du till diagnostikinställningarna för den virtuella datorn

Välj fliken Loggar .

Rulla nedåt och aktivera alternativet Händelsespårning för Windows-händelser (ETW)

Ange providerns GUID- eller providerklass baserat på den provider som du konfigurerar samlingen för

Ange loggnivå efter behov

Klicka på ellipsen intill den angivna providern och klicka på Konfigurera

Kontrollera att standardmåltabellen är inställd på etweventtable

Ange ett nyckelordsfilter om det behövs

Spara provider- och logginställningarna

När matchande händelser har genererats bör du börja se ETW-händelserna som visas i wadetweventtable-tabellen i Azure Storage. Du kan använda Azure Storage Explorer för att bekräfta detta.

Steg 4: Konfigurera Log Analytics-lagringskontosamling

Följ de här anvisningarna för att samla in loggarna från Azure Storage. När ETW-händelsedata har konfigurerats bör de visas i Log Analytics under tabellen ETWEvent .

Nästa steg

- Använda anpassade fält för att skapa struktur i dina ETW-händelser

- Lär dig mer om loggfrågor för att analysera data som samlas in från datakällor och lösningar.