Använda kundhanterade krypteringsnycklar med Azure Managed Lustre

Du kan använda Azure Key Vault för att styra ägarskapet för de nycklar som används för att kryptera dina data som lagras i ett Azure Managed Lustre-filsystem. Den här artikeln beskriver hur du använder kundhanterade nycklar för datakryptering med Azure Managed Lustre.

Kommentar

Alla data som lagras i Azure krypteras i vila med hjälp av Microsoft-hanterade nycklar som standard. Du behöver bara följa stegen i den här artikeln om du vill hantera de nycklar som används för att kryptera dina data när de lagras i ditt Azure Managed Lustre-kluster.

Kryptering av värddatorer skyddar all information på de hanterade diskar som innehåller dina data i ett Azure Managed Lustre-filsystem, även om du lägger till en kundnyckel för Lustre-diskarna. Att lägga till en kundhanterad nyckel ger en extra säkerhetsnivå för höga säkerhetsbehov. Mer information finns i Kryptering på serversidan av Azure-disklagring.

Det finns tre steg för att aktivera kundhanterad nyckelkryptering för Azure Managed Lustre:

- Konfigurera ett Azure Key Vault för att lagra nycklarna.

- Skapa en hanterad identitet som kan komma åt nyckelvalvet.

- När du skapar filsystemet väljer du kundhanterad nyckelkryptering och anger det nyckelvalv, den nyckel och den hanterade identitet som ska användas.

I den här artikeln beskrivs de här stegen mer detaljerat.

När du har skapat filsystemet kan du inte ändra mellan kundhanterade nycklar och Microsoft-hanterade nycklar.

Förutsättningar

Du kan använda antingen ett befintligt nyckelvalv och en nyckel, eller skapa nya som du kan använda med Azure Managed Lustre. Se följande obligatoriska inställningar för att säkerställa att du har ett korrekt konfigurerat nyckelvalv och nyckel.

Skapa ett nyckelvalv och en nyckel

Konfigurera ett Azure-nyckelvalv för att lagra dina krypteringsnycklar. Nyckelvalvet och nyckeln måste uppfylla dessa krav för att fungera med Azure Managed Lustre.

Egenskaper för Nyckelvalv

Följande inställningar krävs för användning med Azure Managed Lustre. Du kan konfigurera alternativ som inte visas efter behov.

Grundfraser:

- Prenumeration – Använd samma prenumeration som används för Azure Managed Lustre-klustret.

- Region – Nyckelvalvet måste finnas i samma region som Azure Managed Lustre-klustret.

- Prisnivå – Standardnivån räcker för användning med Azure Managed Lustre.

- Mjuk borttagning – Azure Managed Lustre möjliggör mjuk borttagning om den inte redan har konfigurerats i nyckelvalvet.

- Rensningsskydd – Aktivera rensningsskydd.

Åtkomstprincip:

- Åtkomstkonfiguration – Ställ in på rollbaserad åtkomstkontroll i Azure.

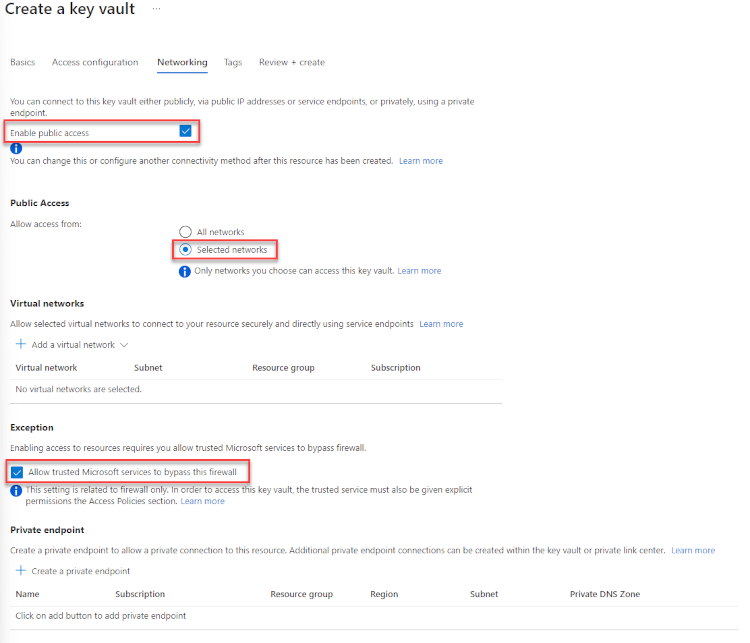

Nätverk:

Offentlig åtkomst – måste vara aktiverat.

Tillåt åtkomst – Välj antingen Alla nätverk eller, om du behöver begränsa åtkomsten, välj Valda nätverk

- Om valda nätverk väljs måste du aktivera alternativet Tillåt betrodda Microsoft-tjänster att kringgå det här brandväggsalternativet i avsnittet Undantag nedan.

Kommentar

Om du använder ett befintligt nyckelvalv kan du granska avsnittet nätverksinställningar för att bekräfta att Tillåt åtkomst från är inställt på Tillåt offentlig åtkomst från alla nätverk eller göra ändringar om det behövs.

Nyckelegenskaper

- Nyckeltyp – RSA

- RSA-nyckelstorlek – 2048

- Aktiverad – Ja

Åtkomstbehörigheter för Key Vault:

Användaren som skapar Azure Managed Lustre-systemet måste ha behörigheter som motsvarar rollen Key Vault-deltagare. Samma behörigheter krävs för att konfigurera och hantera Azure Key Vault.

Mer information finns i Säker åtkomst till ett nyckelvalv.

Läs mer om grunderna i Azure Key Vault.

Skapa en användartilldelad hanterad identitet

Azure Managed Lustre-filsystemet behöver en användartilldelad hanterad identitet för att få åtkomst till nyckelvalvet.

Hanterade identiteter är fristående identitetsautentiseringsuppgifter som tar plats för användaridentiteter vid åtkomst till Azure-tjänster via Microsoft Entra-ID. Precis som andra användare kan de tilldelas roller och behörigheter. Läs mer om hanterade identiteter.

Skapa den här identiteten innan du skapar filsystemet och ge det åtkomst till nyckelvalvet.

Kommentar

Om du anger en hanterad identitet som inte kan komma åt nyckelvalvet kan du inte skapa filsystemet.

Mer information finns i dokumentationen om hanterade identiteter:

Skapa Azure Managed Lustre-filsystemet med kundhanterade krypteringsnycklar

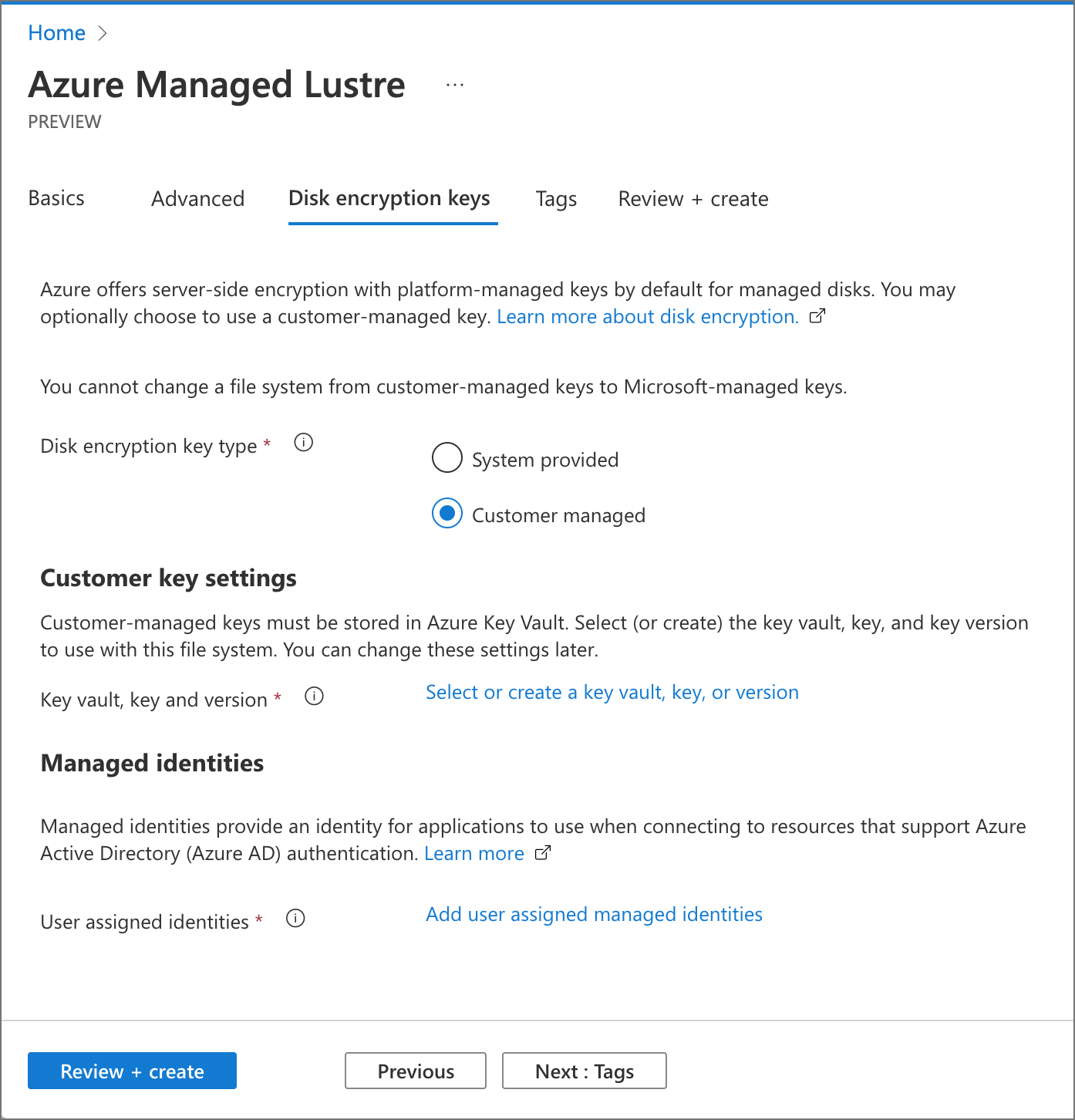

När du skapar ditt Azure Managed Lustre-filsystem använder du fliken Diskkrypteringsnycklar för att välja Kundhanterad i inställningen Diskkrypteringsnyckeltyp . Andra avsnitt visas för kundnyckelinställningar och hanterade identiteter.

Kom ihåg att du bara kan konfigurera kundhanterade nycklar när du skapar dem. Du kan inte ändra vilken typ av krypteringsnycklar som används för ett befintligt Azure Managed Lustre-filsystem.

Inställningar för kundnyckel

Välj länken i inställningarna för kundnyckel för att välja nyckelvalvet, nyckeln och versionsinställningarna. Du kan också skapa ett nytt Azure Key Vault från den här sidan. Om du skapar ett nytt nyckelvalv ska du komma ihåg att ge den hanterade identiteten åtkomst till det.

Om Azure Key Vault inte visas i listan kontrollerar du följande krav:

- Finns filsystemet i samma prenumeration som nyckelvalvet?

- Finns filsystemet i samma region som nyckelvalvet?

- Finns det nätverksanslutning mellan Azure Portal och nyckelvalvet?

När du har valt ett valv väljer du den enskilda nyckeln bland de tillgängliga alternativen eller skapar en ny nyckel. Nyckeln måste vara en 2048-bitars RSA-nyckel.

Ange versionen för den valda nyckeln. Mer information om versionshantering finns i Dokumentationen om Azure Key Vault.

Inställningar för hanterade identiteter

Välj länken i Hanterade identiteter och välj den identitet som Azure Managed Lustre-filsystemet använder för åtkomst till nyckelvalvet.

När du har konfigurerat de här krypteringsnyckelinställningarna fortsätter du till fliken Granska + skapa och slutför skapandet av filsystemet som vanligt.

Nästa steg

De här artiklarna förklarar mer om hur du använder Azure Key Vault och kundhanterade nycklar för att kryptera data i Azure: