Krav för Azure Managed Lustre-filsystem

I den här artikeln beskrivs de krav som du måste konfigurera innan du skapar ett Azure Managed Lustre-filsystem.

- Nätverkskrav

- Krav för blobintegrering (valfritt)

Nätverkskrav

Azure Managed Lustre-filsystem finns i ett virtuellt nätverksundernät. Undernätet innehåller Lustre Management Service (MGS) och hanterar alla klientinteraktioner med det virtuella Lustre-klustret.

Du kan inte flytta ett filsystem från ett nätverk eller undernät till ett annat när du har skapat filsystemet.

Azure Managed Lustre accepterar endast IPv4-adresser. IPv6 stöds inte.

Krav för nätverksstorlek

Storleken på det undernät du behöver beror på storleken på det filsystem som du skapar. I följande tabell ges en ungefärlig uppskattning av den minsta undernätsstorleken för Azure Managed Lustre-filsystem av olika storlekar.

| Lagringskapacitet | Rekommenderat CIDR-prefixvärde |

|---|---|

| 4 TiB till 16 TiB | /27 eller större |

| 20 TiB till 40 TiB | /26 eller större |

| 44 TiB till 92 TiB | /25 eller större |

| 96 TiB till 196 TiB | /24 eller större |

| 200 TiB till 400 TiB | /23 eller större |

Andra överväganden för nätverksstorlek

När du planerar ditt virtuella nätverk och undernät bör du ta hänsyn till kraven för andra tjänster som du vill hitta i Azure Managed Lustre-undernätet eller det virtuella nätverket.

Om du använder ett AKS-kluster (Azure Kubernetes Service) med ditt Azure Managed Lustre-filsystem kan du hitta AKS-klustret i samma undernät som filsystemet. I det här fallet måste du ange tillräckligt med IP-adresser för AKS-noderna och poddarna utöver adressutrymmet för Filsystemet Lustre. Om du använder mer än ett AKS-kluster i det virtuella nätverket kontrollerar du att det virtuella nätverket har tillräckligt med kapacitet för alla resurser i alla kluster. Mer information om nätverksstrategier för Azure Managed Lustre och AKS finns i ÅTKOMST till AKS-undernät.

Om du planerar att använda en annan resurs som värd för dina virtuella beräkningsdatorer i samma virtuella nätverk kontrollerar du kraven för den processen innan du skapar det virtuella nätverket och undernätet för ditt Azure Managed Lustre-system. När du planerar flera kluster i samma undernät är det nödvändigt att använda ett adressutrymme som är tillräckligt stort för att uppfylla de totala kraven för alla kluster.

Åtkomst och behörigheter för undernät

Som standard behöver inga specifika ändringar göras för att aktivera Azure Managed Lustre. Om din miljö innehåller begränsade nätverks- eller säkerhetsprinciper bör följande vägledning beaktas:

| Åtkomsttyp | Nödvändiga nätverksinställningar |

|---|---|

| DNS-åtkomst | Använd standardservern för Azure-baserad DNS. |

| Åtkomst mellan värdar i Azure Managed Lustre-undernätet | Tillåt inkommande och utgående åtkomst mellan värdar i Azure Managed Lustre-undernätet. Till exempel krävs åtkomst till TCP-port 22 (SSH) för klusterdistribution. |

| Åtkomst till Azure-molntjänst | Konfigurera nätverkssäkerhetsgruppen så att Azure Managed Lustre-filsystemet får åtkomst till Azure-molntjänster inifrån Azure Managed Lustre-undernätet. Lägg till en utgående säkerhetsregel med följande egenskaper: - Port: Alla - Protokoll: Alla - Källa: Virtuellt nätverk - Mål: Tjänsttaggen "AzureCloud" - Åtgärd: Tillåt Obs! Om du konfigurerar Azure-molntjänsten kan du också konfigurera Azure Queue-tjänsten. Mer information finns i Tjänsttaggar för virtuellt nätverk. |

| Lustre-åtkomst (TCP-portar 988, 1019-1023) |

Nätverkssäkerhetsgruppen måste tillåta inkommande och utgående trafik för TCP-port 988 och TCP-portintervall 1019-1023. Dessa regler måste tillåtas mellan värdar i Azure Managed Lustre-undernätet, samt mellan alla klientundernät och Azure Managed Lustre-undernätet. Inga andra tjänster kan reservera eller använda dessa portar på dina Lustre-klienter. Standardreglerna 65000 AllowVnetInBound och 65000 AllowVnetOutBound uppfyller det här kravet. |

Detaljerad vägledning om hur du konfigurerar en nätverkssäkerhetsgrupp för Azure Managed Lustre-filsystem finns i Skapa och konfigurera en nätverkssäkerhetsgrupp.

Kända begränsningar

Följande kända begränsningar gäller för inställningar för virtuella nätverk för Azure Managed Lustre-filsystem:

- Azure Managed Lustre- och Azure NetApp Files-resurser kan inte dela ett undernät. Om du använder Azure NetApp Files-tjänsten måste du skapa ditt Azure Managed Lustre-filsystem i ett separat undernät. Distributionen misslyckas om du försöker skapa ett Azure Managed Lustre-filsystem i ett undernät som innehåller eller innehåller Azure NetApp Files-resurser.

- Om du använder

ypbinddaemon på dina klienter för att underhålla NIS-bindningsinformation (Network Information Services) måste du se till attypbindinte reservera port 988. Du kan antingen justera portarna somypbindreserveras manuellt eller se till att systemstartinfrastrukturen startar lustre-klientmonteringen innan du startarypbind.

Kommentar

När du har skapat ditt Azure Managed Lustre-filsystem visas flera nya nätverksgränssnitt i filsystemets resursgrupp. Deras namn börjar med amlfs- och slutar med -snic. Ändra inga inställningar i dessa gränssnitt. Mer specifikt lämnar du standardvärdet aktiverat för inställningen Accelererat nätverk. Om du inaktiverar accelererat nätverk på dessa nätverksgränssnitt försämras filsystemets prestanda.

Krav för blobintegrering (valfritt)

Om du planerar att integrera ditt Azure Managed Lustre-filsystem med Azure Blob Storage slutför du följande krav innan du skapar filsystemet.

Mer information om blobintegrering finns i Använda Azure Blob Storage med ett Azure Managed Lustre-filsystem.

Azure Managed Lustre fungerar med lagringskonton som har hierarkiskt namnområde aktiverat och lagringskonton med ett icke-hierarkiskt eller platt namnområde. Följande mindre skillnader gäller:

- För ett lagringskonto med hierarkiskt namnområde aktiverat läser Azure Managed Lustre POSIX-attribut från blobhuvudet.

- För ett lagringskonto som inte har hierarkiskt namnområde aktiverat läser Azure Managed Lustre POSIX-attribut från blobmetadata. En separat, tom fil med samma namn som innehållet i blobcontainern skapas för att lagra metadata. Den här filen är ett syskon till den faktiska datakatalogen i Azure Managed Lustre-filsystemet.

Om du vill integrera Azure Blob Storage med ditt Azure Managed Lustre-filsystem måste du skapa eller konfigurera följande resurser innan du skapar filsystemet:

Lagringskonto

Du måste skapa ett lagringskonto eller använda ett befintligt. Lagringskontot måste ha följande inställningar:

- Kontotyp – en kompatibel lagringskontotyp. Mer information finns i Lagringskontotyper som stöds.

- Åtkomstroller – Rolltilldelningar som gör det möjligt för Azure Managed Lustre-systemet att ändra data. Mer information finns i Nödvändiga åtkomstroller.

- Åtkomstnycklar – Lagringskontot måste ha inställningen för åtkomst till lagringskontonyckeln inställd på Aktiverad.

Lagringskontotyper som stöds

Följande lagringskontotyper kan användas med Azure Managed Lustre-filsystem:

| Storage account type | Redundans |

|---|---|

| Standard | Lokalt redundant lagring (LRS), geo-redundant lagring (GRS) Zonredundant lagring (ZRS), read-access-geo-redundant lagring (RAGRS), geo-zonredundant lagring (GZRS), read-access-geo-zone-redundant lagring (RA-GZRS) |

| Premium – Blockera blobar | LRS, ZRS |

Mer information om lagringskontotyper finns i Typer av lagringskonton.

Åtkomstroller för blobintegrering

Azure Managed Lustre behöver auktorisering för att få åtkomst till ditt lagringskonto. Använd rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att ge filsystemet åtkomst till din bloblagring.

En lagringskontoägare måste lägga till dessa roller innan du skapar filsystemet:

Viktigt!

Du måste lägga till dessa roller innan du skapar ditt Azure Managed Lustre-filsystem. Om filsystemet inte kan komma åt blobcontainern misslyckas skapandet av filsystemet. Verifieringen som utfördes innan filsystemet skapades kan inte identifiera problem med behörigheter för containeråtkomst. Det kan ta upp till fem minuter innan rollinställningarna sprids via Azure-miljön.

Följ dessa steg för att lägga till rollerna för HPC Cache-resursprovidern för tjänstens huvudnamn:

- Navigera till ditt lagringskonto och välj Åtkomstkontroll (IAM) i det vänstra navigeringsfönstret.

- Välj Lägg till>rolltilldelning för att öppna sidan Lägg till rolltilldelning.

- Tilldela rollen.

- Lägg till HPC Cache Resource Provider till den rollen.

Dricks

Om du inte hittar HPC Cache Resource Provider söker du efter storagecache i stället. storagecache-resursprovidern var tjänstens huvudnamn före produktens allmänna tillgänglighet.

- Upprepa steg 3 och 4 för att lägga till varje roll.

Läs mer om att tilldela roller i Tilldela Azure-roller via Azure Portal.

Blobcontainrar

Du måste ha två separata blobcontainrar i samma lagringskonto, som används för följande syften:

- Datacontainer: En blobcontainer i lagringskontot som innehåller de filer som du vill använda i Azure Managed Lustre-filsystemet.

- Loggningscontainer: En andra container för import-/exportloggar i lagringskontot. Du måste lagra loggarna i en annan container än datacontainern.

Kommentar

Du kan lägga till filer i filsystemet senare från klienter. Filer som lagts till i den ursprungliga blobcontainern när du har skapat filsystemet importeras dock inte till Azure Managed Lustre-filsystemet om du inte skapar ett importjobb.

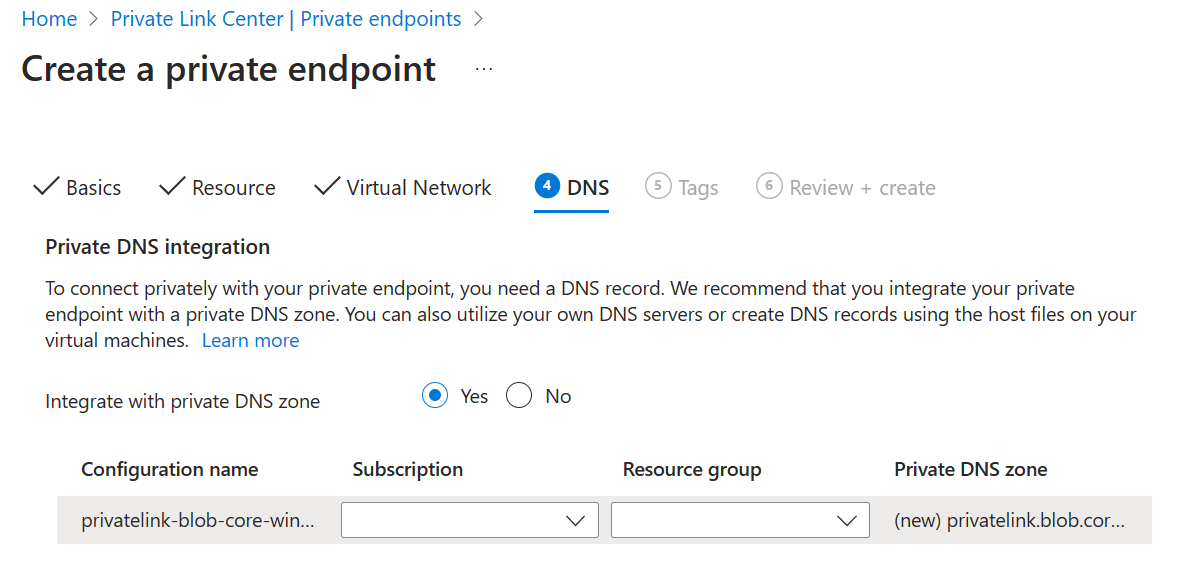

Privata slutpunkter (valfritt)

Om du använder en privat slutpunkt med blobkonfigurationen måste du aktivera den privata slutpunktsinställningen Integrera med privat DNS-zon när du skapar en ny slutpunkt för att säkerställa att Azure Managed Lustre kan matcha SA-namnet.

- Integrera med Privat DNS zon: Måste anges till Ja.