Aktivera Insights för Azure Local i stor skala med hjälp av Azure-principer

Gäller för: Azure Local 2311.2 och senare

Det här dokumentet beskriver hur du aktiverar Insights för lokala Azure-system i stor skala med hjälp av Azure-principer. Information om hur du aktiverar Insights för ett enda lokalt Azure-system finns i Övervaka ett enda lokalt Azure-system med Insights.

En översikt över Azure Policy finns i Vad är Azure Policy?

Om att använda Azure-principer för att aktivera insikter i stor skala

Om du vill övervaka flera lokala Azure-system med Insights måste du aktivera Insights för varje system individuellt. För att förenkla den här processen kan du använda Azure-principer för att automatiskt aktivera Insights på prenumerations- eller resursgruppsnivå. Dessa principer kontrollerar efterlevnaden av resurser inom deras omfång baserat på de definierade reglerna. Om några icke-överensstämmande resurser hittas efter att principerna har tilldelats kan du åtgärda dem genom åtgärdsuppgifter.

I det här avsnittet beskrivs de Azure-principer som ska användas för att aktivera insikter i stor skala. För varje princip innehåller den även en principdefinitionsmall i JSON som du kan använda som den är för att skapa principdefinitioner eller som utgångspunkt för ytterligare anpassning.

Policy för att reparera AMA

För Azure Local-system som registrerats före nov 2023 måste du reparera klusterregistreringen och Azure Monitor Agent (AMA) innan du konfigurerar Insights igen. Mer information finns i Felsöka kluster som registrerats före november 2023.

Policyn för att reparera AMA utför följande funktion:

- Tar bort registernyckeln, om den finns, som avgör det resurs-ID som AMA samlar in data för.

Tänk på följande innan du tillämpar den här principen:

- Den här principen gäller endast för Azure Local- version 22H2-system. Använd det före andra principer för att säkerställa att AMA hämtar rätt resurs-ID.

- Avinstallera AMA innan du tillämpar den här principen för att ange rätt resurs-ID. Om AMA inte avinstalleras först kanske inte data visas. Mer information finns i Avinstallera AMA.

Här är principdefinitionen i JSON:

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

Princip för att installera AMA

Principen för att installera AMA utför följande funktioner:

Utvärderar om Azure Local-system har

AzureMonitoringAgenttillägget installerat.Installerar AMA på system som inte är kompatibla med principen via en reparationsuppgift.

Här är principdefinitionen i JSON:

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

Policy för att konfigurera DCR-association

Den här principen tillämpas på varje nod i Det lokala Azure-systemet och utför följande funktion:

Använder

dataCollectionResourceIdsom indata och associerar datainsamlingsregeln (DCR) med varje nod.Kommentar

Den här principen skapar inte datainsamlingsslutpunkt (DCE). Om du använder privata länkar måste du skapa DCE för att säkerställa att det finns data tillgängliga i Insights. Mer information finns i Aktivera nätverksisolering för Azure Monitor Agent med hjälp av Private Link.

Här är principdefinitionen i JSON:

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Aktivera insikter i stor skala med hjälp av Azure-principer

I det här avsnittet beskrivs hur du aktiverar Insights för Azure Local i stor skala med hjälp av Azure-principer.

Förutsättningar

Innan du aktiverar Insights för Azure Local i stor skala med hjälp av Azure-principer, slutför du följande krav:

- Du måste ha åtkomst till distribuerade och registrerade lokala Azure-system där du aktiverar Insights.

- Du måste ha den hanterade identiteten för Azure-resurserna aktiverad. Mer information finns i Aktiverad förbättrad hantering.

- Du måste ha rollen Resursbidragsgivare för Gästkonfiguration i din prenumeration för Azure.

- (Endast för Azure Local version 22H2-system) Du måste avinstallera AMA innan du börjar tillämpa Azure-principerna.

Ordning för tillämpning av policy

Om du vill aktivera insikter i stor skala för lokala Azure-system tillämpar du Azure-principerna i följande ordning:

Reparera AMA (endast för Azure Local- version 22H2-system):

- Om du använder Azure Stack HCI, version 22H2-system, börjar du med att tillämpa principen för att reparera AMA. Det här steget krävs inte för Azure Local 2311.2- och senare system.

- Information om principdefinitionsmall finns i Princip för att reparera AMA.

Installera AMA:

- Tillämpa policyn för att installera AMA.

- Information om principdefinitionsmall finns i Princip för att installera AMA.

Konfigurera DCR-association.

- Tillämpa principen för att konfigurera DCR-associationen.

- Information om principdefinitionsmall finns i Princip för att konfigurera DCR-association.

Arbetsflöde för att tillämpa principer för att aktivera insikter i stor skala

Följ dessa steg för varje princip för att aktivera Insikter i stor skala:

- Skapa en principdefinition. Definiera regler och villkor för efterlevnad med hjälp av principdefinitionsmallen. Titta på Skapa en principdefinition.

- Skapa en principtilldelning. Definiera omfånget för principen, eventuella undantag och parametrar för tillämpning. Använd principdefinitionen som definierades i föregående steg. Läs mer om Skapa en principtilldelning.

- Visa efterlevnadsstatus. Övervaka efterlevnadsstatusen för policytilldelningen. Sök efter icke-kompatibla resurser. Se Visa efterlevnadsstatus.

- Åtgärda icke-kompatibla resurser. Skapa reparationsuppgifter för att åtgärda icke-kompatibla resurser. Se Åtgärda icke-kompatibla resurser.

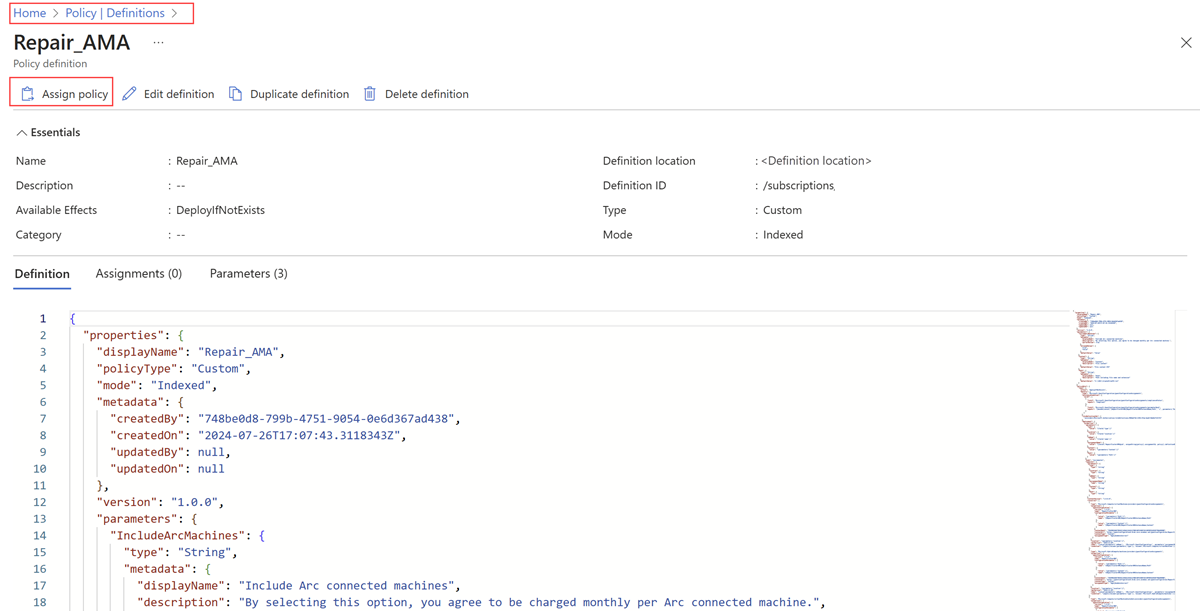

Skapa en principdefinition

Följ dessa steg för att skapa en principdefinition:

I Azure-portalen, gå till tjänsten Azure Policy.

Under avsnittet Redigering väljer du Definitioner.

Välj + Principdefinition för att skapa en ny principdefinition.

På sidan Principdefinition anger du följande värden:

Fält Åtgärd Definitionsplats Välj ellipsen ( ...) för att ange var principresursen finns. I fönstret Definitionsplats väljer du Azure-prenumerationen och väljer sedan Välj.Namn Ange ett vänligt namn för principdefinitionen. Du kan även ange en beskrivning och kategori. POLICYREGLER JSON-redigeringsrutan är förifylld med en principdefinitionsmall. Ersätt den här mallen med den principdefinitionsmall som du vill använda. Definitionsmallarna för Insights-principer i JSON-format finns i avsnittet Om hur du använder Azure-principer för att aktivera Insikter i stor skala . Rolldefinitioner Det här fältet visas när du har kopierat och klistrat in principdefinitionen i fältet PRINCIPREGEL . Välj rollen Gästkonfigurationsresursdeltagare i listan. Välj Spara.

Du får ett meddelande om att skapandet av principdefinitionen lyckades och att principdefinitionssidan visas. Nu kan du fortsätta att skapa principtilldelningen.

Skapa en policytilldelning

Sedan skapar du en principtilldelning och tilldelar principdefinitionen på prenumerations- eller resursgruppsnivå. Mer information om principtilldelning finns i Azure Policy-tilldelningsstruktur.

Följ dessa steg för att skapa en policytilldelning:

På sidan Policy | Definitioner för den policydefinition som du skapade i föregående steg, väljer du Tilldela policy.

På sidan Tilldela policy på fliken Grundläggande anger du följande värden:

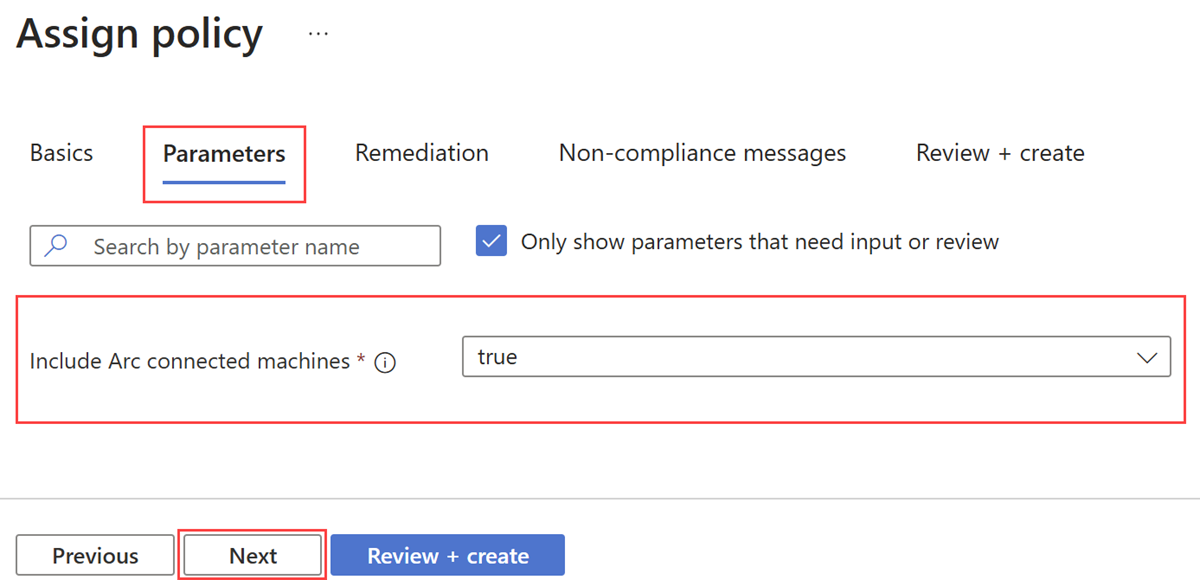

Fält Åtgärd Omfattning Det här fältet är ifyllt med det omfång som du definierade när principdefinitionen skapades. Om du vill ändra omfånget för principtilldelning kan du använda ellipsen ( ...) och sedan välja en prenumeration och eventuellt en resursgrupp. Välj Välj sedan för att tillämpa omfånget.Undantag Valfritt. Använd ellipsen ( ...) för att välja de resurser som ska undantas från principtilldelningen.Policydefinition Det här fältet är ifyllt med det principdefinitionsnamn som skapades i steget Skapa en principdefinition . Namn på tilldelning Det här fältet är ifyllt med namnet på den valda principdefinitionen. Du kan ändra det om det behövs. Policyefterlevnad Standardvärdet är Aktiverad. För mer information, se genomdrivningsläge. Välj Nästa för att visa fliken Parametrar . Om den principdefinition som du valde på fliken Grundläggande inkluderade parametrar visas de på fliken Parametrar .

Principen för att reparera AMA visar till exempel parametern Inkludera Arc-anslutna datorer . Välj Sant för att inkludera Arc-anslutna datorer i principtilldelningen.

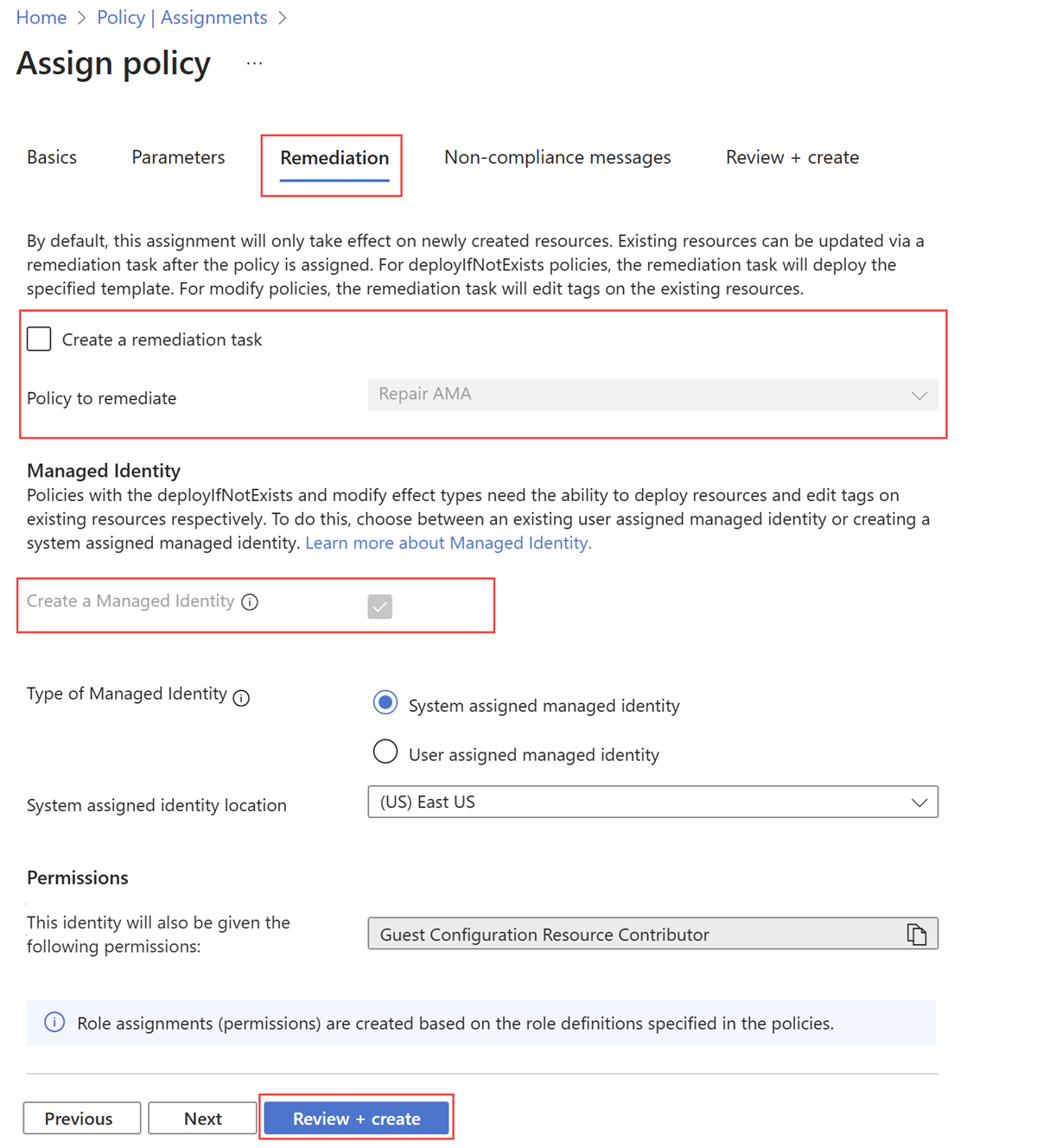

Välj Nästa för att visa fliken Reparation . Ingen åtgärd krävs på den här fliken. Principdefinitionsmallarna stöder effekten deployIfNotExists , så att de resurser som inte är kompatibla med principregeln åtgärdas automatiskt. Observera dessutom att parametern Skapa en hanterad identitet är markerad som standard eftersom principdefinitionsmallarna använder effekten deployIfNotExists .

Välj Granska + skapa för att granska uppgiften.

Välj Skapa för att skapa tilldelningen.

Du får meddelanden om att skapandet av rolltilldelningen och principtilldelningen lyckades. När tilldelningen har skapats identifierar Azure Policy-motorn alla lokala Azure-system som finns inom omfånget och tillämpar principkonfigurationen på varje system. Normalt tar det 5 till 15 minuter innan principtilldelningen börjar gälla.

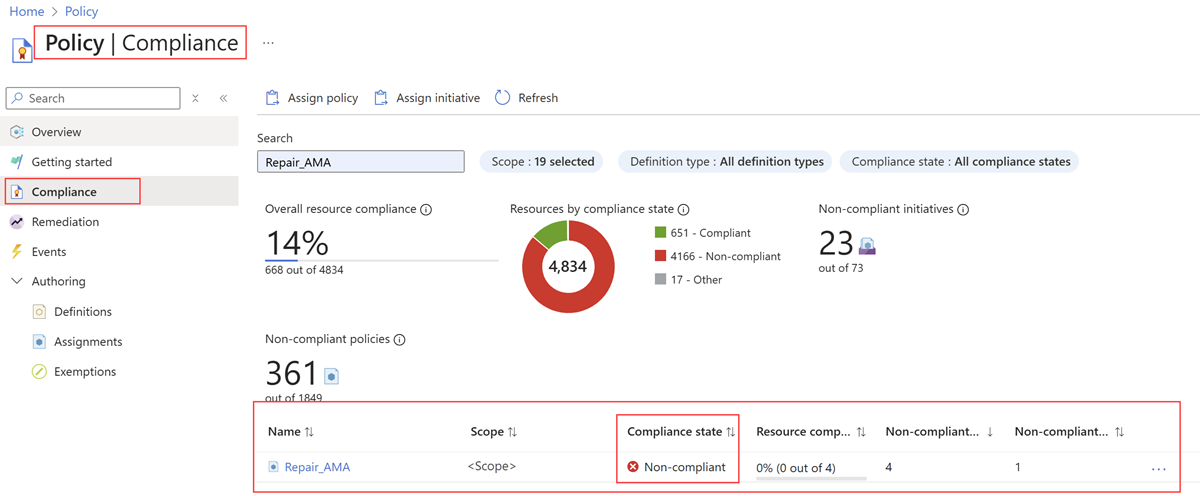

Visa efterlevnadsstatus

När du har skapat principtilldelningen kan du övervaka efterlevnaden av resurser under Efterlevnads - och reparationsstatus under Reparation på startsidan för Azure Policy. Efterlevnadstillståndet för en ny policytilldelning tar några minuter för att aktiveras och ge resultat om policyns tillstånd.

Följ dessa steg om du vill visa efterlevnadsstatus för principen:

I Azure-portalen, gå till tjänsten Azure Policy.

Välj Efterlevnad.

Filtrera resultatet efter namnet på den principtilldelning som du skapade i steget Skapa en principtilldelning . Kolumnen Efterlevnadstillstånd visar efterlevnadstillståndet som Kompatibelt eller Icke-kompatibelt.

Välj politiktilldelningsnamnet för att visa statusen för resursefterlevnad . Till exempel visar efterlevnadsrapporten för reparations-AMA-principen de noder som behöver repareras:

När du vet vilka resurser som inte är kompatibla kan du skapa reparationsuppgiften för att göra dem kompatibla.

Åtgärda icke-kompatibla resurser

Följ dessa steg för att åtgärda icke-kompatibla resurser och spåra åtgärdsaktivitetens förlopp:

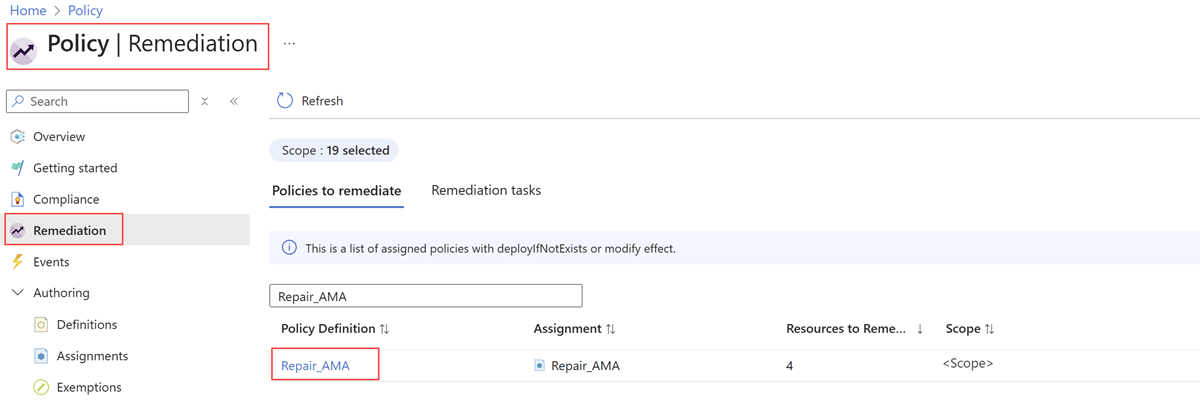

I Azure-portalen, gå till tjänsten Azure Policy.

Välj Reparation.

Sidan Reparation visar listan över tilldelade principer som har icke-kompatibla resurser. Filtrera resultatet efter namnet på den principtilldelning som du skapade i steget Skapa en principtilldelning .

Välj länken Principdefinition.

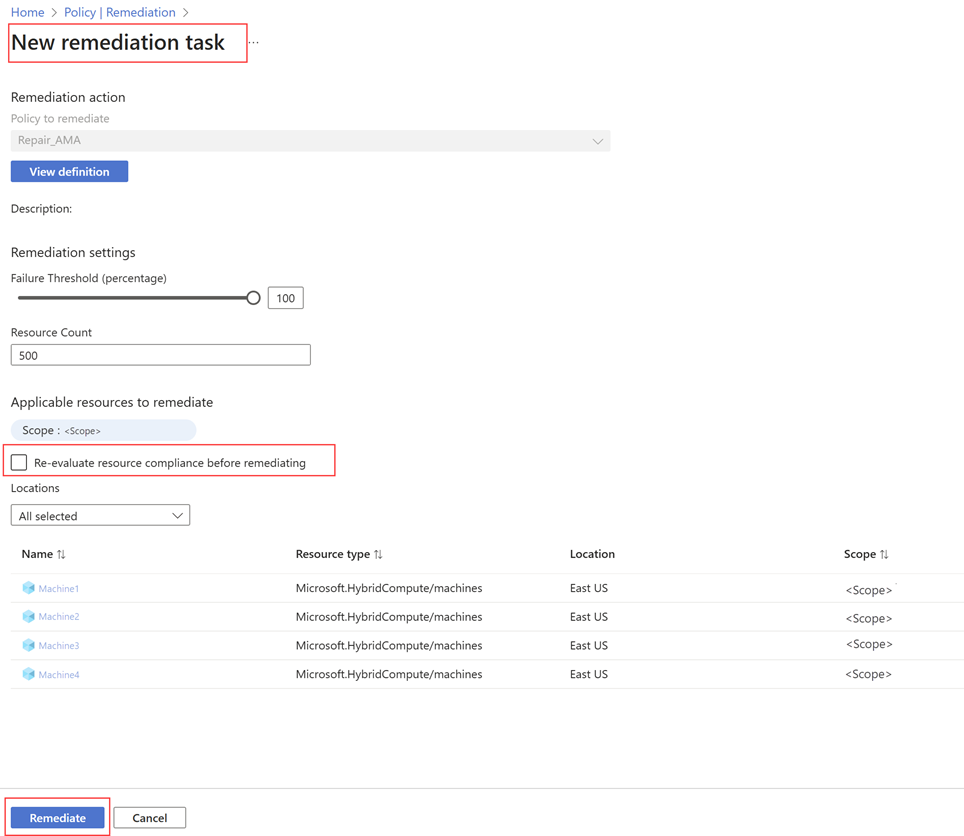

Sidan Ny reparationsaktivitet visar de resurser som behöver åtgärdas. Markera kryssrutan Utvärdera resursefterlevnad igen innan du åtgärdar den och välj sedan Åtgärda.

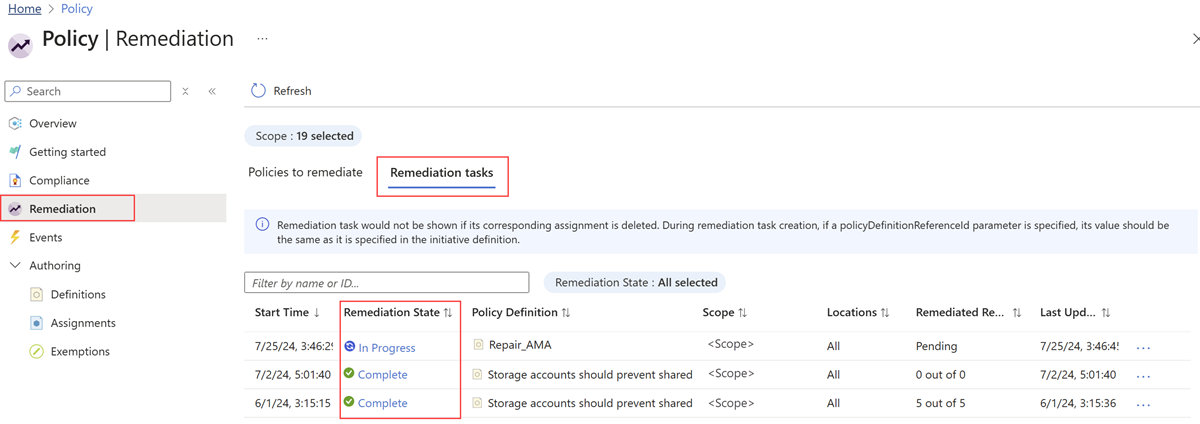

Du får ett meddelande om att en reparationsaktivitet har skapats och du dirigeras till fliken Reparationsuppgifter . På den här fliken visas status för olika reparationsåtgärder. Den som du skapade kan vara i tillståndet Utvärdering eller tillståndet Pågår.

När reparationen är klar ändras tillståndet till Slutfört.

Mer information om reparation finns i Åtgärda icke-kompatibla resurser med Azure Policy.