Registrera dina datorer och tilldela behörigheter för Azure Local, version 23H2-distribution

Gäller för: Azure Local, version 23H2

I den här artikeln beskrivs hur du registrerar dina lokala Azure-datorer och sedan konfigurerar de behörigheter som krävs för att distribuera Azure Local version 23H2.

Förutsättningar

Kontrollera att du har slutfört följande krav innan du börjar:

Förbered Din Active Directory-miljö .

Installera operativsystemet Azure Stack HCI version 23H2 på varje dator.

Registrera din prenumeration med de nödvändiga resursprovidrar (RPs). Du kan använda antingen Azure Portal eller Azure PowerShell för att registrera dig. Du måste vara ägare eller deltagare i din prenumeration för att registrera följande resurs-RP:er:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Kommentar

Antagandet är att den person som registrerar Azure-prenumerationen med resursprovidrar är en annan person än den som registrerar de lokala Azure-datorerna med Arc.

Om du registrerar datorerna som Arc-resurser kontrollerar du att du har följande behörigheter för resursgruppen där datorerna etablerades:

- Azure Connected Machine Onboarding

- Azure Connected Machine resursadministratör

Kontrollera att du har dessa roller genom att följa dessa steg i Azure Portal:

- Gå till den prenumeration som du använder för den lokala Azure-distributionen.

- Gå till den resursgrupp där du planerar att registrera datorerna.

- I det vänstra fönstret går du till Åtkomstkontroll (IAM).

- I den högra rutan går du till Rolltilldelningar. Kontrollera att rollerna Azure Connected Machine Onboarding och Azure Connected Machine Resource Administrator har tilldelats.

Kontrollera dina Azure-principer. Se till att:

- Azure-principerna blockerar inte installationen av tillägg.

- Azure-principerna blockerar inte skapandet av vissa resurstyper i en resursgrupp.

- Azure-principerna blockerar inte resursdistributionen på vissa platser.

Registrera datorer med Azure Arc

Viktigt!

Kör de här stegen på varje lokal Azure-dator som du tänker klustra.

Ange parametrarna. Skriptet använder följande parametrar:

Parametrar beskrivning SubscriptionIDID:t för prenumerationen som används för att registrera dina datorer med Azure Arc. TenantIDKlientorganisations-ID:t som användes för att registrera dina datorer med Azure Arc. Gå till ditt Microsoft Entra-ID och kopiera egenskapen klient-ID. ResourceGroupResursgruppen som har skapats för Arc-registrering av datorerna. En resursgrupp skapas om den inte finns. RegionDen Azure-region som används för registrering. Se de regioner som stöds som kan användas. AccountIDDen användare som registrerar och distribuerar instansen. ProxyServerValfri parameter. Proxyserveradress när det krävs för utgående anslutning. DeviceCodeEnhetskoden som visas i konsolen på https://microsoft.com/deviceloginoch används för att logga in på enheten.#Define the subscription where you want to register your machine as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your machine as Arc device $RG = "YourResourceGroupName" #Define the region to use to register your server as Arc device #Do not use spaces or capital letters when defining region $Region = "eastus" #Define the tenant you will use to register your machine as Arc device $Tenant = "YourTenantID" #Define the proxy address if your Azure Local deployment accesses the internet via proxy $ProxyServer = "http://proxyaddress:port"Anslut till ditt Azure-konto och ange prenumerationen. Du måste öppna webbläsaren på klienten som du använder för att ansluta till datorn och öppna den här sidan:

https://microsoft.com/deviceloginoch ange den angivna koden i Azure CLI-utdata för att autentisera. Hämta åtkomsttoken och konto-ID:t för registreringen.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdKör slutligen Arc-registreringsskriptet. Det tar några minuter att köra skriptet.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerOm du använder Internet via en proxyserver måste du skicka parametern

-proxyoch ange proxyservern somhttp://<Proxy server FQDN or IP address>:Portnär du kör skriptet.När skriptet har slutförts på alla datorer kontrollerar du att:

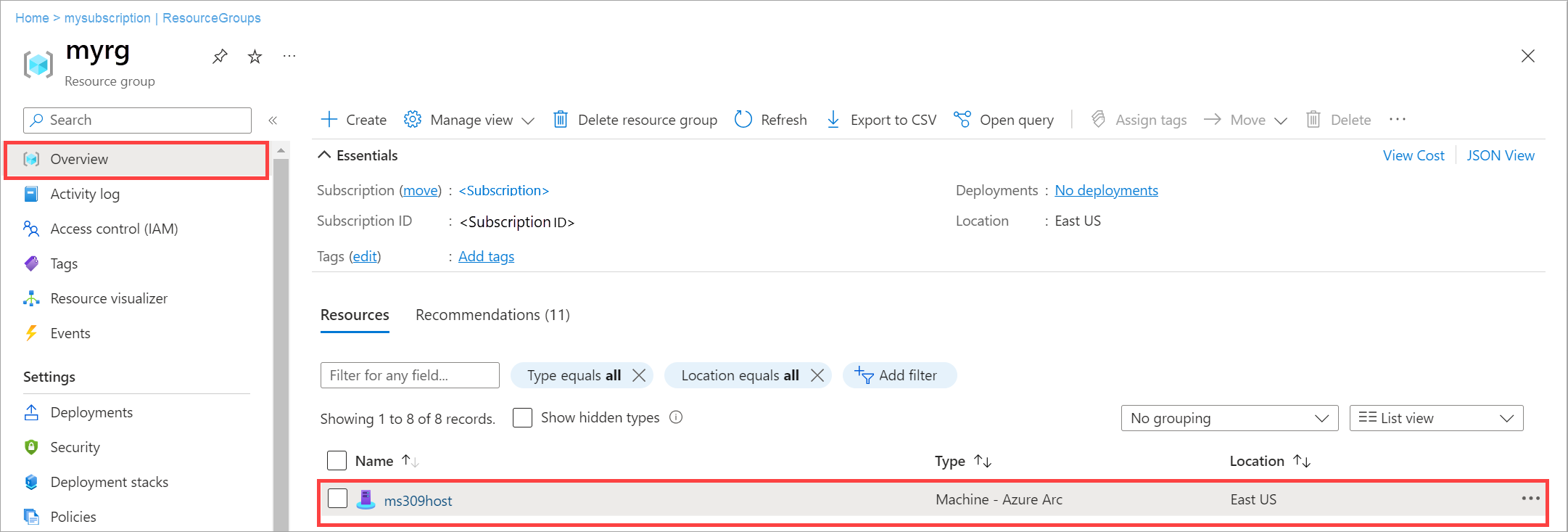

Dina datorer är registrerade med Arc. Gå till Azure Portal och gå sedan till resursgruppen som är associerad med registreringen. Datorerna visas i den angivna resursgruppen som Machine – Azure Arc-typresurser .

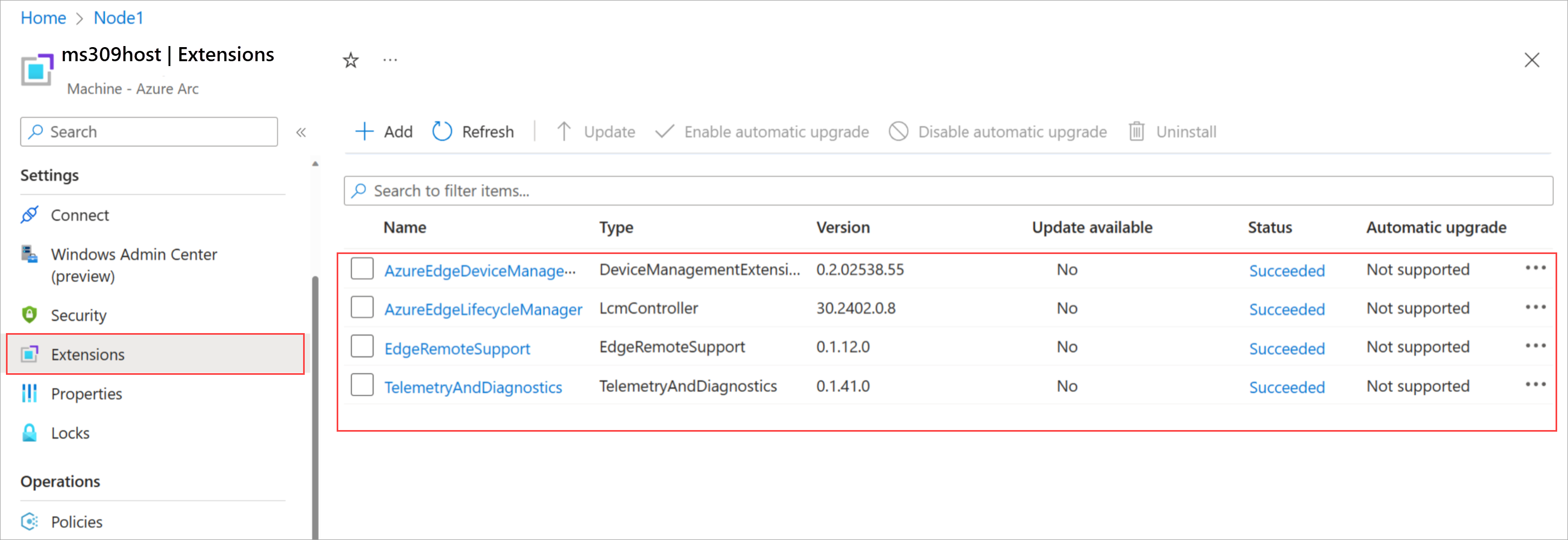

De obligatoriska lokala Azure-tilläggen är installerade på dina datorer. Välj den registrerade datorn i resursgruppen. Gå till Tilläggen. De obligatoriska tilläggen visas i den högra rutan.

Tilldela nödvändiga behörigheter för distribution

I det här avsnittet beskrivs hur du tilldelar Azure-behörigheter för distribution från Azure Portal.

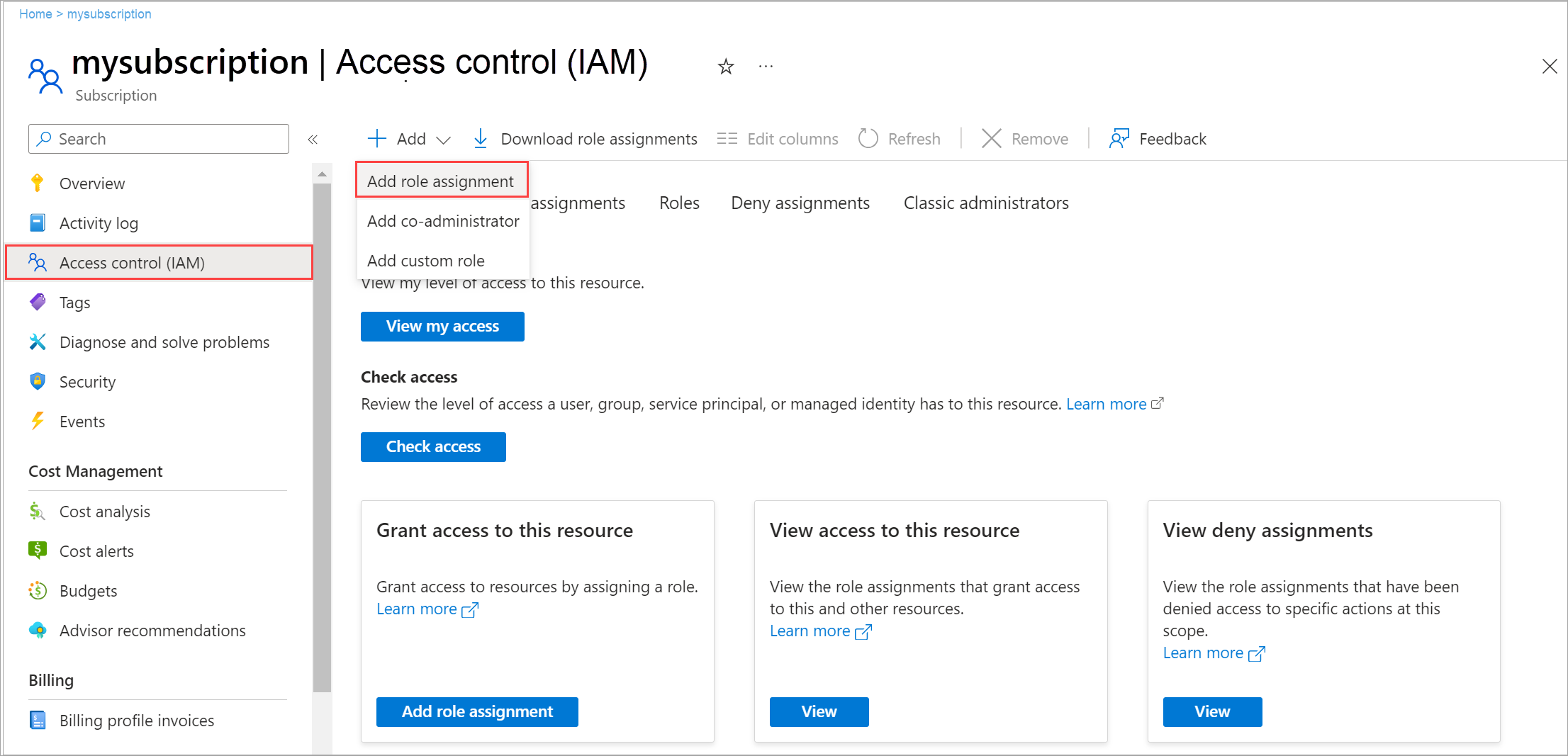

I Azure Portal går du till den prenumeration som används för att registrera datorerna. Välj Åtkomstkontroll (IAM) i den vänstra rutan. I den högra rutan väljer du + Lägg till och i listrutan väljer du Lägg till rolltilldelning.

Gå igenom flikarna och tilldela följande rollbehörigheter till den användare som distribuerar instansen:

- Azure Stack HCI-administratör

- Läsare

I Azure Portal går du till resursgruppen som används för att registrera datorerna i din prenumeration. Välj Åtkomstkontroll (IAM) i den vänstra rutan. I den högra rutan väljer du + Lägg till och i listrutan väljer du Lägg till rolltilldelning.

Gå igenom flikarna och tilldela följande behörigheter till den användare som distribuerar instansen:

- Key Vault-dataåtkomstadministratör: Den här behörigheten krävs för att hantera dataplansbehörigheter till nyckelvalvet som används för distribution.

- Key Vault Secrets Officer: Den här behörigheten krävs för att läsa och skriva hemligheter i nyckelvalvet som används för distribution.

- Key Vault-deltagare: Den här behörigheten krävs för att skapa nyckelvalvet som används för distribution.

- Lagringskontodeltagare: Den här behörigheten krävs för att skapa det lagringskonto som används för distribution.

I den högra rutan går du till Rolltilldelningar. Kontrollera att distributionsanvändaren har alla konfigurerade roller.

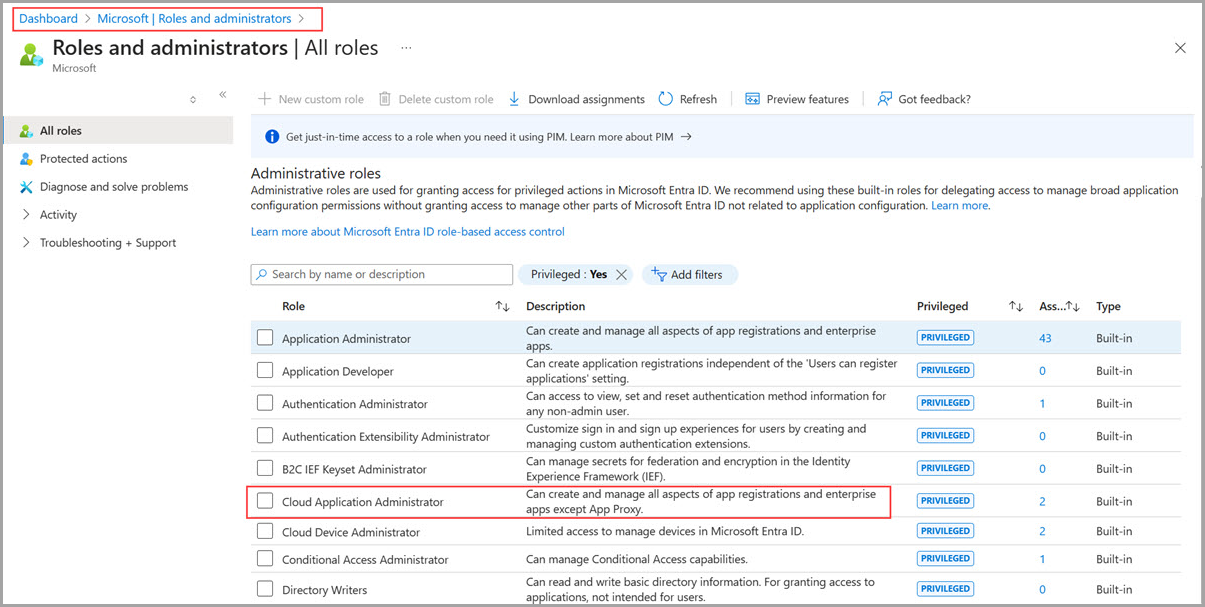

I Azure Portal gå till Microsoft Entra-roller och administratörer och tilldela rollen Molnprogramadministratör på klientnivå för Microsoft Entra.

Kommentar

Behörigheten Molnprogramadministratör krävs tillfälligt för att skapa tjänstens huvudnamn. Efter distributionen kan den här behörigheten tas bort.

Nästa steg

När du har konfigurerat den första datorn i din instans är du redo att distribuera med hjälp av Azure Portal: