Arbetsbelastningsidentitetsfederation i Azure Arc-aktiverade Kubernetes (förhandsversion)

Programvaruarbetsbelastningar som körs i Kubernetes-kluster behöver en identitet för att kunna autentisera och komma åt resurser eller kommunicera med andra tjänster. För en programvaruarbetsbelastning som körs utanför Azure måste du använda programautentiseringsuppgifter, till exempel en hemlighet eller ett certifikat, för att få åtkomst till resurser som skyddas av Microsoft Entra (till exempel Azure Key Vault eller Azure Blob Storage). Dessa autentiseringsuppgifter utgör en säkerhetsrisk och måste lagras på ett säkert sätt och roteras regelbundet. Du riskerar också tjänstavbrott om autentiseringsuppgifterna upphör att gälla.

Med arbetsbelastningsidentitetsfederation kan du konfigurera en användartilldelad hanterad identitet eller appregistrering i Microsoft Entra-ID för att lita på token från en extern identitetsprovider (IdP), till exempel Kubernetes. Den användartilldelade hanterade identiteten eller appregistreringen i Microsoft Entra ID blir en identitet för programvaruarbetsbelastningar som körs i Arc-aktiverade Kubernetes-kluster. När förtroenderelationen har skapats kan din arbetsbelastning utbyta betrodda token från Arc-aktiverade Kubernetes-kluster för åtkomsttoken från Microsofts identitetsplattform. Din programvaruarbetsbelastning använder den åtkomsttoken för att få åtkomst till de resurser som skyddas av Microsoft Entra. Med arbetsbelastningsidentitetsfederation kan du på så sätt eliminera underhållsbördan för att manuellt hantera autentiseringsuppgifter och eliminera risken för att hemligheter läcker eller att certifikat upphör att gälla.

Viktigt!

Identitetsfederationsfunktionen för Azure Arc-arbetsbelastning är för närvarande i förhandsversion. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Så här fungerar arbetsbelastningsidentiteten med Azure Arc-aktiverade Kubernetes-kluster

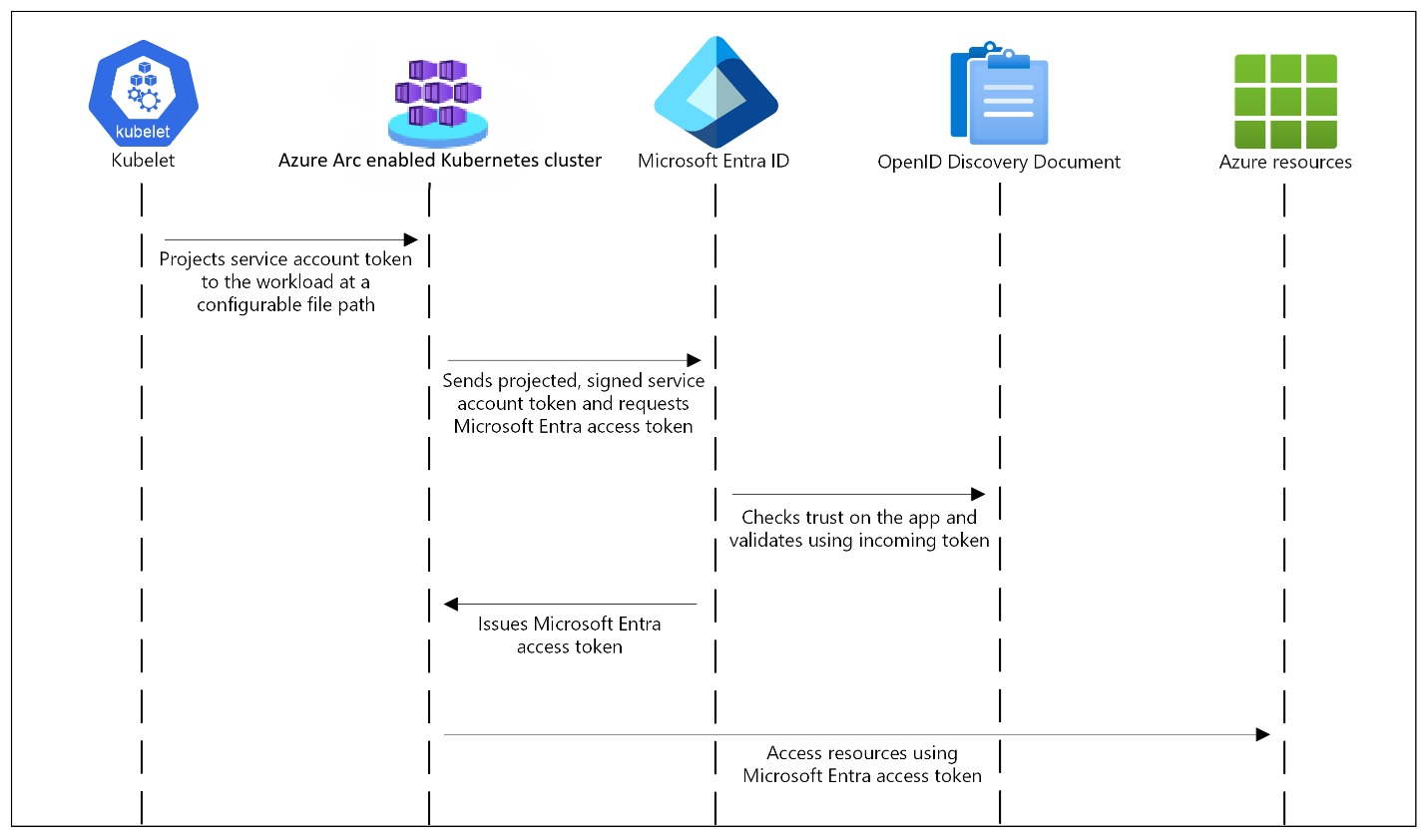

Stöd för arbetsbelastningsidentitet för Azure Arc-aktiverade Kubernetes använder volymprojektion för tjänstkontotoken (dvs. ett tjänstkonto) så att arbetsbelastningspoddar kan använda en Kubernetes-identitet. En Kubernetes-token utfärdas och OIDC-federationen (OpenID Connect) ger Kubernetes-program åtkomst till Azure-resurser på ett säkert sätt med Microsoft Entra-ID, baserat på kommenterade tjänstkonton.

Det Arc-aktiverade Kubernetes-klustret fungerar som token utfärdare. Microsoft Entra ID använder OIDC för att identifiera offentliga signeringsnycklar och verifiera autenticiteten för tjänstkontotoken innan du utbyter den mot en Microsoft Entra-token. Din arbetsbelastning kan byta ut en tjänstkontotoken som projiceras till dess volym mot en Microsoft Entra-token med hjälp av Azure Identity-klientbiblioteket eller Microsoft Authentication Library (MSAL).

I följande tabell visas de nödvändiga OIDC-utfärdarslutpunkterna för Microsoft Entra-arbetsbelastnings-ID.

| Slutpunkt | beskrivning |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

Kallas även för OIDC-identifieringsdokumentet. Innehåller metadata om utfärdarens konfigurationer. |

{IssuerURL}/openid/v1/jwks |

Innehåller de offentliga signeringsnycklar som Microsoft Entra-ID använder för att verifiera autentiteten för tjänstkontotoken. |

Tjänstkontoetiketter och anteckningar

Microsoft Entra-arbetsbelastnings-ID stöder följande mappningar relaterade till ett tjänstkonto:

- En-till-en: Ett tjänstkonto refererar till ett Microsoft Entra-objekt.

- Många-till-en: Flera tjänstkonton refererar till samma Microsoft Entra-objekt.

- En-till-många: Ett tjänstkonto refererar till flera Microsoft Entra-objekt genom att ändra klient-ID-anteckningen. Mer information finns i Så här federerar du flera identiteter med ett Kubernetes-tjänstkonto.

Krav

Azure Arc-aktiverade Kubernetes-kluster stöder Microsoft Entra Workload Identity från och med agentversion 1.21.

Om du vill använda arbetsbelastningsidentitetsfunktionen måste du ha Azure CLI version 2.64 eller senare och az connectedk8s version 1.10.0 eller senare. Se till att uppdatera din Azure CLI-version innan du uppdaterar din az connectedk8s version. Om du använder Azure Cloud Shell installeras den senaste versionen av Azure CLI.

Microsoft Entra-arbetsbelastnings-ID fungerar särskilt bra med Azure Identity-klientbiblioteken eller MSAL-samlingen (Microsoft Authentication Library) tillsammans med programregistrering. Din arbetsbelastning kan använda något av dessa bibliotek för att smidigt autentisera och komma åt Azure-molnresurser.

Mer information om integrering med populära bibliotek finns i Använda Microsoft Entra-arbetsbelastnings-ID med AKS.

Aktuella begränsningar

Tänk på följande aktuella begränsningar:

- Högst 20 federerade identitetsuppgifter per hanterad identitet kan konfigureras.

- När den federala identitetsautentiseringsuppgiften har lagts till tar det några sekunder innan den sprids.

- Skapande av federerade identitetsautentiseringsuppgifter stöds inte för användartilldelade hanterade identiteter i vissa regioner.