Förenkla kraven för nätverkskonfiguration med Azure Arc Gateway (förhandsversion)

Om du använder företagsproxyservrar för att hantera utgående trafik kan Azure Arc-gatewayen (förhandsversion) hjälpa till att förenkla processen med att aktivera anslutningen.

Med Azure Arc-gatewayen (förhandsversion) kan du:

- Anslut till Azure Arc genom att öppna åtkomsten till det offentliga nätverket till endast sju fullständigt kvalificerade domännamn (FQDN).

- Visa och granska all trafik som Arc-agenterna skickar till Azure via Arc-gatewayen.

Viktigt!

Azure Arc-gatewayen är för närvarande i förhandsversion.

Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

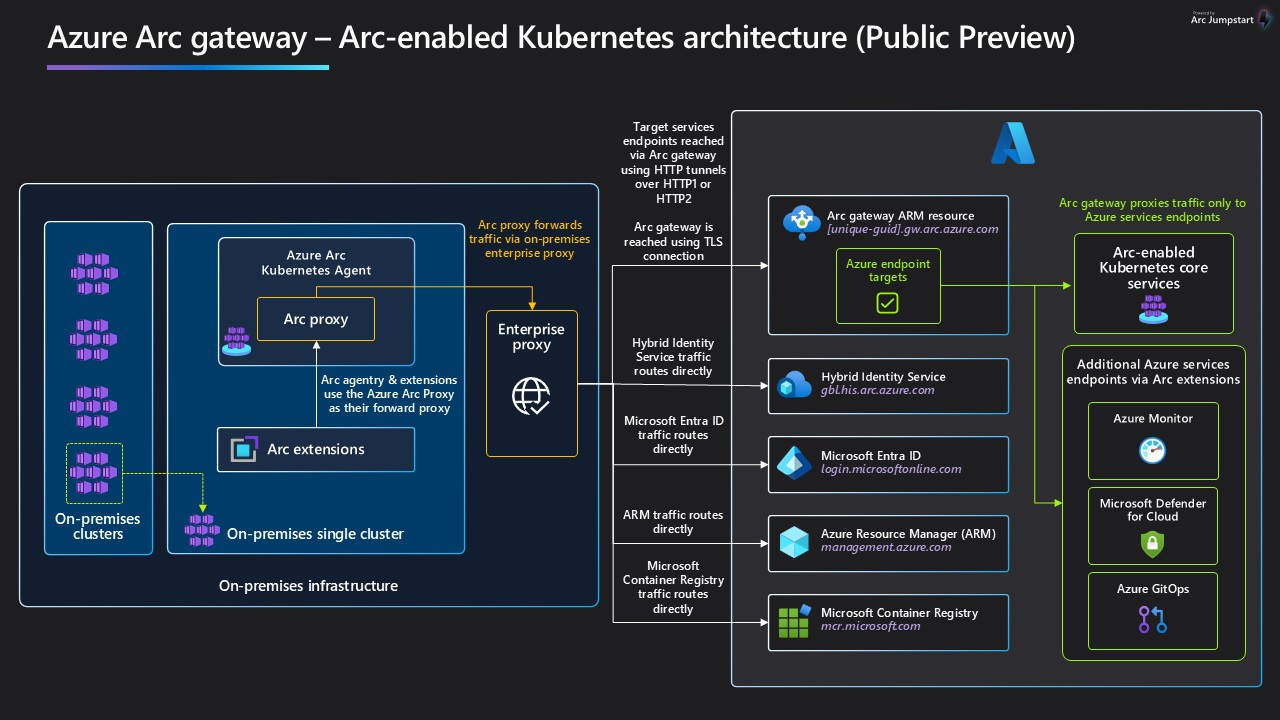

Så här fungerar Azure Arc-gatewayen

Arc-gatewayen fungerar genom att introducera två nya komponenter

Arc-gatewayresursen är en Azure-resurs som fungerar som en gemensam klientdel för Azure-trafik. Gatewayresursen hanteras på en specifik domän/URL. Du måste skapa den här resursen genom att följa stegen som beskrivs i den här artikeln. När du har skapat gatewayresursen inkluderas den här domänen/URL:en i svarssvaret.

Arc Proxy är en ny komponent som körs som en egen podd (kallas "Azure Arc Proxy"). Den här komponenten fungerar som en vidarebefordranproxy som används av Azure Arc-agenter och tillägg. Det krävs ingen konfiguration från din sida för Azure Arc-proxyn. Från och med version 1.21.10 av Arc-aktiverade Kubernetes-agenter är den här podden nu en del av arc-kärnagenterna och körs i kontexten för ett Arc-aktiverat Kubernetes-kluster.

När gatewayen är på plats flödar trafiken via följande hopp: Arc-agenter → Azure Arc Proxy → Enterprise Proxy → Arc-gateway → Måltjänst.

Aktuella begränsningar

Under den offentliga förhandsversionen gäller följande begränsningar. Tänk på de här faktorerna när du planerar konfigurationen.

- TLS-avslutande proxyservrar stöds inte med Arc-gatewayen.

- Du kan inte använda ExpressRoute/plats-till-plats-VPN eller privata slutpunkter utöver Arc-gatewayen.

- Det finns en gräns på fem Arc Gateway-resurser per Azure-prenumeration.

- Arc-gatewayen kan bara användas för anslutning i det offentliga Azure-molnet.

Du kan skapa en Arc-gatewayresurs med hjälp av Azure CLI eller Azure PowerShell.

När du skapar Arc-gatewayresursen anger du den prenumeration och resursgrupp där resursen skapas, tillsammans med en Azure-region. Alla Arc-aktiverade resurser i samma klientorganisation kan dock använda resursen, oavsett prenumeration eller region.

För att skapa Arc-gatewayresurser och hantera deras association med Arc-aktiverade Kubernetes-kluster krävs följande behörigheter:

Microsoft.Kubernetes/connectedClusters/settings/default/writeMicrosoft.hybridcompute/gateways/readMicrosoft.hybridcompute/gateways/write

Skapa Arc-gatewayresursen

Kör följande Azure CLI-kommando på en dator med åtkomst till Azure:

az extension add -n arcgatewayKör sedan följande Azure CLI-kommando för att skapa arc-gatewayresursen och ersätt platshållarna med önskade värden:

az arcgateway create --name <gateway's name> --resource-group <resource group> --location <region> --gateway-type public --allowed-features * --subscription <subscription name or id>

Det tar vanligtvis ungefär tio minuter att slutföra skapandet av Arc-gatewayresursen.

Bekräfta åtkomst till nödvändiga URL:er

När resursen har skapats innehåller svarssvaret arc-gatewayens URL. Se till att din Arc-gateway-URL och alla URL:er nedan är tillåtna i miljön där Arc-resurserna finns.

| webbadress | Syfte |

|---|---|

[Your URL prefix].gw.arc.azure.com |

Din gateway-URL. Den här URL:en kan hämtas genom att köras az arcgateway list när du har skapat resursen. |

management.azure.com |

Azure Resource Manager-slutpunkt krävs för ARM-kontrollkanalen. |

<region>.obo.arc.azure.com |

Krävs när Klusteranslutning har konfigurerats. |

login.microsoftonline.com, <region>.login.microsoft.com |

Microsoft Entra ID-slutpunkt som används för att hämta identitetsåtkomsttoken. |

gbl.his.arc.azure.com, <region>.his.arc.azure.com |

Molntjänstslutpunkten för kommunikation med Arc-agenter. Använder korta namn, till exempel eus för USA, östra. |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Krävs för att hämta containeravbildningar för Azure Arc-agenter. |

Registrera Kubernetes-kluster till Azure Arc med din Arc-gatewayresurs

Se till att din miljö uppfyller alla nödvändiga krav för Azure Arc-aktiverade Kubernetes. Eftersom du använder Azure Arc-gatewayen behöver du inte uppfylla alla nätverkskrav.

På distributionsdatorn anger du de miljövariabler som krävs för att Azure CLI ska kunna använda den utgående proxyservern:

export HTTP_PROXY=<proxy-server-ip-address>:<port>export HTTPS_PROXY=<proxy-server-ip-address>:<port>export NO_PROXY=<cluster-apiserver-ip-address>:<port>I Kubernetes-klustret kör du kommandot connect med de

proxy-httpsparametrar ochproxy-httpsom angetts. Om proxyservern har konfigurerats med både HTTP och HTTPS ska du använda--proxy-httpför HTTP-proxyn och--proxy-httpsför HTTPS-proxyn. Om proxyservern bara använder HTTP kan du använda det värdet för båda parametrarna.az connectedk8s connect -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id> --proxy-https <proxy_value> --proxy-http http://<proxy-server-ip-address>:<port> --proxy-skip-range <excludedIP>,<excludedCIDR> --location <region>Kommentar

Vissa nätverksbegäranden, till exempel de som omfattar kommunikation mellan tjänster i klustret, måste separeras från trafik som dirigeras via proxyservern för utgående kommunikation. Parametern

--proxy-skip-rangekan användas för att ange CIDR-intervallet och slutpunkterna på ett kommaavgränsat sätt, så att kommunikationen från agenterna till dessa slutpunkter inte går via den utgående proxyn. CIDR-intervallet för tjänsterna i klustret ska åtminstone anges som värde för den här parametern. Omkubectl get svc -Atill exempel returnerar en lista över tjänster där alla tjänster harClusterIPvärden i intervallet10.0.0.0/16är10.0.0.0/16,kubernetes.default.svc,.svc.cluster.local,.svcvärdet som ska anges för--proxy-skip-range.--proxy-http,--proxy-httpsoch--proxy-skip-rangeförväntas för de flesta utgående proxymiljöer.--proxy-certkrävs endast om du behöver mata in betrodda certifikat som förväntas av proxyn i det betrodda certifikatarkivet för agentpoddar.Den utgående proxyn måste konfigureras för att tillåta websocket-anslutningar.

Konfigurera befintliga kluster för att använda Arc-gatewayen

Om du vill uppdatera befintliga kluster så att de använder Arc-gatewayen kör du följande kommando:

az connectedk8s update -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id>

Kontrollera att uppdateringen lyckades genom att köra följande kommando och bekräfta att svaret är true:

az connectedk8s show -g <resource_group> -n <cluster_name> --query 'gateway.enabled'

När dina kluster har uppdaterats för att använda Arc-gatewayen behövs inte längre några av de Arc-slutpunkter som tidigare var tillåtna i företagsproxyn eller brandväggarna och kan tas bort. Vi rekommenderar att du väntar minst en timme innan du tar bort slutpunkter som inte längre behövs. Se till att du inte tar bort någon av de slutpunkter som krävs för Arc-gatewayen.

Ta bort Arc-gatewayen

Om du vill inaktivera Arc-gatewayen och ta bort associationen mellan Arc-gatewayresursen och det Arc-aktiverade klustret kör du följande kommando:

az connectedk8s update -g <resource_group> -n <cluster_name> --disable-gateway

Övervaka trafik

Om du vill granska gatewayens trafik visar du gatewayrouterns loggar:

- Kör

kubectl get pods -n azure-arc - Identifiera Arc Proxy-podden (namnet börjar med

arc-proxy-). - Kör

kubectl logs -n azure-arc <Arc Proxy pod name>

Fler scenarier

Under den offentliga förhandsversionen omfattar Arc-gateway slutpunkter som krävs för registrering av ett kluster och en del av de slutpunkter som krävs för ytterligare Arc-aktiverade scenarier. Baserat på de scenarier du använder måste ytterligare slutpunkter fortfarande tillåtas i proxyn.

Alla slutpunkter som anges för följande scenarier måste tillåtas i företagsproxyn när Arc-gatewayen används:

- Containerinsikter i Azure Monitor:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

- Azure Key Vault:

<vault-name>.vault.azure.net

- Azure Policy:

data.policy.core.windows.netstore.policy.core.windows.net

- Microsoft Defender för containrar:

*.ods.opinsights.azure.com*.oms.opinsights.azure.com

- Azure Arc-aktiverade datatjänster

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com