SQL Server aktiverat av Azure Arc i Active Directory-autentisering med systemhanterad nyckelflik – förutsättningar

Det här dokumentet beskriver hur du förbereder distributionen av Azure Arc-aktiverade datatjänster med Active Directory-autentisering (AD). Mer specifikt beskrivs Active Directory-objekt som du behöver konfigurera innan du distribuerar Kubernetes-resurser.

Introduktionen beskriver två olika integrationslägen:

- Med systemhanterat nyckelfliksläge kan systemet skapa och hantera AD-konton för varje SQL Managed Instance.

- Med det kundhanterade nyckelfliksläget kan du skapa och hantera AD-konton för varje SQL Managed Instance.

Kraven och rekommendationerna skiljer sig åt för de två integreringslägena.

| Active Directory-objekt | Kundhanterad nyckelflik | Systemhanterad nyckelflik |

|---|---|---|

| Organisationsenhet (OU) | Rekommenderat | Obligatoriskt |

| Active Directory-domäntjänstkonto (DSA) för Active Directory Connector | Krävs inte | Obligatoriskt |

| Active Directory-konto för SQL Managed Instance | Skapad för varje hanterad instans | Systemet skapar AD-konto för varje hanterad instans |

DSA-konto – systemhanterat nyckelfliksläge

För att kunna skapa alla nödvändiga objekt i Active Directory automatiskt behöver AD Connector ett domäntjänstkonto (DSA). DSA är ett Active Directory-konto som har specifika behörigheter för att skapa, hantera och ta bort användarkonton i den angivna organisationsenheten (OU). I den här artikeln beskrivs hur du konfigurerar behörigheten för det här Active Directory-kontot. I exemplen anropas DSA-kontot arcdsa som ett exempel i den här artikeln.

Autogenererade Active Directory-objekt

En Arc-aktiverad SQL Managed Instance-distribution genererar automatiskt konton i systemhanterat nyckelfliksläge. Vart och ett av kontona representerar en SQL Managed Instance och kommer att hanteras av systemet under HELA SQL-livslängden. Dessa konton äger de tjänsthuvudnamn (SPN) som krävs av varje SQL.

Stegen nedan förutsätter att du redan har en Active Directory-domänkontrollant. Om du inte har någon domänkontrollant innehåller följande guide steg som kan vara till hjälp.

Skapa Active Directory-objekt

Gör följande innan du distribuerar en Arc-aktiverad SQL Managed Instance med AD-autentisering:

- Skapa en organisationsenhet (OU) för alla Arc-aktiverade SQL Managed Instance-relaterade AD-objekt. Du kan också välja en befintlig organisationsenhet vid distributionen.

- Skapa ett AD-konto för AD Connector eller använd ett befintligt konto och ge det här kontot rätt behörigheter för organisationsenheten som skapades i föregående steg.

Skapa en organisationsenhet

Systemhanterat nyckelfliksläge kräver en utsedd organisationsenhet. För kundhanterat nyckelfliksläge rekommenderas en organisationsenhet.

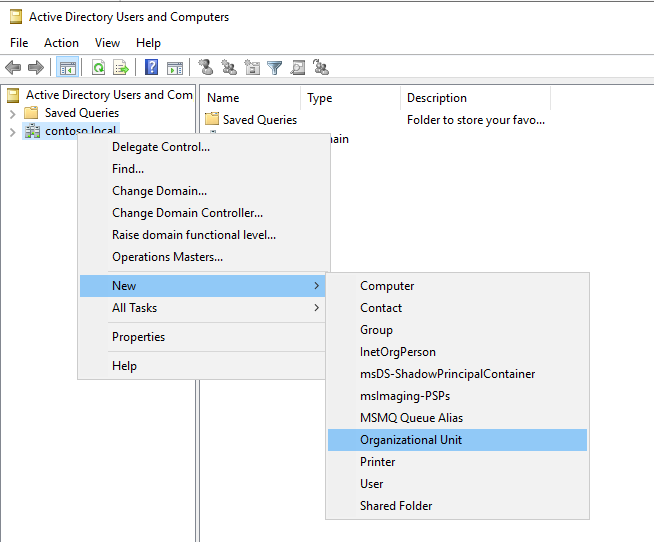

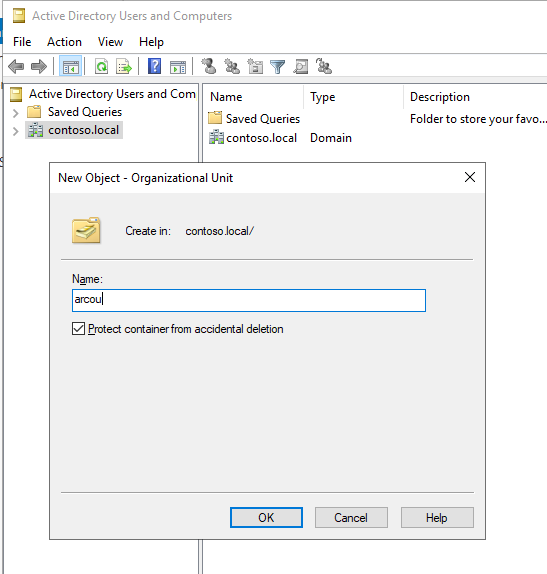

Öppna Active Directory - användare och datorer på domänkontrollanten. I den vänstra panelen högerklickar du på katalogen under vilken du vill skapa din organisationsenhet och väljer Ny>organisationsenhet och följer sedan anvisningarna i guiden för att skapa organisationsenheten. Du kan också skapa en organisationsenhet med PowerShell:

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Exemplen i den här artikeln används arcou för organisationsenhetens namn.

Skapa domäntjänstkontot (DSA)

För systemhanterat nyckeltab-läge behöver du ett AD-domäntjänstkonto.

Skapa den Active Directory-användare som du ska använda som domäntjänstkonto. Det här kontot kräver specifika behörigheter. Kontrollera att du har ett befintligt Active Directory-konto eller skapa ett nytt konto som Arc-aktiverad SQL Managed Instance kan använda för att konfigurera nödvändiga objekt.

Om du vill skapa en ny användare i AD kan du högerklicka på domänen eller organisationsenheten och välja Ny>användare:

Det här kontot kallas arcdsa i den här artikeln.

Ange behörigheter för DSA

För systemhanterat nyckeltab-läge måste du ange behörigheterna för DSA.

Oavsett om du har skapat ett nytt konto för DSA eller använder ett befintligt Active Directory-användarkonto finns det vissa behörigheter som kontot måste ha. DSA måste kunna skapa användare, grupper och datorkonton i organisationsenheten. I följande steg är arcdsadet Arc-aktiverade SQL Managed Instance-domännamnet för domäntjänsten .

Viktigt!

Du kan välja valfritt namn för DSA, men vi rekommenderar inte att du ändrar kontonamnet när AD Connector har distribuerats.

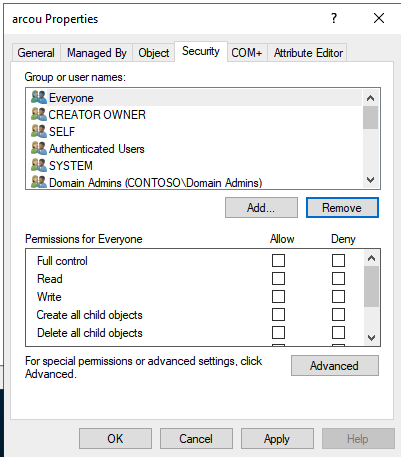

Öppna Active Directory - användare och datorer på domänkontrollanten, klicka på Visa, välj Avancerade funktioner

I den vänstra panelen navigerar du till din domän och sedan den organisationsenhet som

arcouska användaHögerklicka på organisationsenheten och välj Egenskaper.

Kommentar

Kontrollera att du har valt Avancerade funktioner genom att högerklicka på organisationsenheten och välja Visa

Gå till fliken Säkerhet. Välj Avancerade funktioner högerklicka på organisationsenheten och välj Visa.

Välj Lägg till... och lägg till arcdsa-användaren .

Välj arcdsa-användaren och avmarkera alla behörigheter och välj sedan Avancerat.

Markera Lägga till

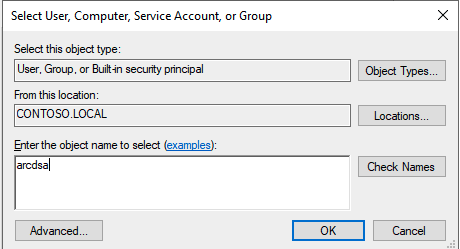

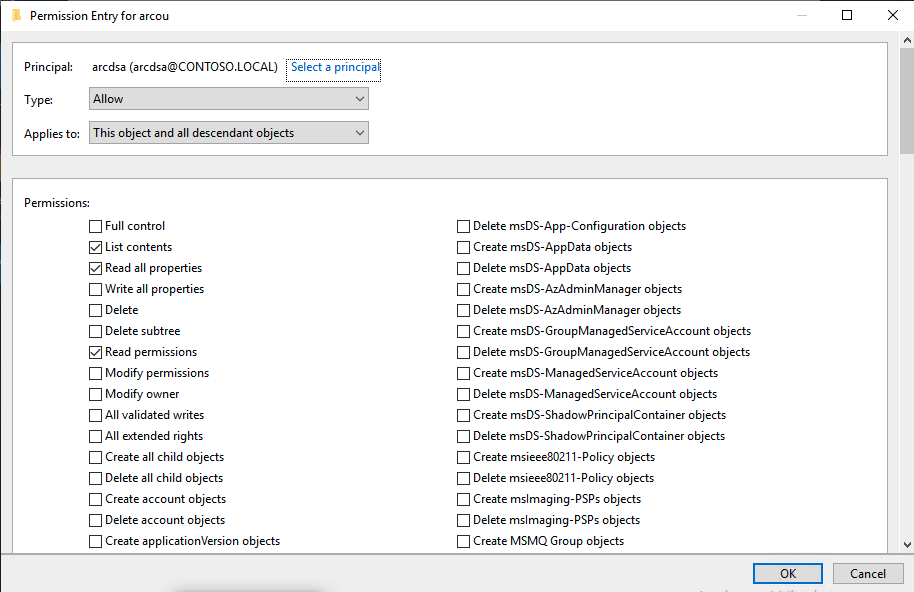

Välj Välj ett huvudnamn, infoga arcdsa och välj Ok.

Ange Typ till Tillåt.

Ange Gäller för det här objektet och alla underordnade objekt.

Rulla ned till botten och välj Rensa alla.

Rulla tillbaka till toppen och välj:

- Läsa alla egenskaper

- Skriva alla egenskaper

- Skapa användarobjekt

- Ta bort användarobjekt

Välj OK.

Markera Lägga till.

Välj Välj ett huvudnamn, infoga arcdsa och välj Ok.

Ange Typ till Tillåt.

Ange gäller för underordnade användarobjekt.

Rulla ned till botten och välj Rensa alla.

Rulla tillbaka överst och välj Återställ lösenord.

Välj OK.

- Välj OK två gånger till för att stänga öppna dialogrutor.

Relaterat innehåll

- Distribuera en kundhanterad active directory-anslutningsapp (AD)

- Distribuera en systemhanterad active directory-anslutningsapp (AD)

- Distribuera en SQL Managed Instance aktiverad av Azure Arc i Active Directory (AD)

- Ansluta till SQL Managed Instance som aktiveras av Azure Arc med Hjälp av Active Directory-autentisering