Hantera åtkomstnyckelautentisering för en Azure App Configuration-instans

Varje begäran till en Azure App Configuration-resurs måste autentiseras. Som standard kan begäranden autentiseras med antingen Microsoft Entra-autentiseringsuppgifter eller med hjälp av en åtkomstnyckel. Av dessa två typer av autentiseringsscheman ger Microsoft Entra ID överlägsen säkerhet och användarvänlighet över åtkomstnycklar och rekommenderas av Microsoft. Om du vill kräva att klienter använder Microsoft Entra-ID för att autentisera begäranden kan du inaktivera användningen av åtkomstnycklar för en Azure App Configuration-resurs. Om du vill använda åtkomstnycklar för att autentisera begäran rekommenderar vi att du roterar åtkomstnycklar med jämna mellanrum för att förbättra säkerheten. Mer information finns i rekommendationer för att skydda programhemligheter .

Aktivera autentisering av åtkomstnyckel

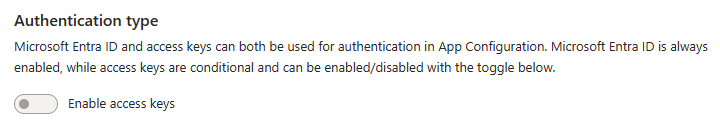

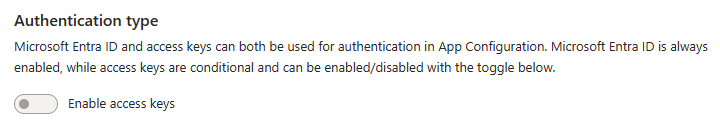

Åtkomstnyckeln är aktiverad som standard. Du kan använda åtkomstnycklar i koden för att autentisera begäranden.

Följ dessa steg för att tillåta åtkomstnyckelautentisering för en Azure App Configuration-resurs i Azure Portal:

Gå till din Azure App Configuration-resurs i Azure Portal.

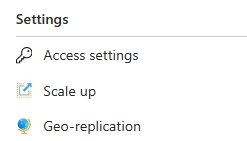

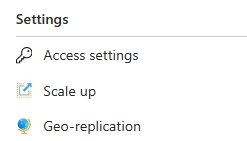

Leta upp inställningen Åtkomstinställningar under Inställningar.

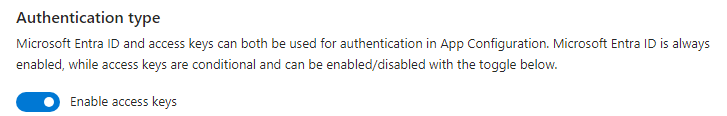

Ange växlingsknappen Aktivera åtkomstnycklar till Aktiverad.

Kontrollera att åtkomstnyckelautentisering är aktiverat

Kontrollera om åtkomstnyckelautentisering är aktiverat genom att kontrollera om du kan hämta en lista över skrivskyddade och skrivskyddade åtkomstnycklar. Den här listan finns bara om åtkomstnyckelautentisering är aktiverat.

Följ dessa steg för att kontrollera om åtkomstnyckelautentisering är aktiverat för en Azure App Configuration-resurs i Azure Portal:

Gå till din Azure App Configuration-resurs i Azure Portal.

Leta upp inställningen Åtkomstinställningar under Inställningar.

Kontrollera om det finns åtkomstnycklar som visas och om det växlade tillståndet Aktivera åtkomstnycklar är aktiverat.

Inaktivera autentisering av åtkomstnyckel

Om du inaktiverar autentisering av åtkomstnycklar tas alla åtkomstnycklar bort. Om några program som körs använder åtkomstnycklar för autentisering börjar de misslyckas när åtkomstnyckelautentiseringen har inaktiverats. Endast begäranden som autentiseras med Microsoft Entra-ID lyckas. Mer information om hur du använder Microsoft Entra-ID finns i Auktorisera åtkomst till Azure App Configuration med hjälp av Microsoft Entra-ID. Om du aktiverar autentisering av åtkomstnycklar igen genereras en ny uppsättning åtkomstnycklar och alla program som försöker använda de gamla åtkomstnycklarna misslyckas fortfarande.

Varning

Om några klienter för närvarande har åtkomst till data i din Azure App Configuration-resurs med åtkomstnycklar rekommenderar Microsoft att du migrerar dessa klienter till Microsoft Entra-ID innan du inaktiverar autentisering av åtkomstnycklar.

Följ dessa steg för att neka åtkomstnyckelautentisering för en Azure App Configuration-resurs i Azure Portal:

Gå till din Azure App Configuration-resurs i Azure Portal.

Leta upp inställningen Åtkomstinställningar under Inställningar.

Ange växlingsknappen Aktivera åtkomstnycklar till Inaktiverad.

Kontrollera att åtkomstnyckelautentisering är inaktiverat

För att verifiera att åtkomstnyckelautentisering inte längre är tillåten kan en begäran göras om att lista åtkomstnycklarna för Azure App Configuration-resursen. Om åtkomstnyckelautentisering är inaktiverad finns det inga åtkomstnycklar och liståtgärden returnerar en tom lista.

Följ dessa steg för att kontrollera att åtkomstnyckelautentisering har inaktiverats för en Azure App Configuration-resurs i Azure Portal:

Gå till din Azure App Configuration-resurs i Azure Portal.

Leta upp inställningen Åtkomstinställningar under Inställningar.

Kontrollera att inga åtkomstnycklar visas och att det växlade tillståndet Aktivera åtkomstnycklar är inaktiverat.

Behörigheter för att tillåta eller neka åtkomstnyckelautentisering

Om du vill ändra tillståndet för åtkomstnyckelautentisering för en Azure App Configuration-resurs måste en användare ha behörighet att skapa och hantera Azure App Configuration-resurser. Rollbaserade Azure-åtkomstkontrollroller (Azure RBAC) som ger dessa behörigheter omfattar åtgärden Microsoft.AppConfiguration/configurationStores/write eller Microsoft.AppConfiguration/configurationStores/* . Inbyggda roller med den här åtgärden är:

- Azure Resource Manager rollen Ägare

- Azure Resource Manager rollen Deltagare

Dessa roller ger inte åtkomst till data i en Azure App Configuration-resurs via Microsoft Entra-ID. De innehåller dock behörigheten Microsoft.AppConfiguration/configurationStores/listKeys/action , som ger åtkomst till resursens åtkomstnycklar. Med den här behörigheten kan en användare använda åtkomstnycklarna för att komma åt alla data i resursen.

Rolltilldelningar måste begränsas till nivån för Azure App Configuration-resursen eller högre för att tillåta att en användare tillåter eller inte tillåter åtkomstnyckelautentisering för resursen. Mer information om rollomfång finns i Förstå omfånget för Azure RBAC.

Var noga med att begränsa tilldelningen av dessa roller endast till de användare som behöver möjligheten att skapa en appkonfigurationsresurs eller uppdatera dess egenskaper. Använd principen om minsta behörighet för att se till att användarna har minst behörighet att utföra sina uppgifter. Mer information om hur du hanterar åtkomst med Azure RBAC finns i Metodtips för Azure RBAC.

Kommentar

De klassiska prenumerationsadministratörsrollerna Tjänstadministratör och medadministratör innehåller motsvarigheten till rollen Azure Resource Manager-ägare. Rollen Ägare innehåller alla åtgärder, så att en användare med någon av dessa administrativa roller också kan skapa och hantera appkonfigurationsresurser. Mer information finns i Azure-roller , Microsoft Entra-roller och klassiska prenumerationsadministratörsroller.

Kommentar

När åtkomstnyckelautentisering är inaktiverat och ARM-autentiseringsläget i App Configuration Store är lokalt inaktiveras även möjligheten att läsa/skriva nyckelvärden i en ARM-mall . Det beror på att åtkomst till resursen Microsoft.AppConfiguration/configurationStores/keyValues som används i ARM-mallar kräver åtkomstnyckelautentisering med lokalt ARM-autentiseringsläge. Vi rekommenderar att du använder arm-autentiseringsläge för direktströmning. Mer information finns i Distributionsöversikt.

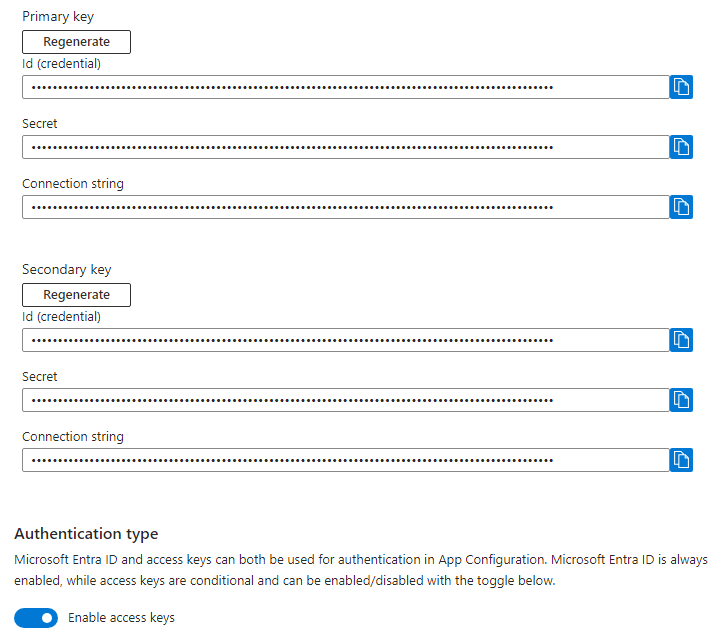

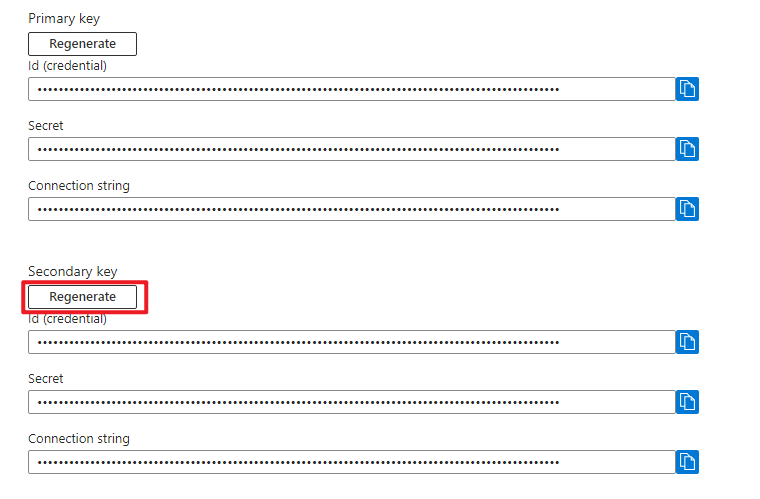

Rotering av åtkomstnyckel

Microsoft rekommenderar regelbunden rotation av åtkomstnycklar för att minska risken för angreppsvektorer från läckta hemligheter. Varje Azure App Configuration-resurs innehåller två skrivskyddade åtkomstnycklar och två skrivskyddade åtkomstnycklar, avsedda som primära och sekundära nycklar, för att underlätta sömlös hemlig rotation. Med den här konfigurationen kan du alternativa åtkomstnycklar i dina program utan att orsaka driftstopp.

Du kan rotera nycklar med hjälp av följande procedur:

Om du använder båda nycklarna i produktion ändrar du koden så att endast en åtkomstnyckel används. I det här exemplet ska vi säga att du bestämmer dig för att fortsätta använda butikens primära nyckel. Du måste bara ha en nyckel i koden, för när du återskapar den sekundära nyckeln slutar den äldre versionen av den nyckeln att fungera omedelbart, vilket gör att klienter som använder den äldre nyckeln får 401-åtkomst nekad fel.

När primärnyckeln är den enda nyckel som används kan du återskapa den sekundära nyckeln.

Gå till resursens sida på Azure Portal, öppna menyn Inställningar>Åtkomstinställningar och välj Återskapa under Sekundär nyckel.

Uppdatera sedan koden för att använda den nyligen genererade sekundära nyckeln. Det är lämpligt att granska programloggarna för att bekräfta att alla instanser av ditt program har övergått från att använda den primära nyckeln till den sekundära nyckeln innan du fortsätter till nästa steg.

Slutligen kan du göra de primära nycklarna ogiltiga genom att återskapa dem. Nästa gång kan du växla åtkomstnycklar mellan de sekundära och primära nycklarna med samma process.