Skapa en anpassad profil i Azure Automanage för virtuella datorer

Varning

Den 30 september 2027 dras tjänsten Azure Automanage Best Practices tillbaka. Därför uppstår ett fel när du försöker skapa en ny konfigurationsprofil eller registrera en ny prenumeration på tjänsten. Läs mer här om hur du migrerar till Azure Policy före det datumet.

Varning

Från och med den 1 februari 2025 börjar Azure Automanage distribuera ändringar för att stoppa support och tillämpning för alla tjänster som är beroende av den inaktuella Microsoft Monitoring Agent (MMA). Om du vill fortsätta använda Ändringsspårning och hantering, VM Insights, Uppdateringshantering och Azure Automation migrerar du till den nya Azure Monitor-agenten (AMA).

Azure Automanage for Virtual Machines innehåller standardprofiler för bästa praxis som inte kan redigeras. Men om du behöver mer flexibilitet kan du välja och välja uppsättning tjänster och inställningar genom att skapa en anpassad profil.

Automatisk hantering stöder växling av tjänster på och av. Det stöder också för närvarande anpassningsinställningar på Azure Backup och Microsoft Antimalware. Du kan också ange en befintlig log analytics-arbetsyta. Endast för Windows-datorer kan du också ändra granskningslägena för Azure-säkerhetsbaslinjerna i Gästkonfiguration.

Med automatisk hantering kan du tagga följande resurser i den anpassade profilen:

- Resursgrupp

- Automation-konto

- Log Analytics-arbetsyta

- Återställningsvalv

Kolla in ARM-mallen för att ändra de här inställningarna.

Skapa en anpassad profil i Azure Portal

Logga in på Azure

Logga in på Azure-portalen.

Skapa en anpassad profil

I sökfältet söker du efter och väljer Metodtips för automatisk hantering – Azure-dator.

Välj Konfigurationsprofiler i innehållsförteckningen.

Välj knappen Skapa för att skapa din anpassade profil

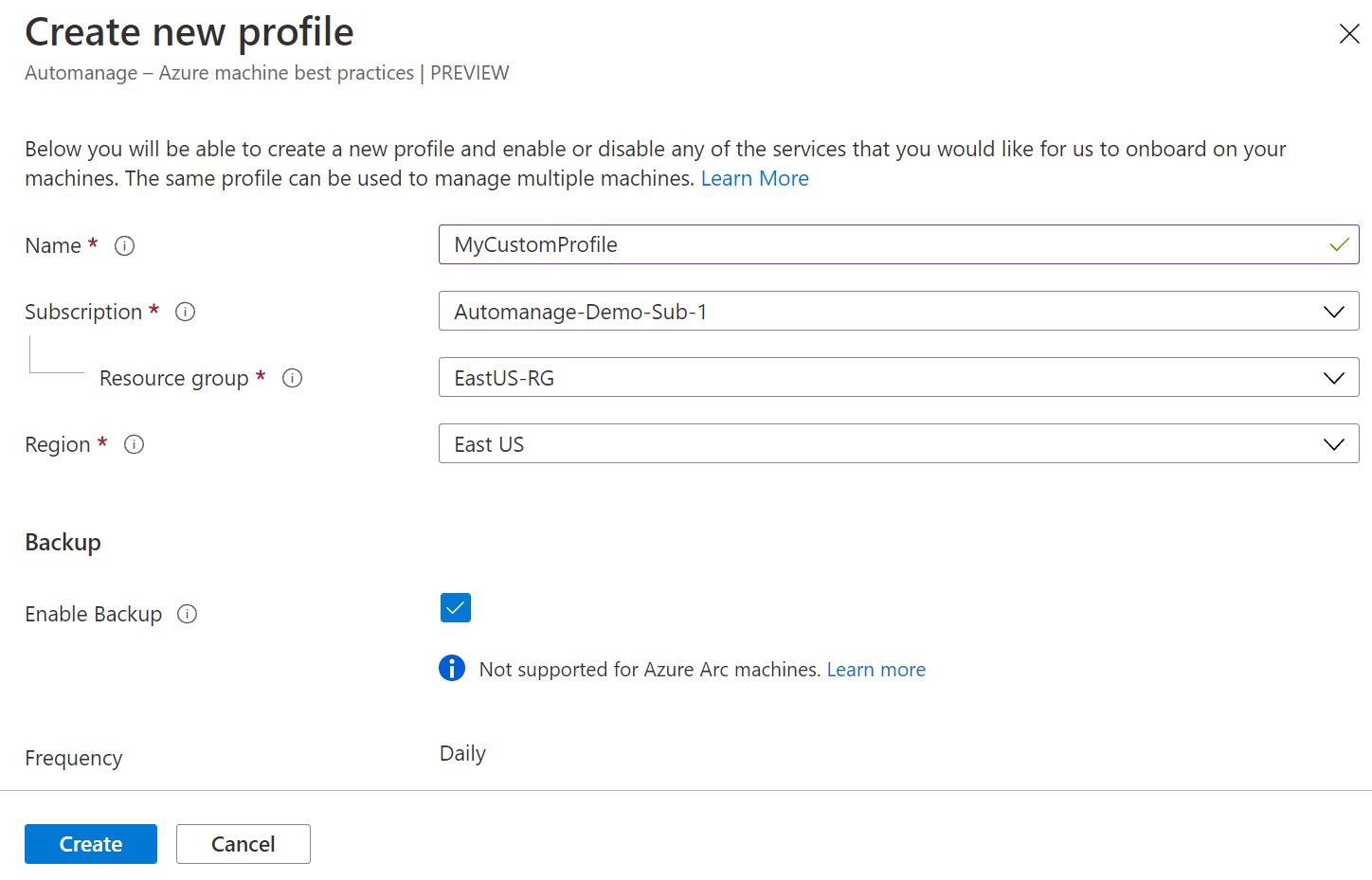

På bladet Skapa ny profil fyller du i informationen:

- Profilnamn

- Prenumeration

- Resursgrupp

- Region

Justera profilen med önskade tjänster och inställningar och välj Skapa.

Skapa en anpassad profil med hjälp av Azure Resource Manager-mallar

Följande ARM-mall skapar en anpassad profil för automatisk hantering. Information om ARM-mallen och steg om hur du distribuerar finns i avsnittet ARM-malldistribution.

Kommentar

Om du vill använda en specifik log analytics-arbetsyta anger du ID för arbetsytan så här: "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

{

"$schema": "http://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"customProfileName": {

"type": "string"

},

"location": {

"type": "string"

},

"azureSecurityBaselineAssignmentType": {

"type": "string",

"allowedValues": [

"ApplyAndAutoCorrect",

"ApplyAndMonitor",

"Audit"

]

},

"logAnalyticsWorkspace": {

"type": "String"

},

"LogAnalyticsBehavior": {

"defaultValue": false,

"type": "Bool"

}

},

"resources": [

{

"type": "Microsoft.Automanage/configurationProfiles",

"apiVersion": "2022-05-04",

"name": "[parameters('customProfileName')]",

"location": "[parameters('location')]",

"properties": {

"configuration": {

"Antimalware/Enable": true,

"Antimalware/EnableRealTimeProtection": true,

"Antimalware/RunScheduledScan": true,

"Antimalware/ScanType": "Quick",

"Antimalware/ScanDay": "7",

"Antimalware/ScanTimeInMinutes": "120",

"AzureSecurityBaseline/Enable": true,

"AzureSecurityBaseline/AssignmentType": "[parameters('azureSecurityBaselineAssignmentType')]",

"Backup/Enable": true,

"Backup/PolicyName": "dailyBackupPolicy",

"Backup/TimeZone": "UTC",

"Backup/InstantRpRetentionRangeInDays": "2",

"Backup/SchedulePolicy/ScheduleRunFrequency": "Daily",

"Backup/SchedulePolicy/ScheduleRunTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/SchedulePolicy/SchedulePolicyType": "SimpleSchedulePolicy",

"Backup/RetentionPolicy/RetentionPolicyType": "LongTermRetentionPolicy",

"Backup/RetentionPolicy/DailySchedule/RetentionTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/Count": "180",

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/DurationType": "Days",

"BootDiagnostics/Enable": true,

"ChangeTrackingAndInventory/Enable": true,

"DefenderForCloud/Enable": true,

"LogAnalytics/Enable": true,

"LogAnalytics/Reprovision": "[parameters('LogAnalyticsBehavior')]",

"LogAnalytics/Workspace": "[parameters('logAnalyticsWorkspace')]",

"LogAnalytics/UseAma": true,

"UpdateManagement/Enable": true,

"VMInsights/Enable": true,

"WindowsAdminCenter/Enable": true,

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/RecoveryVault": {

"foo": "recoveryVault"

}

}

}

}

]

}

DISTRIBUTION av ARM-mall

Den här ARM-mallen skapar en anpassad konfigurationsprofil som du kan tilldela till den angivna datorn.

Värdet customProfileName är namnet på den anpassade konfigurationsprofil som du vill skapa.

Värdet location är den region där du vill lagra den här anpassade konfigurationsprofilen. Observera att du kan tilldela den här profilen till alla datorer som stöds i valfri region.

azureSecurityBaselineAssignmentType är det granskningsläge som du kan välja för Säkerhetsbaslinjen för Azure Server. Alternativen är

- ApplyAndAutoCorrect: Den här inställningen tillämpar Azure-säkerhetsbaslinjen via gästkonfigurationstillägget, och om det finns någon inställning i baslinjeavvikelserna reparerar vi inställningen automatiskt så att den förblir kompatibel.

- ApplyAndMonitor: Den här inställningen tillämpar Azure-säkerhetsbaslinjen via gästkonfigurationstillägget när du först tilldelar den här profilen till varje dator. När den har tillämpats övervakar gästkonfigurationstjänsten serverbaslinjen och rapporterar eventuella avvikelser från önskat tillstånd. Det kommer dock inte att åtgärdas automatiskt.

- Granskning: Den här inställningen installerar Azure-säkerhetsbaslinjen med hjälp av gästkonfigurationstillägget. Du kan se var datorn inte följer baslinjen, men inkompatibiliteten åtgärdas inte automatiskt.

Värdet LogAnalytics/UseAma är där du kan ange att använda Azure Monitor-agenten eller inte.

Du kan också ange en befintlig log analytics-arbetsyta genom att lägga till den här inställningen i konfigurationsavsnittet i egenskaperna nedan:

- "LogAnalytics/Workspace": "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

- "LogAnalytics/Reprovision": false Ange din befintliga arbetsyta på

LogAnalytics/Workspaceraden. Ange inställningenLogAnalytics/Reprovisiontill true om du vill att den här log analytics-arbetsytan ska användas i alla fall. Alla datorer med den här anpassade profilen använder sedan den här arbetsytan, även om den redan är ansluten till en. Som standardLogAnalytics/Reprovisionär värdet falskt. Om datorn redan är ansluten till en arbetsyta används fortfarande den arbetsytan. Om den inte är ansluten till en arbetsyta används den arbetsyta som anges iLogAnalytics\Workspace.

Du kan också lägga till taggar till resurser som anges i den anpassade profilen som nedan:

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/ResourceGroup/Behavior": "Preserve",

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/AzureAutomation/Behavior": "Replace",

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/LogAnalyticsWorkspace/Behavior": "Replace",

"Tags/RecoveryVault": {

"foo": "recoveryVault"

},

"Tags/RecoveryVault/Behavior": "Preserve"

Tags/Behavior Kan ställas in antingen på Bevara eller Ersätt. Om resursen som du taggar redan har samma taggnyckel i nyckel/värde-paret kan du ersätta den nyckeln med det angivna värdet i konfigurationsprofilen med hjälp av beteendet Ersätt . Som standard är beteendet inställt på Bevara, vilket innebär att taggnyckeln som redan är associerad med resursen behålls och inte skrivs över av nyckel/värde-paret som anges i konfigurationsprofilen.

Följ dessa steg för att distribuera ARM-mallen:

- Spara arm-mallen som

azuredeploy.json - Kör den här ARM-malldistributionen med

az deployment group create --resource-group myResourceGroup --template-file azuredeploy.json - Ange värdena för customProfileName, location och azureSecurityBaselineAssignmentType när du uppmanas

- Du är redo att distribuera

Precis som med alla ARM-mallar är det möjligt att dela in parametrarna i en separat azuredeploy.parameters.json fil och använda dem som argument vid distribution.

Nästa steg

Få de vanligaste frågorna som besvaras i våra vanliga frågor och svar.