Lösningsidéer

I den här artikeln beskrivs en lösningsidé. Molnarkitekten kan använda den här vägledningen för att visualisera huvudkomponenterna för en typisk implementering av den här arkitekturen. Använd den här artikeln som utgångspunkt för att utforma en välkonstruerad lösning som överensstämmer med arbetsbelastningens specifika krav.

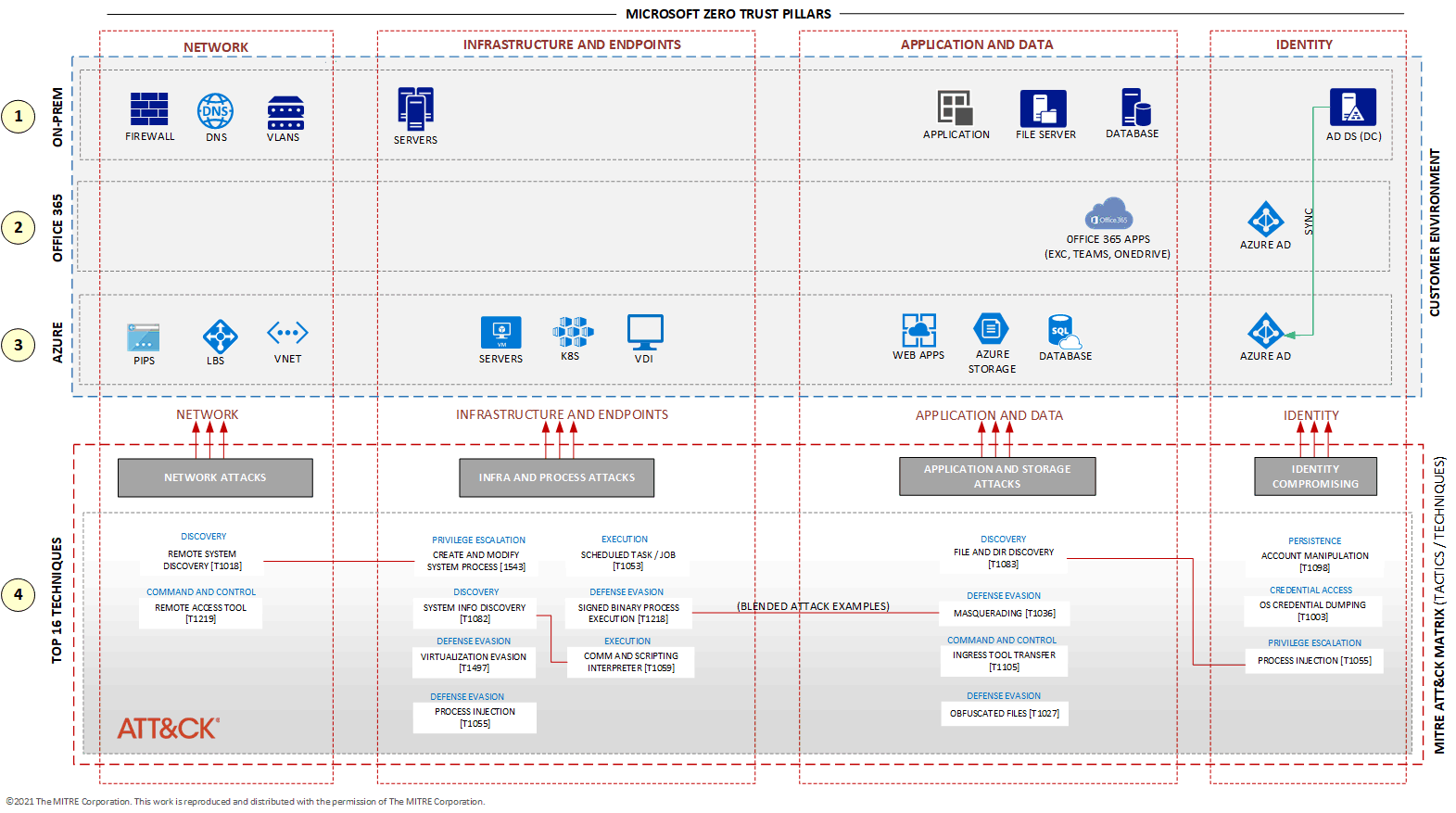

Den här artikeln beskriver hur du diagram över organisationens kärn-IT-miljö och skapar en hotkarta. Dessa diagram är värdefulla verktyg för att planera och skapa ett robust defensivt säkerhetslager. Att förstå DIN IT-miljö och dess arkitektur är avgörande för att identifiera de säkerhetstjänster som behövs för att ge tillräckligt skydd.

Datorsystem innehåller information som inte bara är värdefull för de organisationer som genererar den utan även för skadliga aktörer. Dessa aktörer, oavsett om de är individer eller grupper, ägnar sig åt skadliga aktiviteter som syftar till att äventyra eller skada företagets datorer, enheter, system och nätverk. Målet är ofta att stjäla eller skada känsliga data med hot som skadlig kod eller råstyrkeattacker.

I den här artikeln utforskar vi en metod för att mappa hot till din IT-miljö så att du kan planera implementeringen av Microsofts säkerhetstjänster som en del av din säkerhetsstrategi.

Den goda nyheten är att du inte behöver skapa en hotkarta från grunden. MITRE ATT&CK-matrisen erbjuder en utmärkt resurs som hjälper dig att utveckla en. MITRE ATT&CK är en global kunskapsbas som mappar verkliga hot baserat på observerade taktiker och tekniker. MITRE Corporation dokumenterar alla kända hot i detalj och ger värdefulla insikter om hur dessa hot fungerar och hur du kan försvara dig mot dem. Den här offentligt tillgängliga resursen är tillgänglig online på MITRE ATT&CK®.

I den här artikeln använder vi en delmängd av dessa hot för att illustrera hur du kan mappa hot till din IT-miljö.

Potentiella användningsfall

Vissa hot är vanliga i alla branscher, till exempel utpressningstrojaner, DDoS-attacker, skript mellan webbplatser och SQL-inmatning. Men många organisationer står inför specifika hot som är unika för deras bransch eller baserat på tidigare cyberattacker som de har stött på. Diagrammet i den här artikeln kan hjälpa dig att mappa dessa hot för din organisation genom att identifiera de områden som mest sannolikt kommer att riktas mot skadliga aktörer. Genom att skapa en hotkarta kan du planera de nödvändiga försvarsskikten för en säkrare miljö.

Du kan anpassa det här diagrammet för att modellera olika kombinationer av attacker och bättre förstå hur du förhindrar och minimerar dem. Även om MITRE ATT&CK-ramverket är en användbar referens krävs det inte. Microsoft Sentinel och andra Microsoft-säkerhetstjänster samarbetar också med MITRE för att ge värdefulla insikter om olika hot.

Vissa organisationer använder Cyber Kill Chain®, en metod från Lockheed Martin, för att kartlägga och förstå hur en attack eller en serie attacker utförs mot en IT-miljö. Cyber Kill Chain organiserar hot och attacker genom att överväga färre taktiker och tekniker än MITRE ATT&CK-ramverket. Ändå är det effektivt för att hjälpa dig att förstå hot och hur de kan köras. Mer information om den här metoden finns i Cyber Kill Chain.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

©2021 MITRE Corporation. Det här arbetet reproduceras och distribueras med tillstånd av MITRE Corporation.

För IT-miljön i organisationer anger vi endast komponenterna för Azure och Microsoft 365. Din specifika IT-miljö kan omfatta enheter, apparater och tekniker från olika teknikleverantörer.

För Azure-miljön visar diagrammet de komponenter som visas i följande tabell.

| Etikett | Dokumentation |

|---|---|

| VNET | Vad är Azure Virtual Network? |

| LBS | Vad är Azure Load Balancer? |

| KÄRNOR | Offentliga IP-adresser |

| SERVRAR | Virtuella datorer |

| K8S | Azure Kubernetes Service |

| VDI | Vad är Azure Virtual Desktop? |

| WEBBAPPAR | Översikt över App Service |

| AZURE STORAGE | Introduktion till Azure Storage |

| DB | Vad är Azure SQL Database? |

| Microsoft Entra ID | Vad är Microsoft Entra ID? |

Diagrammet representerar Microsoft 365 via de komponenter som anges i följande tabell.

| Etikett | beskrivning | Dokumentation |

|---|---|---|

OFFICE 365 |

Microsoft 365-tjänster (tidigare Office 365). Vilka program som Microsoft 365 gör tillgängliga beror på vilken typ av licens det gäller. | Microsoft 365 – Prenumeration för Office-appar |

Microsoft Entra ID |

Microsoft Entra-ID, samma som används av Azure. Många företag använder samma Microsoft Entra-tjänst för Azure och Microsoft 365. | Vad är Microsoft Entra ID? |

Arbetsflöde

Arkitekturdiagrammet i den här artikeln bygger på en typisk IT-miljö för en organisation som har lokala system, en Microsoft 365-prenumeration och en Azure-prenumeration för att hjälpa dig att förstå vilken del av IT-miljön som hoten kan komma att angripa. Resurserna i vart och ett av dessa lager är tjänster som är gemensamma för många företag. De klassificeras i diagrammet enligt grundpelarna i Microsoft Nolltillit: nätverk, infrastruktur, slutpunkt, program, data och identitet. Mer information om Nolltillit finns i Omfamna proaktiv säkerhet med Nolltillit.

Arkitekturdiagrammet innehåller följande lager:

Lokal

Diagrammet innehåller vissa viktiga tjänster som servrar (VM), nätverksinstallationer och DNS. Den innehåller vanliga program som finns i de flesta IT-miljöer och körs på virtuella datorer eller fysiska servrar. Den innehåller också olika typer av databaser, både SQL och icke-SQL. Organisationer har vanligtvis en filserver som delar filer i hela företaget. Slutligen hanterar Active Directory-domän Service, en omfattande infrastrukturkomponent, användarautentiseringsuppgifter. Diagrammet innehåller alla dessa komponenter i den lokala miljön.

Office 365-miljö

Den här exempelmiljön innehåller traditionella office-program, till exempel Word, Excel, PowerPoint, Outlook och OneNote. Beroende på typ av licens kan den även innehålla andra program, till exempel OneDrive, Exchange, Sharepoint och Teams. I diagrammet representeras dessa av en ikon för Microsoft 365-appar (tidigare Office 365) och en ikon för Microsoft Entra-ID. Användarna måste autentiseras för att få åtkomst till Microsoft 365-program och Microsoft Entra-ID fungerar som identitetsprovider. Microsoft 365 autentiserar användare mot samma typ av Microsoft Entra-ID som Azure använder. I de flesta organisationer är Microsoft Entra ID-klientorganisationen densamma för både Azure och Microsoft 365.

Azure-miljö

Det här lagret representerar offentliga Azure-molntjänster, inklusive virtuella datorer, virtuella nätverk, plattformar som tjänster, webbprogram, databaser, lagring, identitetstjänster med mera. Mer information om Azure finns i Azure-dokumentationen.

MITRE ATT&CK-taktik och -tekniker

Det här diagrammet visar de 16 främsta hoten, enligt taktiken och teknikerna som publicerats av MITRE Corporation. I röda linjer kan du se ett exempel på en blandad attack, vilket innebär att en illvillig aktör kan samordna flera attacker samtidigt.

Så här använder du MITRE ATT&CK-ramverket

Du kan börja med en enkel sökning efter namnet på hotet eller attackkoden på huvudwebbsidan MITRE ATT&CK®.

Du kan också bläddra bland hot på sidorna med taktiker eller tekniker:

Du kan fortfarande använda MITRE ATT&CK® Navigator, ett intuitivt verktyg från MITRE som hjälper dig att upptäcka taktiker, tekniker och information om hot.

Komponenter

Exempelarkitekturen i den här artikeln använder följande Azure-komponenter:

Microsoft Entra ID är en molnbaserad identitets- och åtkomsthanteringstjänst. Microsoft Entra ID hjälper användarna att komma åt externa resurser, till exempel Microsoft 365, Azure Portal och tusentals andra SaaS-program. Det hjälper dem också att komma åt interna resurser, till exempel appar i företagets intranätnätverk.

Azure Virtual Network är den grundläggande byggstenen för ditt privata nätverk i Azure. Med virtuellt nätverk kan många typer av Azure-resurser kommunicera på ett säkert sätt med varandra, internet och lokala nätverk. Virtual Network tillhandahåller ett virtuellt nätverk som drar nytta av Azures infrastruktur, till exempel skalning, tillgänglighet och isolering.

Azure Load Balancer är en högpresterande layer 4-tjänst med låg svarstid (inkommande och utgående) för alla UDP- och TCP-protokoll. Den är byggd för att hantera miljontals begäranden per sekund samtidigt som du ser till att din lösning är mycket tillgänglig. Azure Load Balancer är zonredundant, vilket säkerställer hög tillgänglighet i Tillgänglighetszoner.

Virtuella datorer är en av flera typer av skalbara beräkningsresurser på begäran som Azure erbjuder. En virtuell Azure-dator (VM) ger dig flexibiliteten i virtualisering utan att behöva köpa och underhålla den fysiska maskinvara som kör den.

Azure Kubernetes Service (AKS) är en fullständigt hanterad Kubernetes-tjänst för att distribuera och hantera containerbaserade program. AKS tillhandahåller serverlösa Kubernetes, kontinuerlig integrering/kontinuerlig leverans (CI/CD) och säkerhet och styrning i företagsklass.

Azure Virtual Desktop är en tjänst för skrivbords- och appvirtualisering som körs i molnet för att tillhandahålla skrivbord för fjärranvändare.

Web Apps är en HTTP-baserad tjänst som är värd för webbprogram, REST-API:er och mobila serverdelar. Du kan utveckla på ditt favoritspråk och program körs och skalas enkelt i både Windows- och Linux-baserade miljöer.

Azure Storage är mycket tillgängligt, massivt skalbart, beständigt och säkert lagringsutrymme för olika dataobjekt i molnet, inklusive objekt, blob, fil, disk, kö och tabelllagring. Alla data som skrivs till ett Azure Storage-konto krypteras av tjänsten. Med Azure Storage får du detaljerad kontroll över vem som har tillgång till dina data.

Azure SQL Database är en fullständigt hanterad PaaS-databasmotor som hanterar de flesta av databashanteringsfunktionerna, till exempel uppgradering, korrigering, säkerhetskopiering och övervakning. Den tillhandahåller dessa funktioner utan användarengagemang. SQL Database innehåller en rad inbyggda säkerhets- och efterlevnadsfunktioner som hjälper ditt program att uppfylla säkerhets- och efterlevnadskrav.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Rudnei Oliveira | Senior Azure Security Engineer

Övriga medarbetare:

- Gary Moore | Programmerare/skrivare

- Andrew Nathan | Senior Customer Engineering Manager

Nästa steg

Det här dokumentet refererar till vissa tjänster, tekniker och terminologi. Du hittar mer information om dem i följande resurser:

- MITRE ATT&CK®

- ATT&CK® Navigator)

- Offentlig förhandsversion: MITRE ATT&CK Framework-bladet i Microsoft Sentinel, ett inlägg från Azure Cloud & AI Domain Blog

- Cyber Kill Chain®

- Hantera proaktiv säkerhet med Nolltillit

- Blandat hot på Wikipedia

- Hur cyberattacker ändras enligt nya Microsofts rapport om digitalt försvar från Microsofts säkerhetsblogg

Relaterade resurser

Mer information om den här referensarkitekturen finns i de andra artiklarna i den här serien: