Den här artikeln innehåller några tips för att felsöka en VPN-gatewayanslutning mellan ett lokalt nätverk och Azure. Allmän information om felsökning av vanliga VPN-relaterade fel finns i Felsöka vanliga VPN-relaterade fel.

Kontrollera att VPN-installationen fungerar korrekt

Följande rekommendationer är användbara för att avgöra om den lokala VPN-installationen fungerar korrekt.

Kontrollera om det finns fel eller fel i loggfiler som genereras av VPN-installationen. Detta hjälper dig att avgöra om VPN-installationen fungerar korrekt. Platsen för den här informationen varierar beroende på din installation. Om du till exempel använder RRAS på Windows Server kan du använda följande PowerShell-kommando för att visa felhändelseinformation för RRAS-tjänsten:

Get-EventLog -LogName System -EntryType Error -Source RemoteAccess | Format-List -Property *

Egenskapen Message för varje post innehåller en beskrivning av felet. Några vanliga exempel är:

Det går inte att ansluta, möjligen på grund av en felaktig IP-adress som angetts för Azure VPN-gatewayen i konfigurationen av RRAS VPN-nätverksgränssnittet.

EventID : 20111 MachineName : on-premises-vm Data : {41, 3, 0, 0} Index : 14231 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.} InstanceId : 20111 TimeGenerated : 3/18/2024 1:26:02 PM TimeWritten : 3/18/2024 1:26:02 PM UserName : Site : Container :Fel delad nyckel anges i konfigurationen av RRAS VPN-nätverksgränssnittet.

EventID : 20111 MachineName : on-premises-vm Data : {233, 53, 0, 0} Index : 14245 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: Internet key exchange (IKE) authentication credentials are unacceptable. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, IKE authentication credentials are unacceptable. } InstanceId : 20111 TimeGenerated : 3/18/2024 1:34:22 PM TimeWritten : 3/18/2024 1:34:22 PM UserName : Site : Container :

Du kan också hämta händelselogginformation om försök att ansluta via RRAS-tjänsten med hjälp av följande PowerShell-kommando:

Get-EventLog -LogName Application -Source RasClient | Format-List -Property *

Om det inte går att ansluta innehåller den här loggen fel som liknar följande:

EventID : 20227

MachineName : on-premises-vm

Data : {}

Index : 4203

Category : (0)

CategoryNumber : 0

EntryType : Error

Message : CoId={B4000371-A67F-452F-AA4C-3125AA9CFC78}: The user SYSTEM dialed a connection named

AzureGateway that has failed. The error code returned on failure is 809.

Source : RasClient

ReplacementStrings : {{B4000371-A67F-452F-AA4C-3125AA9CFC78}, SYSTEM, AzureGateway, 809}

InstanceId : 20227

TimeGenerated : 3/18/2024 1:29:21 PM

TimeWritten : 3/18/2024 1:29:21 PM

UserName :

Site :

Container :

Verifiera anslutningen

Kontrollera anslutningen och routningen över VPN-gatewayen. VPN-installationen kanske inte dirigerar trafik korrekt via Azure VPN Gateway. Använd ett verktyg som PsPing- för att verifiera anslutningen och routningen över VPN-gatewayen. Om du till exempel vill testa anslutningen från en lokal dator till en webbserver som finns i det virtuella nätverket kör du följande kommando (ersätter <<web-server-address>> med webbadressen till webbservern):

PsPing -t <<web-server-address>>:80

Om den lokala datorn kan dirigera trafik till webbservern bör du se utdata som liknar följande:

D:\PSTools> psping -t 10.20.0.5:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.0.5:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.0.5:80 (warmup): 6.21ms

Connecting to 10.20.0.5:80: 3.79ms

Connecting to 10.20.0.5:80: 3.44ms

Connecting to 10.20.0.5:80: 4.81ms

Sent = 3, Received = 3, Lost = 0 (0% loss),

Minimum = 3.44ms, Maximum = 4.81ms, Average = 4.01ms

Om den lokala datorn inte kan kommunicera med det angivna målet visas meddelanden som följande:

D:\PSTools>psping -t 10.20.1.6:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.1.6:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.1.6:80 (warmup): This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80:

Sent = 3, Received = 0, Lost = 3 (100% loss),

Minimum = 0.00ms, Maximum = 0.00ms, Average = 0.00ms

Kontrollera att den lokala brandväggen tillåter VPN-trafik att passera och att rätt portar öppnas.

Kontrollera att den lokala VPN-installationen använder en krypteringsmetod som är kompatibel med Azure VPN-gatewayen. För principbaserad routning stöder Azure VPN-gatewayen krypteringsalgoritmerna AES256, AES128 och 3DES. Routningsbaserade gatewayer stöder AES256 och 3DES. Mer information finns i Om VPN-enheter och IPsec/IKE-parametrar för VPN Gateway-anslutningar från plats till plats.

Kontrollera om det finns problem med Azure VPN-gatewayen

Följande rekommendationer är användbara för att avgöra om det finns ett problem med Azure VPN-gatewayen:

Undersök diagnostikloggarna för Azure VPN Gateway efter potentiella problem. Mer information finns i ee steg för steg: Samla in azure resource manager VNet Gateway-diagnostikloggar.

Kontrollera att Azure VPN-gatewayen och den lokala VPN-installationen har konfigurerats med samma delade autentiseringsnyckel. Du kan visa den delade nyckeln som lagras av Azure VPN-gatewayen med följande Azure CLI-kommando:

azure network vpn-connection shared-key show <<resource-group>> <<vpn-connection-name>>

Använd kommandot som är lämpligt för din lokala VPN-installation för att visa den delade nyckeln som konfigurerats för den installationen.

Kontrollera att GatewaySubnet undernät som innehåller Azure VPN-gatewayen inte är associerat med en NSG.

Du kan visa information om undernätet med hjälp av följande Azure CLI-kommando:

azure network vnet subnet show -g <<resource-group>> -e <<vnet-name>> -n GatewaySubnet

Kontrollera att det inte finns något datafält med namnet nätverkssäkerhetsgrupps-ID. I följande exempel visas resultatet för en instans av GatewaySubnet som har en tilldelad NSG (VPN-Gateway-Group). Detta kan förhindra att gatewayen fungerar korrekt om det finns några regler som har definierats för den här NSG:n.

C:\>azure network vnet subnet show -g profx-prod-rg -e profx-vnet -n GatewaySubnet

info: Executing command network vnet subnet show

+ Looking up virtual network "profx-vnet"

+ Looking up the subnet "GatewaySubnet"

data: Id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/virtualNetworks/profx-vnet/subnets/GatewaySubnet

data: Name : GatewaySubnet

data: Provisioning state : Succeeded

data: Address prefix : 10.20.3.0/27

data: Network Security Group id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/networkSecurityGroups/VPN-Gateway-Group

info: network vnet subnet show command OK

Kontrollera att de virtuella datorerna i det virtuella Azure-nätverket är konfigurerade för att tillåta trafik som kommer in utanför det virtuella nätverket. Kontrollera NSG-regler som är associerade med undernät som innehåller dessa virtuella datorer. Du kan visa alla NSG-regler med följande Azure CLI-kommando:

azure network nsg show -g <<resource-group>> -n <<nsg-name>>

Kontrollera att Azure VPN-gatewayen är ansluten. Du kan använda följande Azure PowerShell-kommando för att kontrollera den aktuella statusen för Azure VPN-anslutningen. Parametern <<connection-name>> är namnet på Den Azure VPN-anslutning som länkar den virtuella nätverksgatewayen och den lokala gatewayen.

Get-AzureRmVirtualNetworkGatewayConnection -Name <<connection-name>> - ResourceGroupName <<resource-group>>

Följande kodfragment markerar utdata som genereras om gatewayen är ansluten (det första exemplet) och kopplas från (det andra exemplet):

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : Connected

EgressBytesTransferred : 55254803

IngressBytesTransferred : 32227221

ProvisioningState : Succeeded

...

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection2 -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : NotConnected

EgressBytesTransferred : 0

IngressBytesTransferred : 0

ProvisioningState : Succeeded

...

Diverse problem

Följande rekommendationer är användbara för att avgöra om det finns ett problem med konfigurationen av den virtuella värddatorn, användningen av nätverksbandbredd eller programprestanda:

Verifiera brandväggskonfigurationen. Kontrollera att brandväggen i gästoperativsystemet som körs på de virtuella Azure-datorerna i undernätet är korrekt konfigurerad för att tillåta tillåten trafik från de lokala IP-intervallen.

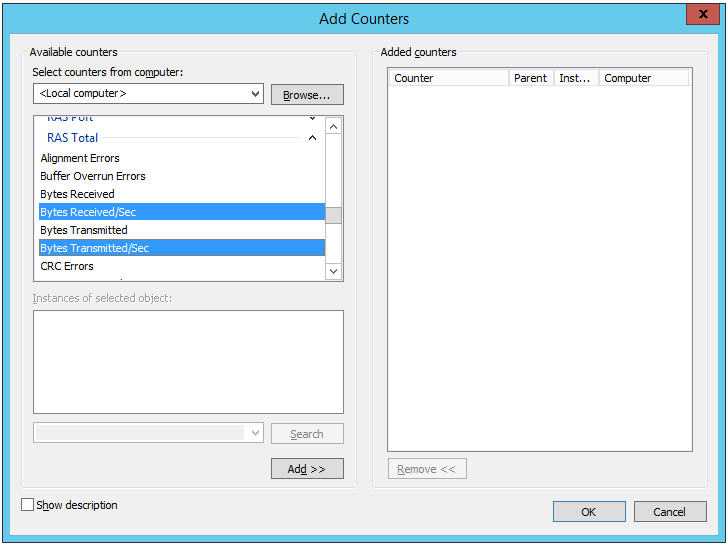

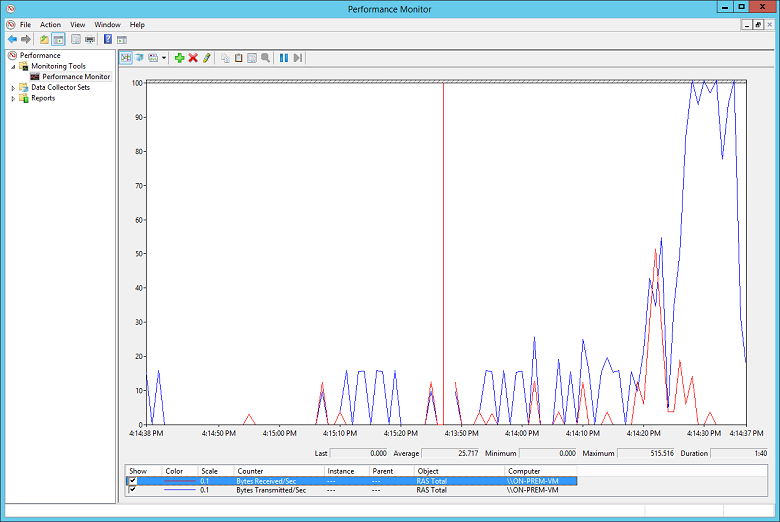

Kontrollera att trafikvolymen inte ligger nära gränsen för den bandbredd som är tillgänglig för Azure VPN-gatewayen. Hur du verifierar detta beror på vilken VPN-installation som körs lokalt. Om du till exempel använder RRAS på Windows Server kan du använda Prestandaövervakaren för att spåra mängden data som tas emot och överförs via VPN-anslutningen. Med hjälp av objektet RAS Total väljer du räknarna mottagna byte/sek och byte som överförs/sek:

Du bör jämföra resultaten med den bandbredd som är tillgänglig för VPN-gatewayen (från 100 Mbit/s för Basic SKU till 1,25 Gbit/s för VpnGw3 SKU):

Kontrollera att du har distribuerat rätt antal och storlek på virtuella datorer för programbelastningen. Kontrollera om någon av de virtuella datorerna i det virtuella Azure-nätverket körs långsamt. I så fall kan de vara överbelastade, det kan finnas för få för att hantera belastningen, eller så kanske lastbalanserarna inte är korrekt konfigurerade. För att fastställa detta samla in och analysera diagnostikinformation. Du kan undersöka resultaten med hjälp av Azure-portalen, men det finns även många verktyg från tredje part som kan ge detaljerade insikter om prestandadata.

Du kan använda Azure DDoS Protection för att skydda mot skadlig resursöverbelastning. Azure DDoS Protection, kombinerat med metodtips för programdesign, ger förbättrade DDoS-åtgärdsfunktioner för att ge mer skydd mot DDoS-attacker. Du bör aktivera Azure DDOS Protection- i alla virtuella perimeternätverk.

Kontrollera att programmet använder molnresurser effektivt. Instrumentprogramkod som körs på varje virtuell dator för att avgöra om program använder resurserna på bästa sätt. Du kan använda verktyg som Application Insights.

Nästa steg

Produktdokumentation:

- virtuella Linux-datorer i Azure

- Vad är Azure PowerShell?

- Vad är Azure Virtual Network?

- Vad är Azure CLI?

- Vad är VPN Gateway?

- virtuella Windows-datorer i Azure

Microsoft Learn-moduler:

- Konfigurera Azure-resurser med verktyg

- Konfigurera VPN Gateway-

- Skapa en virtuell Linux-dator i Azure

- Skapa en virtuell Windows-dator i Azure