Den här guiden beskriver hur Microsofts säkerhetslösningar kan hjälpa till att skydda åtkomst och miljöer för Amazon Web Services-konton (AWS).

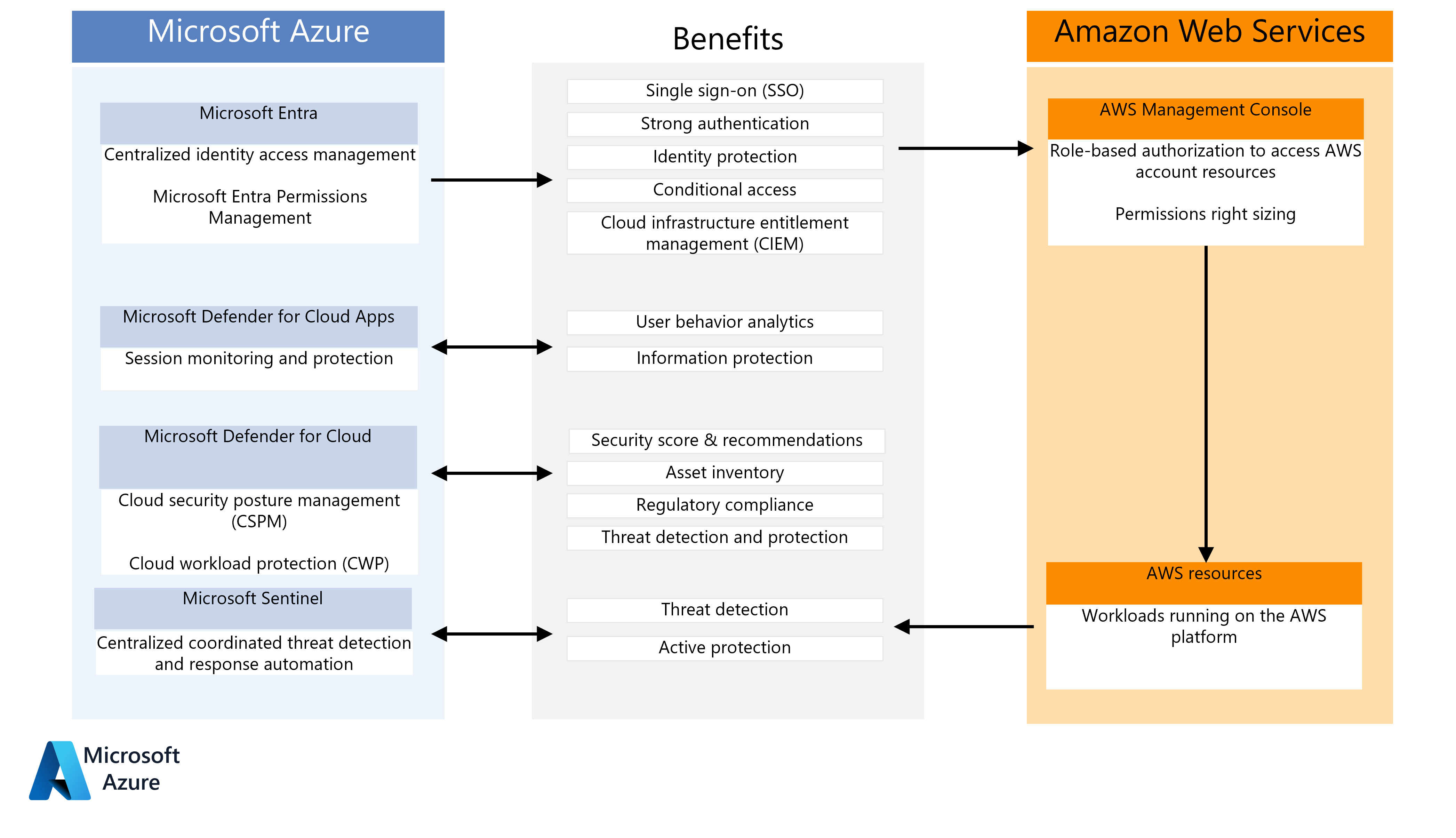

Det här diagrammet sammanfattar hur AWS-installationer kan dra nytta av viktiga Microsoft-säkerhetskomponenter:

Ladda ned en PowerPoint-fil med det här diagrammet.

Microsoft Entra

Centraliserad identitets- och åtkomsthantering

Microsoft Entra ID är en omfattande, molnbaserad centraliserad lösning för identitets- och åtkomsthantering som kan hjälpa till att skydda AWS-konton och -miljöer.

Microsoft Entra ID ger stark SSO-autentisering till nästan alla appar eller plattformar som följer vanliga standarder för webbautentisering, inklusive AWS. AWS-konton som stöder kritiska arbetsbelastningar och mycket känslig information behöver starkt identitetsskydd och åtkomstkontroll. AWS-identitetshantering förbättras när du kombinerar det med Microsoft Entra-ID.

AWS-organisationer som använder Microsoft Entra-ID för Microsoft 365 eller hybridmolnidentitet och åtkomstskydd kan snabbt och enkelt distribuera Microsoft Entra-ID för AWS-konton, ofta utan extra kostnader. Microsoft Entra ID innehåller flera funktioner för direkt integrering med AWS:

Integrering med AWS IAM Identity Center för förbättrad säkerhet, förbättrad användarupplevelse, centraliserad åtkomstkontroll och enkel inloggning för äldre, traditionella och moderna autentiseringslösningar.

Microsoft Entra multifaktorautentisering, inklusive integrering med flera tredjepartslösningar från Microsoft Intelligent Security Association-partner .

Kraftfulla funktioner för villkorlig åtkomst för stark autentisering och strikt styrning. Microsoft Entra ID använder principer för villkorsstyrd åtkomst och riskbaserade utvärderingar för att autentisera och auktorisera användaråtkomst till AWS-hanteringskonsolen och AWS-resurser.

Förbättrat skydd mot identitetsbaserade attacker via realtidsidentifiering och reparation av riskfyllda inloggningar och ovanligt användarbeteende.

Privileged Identity Management (PIM) för att aktivera just-in-time-etablering av specifika resurser. Du kan expandera PIM till valfri delegerad behörighet genom att styra åtkomsten till anpassade grupper, till exempel grupper som du skapar för åtkomst till AWS-roller.

Mer information och detaljerade instruktioner finns i Microsoft Entra-identitets- och åtkomsthantering för AWS.

Microsoft Entra – behörighetshantering

Behörighetshantering är en lösning för hantering av behörigheter för molninfrastruktur som ger omfattande insyn i och kontroll över behörigheter för identiteter, åtgärder och resurser i flera molninfrastrukturer i Azure, AWS och Google Cloud Platform. Du kan använda Behörighetshantering för att:

Identifiera antalet oanvända eller överdrivna behörigheter för alla AWS-konton för att identifiera risker via en flerdimensionell vy över identiteter, behörigheter och resurser.

Åtgärda behörigheter och rätt storlek via tillämpning av principen om lägsta behörighet för alla AWS-konton.

Övervaka och varna avvikande aktiviteter för att förhindra dataintrång som orsakas av missbruk och skadligt utnyttjande av behörigheter.

Mer information och detaljerade anvisningar för registrering finns i Registrera ett AWS-konto (Amazon Web Services).

Microsoft Defender for Cloud Apps

När flera användare eller roller gör administrativa ändringar kan konfigurationen avvika från den avsedda säkerhetsarkitekturen och standarderna. Säkerhetsstandarder kan också ändras över tid. Säkerhetspersonal måste ständigt och konsekvent identifiera nya risker, utvärdera åtgärdsalternativ och uppdatera säkerhetsarkitekturen för att förhindra potentiella överträdelser. Säkerhetshantering i flera offentliga moln och privata infrastrukturmiljöer kan bli betungande.

Defender för molnet Apps ger förbättrat skydd för SaaS-program (programvara som en tjänst). Den innehåller följande funktioner som hjälper dig att övervaka och skydda dina molnappdata:

Grundläggande Cloud Access Security Broker-funktioner, inklusive skugg-IT-identifiering, insyn i användning av molnappar, förbättrat skydd mot appbaserade hot var som helst i molnet samt utvärderingar av informationsskydd och efterlevnad.

SaaS Security Posture Management-funktioner som gör det möjligt för säkerhetsteam att förbättra organisationens säkerhetsstatus.

Avancerat skydd mot hot, som en del av Microsofts utökade identifierings- och svarslösning, som möjliggör kraftfull korrelation av signal och synlighet i hela cyberattackkedjan med avancerade attacker.

App-till-app-skydd, som utökar de grundläggande hotscenarierna till OAuth-aktiverade appar som har behörighet och behörighet till kritiska data och resurser.

Genom att ansluta AWS till Defender för molnet Apps kan du skydda dina tillgångar och identifiera potentiella hot genom att övervaka administrativa aktiviteter och inloggningsaktiviteter. Du får meddelanden om möjliga råstyrkeattacker, skadlig användning av privilegierade användarkonton, ovanliga borttagningar av virtuella datorer och offentligt exponerade lagringshink. Defender för molnet Apps hjälper till att skydda AWS-miljöer från missbruk av molnresurser, komprometterade konton och insiderhot, dataläckage och felkonfiguration av resurser och otillräcklig åtkomstkontroll. Följande funktioner för Defender för molnet appar är särskilt användbara när du arbetar med AWS-miljöer.

Identifiera molnhot, komprometterade konton, skadliga insiders och utpressningstrojaner. Defender för molnet Principer för avvikelseidentifiering i appar utlöses när det finns ovanliga aktiviteter som utförs av användare i AWS. Defender för molnet Apps övervakar kontinuerligt användarnas aktiviteter och använder UEBA och maskininlärning för att lära sig och förstå användarnas typiska beteende och utlösa aviseringar om eventuella avvikelser.

Begränsa exponeringen av delade data och framtvinga samarbetsprinciper. Automatisera styrningskontroller via åtgärder som att meddela användare om aviseringar, kräva omautentisering eller pausa användare, göra en S3-bucket privat eller ta bort medarbetare från en S3-bucket.

Granskningsaktiviteter. Anslut AWS-granskning till Defender för molnet appar för att få insyn i användar-, administratörs- och inloggningsaktiviteter.

Få förbättrat realtidsskydd för AWS. Använd Defender för molnet Appkontroll för villkorsstyrd åtkomst för att blockera och skydda nedladdningar av känsliga AWS-data av riskfyllda användare.

Mer information om hur du ansluter AWS-miljöer till Defender för molnet-appar finns i Skydda din Amazon Web Services-miljö.

Microsoft Defender for Cloud

Defender för molnet är en molnbaserad programskyddsplattform som består av säkerhetsåtgärder och metoder som är utformade för att skydda molnbaserade program från olika cyberhot och sårbarheter. Defender för molnet innehåller följande funktioner:

En lösning för utvecklingssäkerhetsåtgärder som förenar säkerhetshantering på kodnivå i miljöer med flera moln och flera pipelines

En CSPM-lösning (Cloud Security Posture Management) som innehåller åtgärder som du kan vidta för att förhindra överträdelser

En molnbaserad arbetsbelastningsskyddsplattform (CWPP) som ger skydd för servrar, containrar, lagring, databaser och andra arbetsbelastningar

Defender för molnet inbyggt AWS-stöd ger flera fördelar:

Grundläggande CSPM för AWS-resurser

Defender CSPM för AWS-resurser

CWPP-stöd för Amazon EKS-kluster

CWPP-stöd för AWS EC2-instanser

CWPP-stöd för SQL-servrar som körs på AWS EC2 och RDS Custom för SQL Server

Den grundläggande CPSM och Defender CSPM är båda helt agentlösa. Grundläggande CSPM ger rekommendationer om hur du bäst skyddar dina AWS-resurser och åtgärdar felkonfigurationer. I Defender för molnet finns grundläggande CSPM-funktioner för flera moln kostnadsfritt.

Defender CSPM tillhandahåller avancerade funktioner för hållningshantering som analys av attackvägar, molnsäkerhetsutforskaren, avancerad hotjakt och funktioner för säkerhetsstyrning. Den innehåller också verktyg för att utvärdera din säkerhetsefterlevnad med en mängd olika riktmärken, regelstandarder och eventuella anpassade säkerhetsprinciper som krävs i din organisation, bransch eller region.

CWPP-stödet för AWS EC2-instanser ger funktioner som automatisk etablering av förutsättningar på befintliga och nya datorer, sårbarhetsbedömning, en integrerad licens för Microsoft Defender för Endpoint, övervakning av filintegritet med mera.

CWPP-stödet för Amazon EKS-kluster ger funktioner som identifiering av oskyddade kluster, avancerad hotidentifiering för kontrollplanet och arbetsbelastningsnivån, Kubernetes-dataplansrekommendationer (via Azure Policy-tillägget) med mera.

CWPP-stödet för SQL-servrar som körs på AWS EC2 och AWS RDS Custom för SQL Server innehåller funktioner som avancerat skydd mot hot, genomsökning av sårbarhetsbedömning med mera.

Säkerhetsstandarder ger stöd för att utvärdera resurser och arbetsbelastningar i AWS mot regelefterlevnadsstandarder som Center for Internet Security (CIS) och PCI-standarder (Payment Card Industry) och för standarden AWS Foundational Security Best Practices.

Mer information om hur du skyddar arbetsbelastningar i AWS finns i Ansluta ditt AWS-konto och Tilldela regelefterlevnadsstandarder i Microsoft Defender för molnet.

Microsoft Sentinel

Microsoft Sentinel är ett skalbart molnbaserat system för säkerhetsinformation och händelsehantering (SIEM) som tillhandahåller en intelligent och omfattande lösning för SIEM och säkerhetsorkestrering, automatisering och svar. Microsoft Sentinel tillhandahåller identifiering, undersökning, svar och proaktiv jakt av cyberhot. Det ger dig en fågelperspektiv över ditt företag.

Du kan använda AWS-anslutningsappar för att hämta AWS-tjänstloggar till Microsoft Sentinel. Dessa anslutningsappar fungerar genom att ge Microsoft Sentinel åtkomst till dina AWS-resursloggar. När du konfigurerar anslutningsappen upprättas en förtroenderelation mellan AWS och Microsoft Sentinel. Du skapar den här relationen på AWS genom att skapa en roll som ger behörighet till Microsoft Sentinel för åtkomst till dina AWS-loggar.

Anslutningsappen kan mata in loggar från följande AWS-tjänster genom att hämta dem från en S3-bucket:

| Tjänst | Data source |

|---|---|

| Amazon Virtual Private Cloud (VPC) | VPC-flödesloggar |

| Amazon GuardDuty | GuardDuty-resultat |

| AWS CloudTrail | Hanterings- och datahändelser |

| AWS CloudWatch | CloudWatch-loggar |

Mer information om hur du installerar och konfigurerar AWS-anslutningstjänsten i Microsoft Sentinel finns i Ansluta Microsoft Sentinel till Amazon Web Services för att mata in AWS-tjänstloggdata.

Rekommendationer

Använd Microsofts säkerhetslösningar och grundläggande AWS-säkerhetsrekommendationer för att skydda AWS-konton.

Grundläggande säkerhet för AWS-konto

Information om grundläggande säkerhetshygien för AWS-konton och -resurser finns i AWS-säkerhetsvägledningen i Metodtips för att skydda AWS-konton och -resurser.

Minska risken för att ladda upp och ladda ned skadlig kod och annat skadligt innehåll genom att aktivt inspektera alla dataöverföringar via AWS-hanteringskonsolen. Innehåll som du laddar upp eller laddar ned direkt till resurser på AWS-plattformen, till exempel webbservrar eller databaser, kan behöva ytterligare skydd.

Ge säkerhet för åtkomstnycklar genom att rotera nycklarna med jämna mellanrum. Undvik att bädda in dem i kod. Använd IAM-roller i stället för långsiktiga åtkomstnycklar där det är möjligt.

Använd säkerhetsgrupper och nätverks-ACL:er för att styra inkommande och utgående trafik till dina resurser. Implementera VPC för att isolera resurser.

Kryptera känsliga data i vila och under överföring med hjälp av AWS-nyckelhanteringstjänst (KMS).

Skydda enheter som administratörer och utvecklare använder för att få åtkomst till AWS-hanteringskonsolen.

Deltagare

Den här artikeln underhålls av Microsoft. Den skrevs ursprungligen av följande deltagare.

Huvudförfattare:

- Lavanya Murthy | Huvudarkitekt för molnlösning

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Övervaka och skydda administrativa aktiviteter och inloggningsaktiviteter för AWS

- Skydda arbetsbelastningar i AWS

- Anslut Microsoft Sentinel för Amazon Web Services mata in loggdata för AWS-tjänsten