Anpassat domänsuffix för App Service-miljön

En App Service-miljön är en Azure App Service-funktion som ger en helt isolerad och dedikerad miljö för att köra App Service-appar på ett säkert sätt i hög skala. DNS-inställningarna för din App Service-miljön standarddomänsuffix begränsar inte dina appar till att endast vara tillgängliga med dessa namn. Suffix för anpassad domän är en intern funktion för lastbalanserare i App Service-miljön som gör att du kan använda ditt eget domänsuffix för att komma åt apparna i App Service-miljön.

Om du inte har någon App Service-miljön läser du Skapa en App Service-miljön v3.

Kommentar

Den här artikeln beskriver funktioner, fördelar och användningsfall för App Service-miljön v3, som används med App Service Isolated v2-planer.

Det anpassade domänsuffixet definierar en rotdomän som används av App Service-miljön. I den offentliga varianten av Azure App Service är standardrotdomänen för alla webbappar azurewebsites.net. För ILB-App Service-miljön är standardrotdomänen appserviceenvironment.net. Men eftersom en ILB-App Service-miljön är intern för en kunds virtuella nätverk kan kunderna använda en rotdomän utöver standarddomänen som är lämplig för användning i ett företags interna virtuella nätverk. Ett hypotetiskt Contoso Corporation kan till exempel använda en standardrotdomän för internal.contoso.com för appar som endast är avsedda att matchas och vara tillgängliga i Contosos virtuella nätverk. En app i det här virtuella nätverket kan nås genom åtkomst till APP-NAME.internal.contoso.com.

Det anpassade domänsuffixet är för App Service-miljön. Den här funktionen skiljer sig från en anpassad domänbindning i en App Service. Mer information om anpassade domänbindningar finns i Mappa ett befintligt anpassat DNS-namn till Azure App Service.

Om certifikatet som används för det anpassade domänsuffixet innehåller en SAN-post (Subject Alternate Name) för *.scm. CUSTOM-DOMAIN, scm-webbplatsen kan också nås från APP-NAME.scm.CUSTOM-DOMAIN. Du kan bara komma åt scm via anpassad domän med grundläggande autentisering. Enkel inloggning är endast möjligt med standardrotdomänen.

Till skillnad från tidigare versioner kan FTPS-slutpunkterna för dina App Services på din App Service-miljön v3 endast nås med standarddomänsuffixet.

Anslutningen till slutpunkten för det anpassade domänsuffixet måste använda SNI (Server Name Indication) för TLS-baserade anslutningar.

Förutsättningar

- ILB-variant av App Service-miljön v3.

- Giltiga SSL/TLS-certifikat måste lagras i ett Azure Key Vault i . PFX-format. Mer information om hur du använder certifikat med App Service finns i Lägga till ett TLS/SSL-certifikat i Azure App Service.

- Certifikatet måste vara mindre än 20 kb.

Hanterad identitet

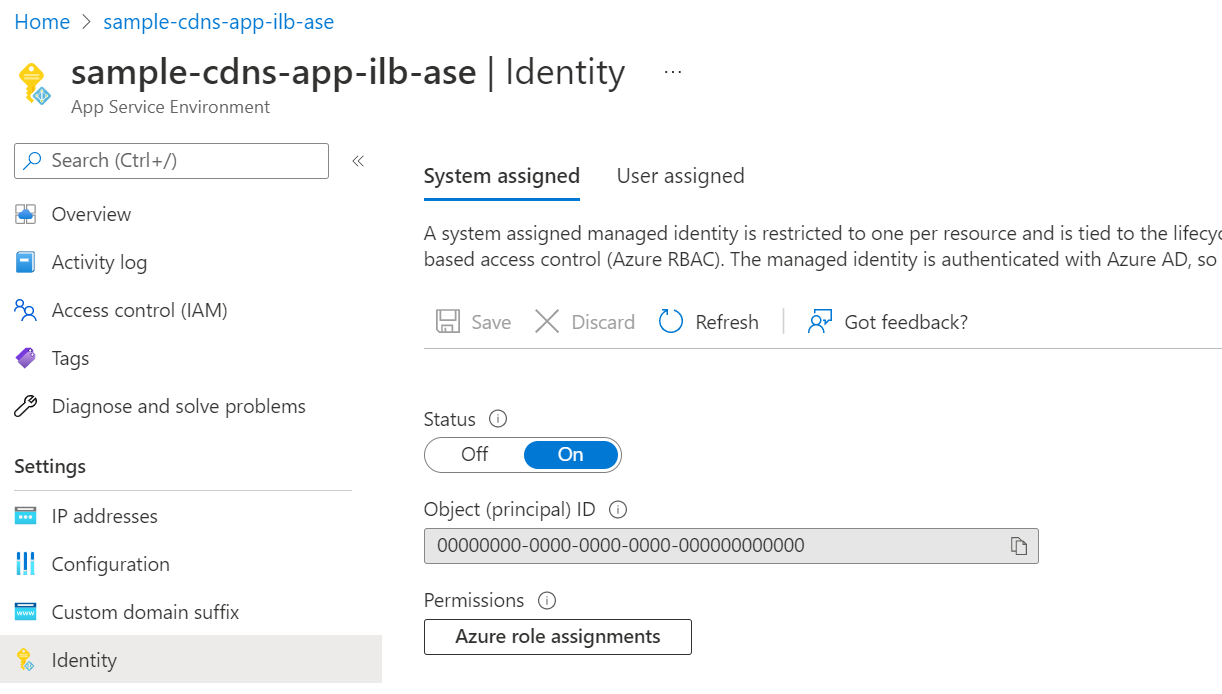

En hanterad identitet används för att autentisera mot Azure Key Vault där SSL/TLS-certifikatet lagras. Om du för närvarande inte har en hanterad identitet som är associerad med din App Service-miljön måste du konfigurera en.

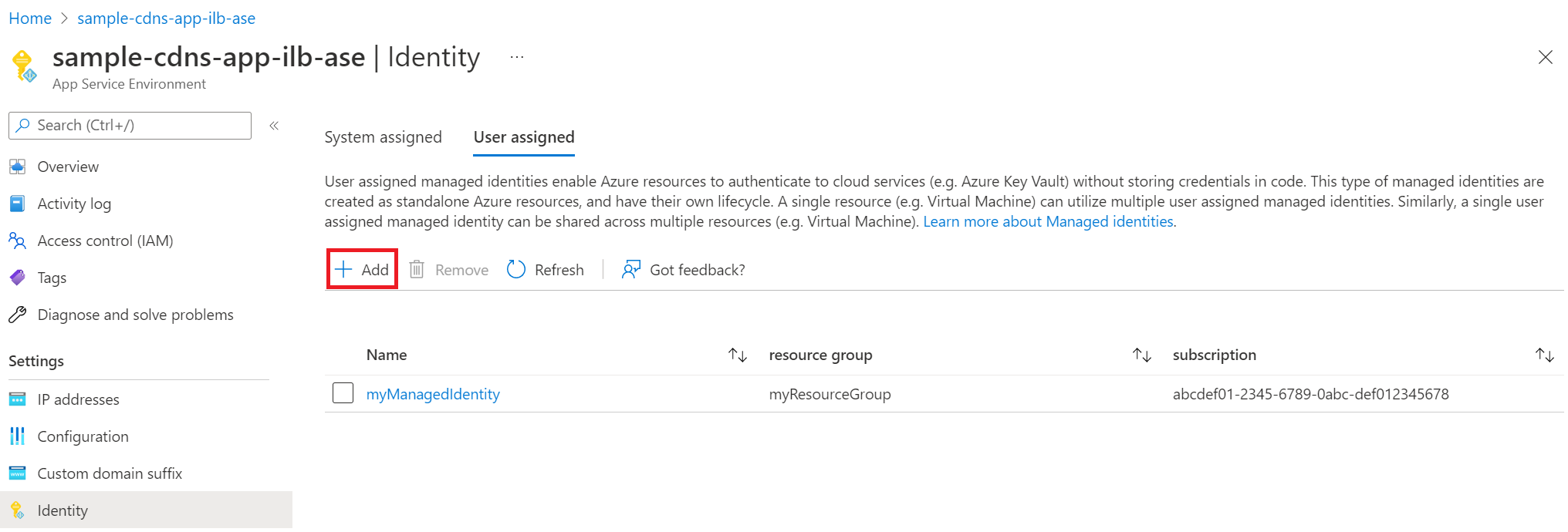

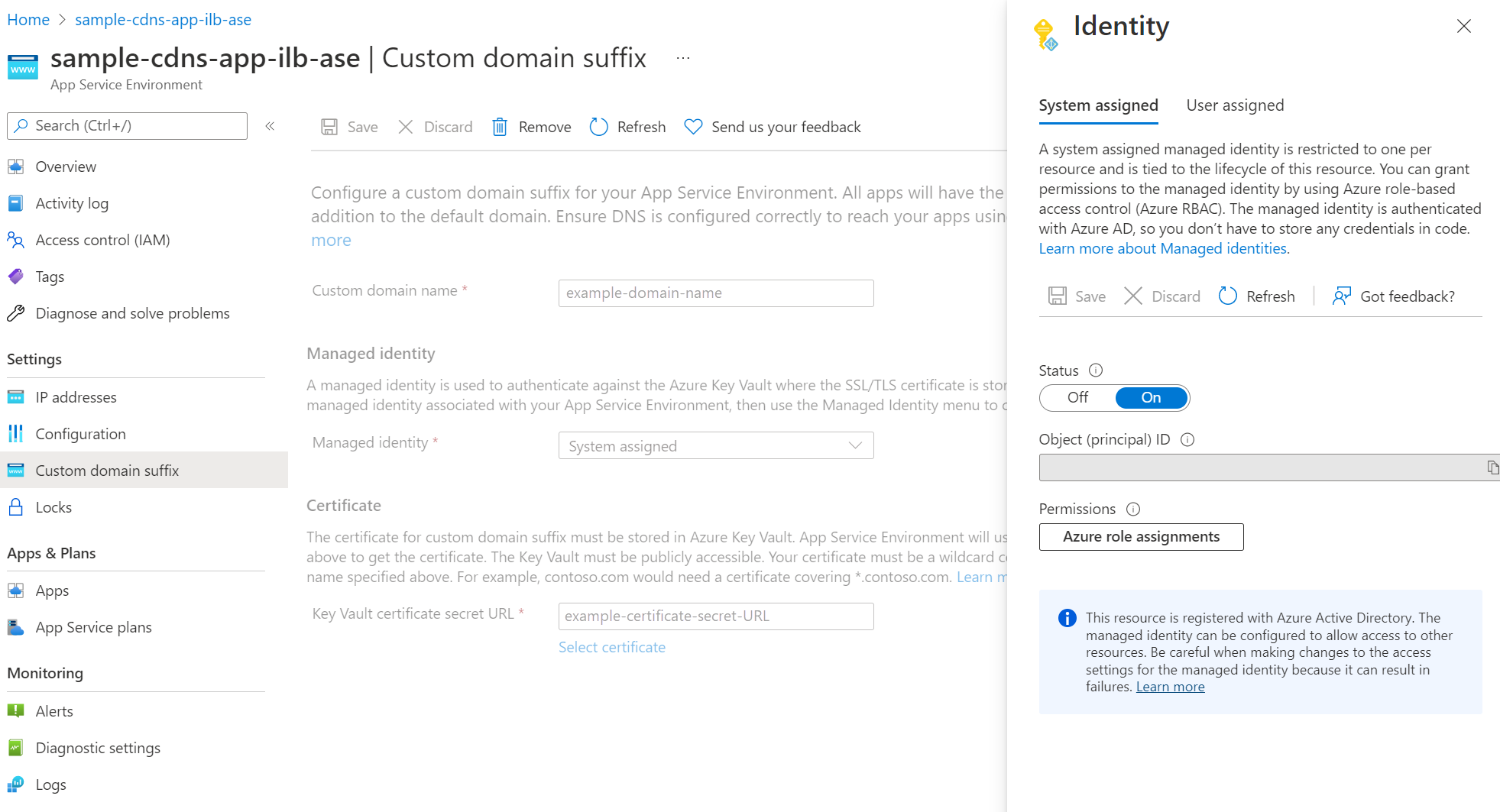

Du kan använda antingen en systemtilldelad eller användartilldelad hanterad identitet. Information om hur du skapar en användartilldelad hanterad identitet finns i Hantera användartilldelade hanterade identiteter. Om du vill använda en systemtilldelad hanterad identitet och inte redan har en tilldelad till din App Service-miljön vägleder portalen för anpassad domänsuffix dig genom skapandeprocessen. Du kan också gå till identitetssidan för din App Service-miljön och konfigurera och tilldela dina hanterade identiteter där.

Om du vill aktivera en systemtilldelad hanterad identitet anger du Status till På.

Om du vill tilldela en användartilldelad hanterad identitet väljer du "Lägg till och hitta den hanterade identitet som du vill använda.

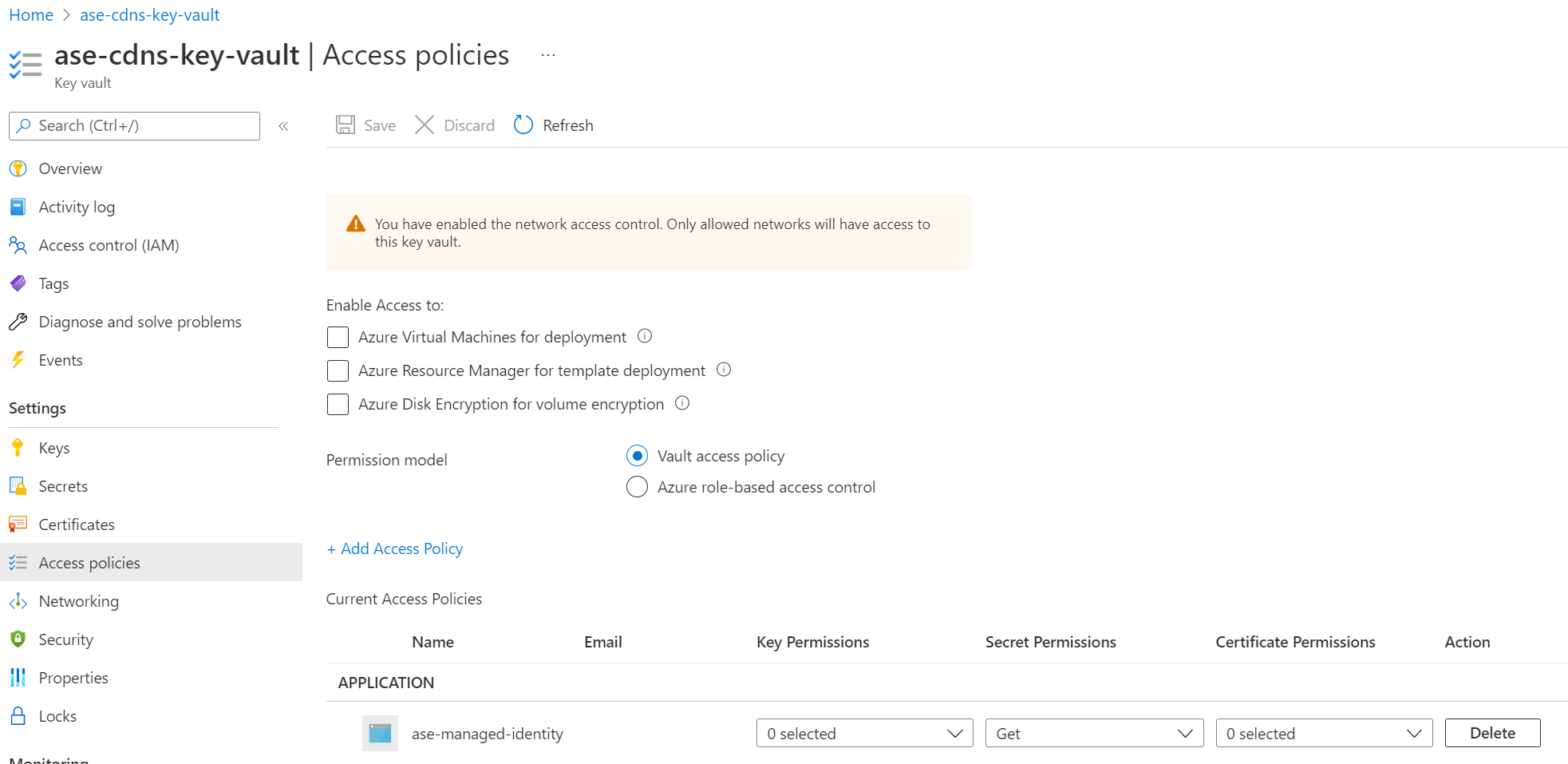

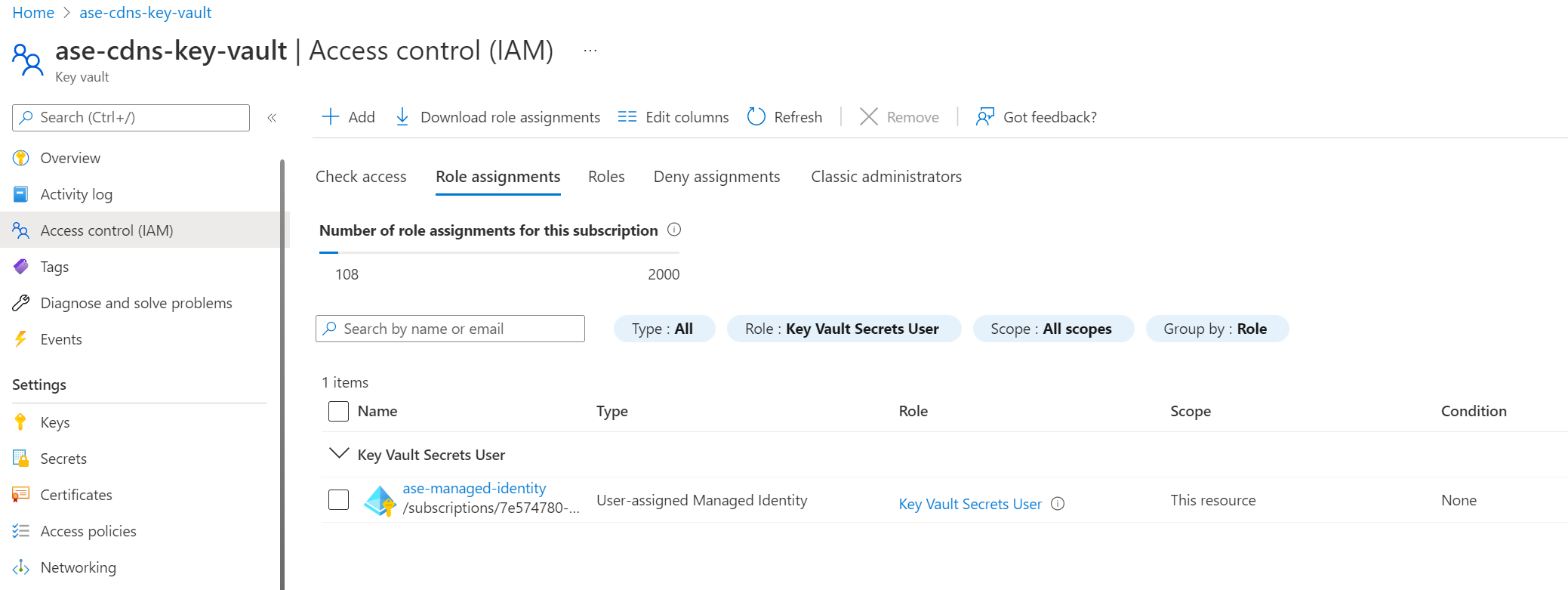

När du har tilldelat den hanterade identiteten till din App Service-miljön kontrollerar du att den hanterade identiteten har tillräcklig behörighet för Azure Key Vault. Du kan antingen använda en princip för valvåtkomst eller rollbaserad åtkomstkontroll i Azure.

Om du använder en princip för valvåtkomst behöver den hanterade identiteten minst behörigheten Hämta hemligheter för nyckelvalvet.

Om du väljer att använda rollbaserad åtkomstkontroll i Azure för att hantera åtkomst till ditt nyckelvalv måste du ge din hanterade identitet minst rollen "Key Vault Secrets User".

Certifikat

Certifikatet för suffixet för anpassad domän måste lagras i ett Azure Key Vault. Certifikatet måste laddas upp i . PFX-format och vara mindre än 20 kb. Certifikat i . PEM-format stöds inte just nu. App Service-miljön använder den hanterade identitet som du valde för att hämta certifikatet.

Certifikatet måste vara ett jokerteckencertifikat för det valda anpassade domännamnet. Till exempel skulle internal.contoso.com behöva ett certifikat som täcker *.internal.contoso.com. Om certifikatet som används av det anpassade domänsuffixet innehåller en SAN-post (Subject Alternate Name) för scm, till exempel *.scm.internal.contoso.com, är scm-platsen också tillgänglig med hjälp av det anpassade domänsuffixet.

Om du roterar certifikatet i Azure Key Vault hämtar App Service-miljön ändringen inom 24 timmar.

Nätverksåtkomst till Key Vault

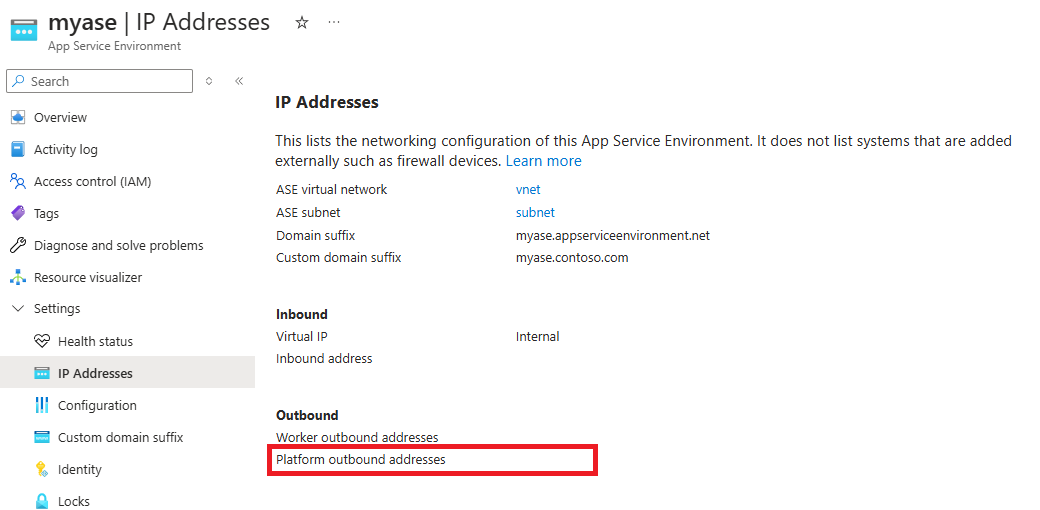

Nyckelvalvet kan nås offentligt eller via en privat slutpunkt som är tillgänglig från det undernät som App Service-miljön distribueras till. Information om hur du konfigurerar en privat slutpunkt finns i Integrera Key Vault med Azure Private Link. Om du använder offentlig åtkomst kan du skydda ditt nyckelvalv för att endast acceptera trafik från den utgående IP-adressen för App Service-miljön. App Service-miljön använder plattformens utgående IP-adress som källadress vid åtkomst till nyckelvalvet. Du hittar IP-adressen på sidan IP-adresser i Azure Portal.

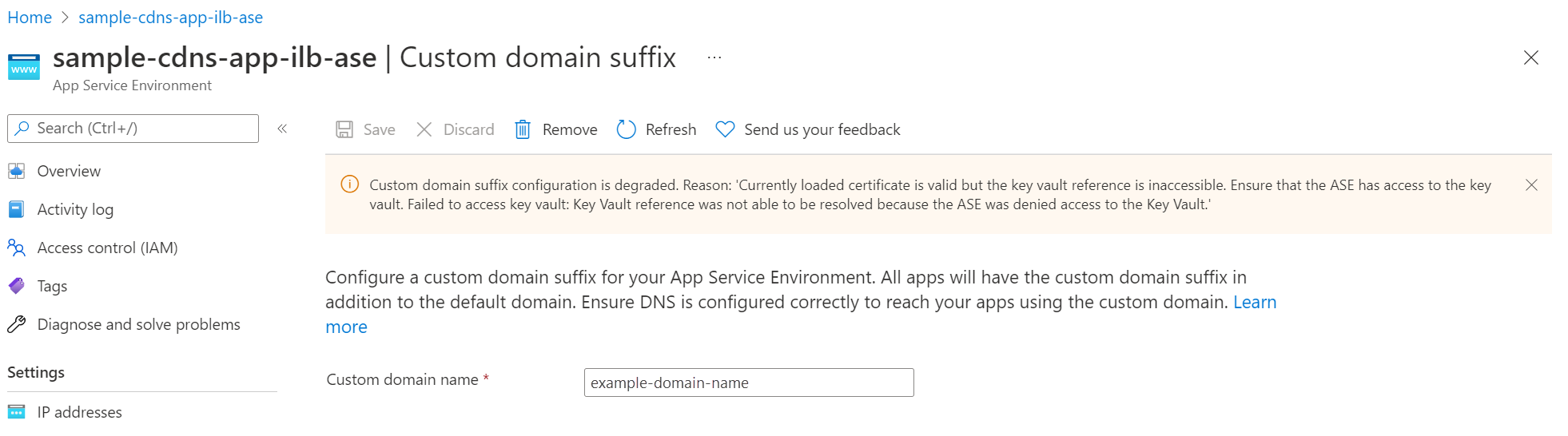

Använd Azure Portal för att konfigurera suffix för anpassad domän

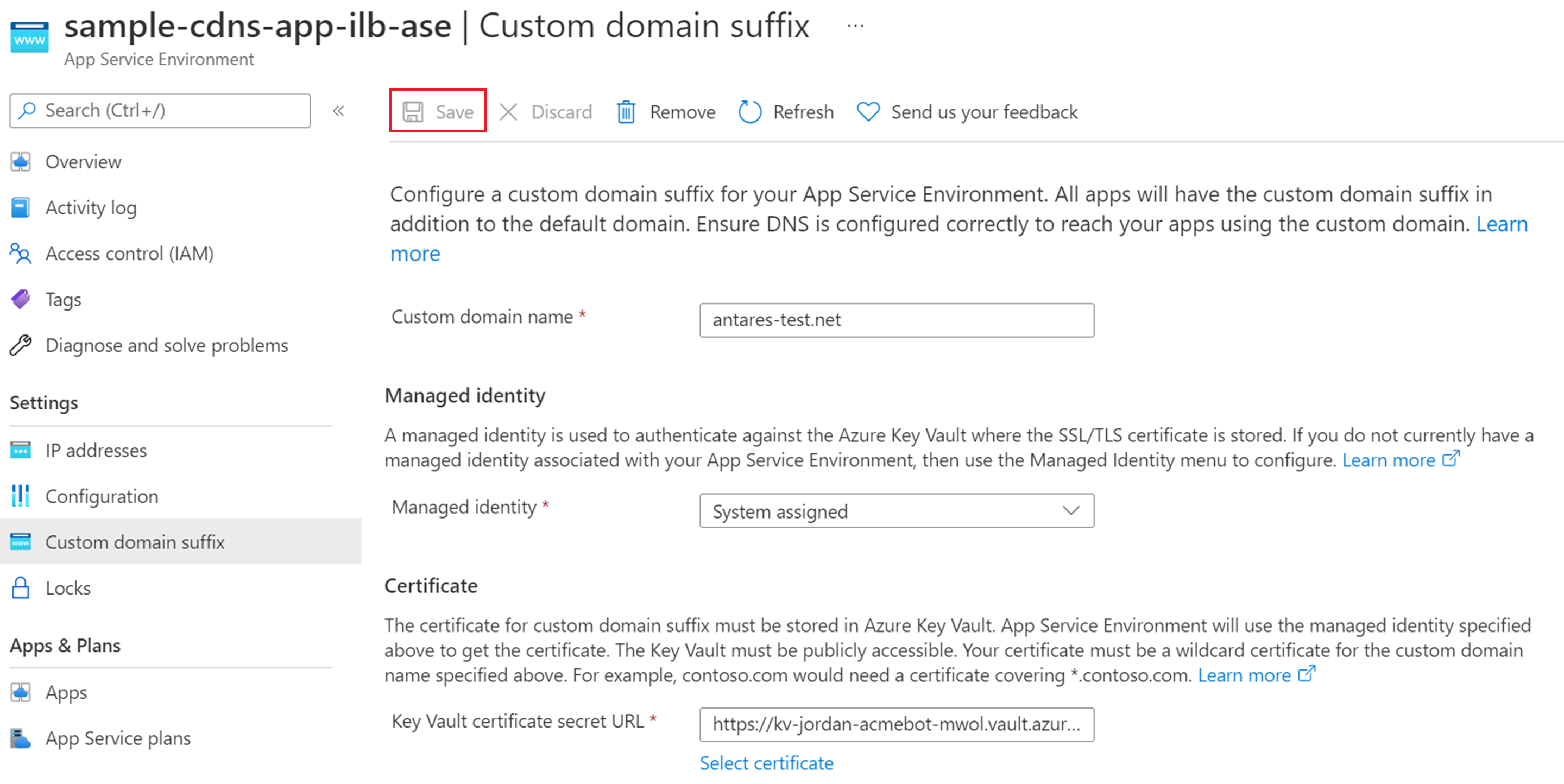

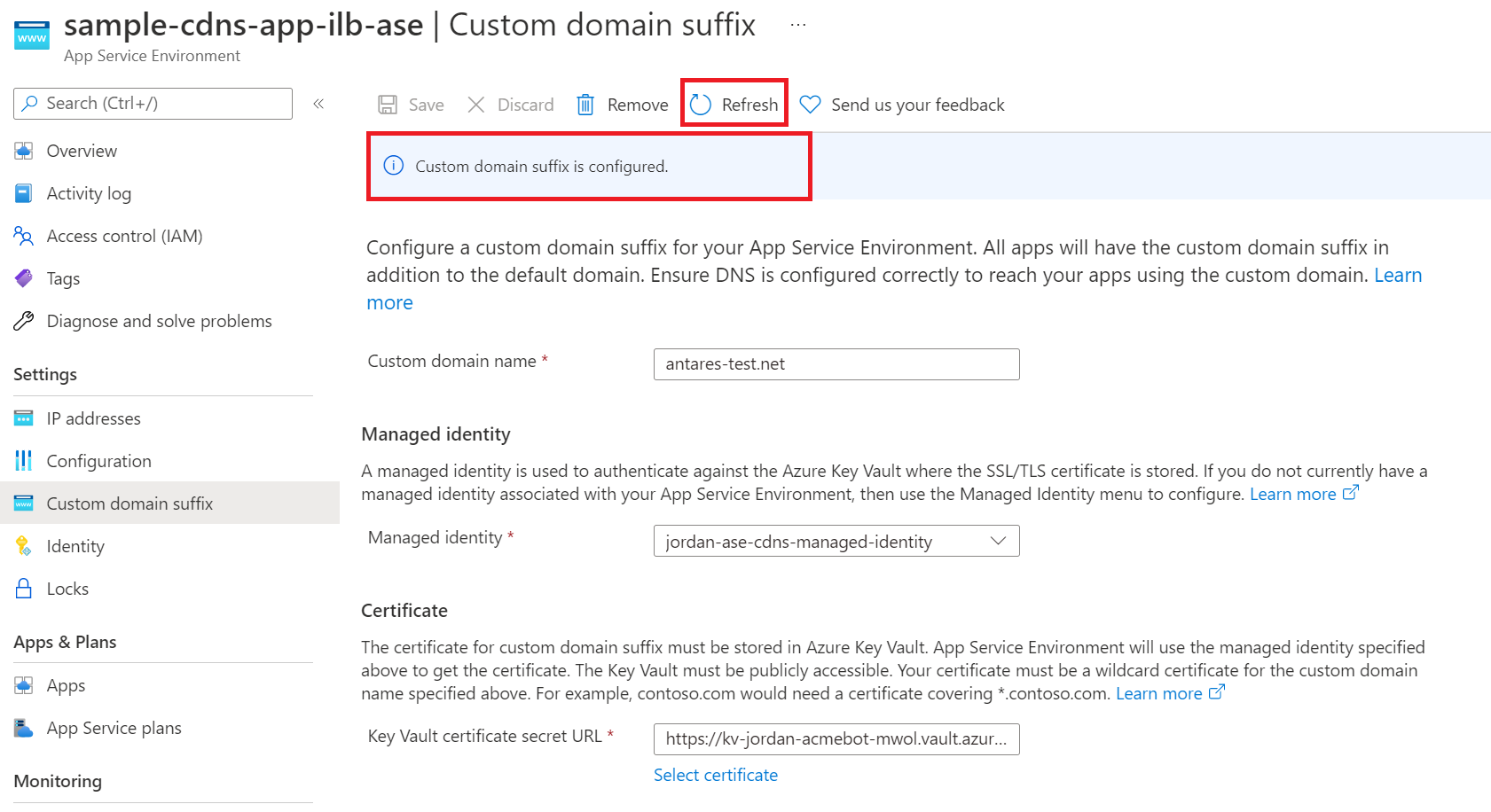

- Från Azure Portal navigerar du till sidan Suffix för anpassad domän för din App Service-miljön.

- Ange ditt anpassade domännamn.

- Välj den hanterade identitet som du definierar för din App Service-miljön. Du kan använda antingen en systemtilldelad eller användartilldelad hanterad identitet. Du kan konfigurera din hanterade identitet om du inte redan har gjort det. Du kan konfigurera den hanterade identiteten direkt från sidan suffix för anpassad domän med alternativet "Lägg till identitet" i markeringsrutan för hanterad identitet.

- Välj certifikatet för det anpassade domänsuffixet.

- Om du använder en privat slutpunkt för att komma åt nyckelvalvet, eftersom nätverksåtkomsten är begränsad till den privata slutpunkten, kan du inte använda portalgränssnittet för att välja certifikatet. Du måste ange certifikat-URL:en manuellt.

- Välj "Spara" överst på sidan. Uppdatera sidan om du vill se de senaste konfigurationsuppdateringarna.

- Det tar några minuter innan konfigurationen av det anpassade domänsuffixet har angetts. Kontrollera statusen genom att välja "Uppdatera" överst på sidan. Banderollen uppdateras med den senaste förloppet. När det är klart anger banderollen att det anpassade domänsuffixet har konfigurerats.

Använda Azure Resource Manager för att konfigurera suffix för anpassad domän

Om du vill konfigurera ett anpassat domänsuffix för din App Service-miljön med hjälp av en Azure Resource Manager-mall måste du inkludera egenskaperna nedan. Se till att du uppfyller kraven och att din hanterade identitet och ditt certifikat är tillgängliga och har rätt behörigheter för Azure Key Vault.

Du måste konfigurera den hanterade identiteten och se till att den finns innan du tilldelar den i mallen. Mer information om hanterade identiteter finns i översikten över hanterad identitet.

Använda en användartilldelad hanterad identitet

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Använda en systemtilldelad hanterad identitet

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Använda Azure Resource Explorer för att konfigurera suffix för anpassad domän

Du kan också uppdatera din befintliga ILB-App Service-miljön med Hjälp av Azure Resource Explorer.

- I Resource Explorer går du till noden för App Service-miljön (prenumerationer>{din prenumeration}>resourceGroups>{din resursgrupp}>providers>Microsoft.Web>hostingEnvironments). Välj sedan den specifika App Service-miljön som du vill uppdatera.

- Välj Läs/skriv i det övre verktygsfältet för att tillåta interaktiv redigering i Resource Explorer.

- Välj knappen Redigera för att göra Resource Manager-mallen redigerbar.

- Rulla längst ned i den högra rutan. Attributet customDnsSuffixConfiguration finns längst ned.

- Ange dina värden för dnsSuffix, certificateUrl och keyVaultReferenceIdentity.

- Navigera till identitetsattributet och ange den information som är associerad med den hanterade identitet som du använder.

- Välj knappen PUT längst upp för att checka in ändringen till App Service-miljön.

- ProvisioningState under customDnsSuffixConfiguration ger status för konfigurationsuppdateringen.

DNS-konfiguration

För att få åtkomst till dina appar i din App Service-miljön med ditt anpassade domänsuffix måste du antingen konfigurera din egen DNS-server eller konfigurera DNS i en privat Dns-zon i Azure för din anpassade domän.

Om du vill använda din egen DNS-server lägger du till följande poster:

- Skapa en zon för din anpassade domän.

- Skapa en A-post i den zonen som pekar * på den inkommande IP-adress som används av din App Service-miljön.

- Skapa en A-post i den zonen som pekar @ på den inkommande IP-adress som används av din App Service-miljön.

- Du kan också skapa en zon för scm-underdomän med en * En post som pekar på den inkommande IP-adress som används av din App Service-miljön

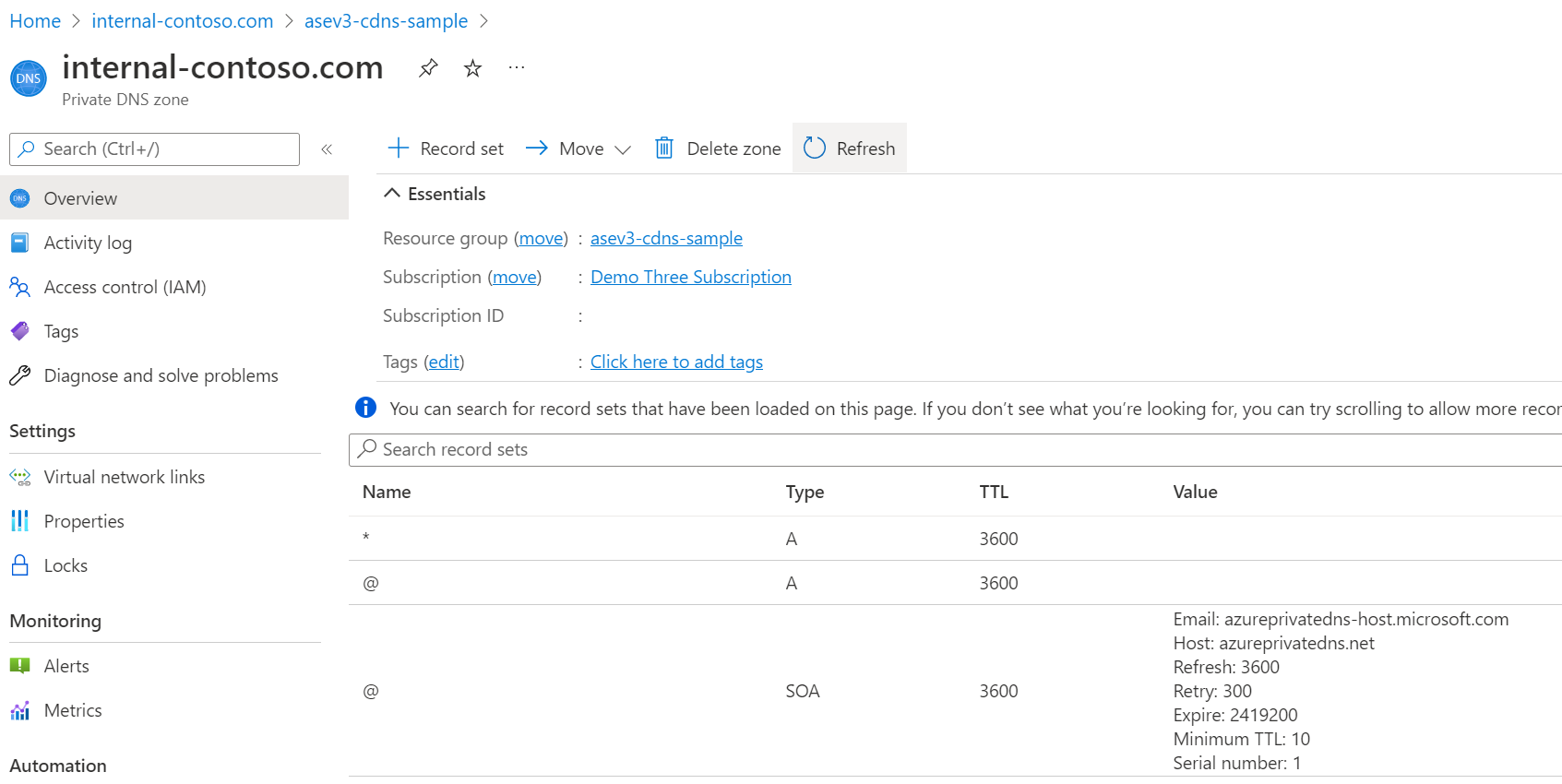

Så här konfigurerar du DNS i privata Azure DNS-zoner:

- Skapa en privat Azure DNS-zon med namnet för din anpassade domän. I följande exempel är den anpassade domänen internal.contoso.com.

- Skapa en A-post i den zonen som pekar * på den inkommande IP-adress som används av din App Service-miljön.

- Skapa en A-post i den zonen som pekar @ på den inkommande IP-adress som används av din App Service-miljön.

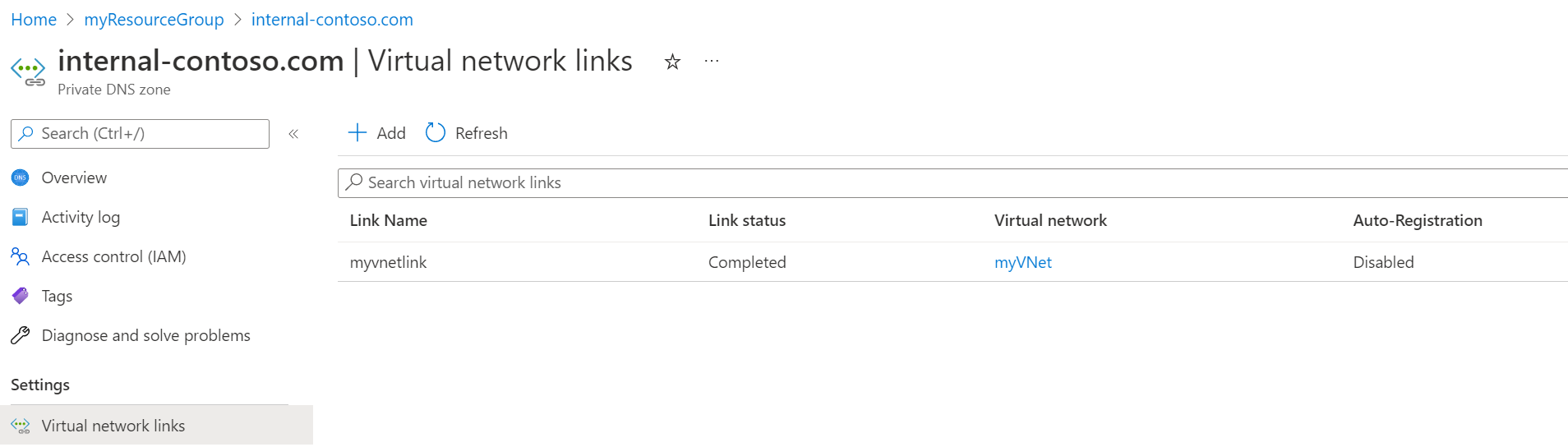

- Länka din privata Azure DNS-zon till ditt App Service-miljön virtuella nätverk.

- Du kan också skapa en A-post i den zonen som pekar *.scm på den inkommande IP-adress som används av din App Service-miljön.

Mer information om hur du konfigurerar DNS för din domän finns i Använda en App Service-miljön.

Kommentar

Förutom att konfigurera DNS för ditt anpassade domänsuffix bör du även överväga att konfigurera DNS för standarddomänsuffixet för att säkerställa att alla App Service-funktioner fungerar som förväntat.

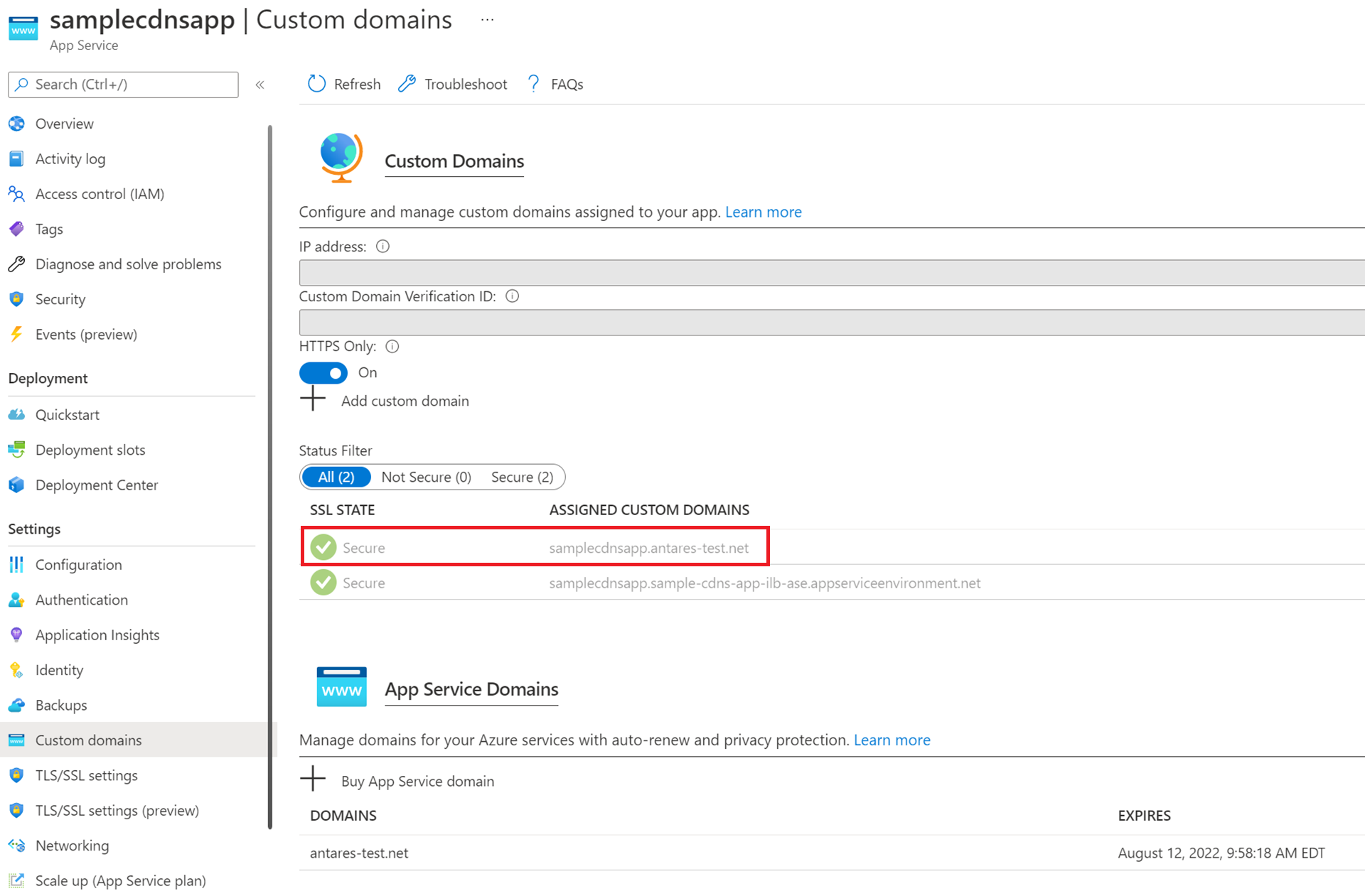

Få åtkomst till dina appar

När du har konfigurerat suffixet för anpassad domän och DNS för din App Service-miljön kan du gå till sidan Anpassade domäner för en av apptjänstapparna i App Service-miljön och bekräfta tillägget av den tilldelade anpassade domänen för appen.

Appar på ILB-App Service-miljön kan nås på ett säkert sätt via HTTPS genom att gå till antingen den anpassade domän som du har konfigurerat eller standarddomänen appserviceenvironment.net som i föregående bild. Möjligheten att komma åt dina appar med standarddomänen App Service-miljön och din anpassade domän är en unik funktion som endast stöds på App Service-miljön v3.

Precis som appar som körs på den offentliga multitenanttjänsten kan du dock även konfigurera anpassade värdnamn för enskilda appar och sedan konfigurera unika SNI TLS/SSL-certifikatbindningar för enskilda appar.

Felsökning

App Service-plattformen kontrollerar regelbundet om din App Service-miljön kan komma åt ditt nyckelvalv och om ditt certifikat är giltigt. Om dina behörigheter eller nätverksinställningar för din hanterade identitet, nyckelvalv eller App Service-miljön inte har angetts korrekt eller nyligen ändrats kan du inte konfigurera ett anpassat domänsuffix. Du får ett fel som liknar exemplet som visas på skärmbilden. Granska förutsättningarna för att se till att du har konfigurerat nödvändiga behörigheter. Du ser också ett liknande felmeddelande om App Service-plattformen upptäcker att certifikatet har degraderats eller upphört att gälla.