Autentisering och användarbehörigheter

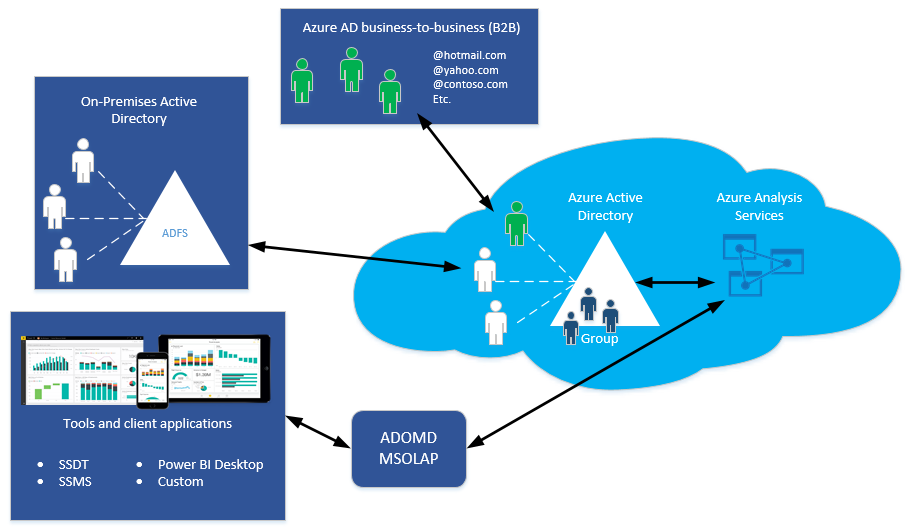

Azure Analysis Services använder Microsoft Entra-ID för identitetshantering och användarautentisering. Alla användare som skapar, hanterar eller ansluter till en Azure Analysis Services-server måste ha en giltig användaridentitet i en Microsoft Entra-klientorganisation i samma prenumeration.

Azure Analysis Services stöder Microsoft Entra B2B-samarbete. Med B2B kan användare utanför en organisation bjudas in som gästanvändare i en Microsoft Entra-katalog. Gäster kan komma från en annan Microsoft Entra-klientorganisationskatalog eller en giltig e-postadress. När den har bjudits in och användaren godkänner inbjudan som skickas via e-post från Azure läggs användaridentiteten till i klientkatalogen. Dessa identiteter kan läggas till i säkerhetsgrupper eller som medlemmar i en serveradministratörs- eller databasroll.

Autentisering

Alla klientprogram och verktyg använder ett eller flera av Analysis Services-klientbiblioteken (AMO, MSOLAP, ADOMD) när de ska ansluta till en server.

Alla tre klientbiblioteken stöder både interaktiva Microsoft Entra-flöde och icke-interaktiva autentiseringsmetoder. De två icke-interaktiva metoderna Active Directory Password och Active Directory Integrated Authentication-metoderna kan användas i program som använder AMOMD och MSOLAP. Dessa två metoder resulterar aldrig i popup-dialogrutor för inloggning.

Klientprogram som Excel och Power BI Desktop och verktyg som SSMS- och Analysis Services-projekttillägget för Visual Studio installerar de senaste versionerna av klientbiblioteken med regelbundna uppdateringar. Power BI Desktop-, SSMS- och Analysis Services-projekttillägget uppdateras varje månad. Excel uppdateras med Microsoft 365. Microsoft 365-uppdateringar är mindre frekventa och vissa organisationer använder den uppskjutna kanalen, vilket innebär att uppdateringar skjuts upp till tre månader.

Beroende på vilket klientprogram eller verktyg du använder kan typen av autentisering och hur du loggar in skilja sig åt. Varje program kan ha stöd för olika funktioner för att ansluta till molntjänster, t.ex. Azure Analysis Services.

Power BI Desktop, Visual Studio och SSMS stöder Active Directory Universal Authentication, en interaktiv metod som även stöder Microsoft Entra-multifaktorautentisering (MFA). Microsoft Entra multifaktorautentisering hjälper till att skydda åtkomsten till data och program samtidigt som du ger en enkel inloggningsprocess. Den ger stark autentisering med flera verifieringsalternativ (telefonsamtal, sms, smartkort med pin-kod eller mobilappsavisering). Interaktiv MFA med Microsoft Entra ID kan resultera i en popup-dialogruta för validering. Universell autentisering rekommenderas.

Om du loggar in på Azure med ett Windows-konto och universell autentisering inte har valts eller är tillgängligt (Excel) krävs Active Directory Federation Services (AD FS) (AD FS). Med Federation autentiseras Microsoft Entra-ID och Microsoft 365-användare med lokala autentiseringsuppgifter och kan komma åt Azure-resurser.

SQL Server Management Studio (SSMS)

Azure Analysis Services-servrar stöder anslutningar från SSMS V17.1 och senare med hjälp av Windows-autentisering, Active Directory-lösenordsautentisering och Universell Active Directory-autentisering. I allmänhet rekommenderar vi att du använder Active Directory Universal Authentication eftersom:

Stöder interaktiva och icke-interaktiva autentiseringsmetoder.

Stöder Azure B2B-gästanvändare som bjudits in till Azure AS-klientorganisationen. När du ansluter till en server måste gästanvändare välja Universell Active Directory-autentisering när de ansluter till servern.

Stöder multifaktorautentisering (MFA). Microsoft Entra multifaktorautentisering hjälper till att skydda åtkomsten till data och program med en rad olika verifieringsalternativ: telefonsamtal, sms, smartkort med pin-kod eller mobilappsavisering. Interaktiv MFA med Microsoft Entra ID kan resultera i en popup-dialogruta för validering.

Visual Studio

Visual Studio ansluter till Azure Analysis Services med hjälp av Active Directory Universal Authentication med MFA-stöd. Användarna uppmanas att logga in på Azure vid den första distributionen. Användare måste logga in på Azure med ett konto med serveradministratörsbehörigheter på den server som de distribuerar till. När du loggar in på Azure första gången tilldelas en token. Token cachelagras i minnet för framtida återanslutningar.

Power BI Desktop

Power BI Desktop ansluter till Azure Analysis Services med hjälp av Universell Active Directory-autentisering med MFA-stöd. Användarna uppmanas att logga in på Azure på den första anslutningen. Användare måste logga in på Azure med ett konto som ingår i en serveradministratör eller databasroll.

Excel

Excel-användare kan ansluta till en server med hjälp av ett Windows-konto, ett organisations-ID (e-postadress) eller en extern e-postadress. Externa e-postidentiteter måste finnas i Microsoft Entra-ID:t som gästanvändare.

Användarbehörigheter

Serveradministratörer är specifika för en Azure Analysis Services-serverinstans. De ansluter med verktyg som Azure Portal, SSMS och Visual Studio för att utföra uppgifter som att konfigurera inställningar och hantera användarroller. Som standard läggs den användare som skapar servern automatiskt till som Analysis Services-serveradministratör. Andra administratörer kan läggas till med hjälp av Azure Portal eller SSMS. Serveradministratörer måste ha ett konto i Microsoft Entra-klientorganisationen i samma prenumeration. Mer information finns i Hantera serveradministratörer.

Databasanvändare ansluter till modelldatabaser med hjälp av klientprogram som Excel eller Power BI. Användare måste läggas till i databasroller. Databasroller definierar administratörs-, process- eller läsbehörigheter för en databas. Det är viktigt att förstå att databasanvändare i en roll med administratörsbehörighet skiljer sig från serveradministratörer. Men som standard är serveradministratörer även databasadministratörer. Mer information finns i Hantera databasroller och användare.

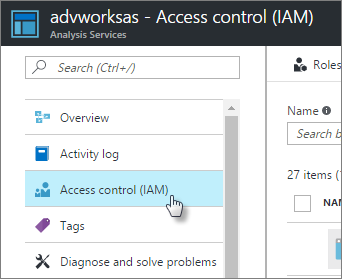

Azure-resursägare. Resursägare hanterar resurser för en Azure-prenumeration. Resursägare kan lägga till Microsoft Entra-användaridentiteter i ägar- eller deltagarroller i en prenumeration med hjälp av åtkomstkontroll i Azure Portal eller med Azure Resource Manager-mallar.

Roller på den här nivån gäller för användare eller konton som behöver utföra uppgifter som kan utföras i portalen eller med hjälp av Azure Resource Manager-mallar. Mer information finns i Vad är rollbaserad åtkomstkontroll i Azure (Azure RBAC)?

Databasroller

Roller som definierats för en tabellmodell är databasroller. Det innebär att rollerna innehåller medlemmar som består av Microsoft Entra-användare och säkerhetsgrupper som har specifika behörigheter som definierar vilken åtgärd dessa medlemmar kan vidta på en modelldatabas. En databasroll skapas som ett separat objekt i databasen och gäller endast för databasen som rollen har skapats i.

När du skapar ett nytt tabellmodellprojekt har modellprojektet som standard inga roller. Roller kan definieras med hjälp av dialogrutan Rollhanteraren i Visual Studio. När roller definieras under modellprojektdesignen tillämpas de endast på modellens arbetsytedatabas. När modellen distribueras tillämpas samma roller på den distribuerade modellen. När en modell har distribuerats kan server- och databasadministratörer hantera roller och medlemmar med hjälp av SSMS. Mer information finns i Hantera databasroller och användare.

Beaktanden och begränsningar

- Azure Analysis Services stöder inte användning av engångslösenord för B2B-användare

Nästa steg

Hantera åtkomst till resurser med Microsoft Entra-grupper

Hantera databasroller och användare

Hantera serveradministratörer

Rollbaserad åtkomstkontroll i Azure (Azure RBAC)