Säkerhetsbegrepp i AKS som aktiveras av Azure Arc

Gäller för: AKS på Azure Stack HCI 22H2, AKS på Windows Server

Säkerhet i AKS som aktiveras av Azure Arc innebär att skydda infrastrukturen och de program som körs i Kubernetes-klustret. AKS som aktiveras av Arc stöder hybriddistributionsalternativ för Azure Kubernetes Service (AKS). Den här artikeln beskriver de säkerhetshärdande åtgärderna och de inbyggda säkerhetsfunktioner som används för att skydda infrastrukturen och programmen i Kubernetes-kluster.

Säkerhet för infrastruktur

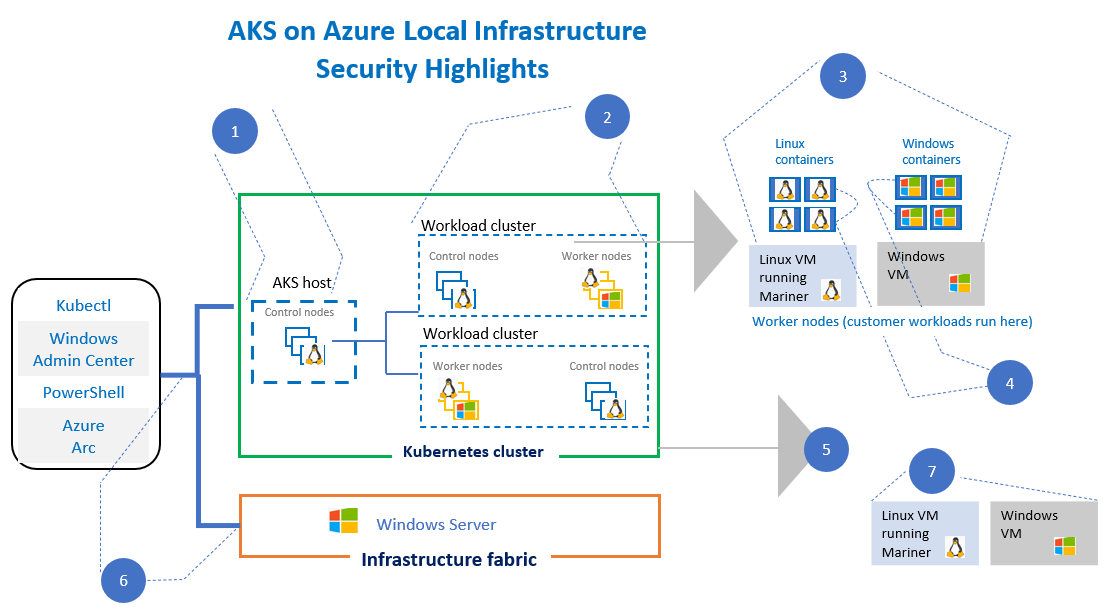

AKS som aktiveras av Arc tillämpar olika säkerhetsåtgärder för att skydda infrastrukturen. Följande diagram visar dessa mått:

I följande tabell beskrivs säkerhetshärdningsaspekterna för AKS på Azure Local som visas i föregående diagram. Konceptuell bakgrundsinformation om infrastrukturen för en AKS-distribution finns i Kluster och arbetsbelastningar.

| Säkerhetsaspekt | beskrivning |

|---|---|

| 1 | Eftersom AKS-värden har åtkomst till alla arbetsbelastningskluster (mål) kan det här klustret vara en enda kompromisspunkt. Åtkomsten till AKS-värden kontrolleras dock noggrant eftersom hanteringsklustrets syfte är begränsat till etablering av arbetsbelastningskluster och insamling av aggregerade klustermått. |

| 2 | För att minska distributionskostnaden och komplexiteten delar arbetsbelastningskluster den underliggande Windows Server. Beroende på säkerhetsbehoven kan administratörer dock välja att distribuera ett arbetsbelastningskluster på en dedikerad Windows Server. När arbetsbelastningskluster delar den underliggande Windows Server distribueras varje kluster som en virtuell dator, vilket garanterar starka isoleringsgarantier mellan arbetsbelastningskluster. |

| 3 | Kundarbetsbelastningar distribueras som containrar och delar samma virtuella dator. Containrarna är processisolerade från varandra, vilket är en svagare form av isolering jämfört med starka isoleringsgarantier som erbjuds av virtuella datorer. |

| 4 | Containrar kommunicerar med varandra via ett överläggsnätverk. Administratörer kan konfigurera Calico-principer för att definiera regler för nätverksisolering mellan containrar. Calico-principstöd på AKS Arc är endast för Linux-containrar och stöds som det är. |

| 5 | Kommunikationen mellan inbyggda Kubernetes-komponenter i AKS på Azure Local, inklusive kommunikation mellan API-servern och containervärden, krypteras via certifikat. AKS erbjuder en inaktuell certifikatetablering, förnyelse och återkallning för inbyggda certifikat. |

| 6 | Kommunikationen med API-servern från Windows-klientdatorer skyddas med microsoft Entra-autentiseringsuppgifter för användare. |

| 7 | För varje version tillhandahåller Microsoft virtuella hårddiskar för virtuella AKS-datorer på Azure Local och tillämpar lämpliga säkerhetskorrigeringar vid behov. |

Programsäkerhet

I följande tabell beskrivs de olika programsäkerhetsalternativ som är tillgängliga i AKS som är aktiverade av Arc:

Kommentar

Du har möjlighet att använda de öppen källkod programhärdningsalternativ som är tillgängliga i det öppen källkod ekosystem du väljer.

| Alternativ | Description |

|---|---|

| Skapa säkerhet | Målet med att skydda byggen är att förhindra att sårbarheter introduceras i programkoden eller i containeravbildningarna när avbildningarna genereras. Integrering med Azure GitOps of Kubernetes, som är Azure Arc-aktiverad, hjälper till med analys och observation, vilket ger utvecklare möjlighet att åtgärda säkerhetsproblem. Mer information finns i Distribuera konfigurationer med GitOps i ett Azure Arc-aktiverat Kubernetes-kluster. |

| Säkerhet för containerregister | Målet med säkerheten i containerregistret är att säkerställa att säkerhetsrisker inte införs när containeravbildningar laddas upp till registret, medan avbildningen lagras i registret och under nedladdningar av avbildningar från registret. AKS rekommenderar att du använder Azure Container Registry. Azure Container Registry levereras med sårbarhetsgenomsökning och andra säkerhetsfunktioner. Mer information finns i dokumentationen om Azure Container Registry. |

| Microsoft Entra-identiteter för Windows-arbetsbelastningar med hjälp av gMSA för containrar | Windows-containerarbetsbelastningar kan ärva identiteten för containervärden och använda den för autentisering. Med de nya förbättringarna behöver containervärden inte vara domänansluten. Mer information finns i gMSA-integrering för Windows-arbetsbelastningar. |

Inbyggda säkerhetsfunktioner

I det här avsnittet beskrivs de inbyggda säkerhetsfunktioner som för närvarande är tillgängliga i AKS som aktiveras av Azure Arc:

| Säkerhetsmål | Funktion |

|---|---|

| Skydda åtkomsten till API-servern. | Stöd för enkel inloggning i Active Directory för PowerShell- och Windows Admin Center-klienter. Den här funktionen är för närvarande endast aktiverad för arbetsbelastningskluster. |

| Se till att all kommunikation mellan inbyggda Kubernetes-komponenter i kontrollplanet är säker. Detta omfattar att se till att kommunikationen mellan API-servern och arbetsbelastningsklustret också är säker. | Den inbyggda certifikatlösningen Zero touch för att etablera, förnya och återkalla certifikat. Mer information finns i Säker kommunikation med certifikat. |

| Rotera krypteringsnycklar i Kubernetes hemliga arkiv (etcd) med hjälp av plugin-programmet Nyckelhanteringsserver (KMS). | Plugin-program för integrering och orkestrering av nyckelrotation med angiven KMS-provider. Mer information finns i Kryptera etcd-hemligheter. |

| Övervakning av hot i realtid för containrar som stöder arbetsbelastningar för både Windows- och Linux-containrar. | Integrering med Azure Defender för Kubernetes som är ansluten till Azure Arc, som erbjuds som en offentlig förhandsversion fram till ga-versionen av Kubernetes hotidentifiering för Kubernetes som är ansluten till Azure Arc. Mer information finns i Försvara Azure Arc-aktiverade Kubernetes-kluster. |

| Microsoft Entra-identitet för Windows-arbetsbelastningar. | Använd gMSA-integrering för Windows-arbetsbelastningar för att konfigurera Microsoft Entra-identiteten. |

| Stöd för Calico-principer för att skydda trafik mellan poddar | Containrar kommunicerar med varandra via ett överläggsnätverk. Administratörer kan konfigurera Calico-principer för att definiera regler för nätverksisolering mellan containrar. Calico-principstöd på AKS Arc är endast för Linux-containrar och stöds som det är. |

Nästa steg

I det här avsnittet har du lärt dig om begreppen för att skydda AKS som aktiveras av Azure Arc och om att skydda program i Kubernetes-kluster.