Kundhanterade nycklar för kryptering med Azure AI Foundry

Kundhanterade nycklar (CMK:er) i Azure AI Foundry-portalen ger förbättrad kontroll över krypteringen av dina data. Genom att använda CMK:er kan du hantera dina egna krypteringsnycklar för att lägga till ett extra skyddslager och uppfylla efterlevnadskraven mer effektivt.

Om kryptering i Azure AI Foundry-portalen

Azure AI Foundry-lager ovanpå Azure Machine Learning- och Azure AI-tjänster. Som standard använder dessa tjänster Microsoft-hanterade krypteringsnycklar.

Hubb- och projektresurser är implementeringar av Azure Machine Learning-arbetsytan och krypterar data under överföring och i vila. Mer information finns i Datakryptering med Azure Machine Learning.

Azure AI-tjänstdata krypteras och dekrypteras med FIPS 140-2-kompatibel256-bitars AES-kryptering . Kryptering och dekryptering är transparenta, vilket innebär att kryptering och åtkomst hanteras åt dig. Dina data skyddas som standard och du behöver inte ändra din kod eller dina program för att utnyttja krypteringen.

Datalagring i din prenumeration när du använder kundhanterade nycklar

Hubbresurser lagrar metadata i din Azure-prenumeration när du använder kundhanterade nycklar. Data lagras i en Microsoft-hanterad resursgrupp som innehåller ett Azure Storage-konto, En Azure Cosmos DB-resurs och Azure AI Search.

Viktigt!

När du använder en kundhanterad nyckel blir kostnaderna för din prenumeration högre eftersom krypterade data lagras i din prenumeration. Om du vill beräkna kostnaden använder du Priskalkylatorn för Azure.

Krypteringsnyckeln som du anger när du skapar en hubb används för att kryptera data som lagras på Microsoft-hanterade resurser. Alla projekt som använder samma hubb lagrar data på resurserna i en hanterad resursgrupp som identifieras med namnet azureml-rg-hubworkspacename_GUID. Projekt använder Microsoft Entra-ID-autentisering när de interagerar med dessa resurser. Om hubben har en slutpunkt för privat länk begränsas nätverksåtkomsten till de hanterade resurserna. Den hanterade resursgruppen tas bort när hubben tas bort.

Följande data lagras på de hanterade resurserna.

| Tjänst | Vad det används för | Exempel |

|---|---|---|

| Azure Cosmos DB | Lagrar metadata för dina Azure AI-projekt och -verktyg | Indexnamn, taggar; Tidsstämplar för flödesskapande; distributionstaggar; utvärderingsmått |

| Azure AI-sökning | Lagrar index som används för att fråga ditt Azure AI Foundry-innehåll. | Ett index baserat på dina modelldistributionsnamn |

| Azure Storage-konto | Lagrar instruktioner för hur anpassningsuppgifter samordnas | JSON-representation av flöden som du skapar i Azure AI Foundry-portalen |

Viktigt!

Azure AI Foundry använder Azure-beräkning som hanteras i Microsoft-prenumerationen, till exempel när du finjusterar modeller eller eller skapar flöden. Dess diskar krypteras med Microsoft-hanterade nycklar. Beräkning är tillfälliga, vilket innebär att när en uppgift har slutförts avetableras den virtuella datorn och OS-disken tas bort. Beräkningsinstansdatorer som används för "Kod"-upplevelser är bestående. Azure Disk Encryption stöds inte för OS-disken.

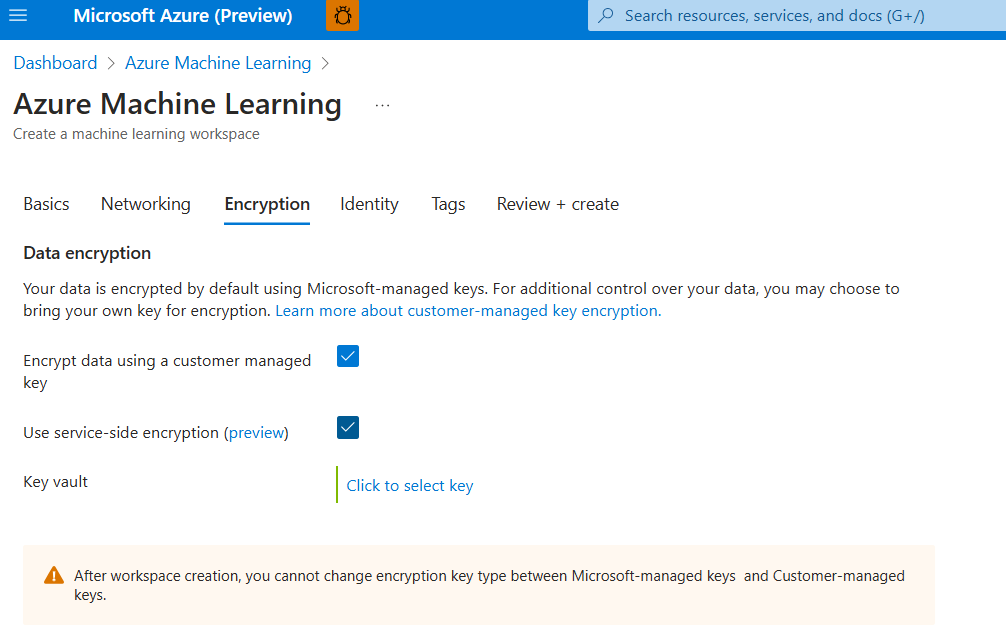

(Förhandsversion) Lagring på tjänstsidan av krypterade data vid användning av kundhanterade nycklar

En ny arkitektur för kundhanterad nyckelkryptering med hubbar finns i förhandsversionen, vilket löser beroendet av den hanterade resursgruppen. I den här nya modellen lagras krypterade data på tjänstsidan på Microsoft-hanterade resurser i stället för i hanterade resurser i din prenumeration. Metadata lagras i resurser med flera klientorganisationer med hjälp av CMK-kryptering på dokumentnivå. En Azure AI Search-instans finns på Microsoft-sidan per kund och för varje hubb. På grund av den dedikerade resursmodellen debiteras azure-kostnaden i din prenumeration via hubbresursen.

Kommentar

- Under den här förhandsversionen stöds inte nyckelrotation och användartilldelade identitetsfunktioner. Kryptering på tjänstsidan stöds för närvarande inte som referens till ett Azure Key Vault för lagring av krypteringsnyckeln som har inaktiverad åtkomst till det offentliga nätverket.

- Om du använder förhandsversionen av lagring på serversidan fortsätter Azure-avgifterna att ackumuleras under kvarhållningsperioden för mjuk borttagning.

Använda kundhanterade nycklar med Azure Key Vault

Du måste använda Azure Key Vault till att lagra dina kundhanterade nycklar. Du kan antingen skapa egna nycklar och lagra dem i ett nyckelvalv, eller så kan du använda Azure Key Vault-API:erna för att generera nycklar. Azure AI-tjänstresursen och nyckelvalvet måste finnas i samma region och i samma Microsoft Entra-klientorganisation, men de kan finnas i olika prenumerationer. Mer information om Azure Key Vault finns i Vad är Azure Key Vault?.

För att aktivera kundhanterade nycklar måste nyckelvalvet som innehåller dina nycklar uppfylla följande krav:

- Du måste aktivera både egenskaperna Mjuk borttagning och Rensa inte i nyckelvalvet.

- Om du använder Key Vault-brandväggen måste du tillåta betrodda Microsoft-tjänster att komma åt nyckelvalvet.

- Du måste ge hubbens och Azure AI Services-resursens systemtilldelade hanterade identitet följande behörigheter i nyckelvalvet: hämta nyckel, omsluta nyckel, packa upp nyckel.

Följande begränsningar gäller för Azure AI Services:

- Endast Azure Key Vault med äldre åtkomstprinciper stöds.

- Endast RSA- och RSA-HSM-nycklar av storlek 2048 stöds med Azure AI-tjänstkryptering. Mer information om nycklar finns i Key Vault-nycklar i Om Azure Key Vault-nycklar, hemligheter och certifikat.

Aktivera azure AI Services-resursens hanterade identitet

Om du ansluter med Azure AI Services eller varianter av Azure AI Services, till exempel Azure OpenAI, måste du aktivera hanterad identitet som en förutsättning för att använda kundhanterade nycklar.

- Gå till din Azure AI-tjänstresurs.

- Till vänster går du till Resurshantering och väljer Identitet.

- Växla den systemtilldelade hanterade identitetsstatusen till På.

- Spara ändringarna och bekräfta att du vill aktivera den systemtilldelade hanterade identiteten.

Aktivera kundhanterade nycklar

Azure AI Foundry bygger på hubb som implementering av Azure Machine Learning-arbetsytan, Azure AI Services och gör att du kan ansluta till andra resurser i Azure. Du måste ange kryptering specifikt för varje resurs.

Kundhanterad nyckelkryptering konfigureras via Azure Portal på ett liknande sätt för varje Azure-resurs:

- Skapa en ny Azure-resurs i Azure Portal.

- Under fliken kryptering väljer du din krypteringsnyckel.

Du kan också använda alternativ för infrastruktur som kod för automatisering. Exempel på Bicep-mallar för Azure AI Foundry finns på Lagringsplatsen för Azure-snabbstart:

Begränsningar

- Den kundhanterade nyckeln för kryptering kan bara uppdateras till nycklar i samma Azure Key Vault-instans.

- Efter distributionen kan hubbar inte växla från Microsoft-hanterade nycklar till kundhanterade nycklar eller vice versa.

- Formulär för kundhanterad nyckelbegäran i Azure AI-tjänster krävs för att använda kundhanterade nycklar i kombination med Azure Speech- och Content Moderator-funktioner.

- När du skapar kan du inte ange eller ändra resurser som skapas i den Microsoft-hanterade Azure-resursgruppen i din prenumeration.

- Du kan inte ta bort Microsoft-hanterade resurser som används för kundhanterade nycklar utan att även ta bort din hubb.

- Formulär för kundhanterad nyckelbegäran i Azure AI-tjänster krävs fortfarande för Speech och Content Moderator.

- Om du använder förhandsversionen på serversidan fortsätter Azure-avgifterna att ackumuleras under kvarhållningsperioden för mjuk borttagning.