Integrera Azure OpenAI-finjustering med vikter och fördomar (förhandsversion)

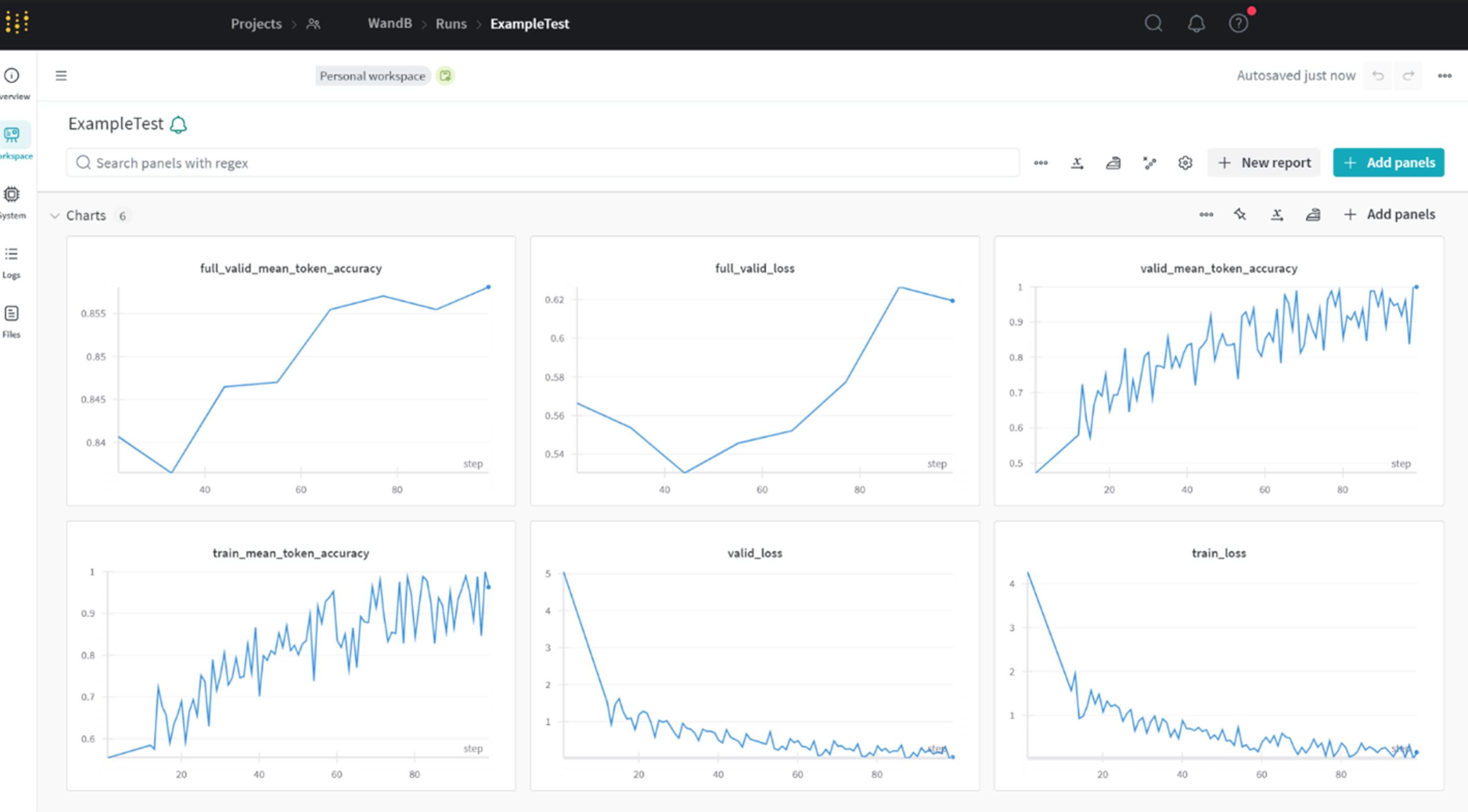

Vikter och fördomar (W&B) är en kraftfull AI-utvecklarplattform som gör det möjligt för maskininlärningsutövare att träna, finjustera och distribuera modeller effektivt. Azure OpenAI-finjustering integreras med W&B så att du kan spåra mått, parametrar och visualisera dina Azure OpenAI-träningskörningar för finjustering i dina W&B-projekt. I den här artikeln vägleder vi dig genom att konfigurera integreringen vikter och fördomar.

Förutsättningar

- En Azure OpenAI-resurs. Mer information finns i Skapa en resurs och distribuera en modell med Azure OpenAI. Resursen ska finnas i en region som stöder finjustering.

- Se till att alla teammedlemmar som behöver finjustera modeller har Åtkomst till Cognitive Services OpenAI-deltagare tilldelad för den nya Azure OpenAI-resursen.

- Ett konto för vikter och fördomar och EN API-nyckel.

- Azure Key Vault. Mer information om hur du skapar ett nyckelvalv finns i snabbstarten för Azure Key Vault.

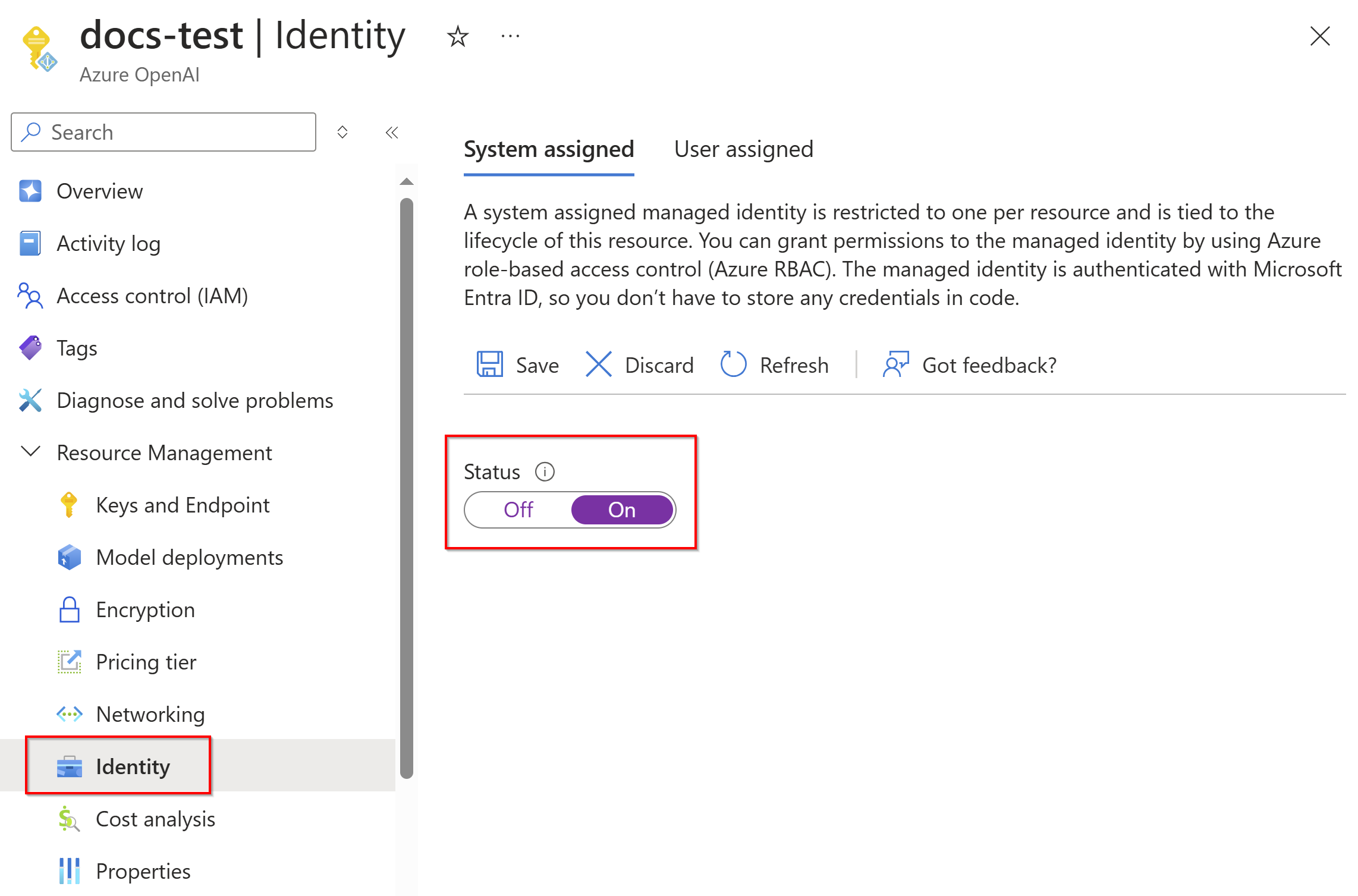

Aktivera systemhanterad identitet

Aktivera först systemhanterad identitet för din Azure OpenAI-resurs.

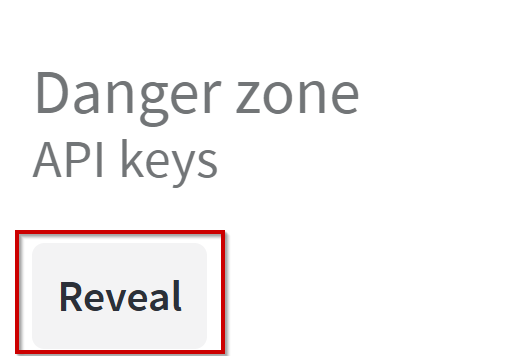

Hämta API-nyckel för vikter och fördomar

Logga in https://wandb.ai på och gå till Användarinställningar.

Under API-nycklar väljer du Visa för att komma åt din nyckel och kopiera den till Urklipp.

Om du vill skapa en ny nyckel använder du https://wandb.ai/authorizeoch kopierar nyckeln för att lägga till i integreringskonfigurationen senare.

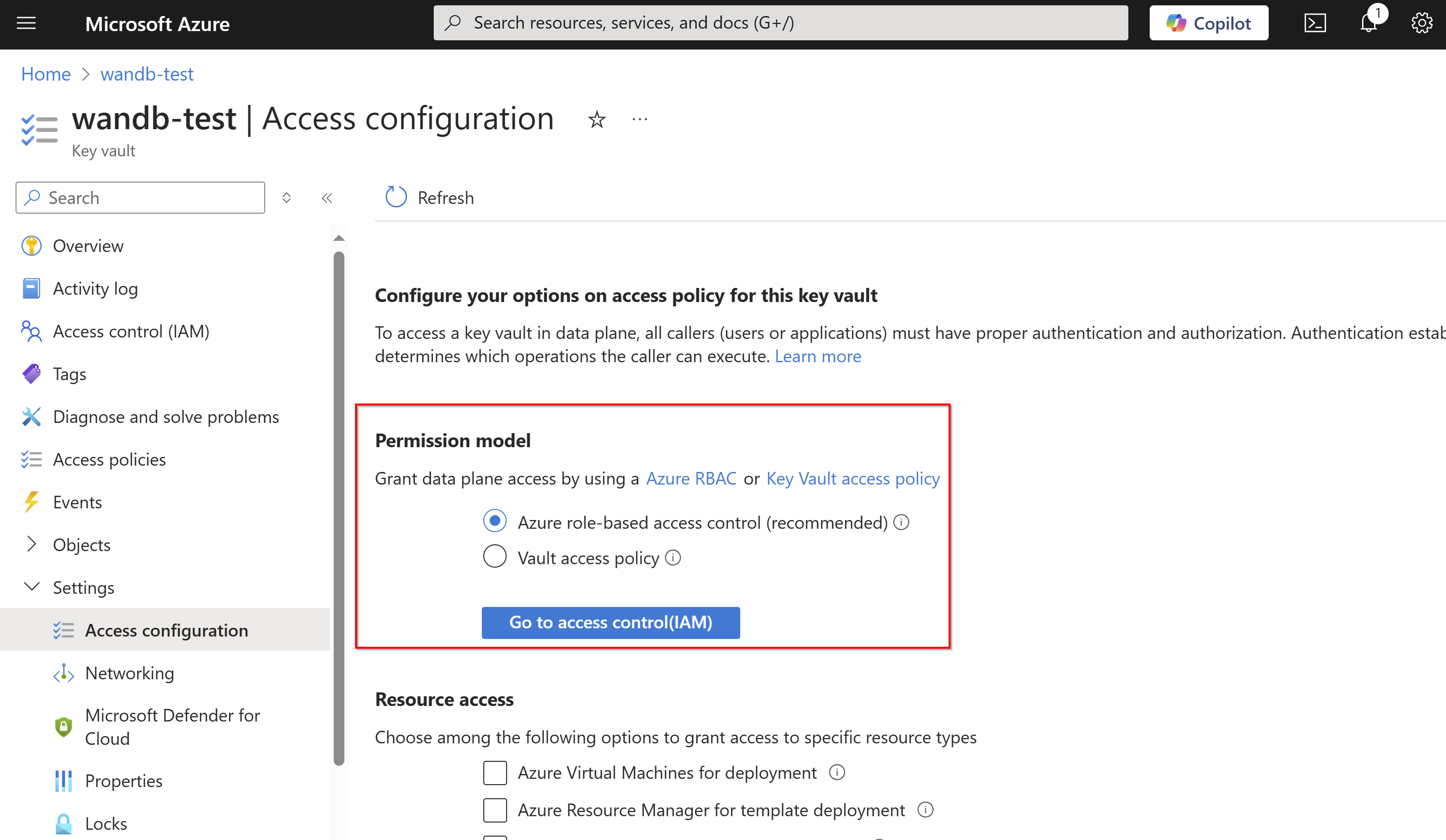

Konfigurera Azure Key Vault

För att på ett säkert sätt skicka data från Azure OpenAI till dina weights & biases-projekt måste du använda Azure Key Vault.

Lägg till din API-nyckel för vikter och fördomar som en hemlighet i ditt Azure Key Vault

Gå till Azure Key Vault som du planerar att använda.

Om du vill läsa och skriva hemligheter till ditt Azure Key Vault måste du uttryckligen tilldela åtkomst.

Gå till Inställningar>Åtkomstkonfiguration. Under Behörighetsmodell rekommenderar vi att du väljer rollbaserad åtkomstkontroll i Azure om detta inte redan har valts. Läs mer om rollbaserad åtkomstkontroll i Azure.

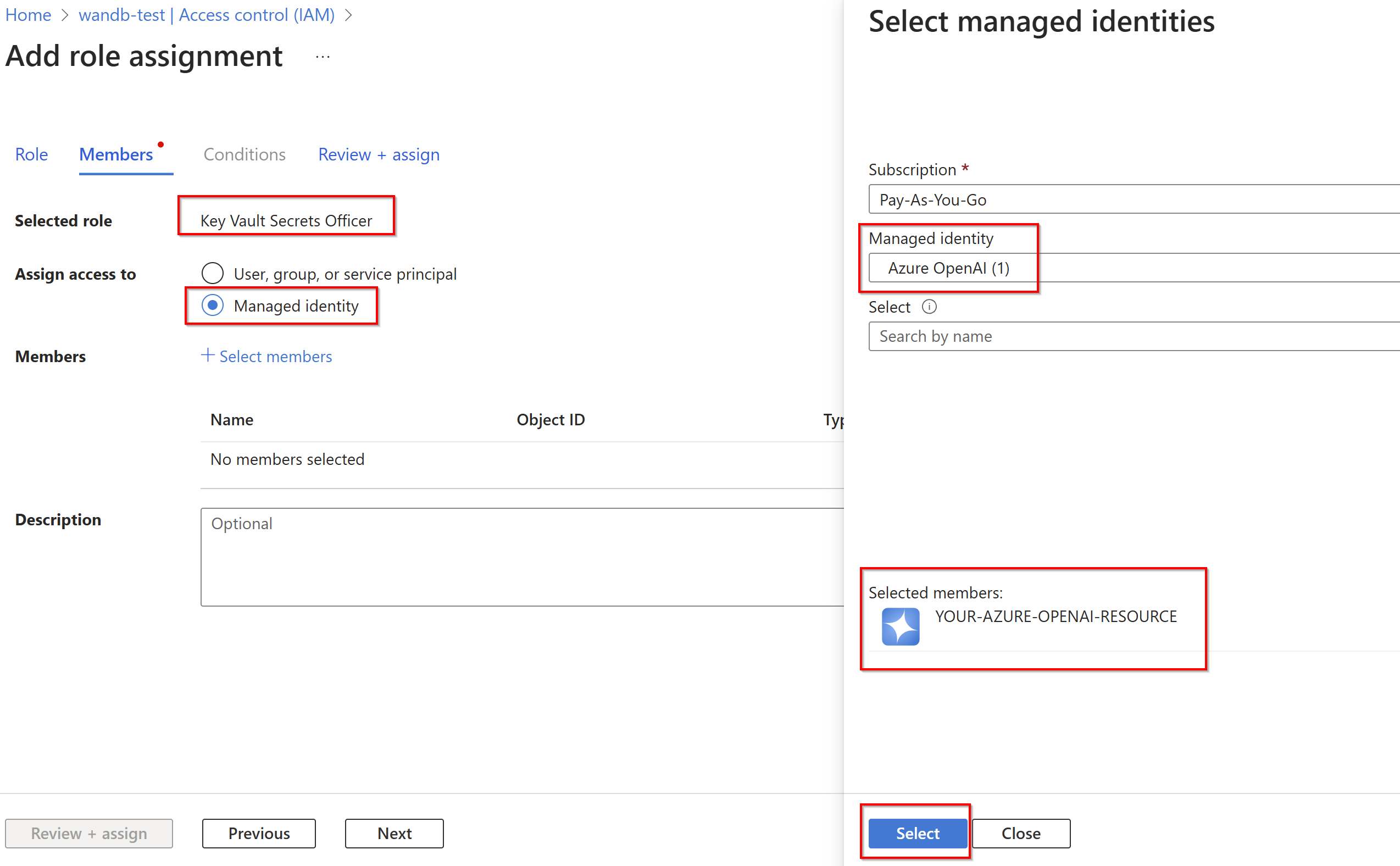

Tilldela rollen Key Vault Secrets Officer

Nu när du har angett din behörighetsmodell till rollbaserad åtkomstkontroll i Azure kan du ge dig själv rollen Key Vault Secrets Officer .

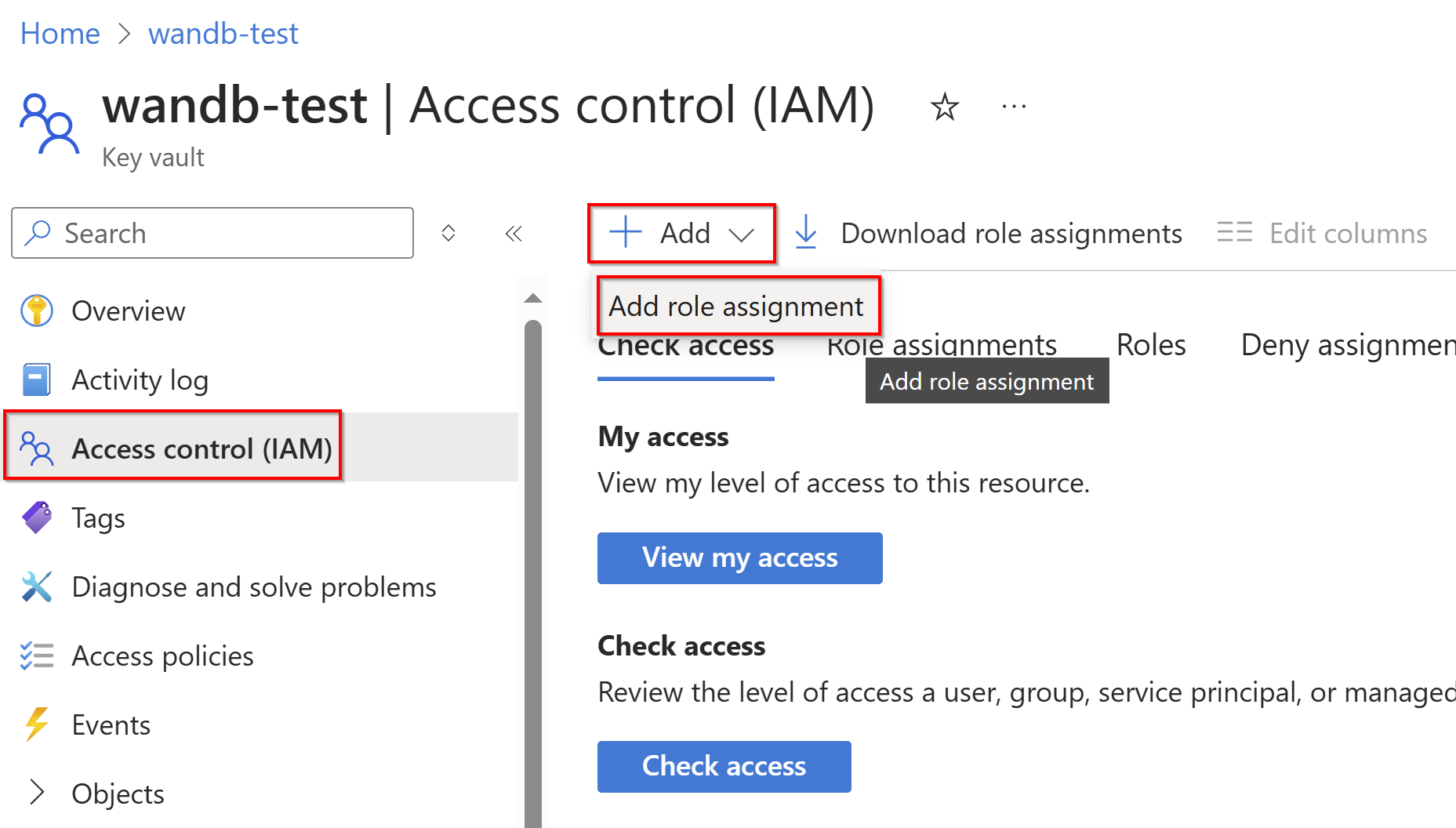

Gå till Åtkomstkontroll (IAM) och lägg sedan till rolltilldelning

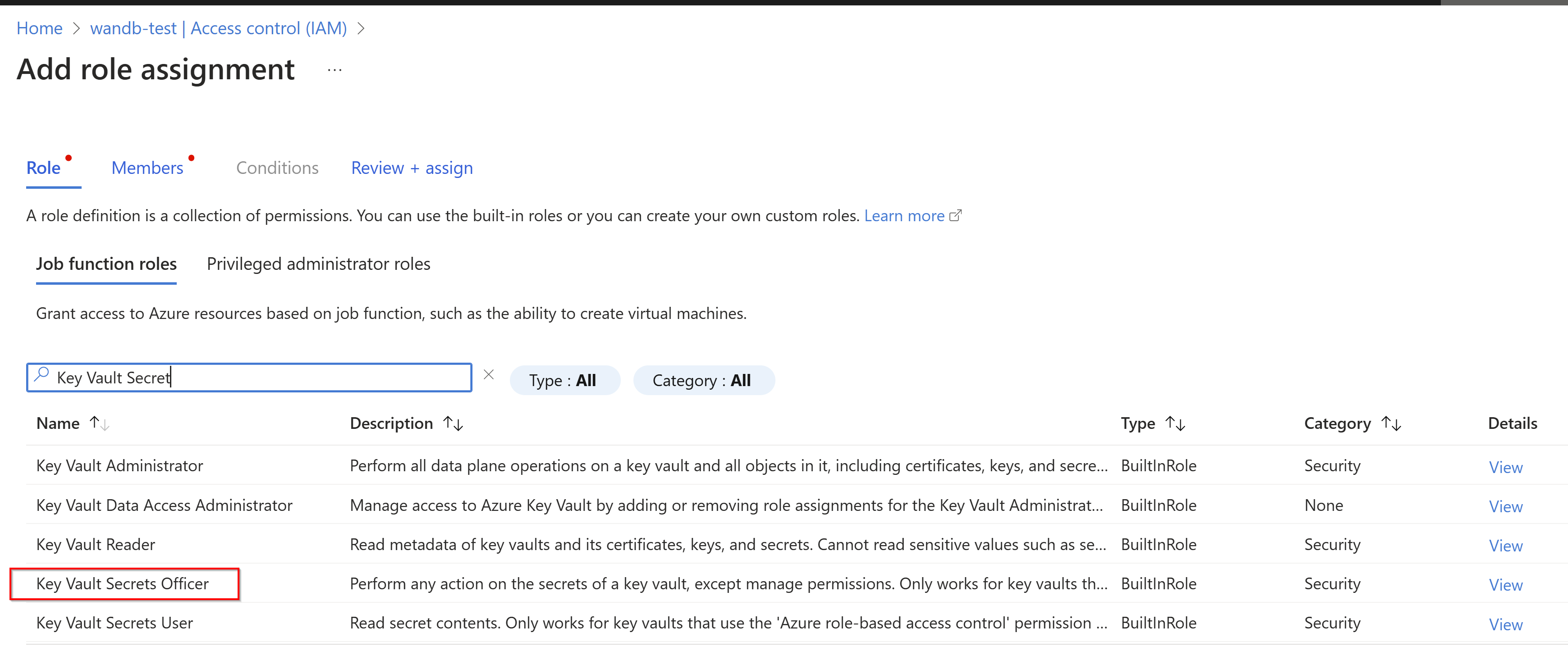

Välj Key Vault Secrets Officer, lägg till ditt konto som medlem och välj granska och tilldela.

Skapa hemligheter

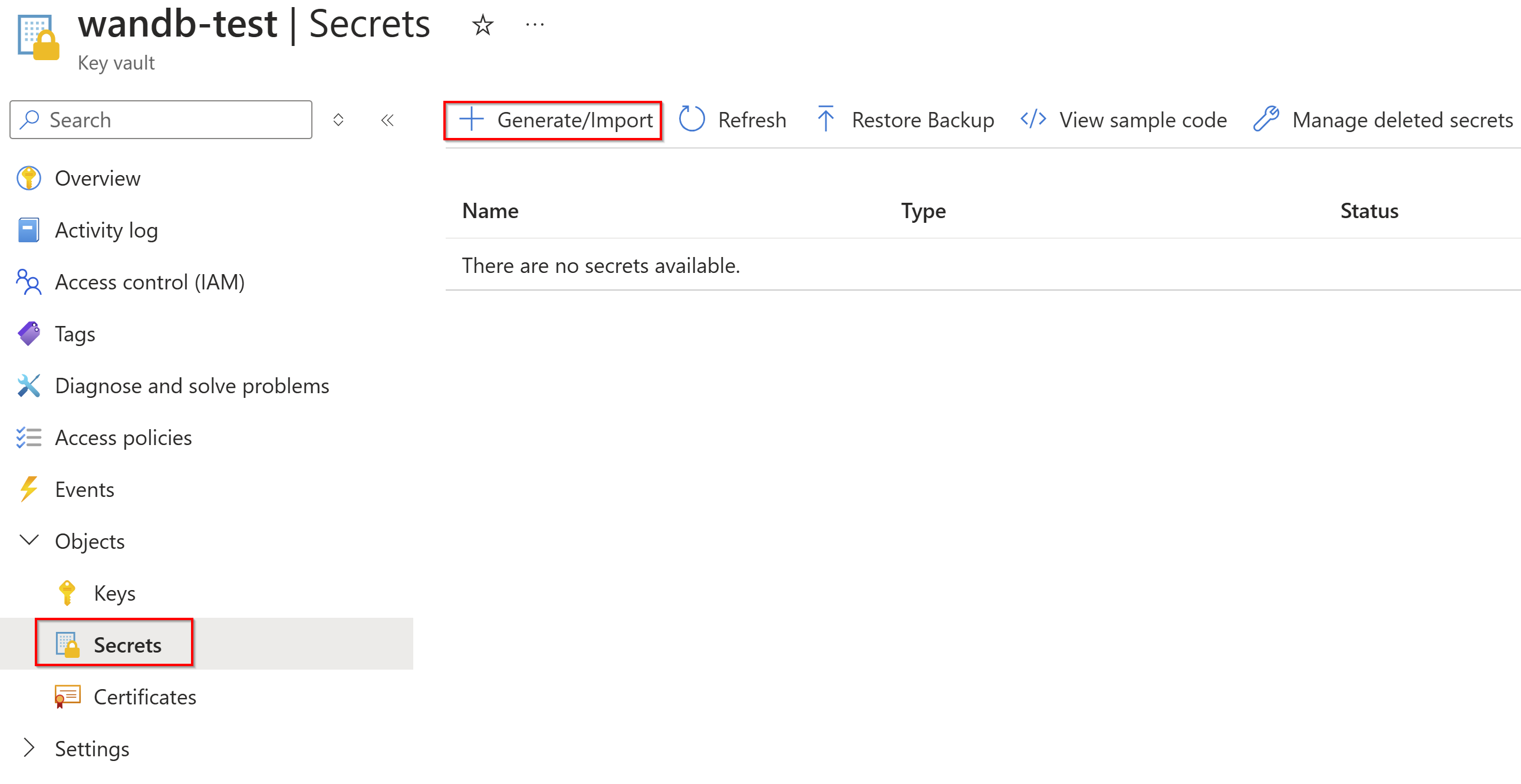

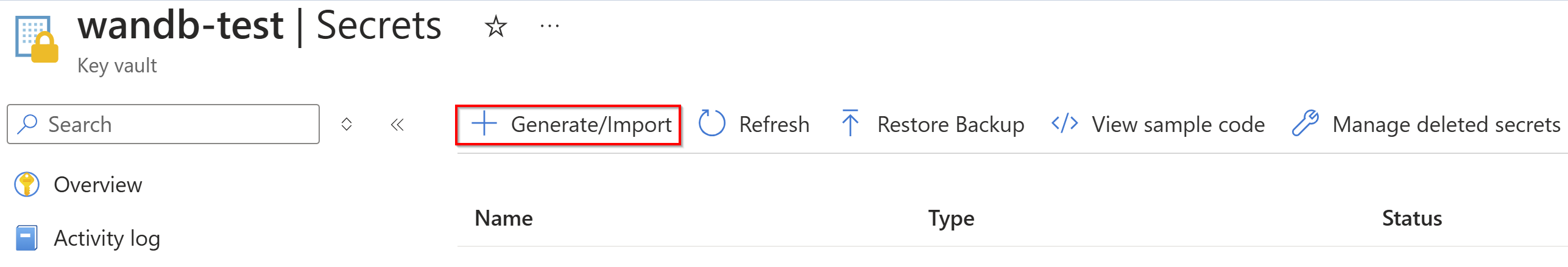

Från nyckelvalvsresursen under Objekt väljer du Generera/importera hemligheter>.

Ange ett namn för din hemlighet och spara api-nyckeln för genererade vikter och fördomar till det hemliga värdet.

Se till att samla in det hemliga namnet och nyckelvalvs-URL:en. Url:en för nyckelvalvet kan hämtas från avsnittet Översikt i ditt nyckelvalv.

Ge din Key Vault-behörighet för ditt Azure OpenAI-konto

Om du tidigare använde en Vault Access-princip för att läsa och skriva hemligheter till ditt Azure Key Vault bör du använda den igen. Annars fortsätter du att använda rollbaserad åtkomstkontroll i Azure. Vi rekommenderar rollbaserad åtkomstkontroll i Azure. Men om det inte fungerar för dig kan du prova principen För valvåtkomst.

Ge din Azure OpenAI-resurs rollen Key Vault Secrets Officer .

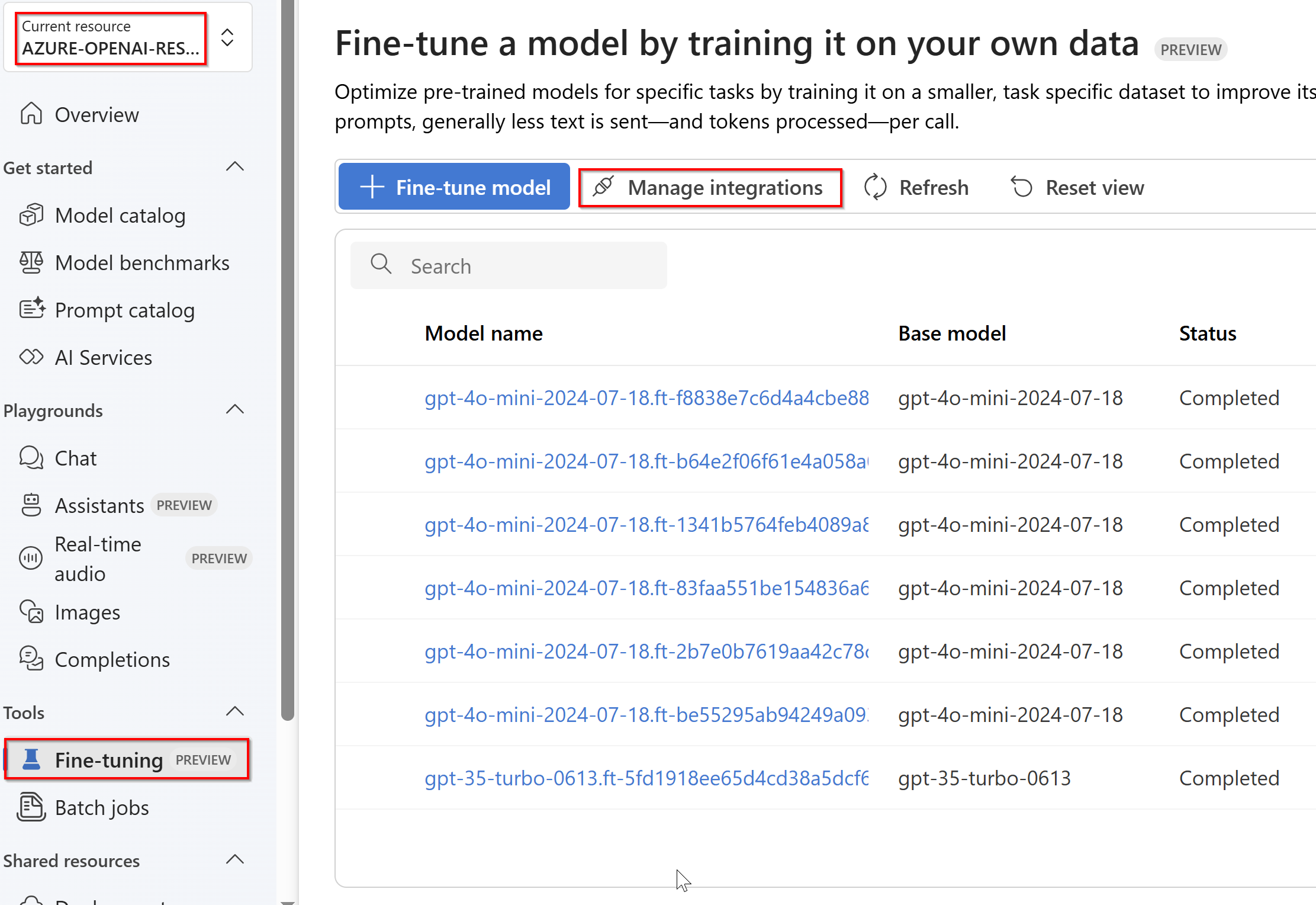

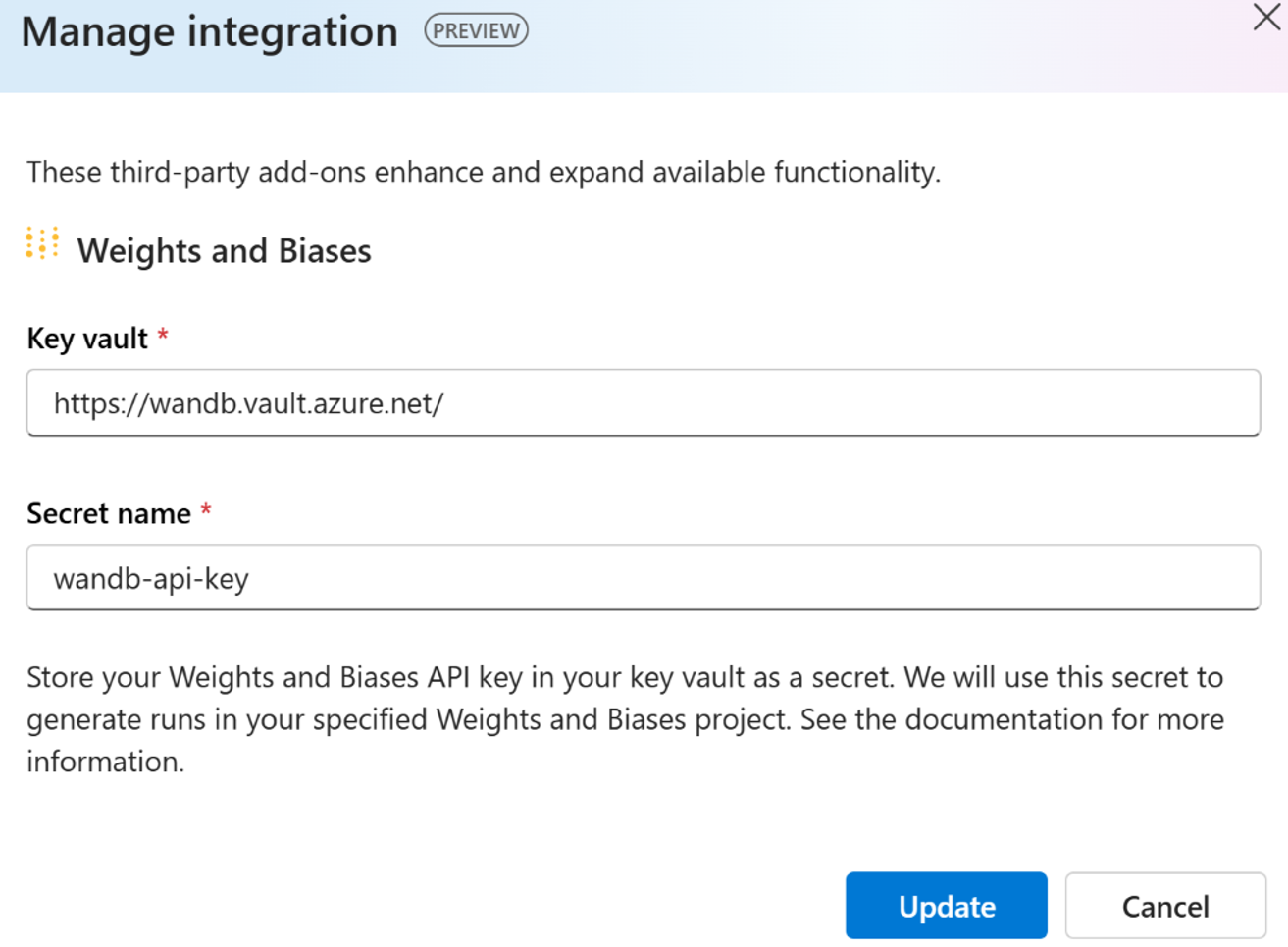

Länka vikter och fördomar med Azure OpenAI

Gå till Azure AI Foundry-portalen och välj din Finjusteringsresurs för Azure OpenAI.

Lägg till url:en och hemligheten för nyckelvalvet. Välj sedan Uppdatera.

Nu när du skapar nya finjusteringsjobb har du möjlighet att logga data från jobbet till ditt konto för vikter och fördomar.