Hanterade identiteter för språkresurser

Hanterade identiteter för Azure-resurser är tjänstens huvudnamn som skapar en Microsoft Entra-identitet och specifika behörigheter för Azure-hanterade resurser. Hanterade identiteter är ett säkrare sätt att bevilja åtkomst till lagringsdata och ersätta kravet på att du ska inkludera signaturtoken för delad åtkomst (SAS) med dina käll- och målcontainer-URL:er.

Du kan använda hanterade identiteter för att bevilja åtkomst till alla resurser som stöder Microsoft Entra-autentisering, inklusive dina egna program.

Om du vill bevilja åtkomst till en Azure-resurs tilldelar du en Azure-roll till en hanterad identitet med hjälp av rollbaserad åtkomstkontroll i Azure (

Azure RBAC).Det finns ingen extra kostnad för att använda hanterade identiteter i Azure.

Viktigt!

När du använder hanterade identiteter ska du inte inkludera en SAS-token-URL med dina HTTP-begäranden– dina begäranden misslyckas. Om du använder hanterade identiteter ersätts kravet på att du ska inkludera signaturtoken för delad åtkomst (SAS) med dina url:er för käll- och målcontainer.

Om du vill använda hanterade identiteter för språkåtgärder måste du skapa språkresursen i en specifik geografisk Azure-region, till exempel USA, östra. Om din språkresursregion är inställd på Global kan du inte använda hanterad identitetsautentisering. Du kan dock fortfarande använda SAS-token (Signatur för delad åtkomst).

Förutsättningar

För att komma igång behöver du följande resurser:

Ett aktivt Azure-konto. Om du inte har någon, kan du skapa ett kostnadsfritt konto.

En Azure AI Language-resurs med en enda tjänst som skapats på en regional plats.

En kort förståelse för rollbaserad åtkomstkontroll i Azure (

Azure RBAC) med hjälp av Azure Portal.Ett Azure Blob Storage-konto i samma region som språkresursen. Du måste också skapa containrar för att lagra och organisera dina blobdata i ditt lagringskonto.

Om ditt lagringskonto finns bakom en brandvägg måste du aktivera följande konfiguration:

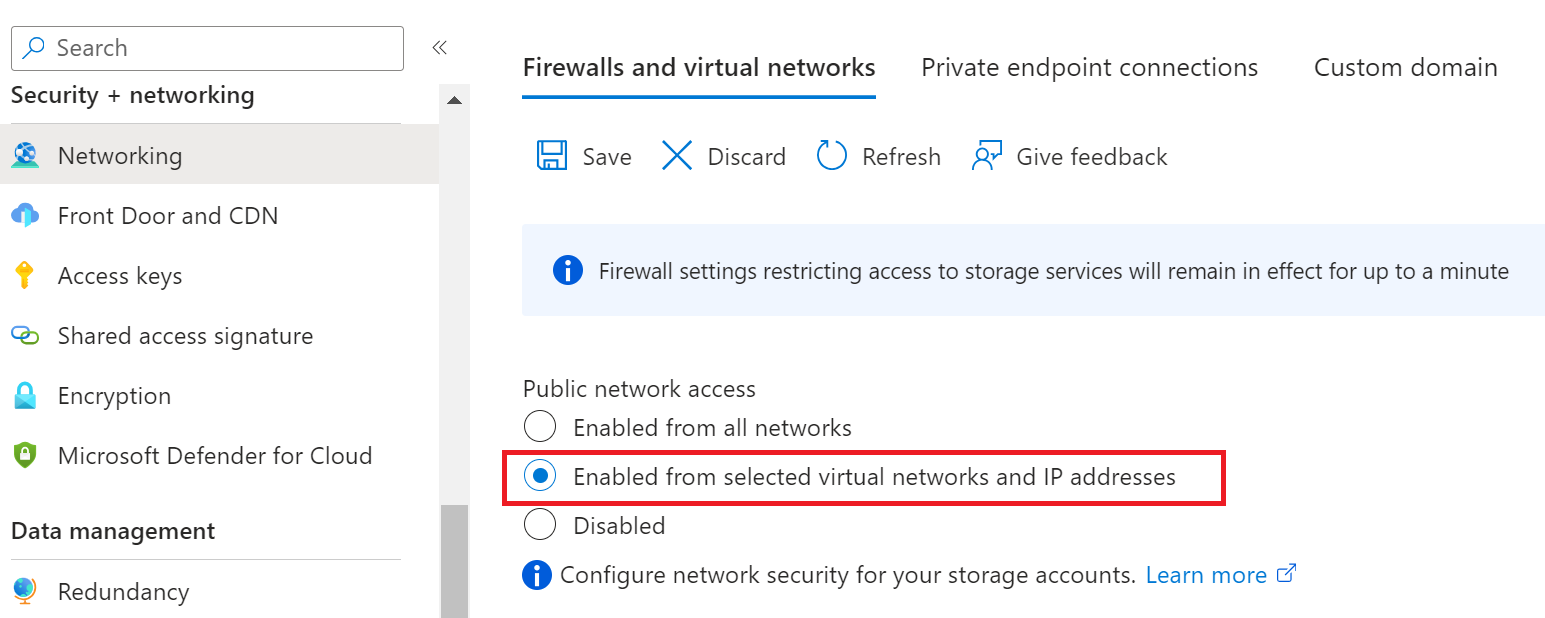

Gå till Azure-portalen och logga in på ditt Azure-konto.

Välj ditt lagringskonto.

I gruppen Säkerhet + nätverk i den vänstra rutan väljer du Nätverk.

På fliken Brandväggar och virtuella nätverk väljer du Aktiverad från valda virtuella nätverk och IP-adresser.

Avmarkera alla kryssrutor.

Kontrollera att Microsofts nätverksroutning är markerad.

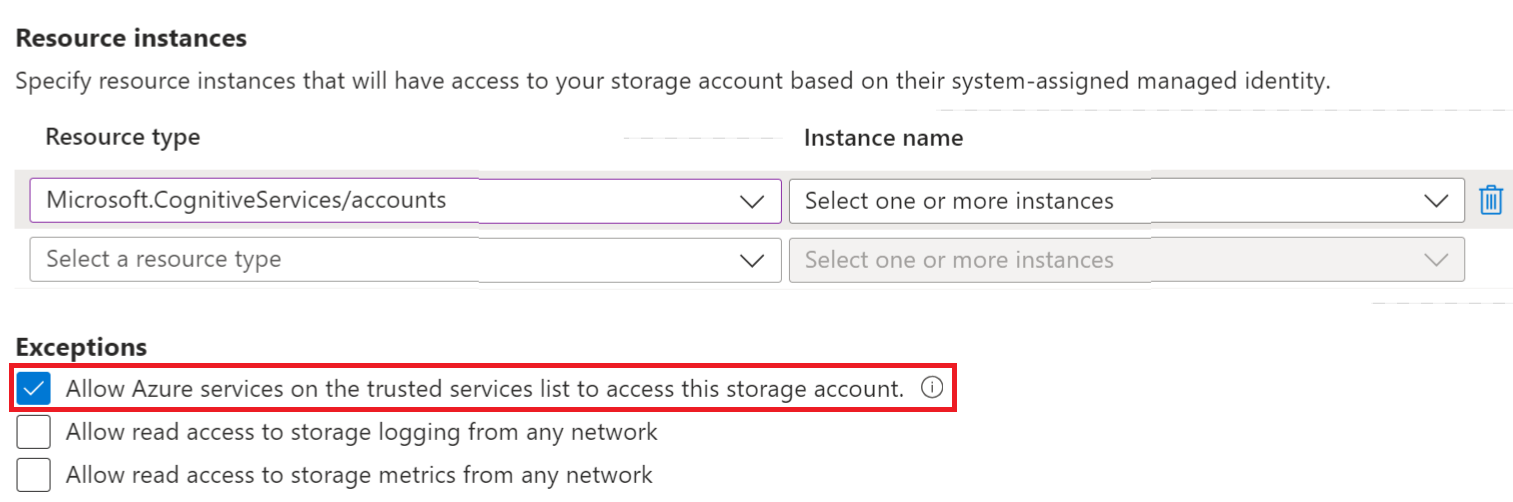

Under avsnittet Resursinstanser väljer du Microsoft.CognitiveServices/accounts som resurstyp och väljer språkresursen som instansnamn.

Kontrollera att rutan Tillåt Azure-tjänster i listan över betrodda tjänster att komma åt det här lagringskontot är markerad. Mer information om hur du hanterar undantag finns i Konfigurera Azure Storage-brandväggar och virtuella nätverk.

Välj Spara.

Kommentar

Det kan ta upp till 5 minuter innan nätverksändringarna sprids.

Även om nätverksåtkomst nu är tillåten kan språkresursen fortfarande inte komma åt data i lagringskontot. Du måste skapa en hanterad identitet för och tilldela en specifik åtkomstroll till språkresursen.

Hanterade identitetstilldelningar

Det finns två typer av hanterade identiteter: systemtilldelade och användartilldelade. Dokumentöversättning stöder för närvarande systemtilldelad hanterad identitet:

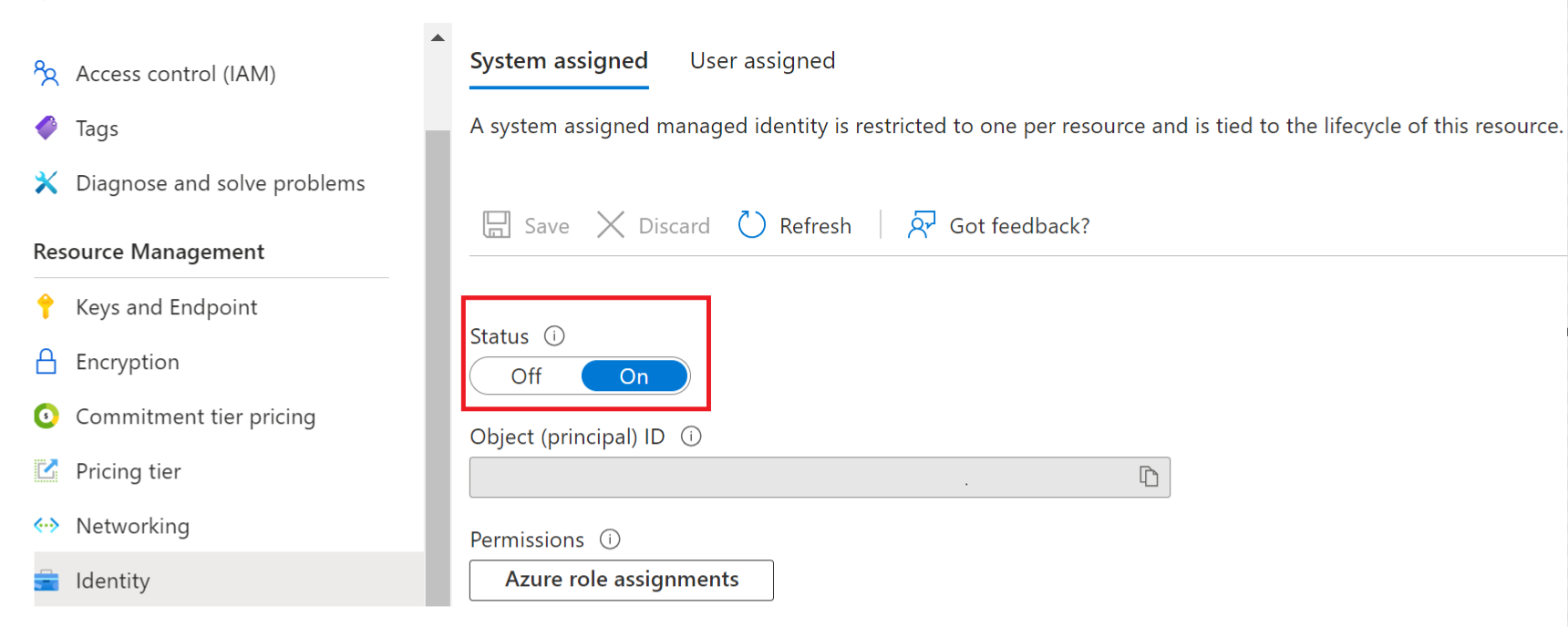

En systemtilldelad hanterad identitet aktiveras direkt på en tjänstinstans. Den är inte aktiverad som standard. du måste gå till resursen och uppdatera identitetsinställningen.

Den systemtilldelade hanterade identiteten är kopplad till din resurs under hela livscykeln. Om du tar bort resursen tas även den hanterade identiteten bort.

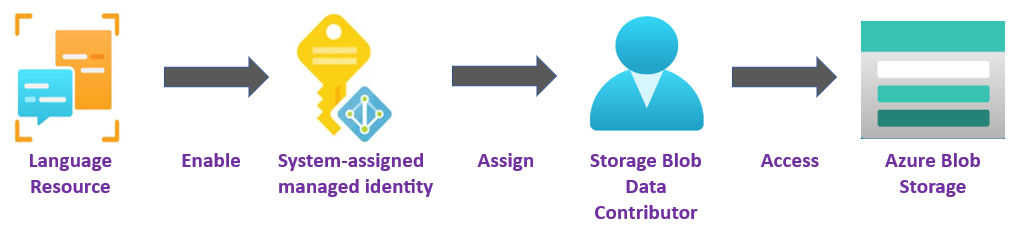

I följande steg aktiverar vi en systemtilldelad hanterad identitet och ger språkresursen begränsad åtkomst till ditt Azure Blob Storage-konto.

Aktivera en systemtilldelad hanterad identitet

Du måste ge språkresursen åtkomst till ditt lagringskonto innan den kan skapa, läsa eller ta bort blobar. När du har aktiverat språkresursen med en systemtilldelad hanterad identitet kan du använda rollbaserad åtkomstkontroll i Azure (Azure RBAC) för att ge Språkfunktioner åtkomst till dina Azure-lagringscontainrar.

Gå till Azure-portalen och logga in på ditt Azure-konto.

Välj språkresursen.

I gruppen Resurshantering i den vänstra rutan väljer du Identitet. Om resursen har skapats i den globala regionen visas inte fliken Identitet . Du kan fortfarande använda SAS-token (Signatur för delad åtkomst) för autentisering.

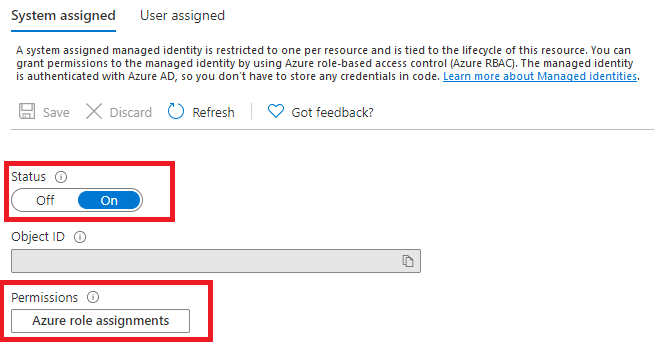

På fliken Systemtilldelat aktiverar du växlingsknappen Status .

Viktigt!

Användartilldelade hanterade identiteter uppfyller inte kraven för scenariot för lagringskontot för batchbearbetning. Se till att aktivera systemtilldelad hanterad identitet.

Välj Spara.

Bevilja åtkomst till lagringskontot för språkresursen

Viktigt!

Om du vill tilldela en systemtilldelad hanterad identitetsroll behöver du Behörigheter för Microsoft.Authorization/roleAssignments/write, till exempel Ägare eller Administratör för användaråtkomst i lagringsomfånget för lagringsresursen.

Gå till Azure-portalen och logga in på ditt Azure-konto.

Välj språkresursen.

I gruppen Resurshantering i den vänstra rutan väljer du Identitet.

Under Behörigheter väljer du Azure-rolltilldelningar:

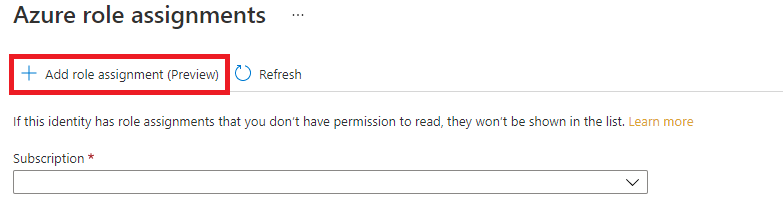

På sidan Azure-rolltilldelningar som öppnades väljer du din prenumeration på den nedrullningsbara menyn och väljer sedan + Lägg till rolltilldelning.

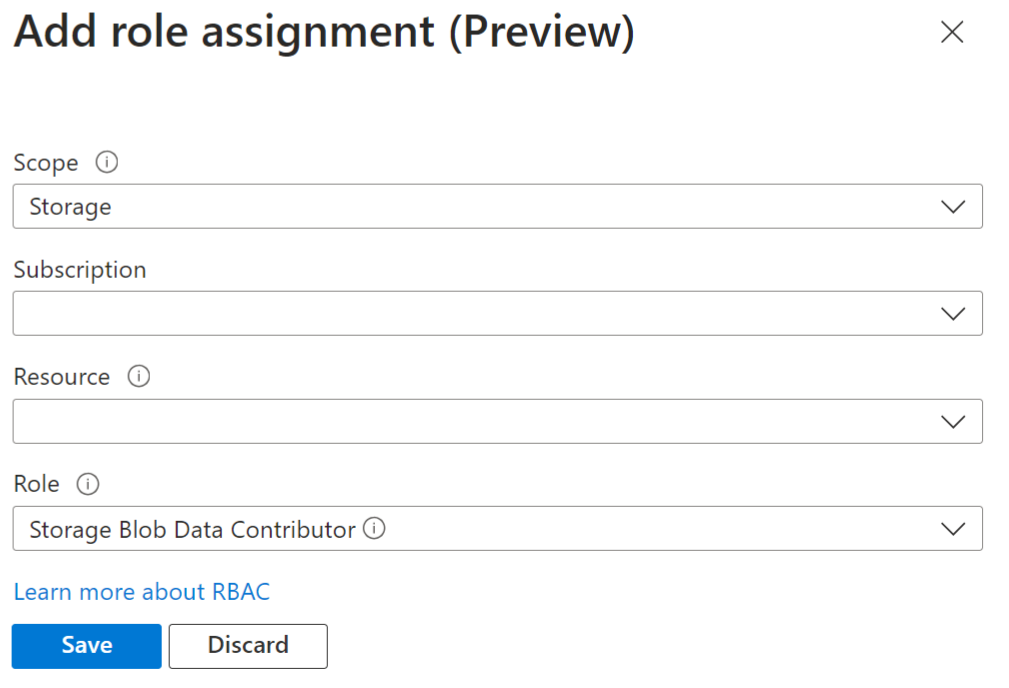

Tilldela sedan rollen Storage Blob Data Contributor till språktjänstresursen. Rollen Storage Blob Data Contributor ger Language (representeras av den systemtilldelade hanterade identiteten) läs-, skriv- och borttagningsåtkomst till blobcontainern och data. I popup-fönstret Lägg till rolltilldelning fyller du i fälten på följande sätt och väljer Spara:

Fält Värde Definitionsområde Lagring. Abonnemang Prenumerationen som är associerad med din lagringsresurs. Resurs Namnet på lagringsresursen. Roll Storage Blob Data-deltagare.

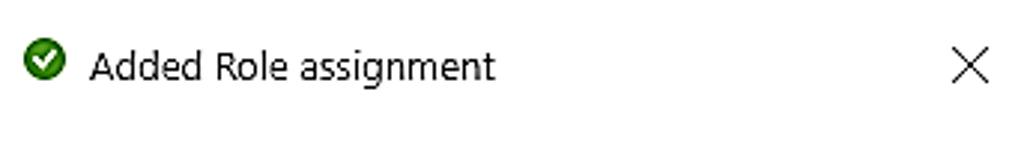

När bekräftelsemeddelandet Om rolltilldelning har lagts till visas uppdaterar du sidan för att se den tillagda rolltilldelningen.

Om du inte ser den nya rolltilldelningen direkt väntar du och försöker uppdatera sidan igen. När du tilldelar eller tar bort rolltilldelningar kan det ta upp till 30 minuter innan ändringarna börjar gälla.

HTTP-begäranden

En begäran om språktjänståtgärd för internt dokument skickas till språktjänstens slutpunkt via en POST-begäran.

Med hanterad identitet och

Azure RBACbehöver du inte längre inkludera SAS-URL:er.Om det lyckas returnerar POST-metoden en

202 Acceptedsvarskod och tjänsten skapar en begäran.De bearbetade dokumenten visas i målcontainern.