Lägga till en identitetsprovider i din Azure Active Directory B2C-klientorganisation

Du kan konfigurera Azure AD B2C så att användare kan logga in i ditt program med autentiseringsuppgifter från externa sociala identitetsprovidrar eller företagsidentitetsprovidrar (IdP). Azure AD B2C stöder externa identitetsprovidrar som Facebook, Microsoft-konto, Google, Twitter och alla identitetsproviders som stöder protokollen OAuth 1.0, OAuth 2.0, OpenID Connect och SAML.

Med extern identitetsproviderfederation kan du erbjuda dina konsumenter möjligheten att logga in med sina befintliga sociala konton eller företagskonton, utan att behöva skapa ett nytt konto bara för ditt program.

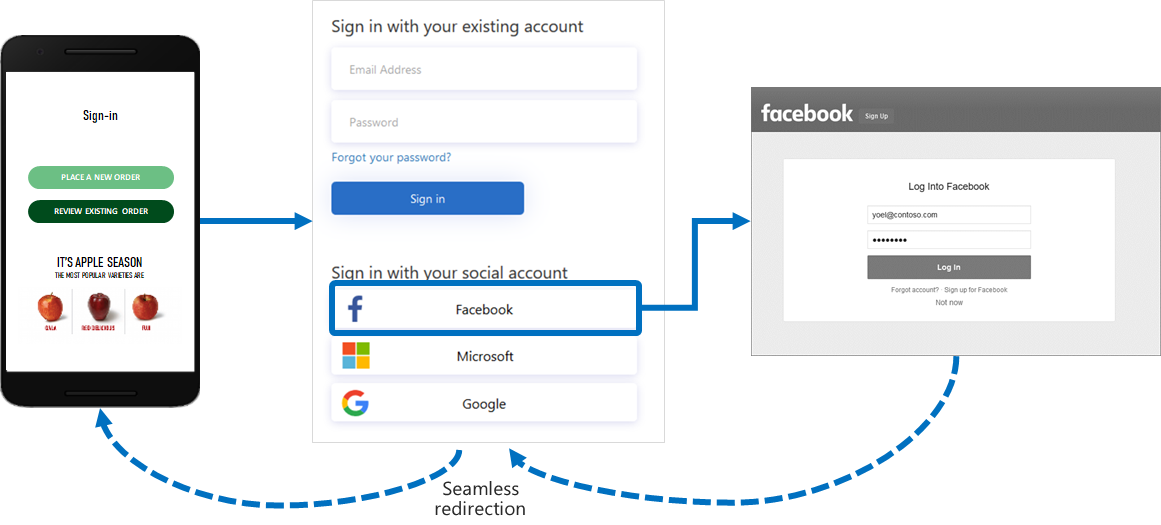

På registrerings- eller inloggningssidan visar Azure AD B2C en lista över externa identitetsprovidrar som användaren kan välja för inloggning. När en användare väljer en extern identitetsprovider omdirigeras de till den valda leverantörens webbplats för att slutföra inloggningen. När de har loggat in återgår de till Azure AD B2C för autentisering med ditt program.

Du kan lägga till identitetsprovidrar som stöds av Azure Active Directory B2C (Azure AD B2C) i dina användarflöden med hjälp av Azure Portal. Du kan också lägga till identitetsprovidrar i dina anpassade principer.

Välj en identitetsprovider

Vanligtvis använder du bara en identitetsprovider i dina program, men du har möjlighet att lägga till fler. Artiklarna nedan visar hur du skapar identitetsproviderprogrammet, lägger till identitetsprovidern i din klientorganisation och lägger till identitetsprovidern i ditt användarflöde eller din anpassade princip.

- AD FS

- Amazon

- Apple

- Microsoft Entra-ID (enskild klientorganisation)

- Microsoft Entra-ID (flera klientorganisationer)

- Azure AD B2C

- eBay

- Allmän identitetsprovider

- GitHub

- ID.me

- Microsoft-konto

- Mobilt ID

- PingOne (pingidentitet)

- Salesforce

- Salesforce (SAML-protokoll)

- SwissID