Självstudie för att konfigurera LexisNexis med Azure Active Directory B2C

I den här självstudien lär du dig att integrera Azure Active Directory B2C (Azure AD B2C) med LexisNexis ThreatMetrix. Läs mer om LexisNexis kontaktmetoder och ThreatMetix, profilerings- och identitetsvalideringstjänsten som även tillhandahåller omfattande riskbedömningar baserat på användarenheter.

Integreringens profilering baseras på användarinformation som tillhandahålls under registreringsflödet. ThreatMetrix tillåter att användaren loggar in eller inte.

ThreatMetrix-riskanalysattribut:

- E-post

- Telefonnummer

- Profileringsinformation som samlas in från användarenheten

Förutsättningar

För att komma igång behöver du:

En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

Scenariobeskrivning

ThreatMetrix-integreringen innehåller följande komponenter:

- Azure AD B2C – auktoriseringsservern som verifierar användarautentiseringsuppgifter, även kallat identitetsprovidern (IdP)

- ThreatMetrix – Kombinerar användarindata med profileringsinformation från användarenheten för att verifiera interaktionens säkerhet

- Anpassat REST API – Används för att implementera Azure AD B2C- och ThreatMetrix-integrering

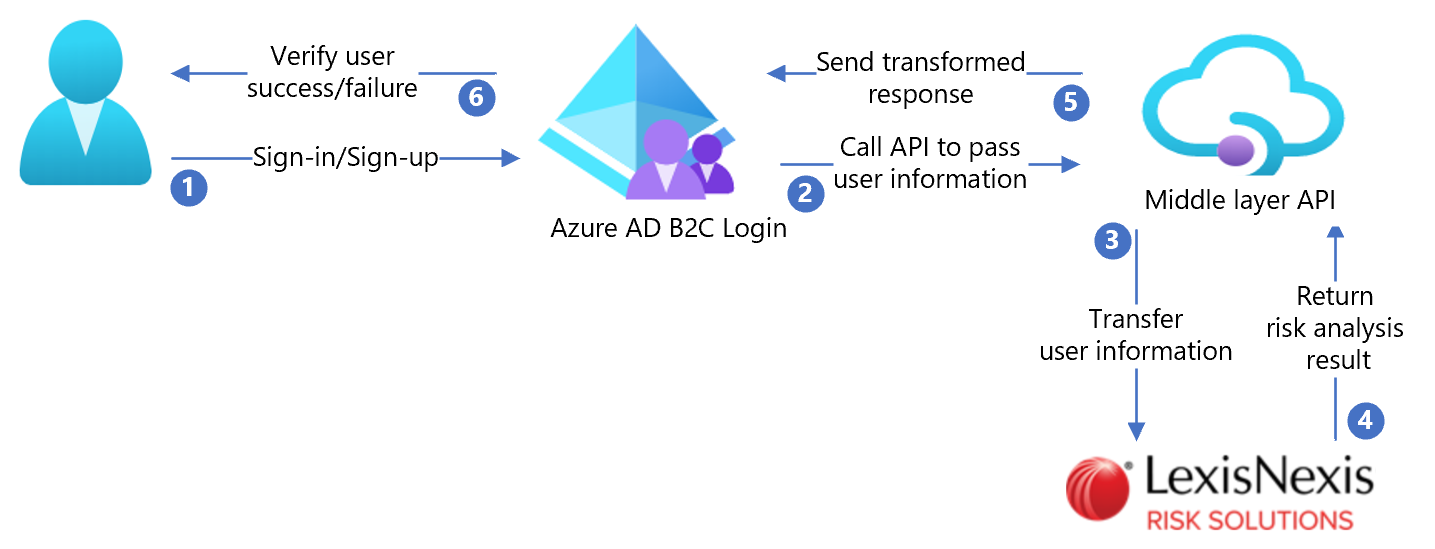

Följande arkitekturdiagram visar implementeringen.

- Användaren väljer registrering för att skapa ett nytt konto och anger attribut. Azure AD B2C samlar in attributen.

- Azure AD B2C anropar API:et för mellanlagret och skickar användarattributen.

- API för mellanlager omvandlar attribut till ett förbrukningsbart API-format och skickar det till LexisNexis.

- LexisNexis validerar användaridentifiering baserat på riskanalys och returnerar resultatet till API:et för mellanlagret.

- API för mellanlager bearbetar resultaten och skickar relevant information till Azure AD B2C.

- Azure AD B2C tar emot information från API:et för mellanlagret. Om svaret misslyckas visas ett felmeddelande. Om svaret lyckas autentiseras och beviljas användaren åtkomst.

Skapa ett LexisNexis-konto och en princip

- Om du vill skapa ett LexisNexis-konto går du till lexisnexis.com och väljer Kontakta oss.

- Skapa en princip med hjälp av LexisNexis-dokumentationen.

- När kontot har skapats får du API-konfigurationsinformation. Använd följande avsnitt för att slutföra processen.

Anteckning

Du använder principnamnet senare.

Konfigurera Azure AD B2C med LexisNexis

Distribuera API:et

Om du vill distribuera API-koden till en Azure-tjänst går du till /samples/ThreatMetrix/Api. Du kan publicera koden från Visual Studio.

Anteckning

Du behöver distribuerad tjänst-URL för att konfigurera Microsoft Entra-ID.

Konfigurera API:et

Du kan konfigurera appinställningar i Azure App-tjänsten utan att checka in dem på en lagringsplats. Du anger följande inställningar för REST-API:et:

| Programinställningar | Källa | Kommentarer |

|---|---|---|

| ThreatMetrix:Url | ThreatMetrix-kontokonfiguration | Ej tillämpligt |

| ThreatMetrix:OrgId | ThreatMetrix-kontokonfiguration | Ej tillämpligt |

| ThreatMetrix:ApiKey | ThreatMetrix-kontokonfiguration | Ej tillämpligt |

| ThreatMetrix:Policy | Principnamn som skapats i ThreatMetrix | Ej tillämpligt |

| BasicAuth:ApiUsername | Ange ett API-användarnamn | Användarnamn används i Azure AD B2C-konfigurationen |

| BasicAuth:ApiPassword | Ange ett API-lösenord | Lösenordet används i Azure AD B2C-konfigurationen |

Distribuera användargränssnittet

Den här lösningen använder anpassade användargränssnittsmallar som läses in av Azure AD B2C. Dessa mallar utför profilering som går till ThreatMetrix.

Använd anvisningarna i den anpassade sidinnehållsgenomgången för att distribuera användargränssnittsfilerna i /samples/ThreatMetrix/ui-template till ett bloblagringskonto. Anvisningarna omfattar att konfigurera ett bloblagringskonto, konfigurera resursdelning mellan ursprung (CORS) och aktivera offentlig åtkomst.

Användargränssnittet baseras på den havsblå mallen i /samples/ThreatMetrix/ui-template/ocean_blue. Uppdatera länkar till användargränssnittet för att referera till den distribuerade platsen. Leta reda på och ersätt https://yourblobstorage/blobcontainer med den distribuerade platsen i mappen UI.

Skapa API-principnycklar

Om du vill skapa två principnycklar följer du anvisningarna i lägga till REST API-användarnamn och lösenordsprincipnycklar. En princip är för API-användarnamnet, den andra är för API-lösenordet som du skapade.

Exempel på principnyckelnamn:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Uppdatera API-URL:en

I exempel/ThreatMetrix/policy/TrustFrameworkExtensions.xmlletar du upp den Rest-LexisNexus-SessionQuery tekniska profilen och uppdaterar ServiceUrl metadataobjektet med den distribuerade API-platsen.

Uppdatera användargränssnittets URL

I /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xmlsöker du efter och ersätter https://yourblobstorage/blobcontainer/ med UI-filplatsen.

Anteckning

Vi rekommenderar att du lägger till medgivandemeddelande på attributsamlingssidan. Meddela användarna att information går till tjänster från tredje part för identitetsverifiering.

Konfigurera Azure AD B2C-principen

Gå till startpaketet för anpassad princip för att ladda ned LocalAccounts. Konfigurera principen i samples/ThreatMetrix/policy/ för Azure AD B2C-klientorganisationen.

Anteckning

Uppdatera principerna så att de relaterar till din klientorganisation.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisationen.

- Under Principer väljer du Användarflöden.

- Välj det skapade användarflödet.

- Välj Kör användarflöde.

- För Program väljer du den registrerade appen (till exempel JWT).

- För Svars-URL väljer du omdirigerings-URL:en.

- Välj Kör användarflöde.

- Slutför registreringsflödet.

- Skapa ett konto.

- Logga ut.

- Slutför inloggningsflödet.

- Välj Fortsätt.

- ThreatMetrix-pusslet visas.