Självstudie för att konfigurera HYPR med Azure Active Directory B2C

I den här självstudien lär du dig att konfigurera Azure Active Directory B2C (Azure AD B2C) med HYPR. När Azure AD B2C är identitetsprovidern (IdP) kan du integrera HYPR med kundprogram för lösenordslös autentisering. HYPR ersätter lösenord med kryptering med offentliga nycklar som hjälper till att förhindra återanvändning av bedrägerier, nätfiske och autentiseringsuppgifter.

Förutsättningar

För att komma igång behöver du:

En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

- En HYPR-molnklientorganisation

- Begär en anpassad HYPR-demo

- En mobil enhet som registrerats med HYPR REST-API:er eller HYPR-Enhetshanteraren i HYPR-klienten

- Se till exempel HYPR SDK för Java Web

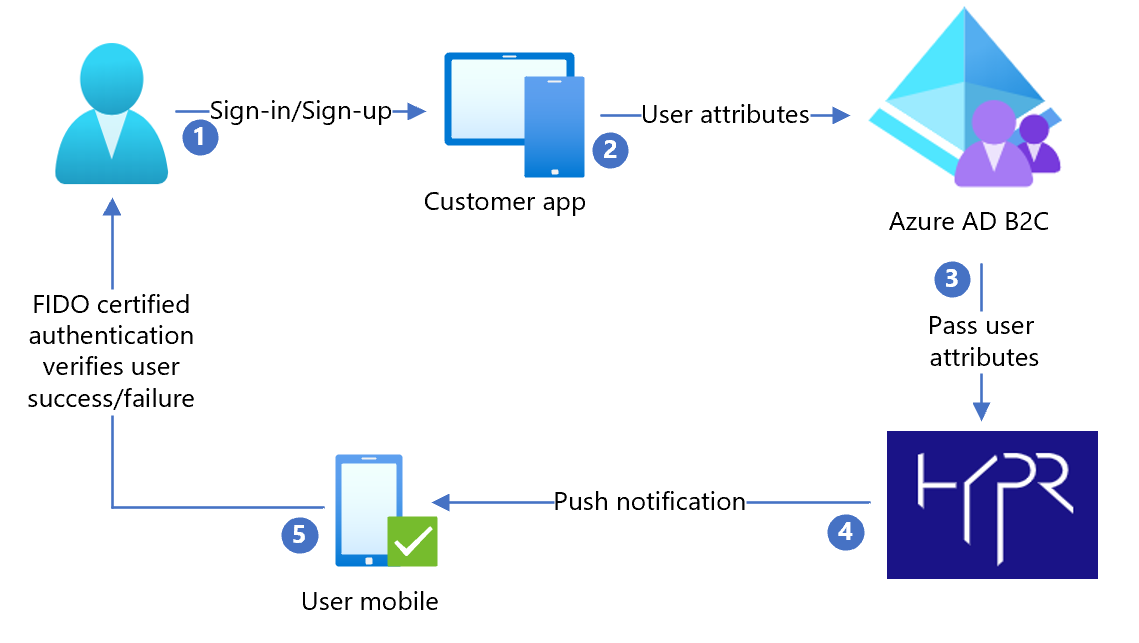

Scenariobeskrivning

HYPR-integreringen har följande komponenter:

- Azure AD B2C – auktoriseringsservern för att verifiera användarautentiseringsuppgifter eller identitetsprovidern (IdP)

-

Webb- och mobilprogram – För mobila program eller webbprogram som skyddas av HYPR och Azure AD B2C

- HYPR har mobil SDK och en mobilapp för iOS och Android

- HYPR-mobilapp – Använd den för den här självstudien om du inte använder mobila SDK:er i dina mobilappar

-

HYPR REST-API:er – Registrering och autentisering av användarenheter

- Gå till apidocs.hypr.com för API:er utan HYPR-lösenord

Följande arkitekturdiagram visar implementeringen.

- Användaren kommer till en inloggningssida och väljer inloggning eller registrering. Användaren anger användarnamn.

- Programmet skickar användarattributen till Azure AD B2C för att identifiera verifiering.

- Azure AD B2C skickar användarattribut till HYPR för att autentisera användaren via HYPR-mobilappen.

- HYPR skickar ett push-meddelande till den registrerade mobila användarenhet för en FIDO-certifierad autentisering (Fast Identity Online). Det kan vara ett fingeravtryck, biometrisk eller decentraliserad PIN-kod.

- När användaren har bekräftat push-meddelandet beviljas eller nekas användaren åtkomst till kundprogrammet.

Konfigurera Azure AD B2C-principen

Gå till

Azure-AD-B2C-HYPR-Sample/policy/.Följ anvisningarna i Startpaketet för anpassad princip för att ladda ned Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Konfigurera principen för Azure AD B2C-klientorganisationen.

Anteckning

Uppdatera principer för att relatera till din klientorganisation.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisationen.

- Under Principer väljer du Identity Experience Framework.

- Välj SignUpSignIn som du skapade.

- Välj Kör användarflöde.

- För Program väljer du den registrerade appen (exemplet är JWT).

- För Svars-URL väljer du omdirigerings-URL:en.

- Välj Kör användarflöde.

- Slutför registreringsflödet för att skapa ett konto.

- När användarattributet har skapats anropas HYPR.

Tips

Om flödet är ofullständigt bekräftar du att användaren har sparats i katalogen.