Självstudie: Aktivera säker hybridåtkomst för program med Azure Active Directory B2C och F5 BIG-IP

Lär dig att integrera Azure Active Directory B2C (Azure AD B2C) med F5 BIG-IP Access Policy Manager (APM). Du kan exponera äldre program på ett säkert sätt för Internet via BIG-IP-säkerhet, med Azure AD B2C-förautentisering, villkorsstyrd åtkomst (CA) och enkel inloggning (SSO). F5 Inc. fokuserar på leverans, säkerhet, prestanda och tillgänglighet för anslutna tjänster, inklusive databehandling, lagring och nätverksresurser. Den tillhandahåller maskinvara, modulariserad programvara och molnklara lösningar för virtuella installationer.

Distribuera F5 BIG-IP Application Delivery Controller (ADC) som en säker gateway mellan privata nätverk och Internet. Det finns funktioner för kontroll på programnivå och anpassningsbara åtkomstkontroller. Om den distribueras som en omvänd proxy använder du BIG-IP för att aktivera säker hybridåtkomst till affärsprogram, med ett federerat identitetsåtkomstlager som hanteras av APM.

Gå till f5.com resurser och faktablad för: Konfigurera enkel säker åtkomst till alla dina program via Microsoft Entra-ID

Förutsättningar

Du behöver följande för att komma igång:

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen

- En BIG-IP eller en distribuerad utvärderingsversion av BIG-IP Virtual Environment (VE) på Azure

- Någon av följande F5 BIG-IP-licenser:

- F5 BIG-IP® Bästa paket

- Fristående licens för F5 BIG-IP Access Policy Manager™

- F5 BIG-IP Access Policy Manager™ tilläggslicens på en BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Utvärderingslicens för 90 dagars BIG-IP-funktion

- Ett huvudbaserat webbprogram eller en IIS-app för testning

- SSL-certifikat för att publicera tjänster via HTTPS eller använda standard vid testning

- Se SSL-profil

Scenariobeskrivning

Följande scenario är huvudbaserat, men du kan använda dessa metoder för att uppnå enkel inloggning med Kerberos.

I det här scenariot förlitar sig åtkomsten för ett internt program på att ta emot HTTP-auktoriseringshuvuden från ett äldre asynkron meddelandekösystem. Försäljningsagenter kan dirigeras till respektive innehållsområden. Tjänsten måste utökas till en bredare konsumentbas. Programmet uppgraderas för alternativ för konsumentautentisering eller ersätts.

Helst stöder en programuppgradering direkt hantering och styrning med ett modernt kontrollplan. Tid och arbete för att modernisera medför dock kostnader och potentiell stilleståndstid. Distribuera i stället en BIG-IP Virtual Edition (VE) mellan det offentliga Internet och det interna virtuella Azure-nätverket (VNet) för att gateåtkomst med Azure AD B2C. BIG-IP framför programmet möjliggör överlägg av tjänsten med Azure AD B2C-förautentisering och huvudbaserad enkel inloggning, vilket förbättrar appens säkerhetsstatus.

Den säkra hybridåtkomstlösningen har följande komponenter:

- Program – serverdelstjänst som skyddas av Azure AD B2C och BIG-IP säker hybridåtkomst

- Azure AD B2C – IdP -auktoriseringsserver (IdP) och OpenID Connect (OIDC) som verifierar användarautentiseringsuppgifter, multifaktorautentisering och enkel inloggning till BIG-IP APM

- BIG-IP – omvänd proxy för programmet. BIG-IP APM är OIDC-klienten som delegerar autentisering till OIDC-auktoriseringsservern före huvudbaserad enkel inloggning till serverdelstjänsten.

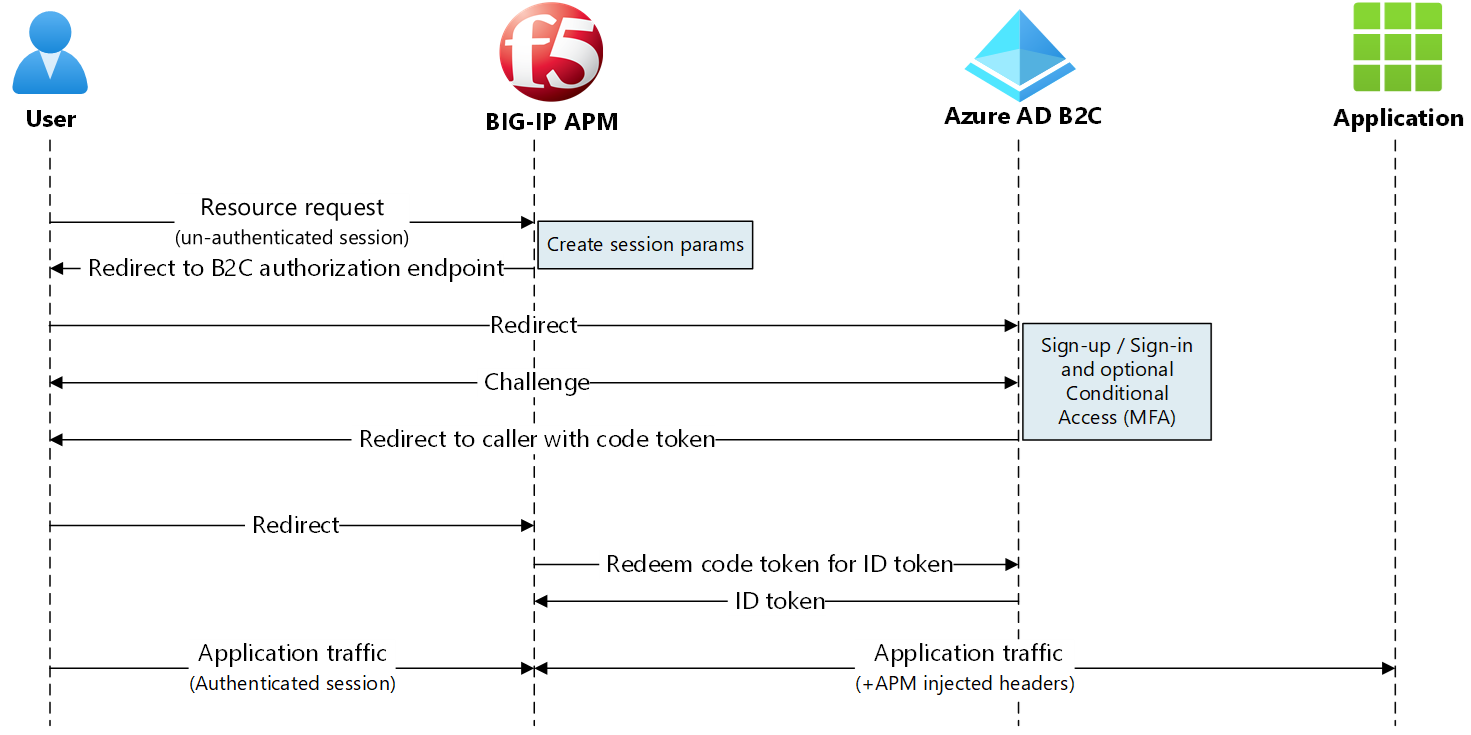

Följande diagram illustrerar det sp-initierade flödet för det här scenariot.

- Användaren ansluter till programslutpunkten. BIG-IP är tjänstleverantör.

- BIG-IP APM OIDC-klienten omdirigerar användaren till Azure AD B2C-klientslutpunkt, OIDC-auktoriseringsservern

- Azure AD B2C-klientorganisationen autentiserar användaren i förväg och tillämpar principer för villkorsstyrd åtkomst

- Azure AD B2C omdirigerar användaren tillbaka till SP med auktoriseringskod

- OIDC-klienten ber auktoriseringsservern att byta auktoriseringskod mot en ID-token

- BIG-IP APM ger användaren åtkomst och matar in HTTP-huvudena i klientbegäran som vidarebefordras till programmet

Azure AD B2C-konfiguration

Om du vill aktivera en BIG-IP med Azure AD B2C-autentisering använder du en Azure AD B2C-klientorganisation med ett användarflöde eller en anpassad princip.

Se Självstudie: Skapa användarflöden och anpassade principer i Azure AD B2C

Skapa anpassade attribut

Hämta anpassade attribut från Azure AD B2C-användarobjekt, federerade IdP:er, API-anslutningsappar eller användarregistrering. Inkludera attribut i den token som går till programmet.

Äldre program förväntar sig specifika attribut, så inkludera dem i ditt användarflöde. Du kan ersätta dem med attribut som programmet kräver. Om du konfigurerar en testapp med hjälp av anvisningarna kan du använda alla rubriker.

- Logga in på Azure Portal som global administratör.

- I den vänstra rutan väljer du Användarattribut.

- Välj Lägg till för att skapa två anpassade attribut.

- För Agent-ID väljer du Strängdatatyp.

- För Agent geo väljer du Strängdatatyp.

Lägga till attribut i användarflödet

- I den vänstra menyn går du till Principer>Användarflöden.

- Välj din princip, till exempel B2C_1_SignupSignin.

- Välj användarattribut.

- Lägg till båda anpassade attributen.

- Lägg till attributet Visningsnamn . Dessa attribut samlas in under användarens registrering.

- Välj Programanspråk.

- Lägg till båda anpassade attributen.

- Lägg till visningsnamnet. Dessa attribut går till BIG-IP.

- Välj Kör användarflöde.

- Kontrollera anvisningarna för definierade attribut i det vänstra navigeringsfältet i användarflödesmenyn.

Läs mer: Självstudie: Skapa användarflöden och anpassade principer i Azure AD B2C

Azure AD B2C-federation

Federera BIG-IP och Azure AD B2C för ömsesidigt förtroende. Registrera BIG-IP i Azure AD B2C-klientorganisationen som ett OIDC-program.

- I portalen väljer du Appregistreringar>Ny registrering.

- Ange ett appnamn, till exempel HeaderApp1.

- Under Kontotyper som stöds väljer du Konton i valfri identitetsprovider eller organisationskatalog (för att autentisera användare med användarflöden).

- Under Omdirigerings-URI väljer du Webb.

- Ange offentlig FQDN för skyddad tjänst.

- Ange sökvägen.

- Lämna kvar de återstående valen.

- Välj Register (Registrera).

- Gå till Certifikathemligheter&>+ Ny klienthemlighet.

- Ange ett beskrivande namn

- Ange en TTL för hemligheten som används av BIG-IP.

- Anteckna klienthemligheten för BIG-IP-konfiguration.

Omdirigerings-URI:n är BIG-IP-slutpunkten. Efter autentiseringen skickar auktoriseringsservern (Azure AD B2C) användare till slutpunkten.

Läs mer: Självstudie: Registrera en webbapp i Azure AD B2C för Azure AD B2C.

BIG-IP-konfiguration

För BIG-IP-konfiguration använder du Guidad konfiguration v.7/8. Arbetsflödesramverket är anpassat för åtkomst till topologier och ger snabb publicering av webbtjänster.

Guidad konfigurationsversion

- Bekräfta versionen genom att logga in på BIG-IP-webbkonfigurationen med ett administratörskonto.

- Gå till Åtkomst>till guidad konfiguration.

- Versionen visas i det övre högra hörnet.

Om du vill uppgradera den guidade konfigurationen går du till my.f5.com för K85454683: Uppgradera F5 BIG-IP Guidad konfiguration på BIG-IP-systemet.

SSL-profiler

Använd BIG-IP som konfigurerats med en klient-SSL-profil för att skydda trafik på klientsidan över TLS. Importera ett certifikat som matchar domännamnet, som används av den offentliga URL:en för din app. Vi rekommenderar att du använder en offentlig certifikatutfärdare, men du kan använda självsignerade BIG-IP-certifikat för testning.

Om du vill lägga till och hantera certifikat i BIG-IP VE går du till techdocs.f5.com för BIG-IP-system: SSL-administration.

Guidad konfiguration

- Om du vill starta distributionsguiden går du till Åtkomst>till guidad konfiguration i webbkonfigurationen.

- Välj Federation>F5 som OAuth-klient och resursserver.

- Observera flödessammanfattningen för det här scenariot.

- Välj Nästa.

- Guiden startar.

OAuth-egenskaper

I följande avsnitt definierar du egenskaper för att aktivera federation mellan BIG-IP APM och OAuth-auktoriseringsservern, den Azure AD B2C-klientorganisationen. OAuth refereras till i hela BIG-IP-konfigurationen. Lösningen använder OIDC, ett identitetslager i OAuth 2.0-protokollet. OIDC-klienter verifierar användaridentiteten och hämtar annan profilinformation.

Konfigurationsnamn

Ett konfigurationsvisningsnamn hjälper till att skilja mellan distributionskonfigurationer i den guidade konfigurationen. Du kan inte ändra namnet och det visas bara i vyn Guidad konfiguration.

Läge

BIG-IP APM är en OIDC-klient och välj därför alternativet Klient.

DNS-matchare

Det angivna målet måste matcha de offentliga IP-adresserna för Azure AD B2C-slutpunkter. Välj en offentlig DNS-matchare eller skapa en ny.

Providerinställningar

Konfigurera Azure AD B2C som OAuth2 IdP. Den guidade konfigurationen har Azure AD B2C-mallar, men inte vissa omfång.

Lägg till en ny provider och konfigurera den:

Allmänna OAuth-egenskaper

| Egenskaper | Description |

|---|---|

| OAuth-providertyp | Anpassat |

| Välj OAuth-provider | Skapa nytt eller använd en OAuth-provider |

| Name | Ett visningsnamn för B2C IdP. Det här namnet visas för användare som ett provideralternativ vid inloggning |

| Tokentyp | JSON-webbtoken |

OAuth-principinställningar

| Egenskaper | Description |

|---|---|

| Omfång | Lämna tomt. OpenID-omfånget för användarinloggning läggs till automatiskt |

| Bevilja typ | Authorization code (Auktoriseringskod) |

| Aktivera OpenID Connect | Välj alternativet för att placera APM OAuth-klienten i OIDC-läge |

| Flödestyp | Authorization code (Auktoriseringskod) |

Inställningar för OAuth-provider

Följande OpenID-URI refererar till den metadataslutpunkt som används av OIDC-klienter för att identifiera IdP-information, till exempel signering av certifikatsöverrullning.

- Leta upp metadataslutpunkten för din Azure AD B2C-klientorganisation. Navigera till Appregistreringar>Slutpunkter.

- Kopiera Azure AD URI för B2C OpenID Connect-metadatadokumentet. Till exempel

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Uppdatera URI:n med dina egenskaper,

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Klistra in URI:n i webbläsaren.

- Visa OIDC-metadata för din Azure AD B2C-klientorganisation.

| Egenskap | Beskrivning |

|---|---|

| Målgrupp | Programklient-ID:t som representerar BIG-IP i Azure AD B2C-klientorganisationen |

| Autentiserings-URI | Auktoriseringsslutpunkten i dina B2C OIDC-metadata |

| Token-URI | Tokenslutpunkten i din Azure AD B2C-metadata |

| URI för userinfo-begäran | Lämna tomt. Azure AD B2C stöder inte den här funktionen |

| OpenID URI | Slutpunkten för OpenID-URI-metadata som du skapade |

| Ignorera validering av utgånget certifikat | Lämna alternativet omarkerat |

| Tillåt självsignerat JWK-konfigurationscertifikat | Markera |

| Betrott CA-paket | Välj ca-bundle.crt för att använda de betrodda F5-standardmyndigheterna |

| Identifieringsintervall | Ange ett intervall för BIG-IP för att fråga din Azure AD B2C-klientorganisation om uppdateringar. Det minsta intervallet i AGC version 16.1 0.0.19 är 5 minuter. |

OAuth-serverinställningar

För OIDC-auktoriseringsservern är din Azure AD B2C-klientorganisation.

| Egenskap | Beskrivningar |

|---|---|

| Klient-ID | Programklient-ID:t som representerar BIG-IP i Azure AD B2C-klientorganisationen |

| Client Secret (Klienthemlighet) | Programmets klienthemlighet |

| SSL-profil för klientserver | Ange en SSL-profil för att säkerställa att APM kommunicerar med Azure AD B2C IdP över TLS. Välj standardserversl. |

Inställningar för OAuth-begäran

BIG-IP-adressen har krävt Azure AD B2C-begäranden i den förkonfigurerade begärandeuppsättningen. Begärandena var dock felaktiga och saknade viktiga parametrar. Så vi skapade dem manuellt.

Tokenbegäran: Aktiverad

| Egenskap | Beskrivning |

|---|---|

| Välj OAuth-begäran | Skapa ny |

| HTTP-metod | POST |

| Aktivera rubriker | Avmarkerat |

| Aktivera parametrar | Markerad |

| Parameter | Parameternamn | Parametervärde |

|---|---|---|

| client_id | client_id | Ej tillämpligt |

| Nonce | Nonce | Ej tillämpligt |

| redirect_uri | redirect_uri | Ej tillämpligt |

| omfång | omfång | Ej tillämpligt |

| response_type | response_type | Ej tillämpligt |

| client_secret | client_secret | Ej tillämpligt |

| anpassad | grant_type | authorization_code |

Begäran om autentiseringsomdirigering: Aktiverad

| Egenskap | Beskrivning |

|---|---|

| Välj OAuth-begäran | Skapa ny |

| HTTP-metod | GET |

| Fråga typ | Ingen |

| Aktivera rubriker | Avmarkerat |

| Aktivera parametrar | Markerad |

| Parameter | Parameternamn | Parametervärde |

|---|---|---|

| client_id | client_id | Ej tillämpligt |

| redirect_uri | redirect_uri | Ej tillämpligt |

| response_type | response_type | Ej tillämpligt |

| omfång | omfång | Ej tillämpligt |

| Nonce | Nonce | Ej tillämpligt |

Begäran om tokenuppdatering: Inaktiverad Du kan aktivera och konfigurera efter behov.

OpenID UserInfo-begäran: Inaktiverad stöds inte i globala Azure AD B2C-klienter.

Egenskaper för virtuell server

Skapa en virtuell BIG-IP-server för att fånga upp externa klientbegäranden för serverdelstjänsten som skyddas av säker hybridåtkomst. Tilldela den virtuella servern en IP-adress som är mappad till den offentliga DNS-posten för big-IP-tjänstslutpunkten som representerar programmet. Använd en virtuell server om den är tillgänglig, annars anger du följande egenskaper.

| Egenskap | Beskrivning |

|---|---|

| Måladress | Privat eller offentlig IP-adress som blir BIG-IP-tjänstslutpunkten för serverdelsprogrammet |

| Tjänstport | HTTPS |

| Aktivera omdirigeringsport | Välj så att användarna omdirigeras automatiskt från http till https |

| Omdirigeringsport | HTTP |

| Klient-SSL-profil | Byt clientssl den fördefinierade profilen mot den som har ditt SSL-certifikat. Du kan testa med standardprofilen. men det orsakar troligen en webbläsaravisering. |

Poolegenskaper

Serverdelstjänster visas i BIG-IP som en pool, med en eller flera programservrar som virtuella servrar dirigerar inkommande trafik till. Välj en pool, annars skapar du en ny.

| Egenskap | Beskrivning |

|---|---|

| Belastningsutjämningsmetod | Välj Resursallokering |

| Poolserver | Intern IP-adress för serverdelsprogrammet |

| Port | Serverdelsprogrammets tjänstport |

Anteckning

Kontrollera att BIG-IP har siktlinje till poolserveradressen.

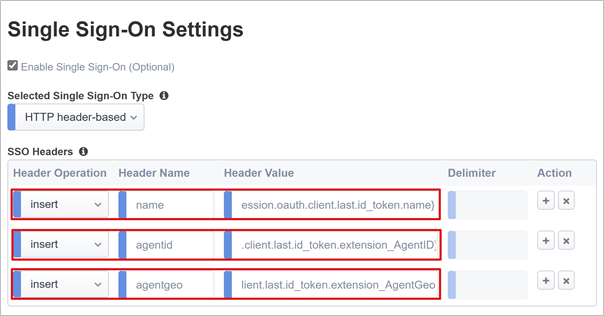

Inställningar för enkel inloggning

En BIG-IP stöder alternativ för enkel inloggning, men i OAuth-klientläge är den guidade konfigurationen begränsad till Kerberos- eller HTTP-huvuden. Aktivera enkel inloggning och använd följande information för APM för att mappa definierade inkommande attribut till utgående rubriker.

| Egenskap | Beskrivning |

|---|---|

| Rubrikåtgärd | Infogning |

| Rubriknamn | name |

| Rubrikvärde | %{session.oauth.client.last.id_token.name} |

| Rubrikåtgärd | Infogning |

| Rubriknamn | agentid |

| Rubrikvärde | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Anteckning

APM-sessionsvariabler inom klammerparenteser är skiftlägeskänsliga. Om du anger agentid, när Azure AD B2C-attributnamnet skickas som AgentID, orsakas ett attributmappningsfel. Definiera attribut i gemener. I Azure AD B2C uppmanar användarflödet användaren att ange fler attribut med hjälp av attributnamnet i portalen. Använd därför meningsfall i stället för gemener.

Anpassningsegenskaper

Anpassa språk och utseende för skärmar som användarna ser i APM-åtkomstprincipflödet. Redigera skärmmeddelanden och uppmaningar, ändra skärmlayouter, färger, bilder och lokalisera bildtexter, beskrivningar och meddelanden.

I textfältet Formulärrubrik ersätter du strängen F5 Networks med ett namn som du vill använda.

Egenskaper för sessionshantering

Använd inställningarna för hantering av BIG-IP-sessioner för att definiera villkor som avslutar sessioner eller tillåter dem att fortsätta. Ange gränser för användare och IP-adresser och felsidor. Vi rekommenderar att du implementerar enkel utloggning (SLO), som avslutar sessioner på ett säkert sätt, vilket minskar risken för obehörig åtkomst.

Distribuera inställningar

Välj Distribuera för att checka in inställningar och skapa BIG-IP- och APM-objekt som skyddar hybridåtkomsten till programmet. Programmet visas som en målresurs i villkorsstyrd åtkomst. För ökad säkerhet blockerar du direkt åtkomst till programmet och framtvingar därmed en sökväg via BIG-IP.

Läs mer: Identitetsskydd och villkorsstyrd åtkomst för Azure AD B2C

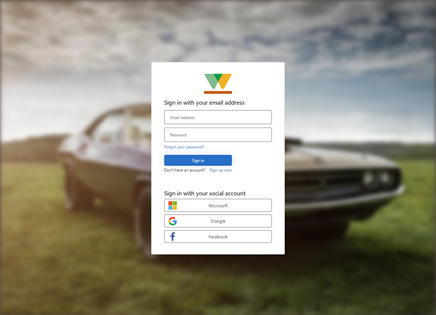

Testa inloggningsflödet

- Som användare går du till programmets externa URL.

- Inloggningssidan för OAuth-klienten i BIG-IP visas.

- Logga in med hjälp av beviljandet av auktoriseringskoden. Information om hur du tar bort det här steget finns i avsnittet Tilläggskonfigurationer .

- Registrera dig och autentisera mot din Azure AD B2C-klientorganisation.

Följande bilder är dialogrutan för användarinloggning och välkomstsidan för inloggning.

För ökad säkerhet blockerar du direkt åtkomst till programmet och framtvingar därmed en sökväg via BIG-IP.

Kompletterande konfigurationer

Enkel utloggning (SLO)

Azure AD B2C stöder identitetsprovider (IdP) och utloggning av program. Se, Enkel utloggning.

För att uppnå SLO aktiverar du funktionen för utloggning av programmet för att anropa slutpunkten för Azure AD B2C-utloggning. Sedan utfärdar Azure AD B2C en slutlig omdirigering till BIG-IP. Den här åtgärden säkerställer att APM-sessionen för användarprogram avslutas.

En alternativ SLO-process är att aktivera BIG-IP för att lyssna efter begäran när du väljer knappen Logga ut för program. När begäran identifieras anropas slutpunkten Azure AD B2C-utloggning. Den här metoden utesluter att göra ändringar i programmet.

Om du vill veta mer om BIG-IP iRules går du till support.f5.com för K42052145: Konfigurera automatisk sessionsavslut (utloggning) baserat på ett URI-refererat filnamn.

Anteckning

Oavsett metod kontrollerar du att Azure AD B2C-klientorganisation känner till slutpunkten för APM-utloggning.

- Gå till Hantera>manifest i portalen.

- Leta rätt på egenskapen

logoutUrl. Den läser null. - Lägg till URI:n för utloggning efter APM:

https://<mysite.com>/my.logout.php3

Anteckning

<mysite.com> är BIG-IP FQDN för ditt huvudbaserade program.

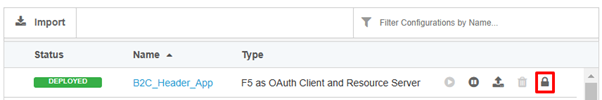

Optimerat inloggningsflöde

För att förbättra användarinloggningsupplevelsen kan du ignorera OAuth-användarens inloggningsprompt som visas före Microsoft Entra förautentisering.

Gå till Åtkomst>till guidad konfiguration.

Längst till höger på raden väljer du hänglåsikonen .

Det rubrikbaserade programmet låser upp den strikta konfigurationen.

Om du låser upp den strikta konfigurationen förhindras ändringar med guidens användargränssnitt. BIG-IP-objekt är associerade med den publicerade instansen av programmet och är öppna för direkt hantering.

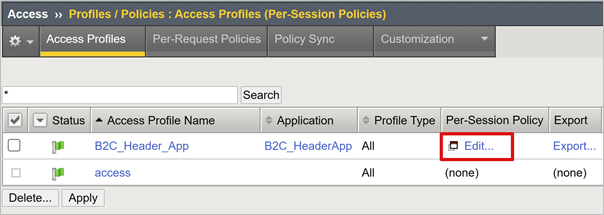

Gå till Åtkomstprofiler>/Principer>Åtkomstprofiler (principer per session).

För programprincipobjektet går du till kolumnen Princip per session och väljer Redigera.

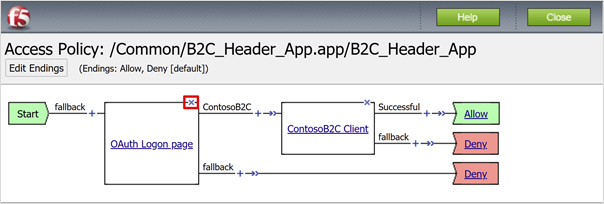

Om du vill ta bort principobjektet för OAuth-inloggningssida väljer du X.

Anslut till föregående nod i kommandotolken.

I det övre vänstra hörnet väljer du Tillämpa åtkomstprincip.

Stäng fliken visualiseringsredigerare.

När du försöker ansluta till programmet visas Azure AD B2C-inloggningssidan.

Anteckning

Om du återaktiverar strikt läge och distribuerar en konfiguration skrivs inställningar som utförs utanför användargränssnittet för guidad konfiguration över. Implementera det här scenariot genom att manuellt skapa konfigurationsobjekt för produktionstjänster.

Felsökning

Använd följande felsökningsvägledning om åtkomst till det skyddade programmet förhindras.

Loggverbalitet

BIG-IP-loggar har information för att isolera autentiserings- och SSO-problem. Öka loggveroalitetsnivån.

- Gå till Åtkomstprincip>– Översikt Inställningar> förhändelseloggar>.

- Välj raden för det publicerade programmet och sedan Redigera>åtkomstsystemloggar.

- I listan med enkel inloggning väljer du Felsöka.

- Välj OK.

- Återskapa problemet innan du granskar loggarna.

När du är klar återställer du de tidigare inställningarna.

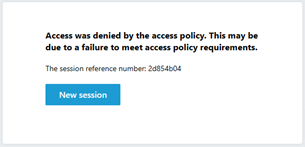

BIG-IP-felmeddelande

Om du ser ett BIG-IP-felmeddelande efter Azure AD B2C-autentisering kan problemet bero på enkel inloggning från Microsoft Entra-ID till BIG-IP.

- Gå till Access Overview>>Access-rapporter.

- Kör rapporten för den senaste timmen

- Granska loggar för ledtrådar.

- Välj länken Visa sessionsvariabler .

- Kontrollera om APM tar emot de förväntade Microsoft Entra anspråken.

Inget BIG-IP-felmeddelande

Om inget BIG-IP-felmeddelande visas kan problemet vara relaterat till serverdelsbegäran eller enkel inloggning från BIG-IP till programmet.

- Gå tillÖversikt över>åtkomstprincip>Aktiva sessioner.

- Välj länken för den aktiva sessionen.

- Välj länken Visa variabler .

- Granska för att fastställa rotorsaken, särskilt om BIG-IP APM hämtar felaktiga sessionsattribut.

- Använd programloggarna för att förstå om det tog emot attributen som rubriker.

Känt problem med guidad konfiguration v8

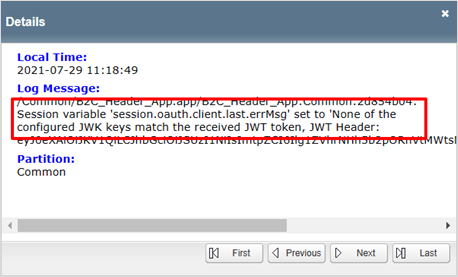

Om du använder interaktiv konfiguration v8 genererar ett känt problem följande fel efter lyckad Azure AD B2C-autentisering. Problemet kan vara att AGC inte aktiverar inställningen Automatisk JWT under distributionen. APM kan inte hämta de aktuella tokensigneringsnycklarna. F5-teknikerna undersöker rotorsaken.

Samma åtkomstlogg innehåller information.

Aktivera inställningen manuellt

- Gå till Åtkomst>till guidad konfiguration.

- Välj hänglåset längst till höger på raden för ditt rubrikbaserade program.

- Gå till Åtkomst tillOAuth-klient->/resursserverproviders> förfederation>.

- Välj provider för din Azure AD B2C-konfiguration.

- Markera rutan Använd automatisk JWT .

- Välj Identifiera.

- Välj Spara.

- Fältet Nyckel (JWT) har tokensigneringscertifikatets nyckel-ID (KID) från OpenID URI-metadata.

- I det övre vänstra hörnet väljer du Tillämpa åtkomstprincip.

- Välj Använd.

Mer information finns i felsökningstips för techdocs.f5.com för OAuth-klient och resursserver