Självstudie: Konfigurera Experian med Azure Active Directory B2C

I den här självstudien lär du dig att integrera Azure Active Directory B2C (Azure AD B2C) med Experian CrossCore, en tjänst som verifierar användaridentifiering. Den utför riskanalys baserat på information som tillhandahålls av användaren under registreringen. CrossCore tillåter användare att logga in eller inte.

Läs mer om Experian-lösningar , tjänster osv.

I den här självstudien kan du använda följande attribut i CrossCore-riskanalys:

- E-post

- IP-adress

- Förnamn

- Mellannamn

- Efternamn

- Gatuadress

- City

- Delstat eller provins

- Postnummer

- Land eller region

- Telefonnummer

Förutsättningar

För att komma igång behöver du:

- En Microsoft Entra prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Azure AD B2C-klientorganisation som är länkad till din Azure-prenumeration

Scenariobeskrivning

Experian-integreringen innehåller följande komponenter:

- Azure AD B2C: Auktoriseringsservern som verifierar användarautentiseringsuppgifter, även känd som identitetsprovidern (IdP)

- Experian CrossCore: Tjänsten tar indata från användaren och verifierar deras identitet

- Anpassat REST API: Detta implementerar integreringen mellan Azure AD B2C och CrossCore

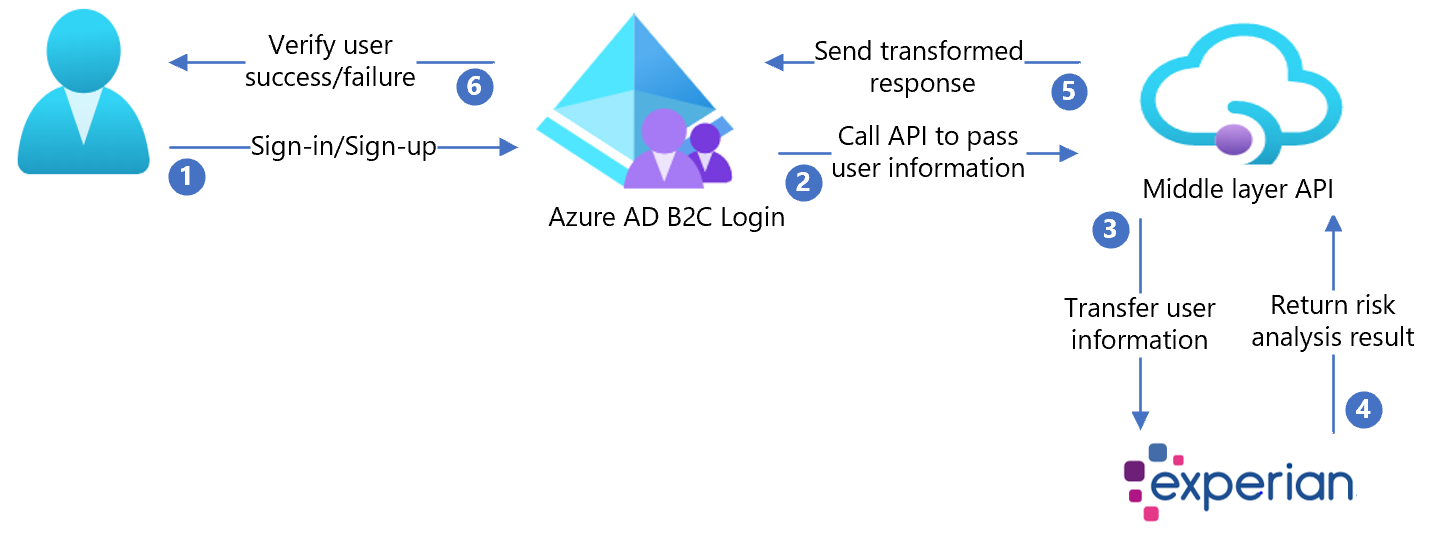

Följande arkitekturdiagram visar implementeringen.

- Användaren kommer till inloggningssidan, skapar ett nytt konto och anger information. Azure AD B2C samlar in användarattribut.

- Azure AD B2C anropar API:et på mellannivå och skickar användarattributen.

- API:et för mellanlager samlar in användarattribut och omvandlar det till ett Experian CrossCore-redo format. Skickar den sedan till Experian CrossCore.

- Experian använder informationen för att verifiera användaridentifiering baserat på riskanalys. Sedan returneras resultatet till API:et för mellanlagret.

- API på mellannivå bearbetar informationen och skickar relevant information i JSON-format till Azure AD B2C.

- Azure AD B2C tar emot information från API på mellannivå. Vid ett fel visas ett felmeddelande. Med framgång autentiseras användaren och skrivs till katalogen.

Registrera med Experian

- Skapa ett Experian-konto. Kom igång genom att gå till Experian och bläddra längst ned för kontaktformuläret.

- När ett konto skapas får du information om API-konfigurationen. Följande avsnitt fortsätter processen.

Konfigurera Azure AD B2C med Experian

Distribuera API:et

- Distribuera partnerintegreringen till en Azure-tjänst: Gå till /CrossCoreIntegrationApi.sln.

- Publicera koden från Visual Studio.

Anteckning

Använd den distribuerade tjänst-URL:en för att konfigurera Microsoft Entra-ID med nödvändiga inställningar.

Distribuera klientcertifikatet

Experian API-anropet skyddas av ett klientcertifikat som tillhandahålls av Experian.

- Följ anvisningarna i Privat klientcertifikat.

- Ladda upp certifikatet till Azure App-tjänsten.

Exempelprincipen har två steg:

- Ladda upp certifikatet.

-

WEBSITE_LOAD_ROOT_CERTIFICATESAnge nyckeln med tumavtrycket för certifikatet.

Konfigurera API:et

Programinställningar kan konfigureras i App Service i Azure. Använd den här metoden för att konfigurera inställningar utan att checka in dem på en lagringsplats.

Ange följande programinställningar för REST-API:et:

| Programinställningar | Källa | Kommentarer |

|---|---|---|

| CrossCoreConfig:TenantId | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCoreConfig:OrgCode | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:ApiEndpoint | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:ClientReference | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:ModelCode | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:OrgCode | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:SignatureKey | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:TenantId | Experian-kontokonfiguration | Ej tillämpligt |

| CrossCore:CertificateThumbprint | Experian-certifikat | Ej tillämpligt |

| BasicAuth:ApiUsername | Definiera ett användarnamn för API:et | Används i ExtId-konfigurationen |

| BasicAuth:ApiPassword | Definiera ett lösenord för API:et | Används i ExtId-konfigurationen |

Skapa API-principnycklar

Se Startpaketet för anpassad princip för att skapa två principnycklar, en vardera för:

- API-användarnamn

- API-lösenord som du har definierat för grundläggande HTTP-autentisering

Anteckning

Senare behöver du nycklarna för att konfigurera principerna.

Ersätt konfigurationsvärdena

I anpassade principer för partnerintegrering letar du upp följande platshållare och ersätter med motsvarande värden från din instans

| Platshållare | Ersätt med värde | Exempel |

|---|---|---|

| {your_tenant_name} | Kortnamn för klientorganisationen | "din klient" från yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Azure AD B2C-namnet på din TrustFrameworkBase-princip | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | App-ID för IdentityExperienceFramework-appen som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | App-ID för ProxyIdentityExperienceFramework-appen som konfigurerats i din Azure AD B2C-klientorganisation | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | App-ID för ditt klientlagringsprogram | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | Objekt-ID för ditt klientlagringsprogram | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Användarnamnnyckelnamn, som skapats i Skapa API-principnycklar | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Lösenordsnyckelnamn som skapats i Skapa API-principnycklar | B2C_1A_RestApiPassword |

| {your_app_service_URL} | Apptjänst-URL som du har konfigurerat | https://yourapp.azurewebsites.net |

Konfigurera Azure AD B2C-principen

Se Startpaket för anpassad princip för instruktioner för att konfigurera Azure AD B2C-klientorganisation och konfigurera principer.

Anteckning

Den här exempelprincipen baseras på Active Directory B2C custom policy starterpack/LocalAccounts.

Tips

Vi rekommenderar att kunder lägger till medgivandemeddelanden på sidan för attributsamling. Meddela användarna att informationen går till tjänster från tredje part för identitetsverifiering.

Testa användarflödet

- Öppna Azure AD B2C-klientorganisationen och under Principer väljer du Användarflöden.

- Välj ditt tidigare skapade användarflöde.

- Välj Kör användarflöde.

- Program: den registrerade appen (exempel är JWT).

- Svars-URL: omdirigerings-URL.

- Välj Kör användarflöde.

- Slutför registreringsflödet och skapa ett konto.

- Logga ut.

- Slutför inloggningsflödet.

- Välj Fortsätt

- CrossCore-pussel visas.