Självstudie: Konfigurera Azure Active Directory B2C med BlokSec för lösenordslös autentisering

Innan du börjar

Azure Active Directory B2C har två metoder för att definiera användarinteraktioner med program: fördefinierade användarflöden eller konfigurerbara anpassade principer.

Anteckning

I Azure Active Directory B2C hanterar anpassade principer främst komplexa scenarier. I de flesta scenarier rekommenderar vi inbyggda användarflöden.

Översikt över användarflöden och anpassade principer

Azure AD B2C och BlokSec

Lär dig hur du integrerar Azure Active Directory B2C-autentisering (Azure AD B2C) med BlokSec Decentraliserad identitetsrouter. BlokSec-lösningen förenklar användarinloggning med lösenordslös autentisering och tokenlös multifaktorautentisering. Lösningen skyddar kunder mot identitetsrelaterade attacker, till exempel lösenordsfyllning, nätfiske och man-in-the-middle.

Mer information finns i bloksec.com: BlokSec Technologies Inc.

Scenariobeskrivning

BlokSec-integrering innehåller följande komponenter:

- Azure AD B2C – auktoriseringsserver och identitetsprovider (IdP) för B2C-program

-

BlokSec Decentraliserad identitetsrouter – gateway för tjänster som tillämpar BlokSec DIaaS för att dirigera autentiserings- och auktoriseringsbegäranden till PIdP-program (Personal Identity Provider)

- Det är en OpenID Connect-identitetsprovider (OIDC) i Azure AD B2C

-

BlokSec SDK-baserad mobilapp – användarenS PIdP i scenariot med decentraliserad autentisering.

- Om du inte använder BlokSec SDK går du till Google Play för det kostnadsfria BlokSec yuID

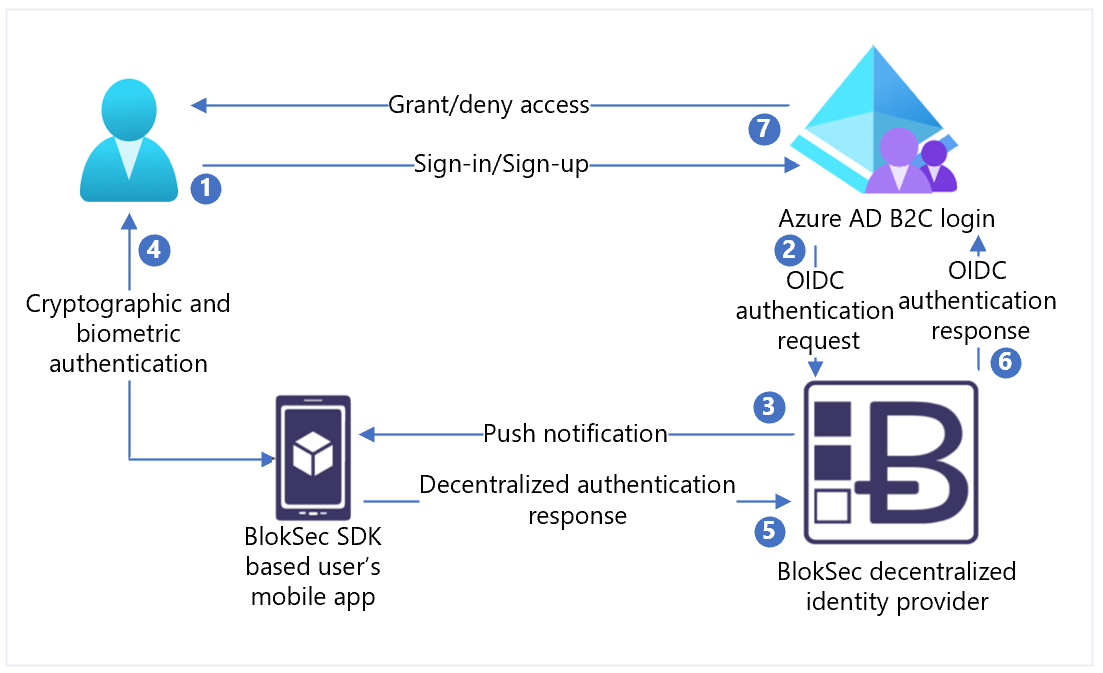

Följande arkitekturdiagram illustrerar registreringsflödet, inloggningsflödet i Implementeringen av BlokSec-lösningen.

- Användaren loggar in på ett Azure AD B2C-program och vidarebefordras till Azure AD B2C-inloggnings- och registreringsprincip

- Azure AD B2C omdirigerar användaren till den decentraliserade identitetsroutern BlokSec med hjälp av OIDC-auktoriseringskodflödet.

- BlokSec-routern skickar ett push-meddelande till användarens mobilapp med information om autentiserings- och auktoriseringsbegäran.

- Användaren granskar autentiseringsuppgiften. En accepterad användare uppmanas att ange biometri, till exempel fingeravtryck eller ansiktsgenomsökning.

- Svaret signeras digitalt med användarens unika digitala nyckel. Autentiseringssvaret ger bevis på innehav, närvaro och medgivande. Svararen återgår till routern.

- Routern verifierar den digitala signaturen mot användarens oföränderliga unika offentliga nyckel som lagras i ett distribuerat transaktionsregister. Routern svarar på Azure AD B2C med autentiseringsresultatet.

- Användaren beviljas eller nekas åtkomst.

Aktivera BlokSec

- Gå till bloksec.com och välj Begär en demoklientorganisation .

- I meddelandefältet anger du att du vill integrera med Azure AD B2C.

- Ladda ned och installera den kostnadsfria Mobilappen BlokSec yuID.

- När demoklientorganisationen har förberetts kommer ett e-postmeddelande.

- På den mobila enheten med BlokSec-programmet väljer du länken för att registrera ditt administratörskonto med din yuID-app.

Förutsättningar

Du behöver följande för att komma igång:

- En Azure-prenumeration

- Om du inte har ett, skaffa ett Azfree-konto

- En Azure AD B2C-klientorganisation som är länkad till Azure-prenumerationen

- En BlokSec-demo

- Registrera ett webbprogram

Se även Självstudie: Skapa användarflöden och anpassade principer i Azure AD B2C

Skapa en programregistrering i BlokSec

I e-postmeddelandet om kontoregistrering från BlokSec hittar du länken till Administratörskonsolen för BlokSec.

- Logga in på Administratörskonsolen för BlokSec.

- På huvudinstrumentpanelen väljer du Lägg till program > Skapa anpassad.

- Som Namn anger du Azure AD B2C eller ett programnamn.

- För SSO-typ väljer du OIDC.

- För Logotyp-URI anger du en länk till logotypbilden.

- För omdirigerings-URI:er använder du

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authresp. Till exempelhttps://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. För en anpassad domän anger duhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. - För Omdirigerings-URI:er efter utloggning anger du

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Välj det skapade Azure AD B2C-programmet för att öppna programkonfigurationen.

- Välj Generera apphemlighet.

Läs mer: Skicka en utloggningsbegäran.

Anteckning

Du behöver program-ID och programhemlighet för att konfigurera identitetsprovidern (IdP) i Azure AD B2C.

Lägga till en ny identitetsprovider i Azure AD B2C

För följande instruktioner använder du katalogen som innehåller din Azure AD B2C-klientorganisation.

- Logga in på Azure Portal som global administratör för din Azure AD B2C-klientorganisation.

- I portalens verktygsfält väljer du Kataloger + prenumerationer.

- På sidan Portalinställningar, Kataloger + prenumerationer letar du upp din Azure AD B2C-katalog i listan Katalognamn.

- Välj Växla.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster.

- Sök efter och välj Azure AD B2C.

- Gå till Instrumentpanelen>Azure Active Directory B2C-identitetsprovidrar>.

- Välj Ny OpenID Connect-provider.

- Välj Lägg till.

Konfigurera en identitetsprovider

- Välj Identitetsprovidertyp > OpenID Connect

- Som Namn anger du BlokSec yuID Passwordless eller ett annat namn.

- För Metadata-URL anger du

https://api.bloksec.io/oidc/.well-known/openid-configuration. - För Klient-IDV anger du program-ID:t från administratörsgränssnittet för BlokSec.

- För Klienthemlighet anger du programhemligheten från administratörsgränssnittet för BlokSec.

- För Omfång väljer du OpenID-e-postprofil.

- Som Svarstyp väljer du Kod.

- För Domäntips väljer du yuID.

- Välj OK.

- Välj Mappa den här identitetsproviderns anspråk.

- För Användar-ID väljer du sub.

- Som Visningsnamn väljer du namn.

- För Förnamn använder du given_name.

- För Efternamn använder du family_name.

- Använd e-postför Email.

- Välj Spara.

Användarregistrering

- Logga in på BlokSec-administratörskonsolen med den angivna autentiseringsuppgiften.

- Gå till Azure AD B2C-program som skapades tidigare.

- Välj kugghjulsikonen längst upp till höger.

- Välj Skapa konto.

- I Skapa konto anger du användarinformation. Anteckna kontonamnet.

- Välj Skicka.

Användaren får ett e-postmeddelande om kontoregistrering på den angivna e-postadressen. Instruera användaren att välja registreringslänken på den mobila enheten med Appen BlokSec yuID.

Skapa en princip för användarflöde

För följande instruktioner kontrollerar du att BlokSec är en ny OIDC-identitetsprovider (IdP).

- Välj Användarflöden under Principer i din Azure AD B2C-klientorganisation.

- Välj Nytt användarflöde.

- Välj Registrera dig och logga in>Version>Skapa.

- Ange ett principnamn.

- I avsnittet identitetsprovidrar väljer du den skapade BlokSec-identitetsprovidern.

- För Lokalt konto väljer du Ingen. Den här åtgärden inaktiverar e-post och lösenordsbaserad autentisering.

- Välj Kör användarflöde

- I formuläret anger du svars-URL:en, till exempel

https://jwt.ms. - Webbläsaren omdirigeras till inloggningssidan för BlokSec.

- Ange kontonamnet från användarregistreringen.

- Användaren får ett push-meddelande på den mobila enheten med YuID-programmet BlokSec.

- Användaren öppnar meddelandet och autentiseringsuppgiften visas.

- Om autentisering accepteras omdirigerar webbläsaren användaren till svars-URL:en.

Anteckning

I Azure Active Directory B2C hanterar anpassade principer främst komplexa scenarier. I de flesta scenarier rekommenderar vi inbyggda användarflöden.

Se Översikt över användarflöden och anpassade principer

Skapa en principnyckel

Lagra den klienthemlighet som du antecknade i din Azure AD B2C-klientorganisation. Följ anvisningarna nedan genom att använda katalogen med din Azure AD B2C-klientorganisation.

- Logga in på Azure-portalen.

- I portalverktygsfältet väljer du Kataloger + prenumerationer.

- På sidan Kataloger + prenumerationer på portalinställningarna letar du upp din Azure AD B2C-katalog i listan Katalognamn.

- Välj Växla.

- I det övre vänstra hörnet i Azure Portal väljer du Alla tjänster

- Sök efter och välj Azure AD B2C.

- På sidan Översikt väljer du Identity Experience Framework.

- Välj Principnycklar.

- Välj Lägg till.

- För Alternativ väljer du Manuell.

- Ange ett principnamn för principnyckeln. Till exempel

BlokSecAppSecret. PrefixetB2C_1A_läggs till i nyckelnamnet. - I Hemlighet anger du den klienthemlighet som du antecknade.

- För Nyckelanvändning väljer du Signatur.

- Välj Skapa.

Konfigurera BlokSec som en identitetsprovider

Om du vill göra det möjligt för användare att logga in med en decentraliserad BlokSec-identitet definierar du BlokSec som anspråksprovider. Den här åtgärden säkerställer Azure AD B2C kommunicerar med den via en slutpunkt. Azure AD B2C använder slutpunktsanspråk för att verifiera att användare autentiserar identitet med hjälp av biometri, till exempel fingeravtryck eller ansiktsskanning.

Om du vill definiera BlokSec som en anspråksprovider lägger du till den i elementet ClaimsProvider i principtilläggsfilen.

Öppna

TrustFrameworkExtensions.xml.Hitta elementet ClaimsProviders . Om elementet inte visas lägger du till det under rotelementet.

Så här lägger du till en ny ClaimsProvider:

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Ange client_id till program-ID:t från programregistreringen.

Välj Spara.

Lägga till en användarresa

Använd följande instruktioner om identitetsprovidern har konfigurerats, men inte på någon inloggningssida. Om du inte har en anpassad användarresa kopierar du en mallanvändarresa.

- Öppna filen från startpaketet

TrustFrameworkBase.xml. - Hitta och kopiera innehållet i elementet UserJourneys som innehåller ID=

SignUpOrSignIn. - Öppna

TrustFrameworkExtensions.xml. - Leta upp elementet UserJourneys . Om elementet inte visas lägger du till ett.

- Klistra in innehållet i elementet UserJourney som du kopierade som underordnat elementet UserJourneys .

- Byt namn på användarresans ID. Till exempel ID=

CustomSignUpSignIn.

Lägga till identitetsprovidern i en användarresa

Om du har en användarresa lägger du till den nya identitetsprovidern i den. Lägg först till en inloggningsknapp och länka den sedan till en åtgärd, som är den tekniska profil som du skapade.

- I användarresan letar du upp orkestreringsstegelementet som innehåller Type=

CombinedSignInAndSignUp, eller Type=ClaimsProviderSelection. Det är vanligtvis det första orkestreringssteget. Elementet ClaimsProviderSelections innehåller en lista över identitetsprovidrar för användarinloggning. Ordningen på elementen styr ordningen på de inloggningsknappar som användaren ser. - Lägg till xml-elementet ClaimsProviderSelection .

- Ange värdet för TargetClaimsExchangeId till ett eget namn.

- I nästa orkestreringssteg lägger du till ett ClaimsExchange-element .

- Ange ID :t till värdet för målanspråkets utbytes-ID.

- Uppdatera värdet för TechnicalProfileReferenceId till ID:t för den tekniska profil som du skapade.

Följande XML visar de två första orkestreringsstegen för användarens resa med identitetsprovidern:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurera principen för förlitande part

Principen för förlitande part, till exempel SignUpSignIn.xml, anger användarresan Azure AD B2C körs.

- Hitta elementet DefaultUserJourney i den förlitande parten.

- Uppdatera ReferenceId så att det matchar användarresans ID, där du har lagt till identitetsprovidern.

I följande exempel CustomSignUpOrSignIn för användarresan anges ReferenceId till CustomSignUpOrSignIn.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Ladda upp den anpassade principen

Följ anvisningarna nedan genom att använda katalogen med din Azure AD B2C-klientorganisation.

- Logga in på Azure-portalen.

- I portalverktygsfältet väljer du Kataloger + prenumerationer.

- På sidan Kataloger + prenumerationer på portalinställningarna letar du upp din Azure AD B2C-katalog i listan Katalognamn

- Välj Växla.

- I Azure Portal söker du efter och väljer Azure AD B2C.

- Under Principer väljer du Identity Experience Framework.

- Välj Överför anpassad princip.

- Ladda upp de två principfilerna som du ändrade i följande ordning:

- Tilläggsprincip, till exempel

TrustFrameworkExtensions.xml - Princip för förlitande part, till exempel

SignUpSignIn.xml

Testa den anpassade principen

- Välj principen för förlitande part, till exempel

B2C_1A_signup_signin. - För Program väljer du ett webbprogram som du har registrerat.

-

Svars-URL:en visas som

https://jwt.ms. - Välj Kör nu.

- På registrerings- eller inloggningssidan väljer du Google för att logga in med Google-konto.

- Webbläsaren omdirigeras till

https://jwt.ms. Se det tokeninnehåll som returneras av Azure AD B2C.

Läs mer: Självstudie: Registrera en webbapp i Azure Active Directory B2C