Aktivera multifaktorautentisering i Azure Active Directory B2C

Innan du börjar använder du väljaren Välj en principtyp för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

Azure Active Directory B2C (Azure AD B2C) integreras direkt med Microsoft Entra multifaktorautentisering så att du kan lägga till ett andra säkerhetslager för registrering och inloggning i dina program. Du aktiverar multifaktorautentisering utan att skriva en enda kodrad. Om du redan har skapat användarflöden för registrering och inloggning kan du fortfarande aktivera multifaktorautentisering.

Den här funktionen hjälper program att hantera scenarier som:

- Du behöver inte multifaktorautentisering för att komma åt ett program, men du behöver det för att komma åt ett annat. Kunden kan till exempel logga in på ett automatiskt försäkringsprogram med ett socialt eller lokalt konto, men måste verifiera telefonnumret innan han eller hon kommer åt hemförsäkringsapplikationen som är registrerad i samma katalog.

- Du behöver inte multifaktorautentisering för att komma åt ett program i allmänhet, men du behöver det för att få åtkomst till känsliga delar i det. Kunden kan till exempel logga in på ett bankprogram med ett socialt eller lokalt konto och kontrollera kontosaldot, men måste verifiera telefonnumret innan en banköverföring görs.

Förutsättningar

- Skapa ett användarflöde så att användare kan registrera sig och logga in på ditt program.

- Registrera ett webbprogram.

Verifieringsmetoder

Med villkorsstyrd åtkomst kan användare eller inte utmanas för MFA baserat på konfigurationsbeslut som du kan fatta som administratör. Metoderna för multifaktorautentisering är:

- E-post – Under inloggningen skickas ett verifieringsmeddelande som innehåller ett engångslösenord (OTP) till användaren. Användaren tillhandahåller OTP-koden som skickades i e-postmeddelandet.

- SMS eller telefonsamtal – Under den första registreringen eller inloggningen uppmanas användaren att ange och verifiera ett telefonnummer. Under efterföljande inloggningar uppmanas användaren att välja MFA-alternativet Skicka kod eller Ring mig . Beroende på användarens val skickas ett sms eller ett telefonsamtal görs till det verifierade telefonnumret för att identifiera användaren. Användaren tillhandahåller antingen OTP-koden som skickas via sms eller godkänner telefonsamtalet.

- endast Telefon samtal – fungerar på samma sätt som sms- eller telefonsamtalsalternativet, men endast ett telefonsamtal görs.

- ENDAST SMS – fungerar på samma sätt som sms- eller telefonsamtalsalternativet, men endast ett sms skickas.

- Authenticator-appen – TOTP – Användaren måste installera en autentiseringsapp som stöder tidsbaserad engångslösenordsverifiering (TOTP), till exempel Microsoft Authenticator-appen, på en enhet som de äger. Under den första registreringen eller inloggningen genomsöker användaren en QR-kod eller anger en kod manuellt med autentiseringsappen. Under efterföljande inloggningar skriver användaren den TOTP-kod som visas i autentiseringsappen. Se hur du konfigurerar Microsoft Authenticator-appen.

Viktigt!

Authenticator-app – TOTP ger starkare säkerhet än SMS/Telefon och e-post är minst säker. SMS/Telefon-baserad multifaktorautentisering medför separata avgifter från den normala prismodellen för Azure AD B2C MAU.

Ange multifaktorautentisering

Logga in på Azure-portalen.

Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

I den vänstra menyn väljer du Azure AD B2C. Eller välj Alla tjänster och sök efter och välj Azure AD B2C.

Välj Användarflöden.

Välj det användarflöde som du vill aktivera MFA för. Till exempel B2C_1_signinsignup.

Välj Egenskaper.

I avsnittet Multifaktorautentisering väljer du önskad typ av metod. Under MFA-tvingande väljer du sedan ett alternativ:

Av – MFA framtvingas aldrig under inloggningen och användarna uppmanas inte att registrera sig i MFA under registrering eller inloggning.

Alltid på – MFA krävs alltid, oavsett konfiguration av villkorsstyrd åtkomst. Under registreringen uppmanas användarna att registrera sig i MFA. Om användarna inte redan har registrerats i MFA under inloggningen uppmanas de att registrera sig.

Villkorsstyrd – Under registrering och inloggning uppmanas användarna att registrera sig i MFA (både nya användare och befintliga användare som inte är registrerade i MFA). Under inloggningen framtvingas MFA endast när en aktiv principutvärdering för villkorsstyrd åtkomst kräver det:

- Om resultatet är en MFA-utmaning utan risk tillämpas MFA. Om användaren inte redan har registrerats i MFA uppmanas de att registrera sig.

- Om resultatet är en MFA-utmaning på grund av risk och användaren inte har registrerats i MFA blockeras inloggningen.

Kommentar

- Med allmän tillgänglighet för villkorlig åtkomst i Azure AD B2C uppmanas användarna nu att registrera sig i en MFA-metod under registreringen. Alla registreringsanvändarflöden som du skapade före allmän tillgänglighet återspeglar inte automatiskt det här nya beteendet, men du kan inkludera beteendet genom att skapa nya användarflöden.

- Om du väljer Villkorsstyrd måste du också lägga till villkorlig åtkomst till användarflöden och ange de appar som du vill att principen ska gälla för.

- Multifaktorautentisering är inaktiverat som standard för registreringsanvändarflöden. Du kan aktivera MFA i användarflöden med telefonregistrering, men eftersom ett telefonnummer används som primär identifierare är e-post engångslösenord det enda alternativet som är tillgängligt för den andra autentiseringsfaktorn.

Välj Spara. MFA är nu aktiverat för det här användarflödet.

Du kan använda Kör användarflöde för att verifiera upplevelsen. Bekräfta följande scenario:

Ett kundkonto skapas i din klientorganisation innan multifaktorautentiseringssteget inträffar. Under steget uppmanas kunden att ange ett telefonnummer och verifiera det. Om verifieringen lyckas kopplas telefonnumret till kontot för senare användning. Även om kunden avbryter eller hoppar av kan kunden uppmanas att verifiera ett telefonnummer igen under nästa inloggning med multifaktorautentisering aktiverat.

Om du vill aktivera multifaktorautentisering hämtar du startpaketet för anpassad princip från GitHub på följande sätt:

- Ladda ned .zip-filen eller klona lagringsplatsen från

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackoch uppdatera sedan XML-filerna i Startpaketet SocialAndLocalAccountsWithMFA med ditt Azure AD B2C-klientnamn. SocialAndLocalAccountsWithMFA möjliggör sociala och lokala inloggningsalternativ och alternativ för multifaktorautentisering, förutom alternativet Authenticator-appen – TOTP. - Om du vill stödja alternativet Authenticator-appen – TOTP MFA laddar du ned filerna för anpassade principer från

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpoch uppdaterar sedan XML-filerna med ditt Azure AD B2C-klientnamn. Se till att inkluderaTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmlochTrustFrameworkBase.xmlXML-filer från startpaketet SocialAndLocalAccounts . - Uppdatera [sidlayouten] till version

2.1.14. Mer information finns i Välj en sidlayout.

Registrera en användare i TOTP med en autentiseringsapp (för slutanvändare)

När ett Azure AD B2C-program aktiverar MFA med hjälp av TOTP-alternativet måste slutanvändarna använda en autentiseringsapp för att generera TOTP-koder. Användare kan använda Microsoft Authenticator-appen eller någon annan autentiseringsapp som stöder TOTP-verifiering. En Azure AD B2C-systemadministratör måste råda slutanvändarna att konfigurera Microsoft Authenticator-appen med hjälp av följande steg:

- Ladda ned och installera Microsoft Authenticator-appen på din mobila Android- eller iOS-enhet.

- Öppna programmet som kräver att du använder TOTP för MFA, till exempel Contoso webapp, och logga sedan in eller registrera dig genom att ange nödvändig information.

- Om du uppmanas att registrera ditt konto genom att skanna en QR-kod med en autentiseringsapp öppnar du Microsoft Authenticator-appen i din telefon och i det övre högra hörnet väljer du den 3-streckade menyikonen (för Android) eller + menyikonen (för IOS).

- Välj + Lägg till konto.

- Välj Annat konto (Google, Facebook osv.) och sök sedan igenom QR-koden som visas i programmet (till exempel Contoso-webbappen) för att registrera ditt konto. Om du inte kan skanna QR-koden kan du lägga till kontot manuellt:

- I Microsoft Authenticator-appen på din telefon väljer du ELLER ANGER KOD MANUELLT.

- I programmet (till exempel Contoso-webbappen) väljer du Fortfarande problem?. Då visas kontonamn och hemlighet.

- Ange kontonamn och hemlighet i din Microsoft Authenticator-app och välj sedan SLUTFÖR.

- I programmet (till exempel Contoso-webbappen) väljer du Fortsätt.

- I Ange din kod anger du koden som visas i din Microsoft Authenticator-app.

- Välj Verify (Verifiera).

- Under efterföljande inloggning till programmet skriver du koden som visas i Microsoft Authenticator-appen.

Läs mer om OATH-programvarutoken

Ta bort en användares TOTP-autentiseringsregistrering (för systemadministratörer)

I Azure AD B2C kan du ta bort en användares TOTP-autentiseringsappregistrering. Sedan måste användaren registrera sitt konto igen för att använda TOTP-autentisering igen. Om du vill ta bort en användares TOTP-registrering kan du använda antingen Azure-portalen eller Microsoft Graph-API:et.

Kommentar

- Om du tar bort en användares TOTP-autentiseringsappregistrering från Azure AD B2C tas inte användarens konto bort i TOTP-autentiseringsappen. Systemadministratören måste instruera användaren att manuellt ta bort sitt konto från TOTP-autentiseringsappen innan han eller hon försöker registrera sig igen.

- Om användaren av misstag tar bort sitt konto från TOTP-autentiseringsappen måste de meddela en systemadministratör eller appägare som kan ta bort användarens TOTP-autentiseringsregistrering från Azure AD B2C så att användaren kan registrera sig igen.

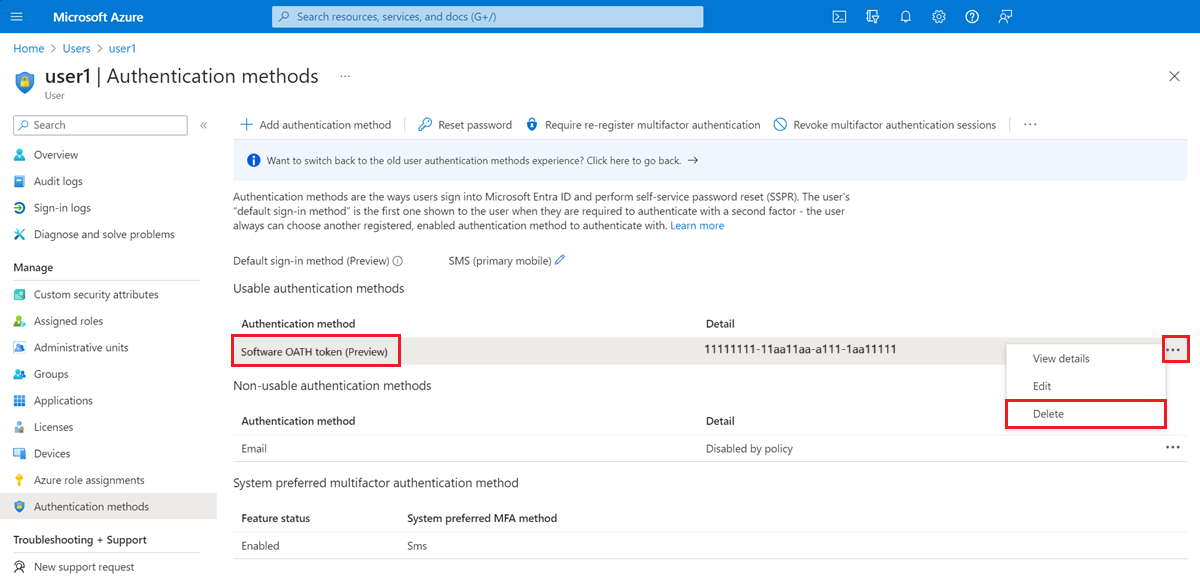

Ta bort TOTP-autentiseringsappregistrering med azure-portalen

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

- I den vänstra menyn väljer du Användare.

- Sök efter och välj den användare som du vill ta bort TOTP-autentiseringsappregistreringen för.

- I den vänstra menyn väljer du Autentiseringsmetoder.

- Under Användbara autentiseringsmetoder letar du upp SOFTWARE OATH-token och väljer sedan ellipsmenyn bredvid den. Om du inte ser det här gränssnittet väljer du alternativet "Växla till den nya användarautentiseringsmetoderna! Klicka här om du vill använda den nu" för att växla till den nya autentiseringsmetoderna.

- Välj Ta bort och välj sedan Ja för att bekräfta.

Ta bort TOTP-autentiseringsappregistrering med hjälp av Microsoft Graph API

Lär dig hur du tar bort en användares autentiseringsmetod för OATH-token för programvara med hjälp av Microsoft Graph API.