Undersöka risker med Identity Protection i Azure AD B2C

Identity Protection ger kontinuerlig riskidentifiering för din Azure AD B2C-klientorganisation. Det gör det möjligt för organisationer att identifiera, undersöka och åtgärda identitetsbaserade risker. Identity Protection levereras med riskrapporter som kan användas för att undersöka identitetsrisker i Azure AD B2C-klientorganisationer. I den här artikeln får du lära dig hur du undersöker och minimerar risker.

Översikt

Azure AD B2C Identity Protection innehåller två rapporter. Rapporten Riskfyllda användare är där administratörer kan hitta vilka användare som är i riskzonen och information om identifieringar. Rapporten om riskidentifieringar innehåller information om varje riskidentifiering, inklusive typ, andra risker som utlöses samtidigt, inloggningsförsöksplats med mera.

Varje rapport startas med en lista över alla identifieringar för perioden som visas överst i rapporten. Rapporter kan filtreras med hjälp av filtren överst i rapporten. Administratörer kan välja att ladda ned data eller använda MS Graph API och Microsoft Graph PowerShell SDK för att kontinuerligt exportera data.

Tjänstbegränsningar och överväganden

Tänk på följande när du använder Identity Protection:

- Identitetsskydd är aktiverat som standard.

- Identity Protection är tillgängligt för både lokala och sociala identiteter, till exempel Google eller Facebook. För sociala identiteter måste villkorlig åtkomst aktiveras. Identifieringen är begränsad eftersom autentiseringsuppgifterna för det sociala kontot hanteras av den externa identitetsprovidern.

- I Azure AD B2C-klienter är endast en delmängd av Microsoft Entra ID Protection riskidentifieringar tillgängliga. Följande riskidentifieringar stöds av Azure AD B2C:

| Typ av riskidentifiering | Description |

|---|---|

| Ovanlig resa | Logga in från en atypisk plats baserat på användarens senaste inloggningar. |

| Anonym IP-adress | Logga in från en anonym IP-adress (till exempel: Tor browser, anonymizer VPN). |

| IP-adress länkad till skadlig kod | Logga in från en länkad IP-adress för skadlig kod. |

| Obekanta inloggningsegenskaper | Logga in med egenskaper som vi inte har sett nyligen för den angivna användaren. |

| Administratören bekräftade att användaren har komprometterats | En administratör har angett att en användare har komprometterats. |

| Lösenordsspray | Logga in via en lösenordssprayattack. |

| Microsoft Entra-hotinformation | Microsofts interna och externa hotinformationskällor har identifierat ett känt attackmönster. |

Prisnivå

Azure AD B2C Premium P2 krävs för vissa Identity Protection-funktioner. Om det behövs ändrar du prisnivån för Azure AD B2C till Premium P2. I följande tabell sammanfattas Identity Protection-funktioner och den prisnivå som krävs.

| Funktion | P1 | P2 |

|---|---|---|

| Rapport över riskfyllda användare | ✓ | ✓ |

| Rapportinformation om riskfyllda användare | ✓ | |

| Riskfyllda användare rapporterar reparation | ✓ | ✓ |

| Riskidentifieringsrapport | ✓ | ✓ |

| Rapportinformation om riskidentifieringar | ✓ | |

| Rapportnedladdning | ✓ | ✓ |

| MS Graph API-åtkomst | ✓ | ✓ |

Förutsättningar

- Skapa ett användarflöde så att användare kan registrera sig och logga in på ditt program.

- Registrera ett webbprogram.

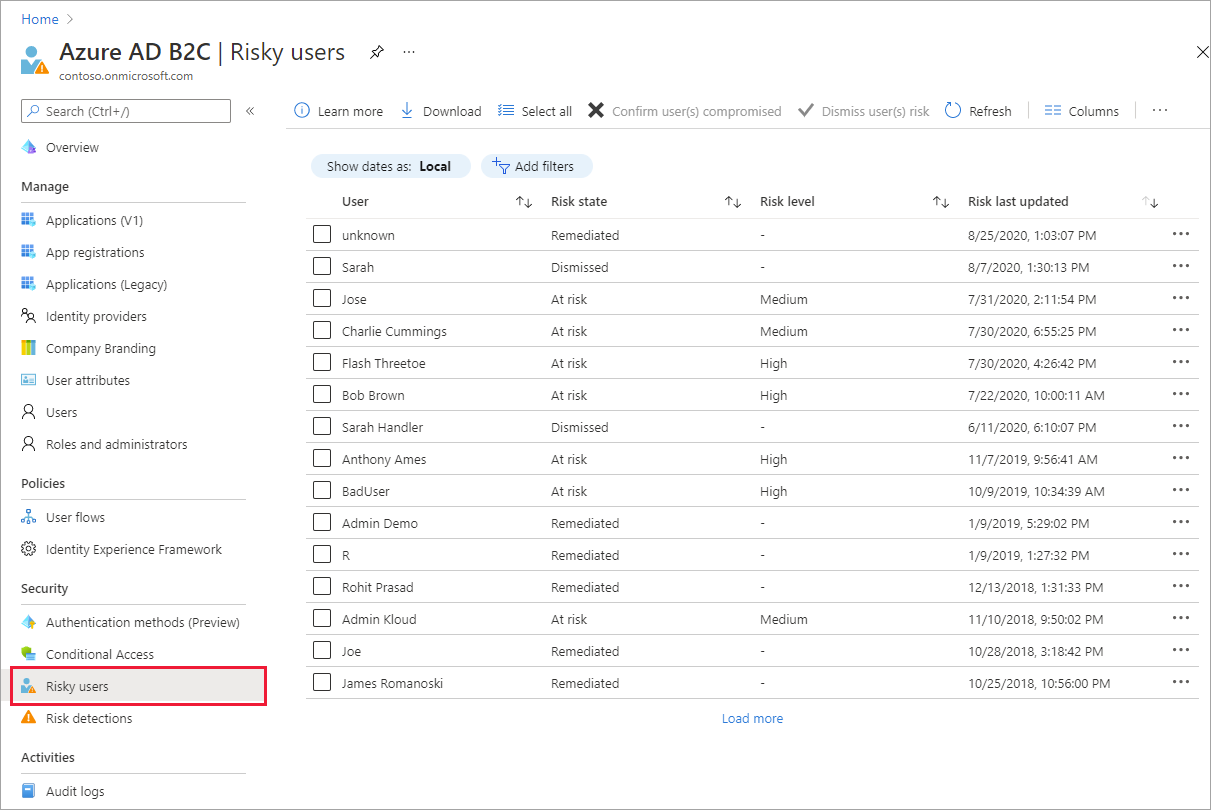

Undersöka riskfyllda användare

Med den information som tillhandahålls av rapporten över riskfyllda användare kan administratörer hitta:

- Risktillståndet, som visar vilka användare som är utsatta för risk, har haft risk åtgärdat eller haft risk

- Information om identifieringar

- Historik över alla riskfyllda inloggningar

- Riskhistorik

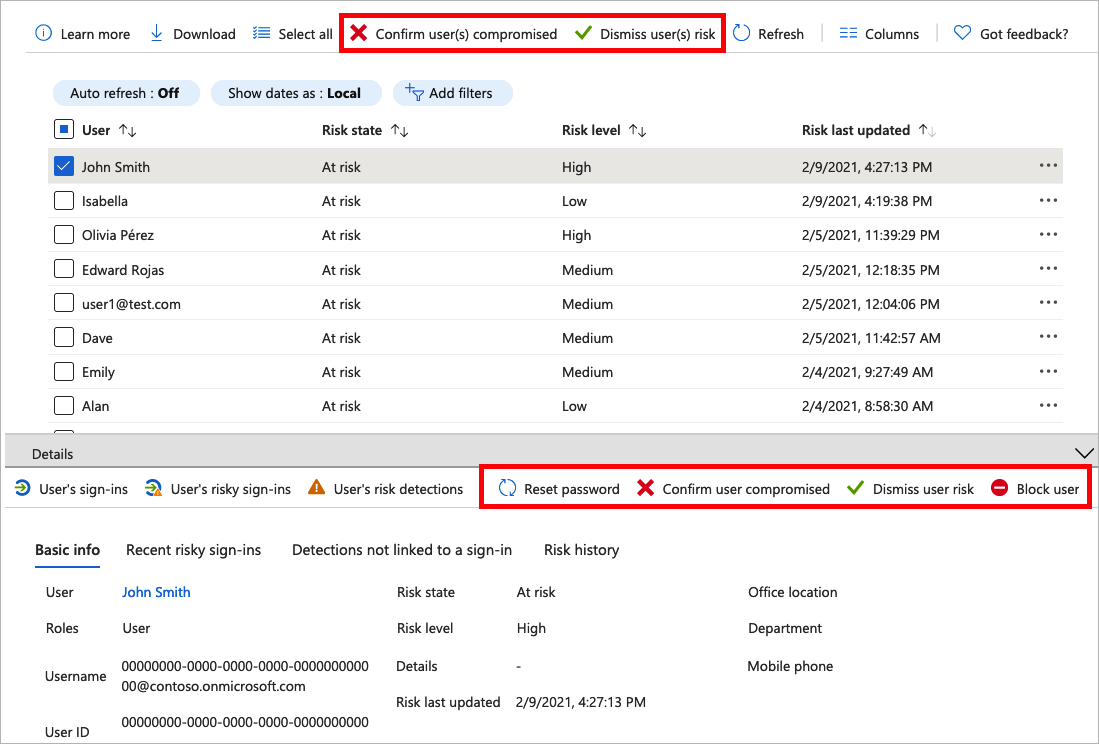

Administratörer kan sedan välja att vidta åtgärder för dessa händelser. Administratörer kan välja att:

- Återställa användarlösenordet

- Bekräfta att användaren har komprometterats

- Ignorera användarrisken

- Blockera användare från att logga in

- Undersöka ytterligare med Hjälp av Azure ATP

En administratör kan välja att stänga en användares risk i Azure-portalen eller programmatiskt via Microsoft Graph-API :et Avvisa användarrisk. Administratörsbehörigheter krävs för att stänga en användares risk. Att åtgärda en risk kan utföras av den riskfyllda användaren eller av en administratör för användarens räkning, till exempel genom en lösenordsåterställning.

Navigera i rapporten riskfyllda användare

Logga in på Azure-portalen.

Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

Under Azure-tjänster väljer du Azure AD B2C. Eller använd sökrutan för att hitta och välja Azure AD B2C.

Under Säkerhet väljer du Riskfyllda användare.

Om du väljer enskilda poster expanderas ett informationsfönster under identifieringarna. Med informationsvyn kan administratörer undersöka och utföra åtgärder för varje identifiering.

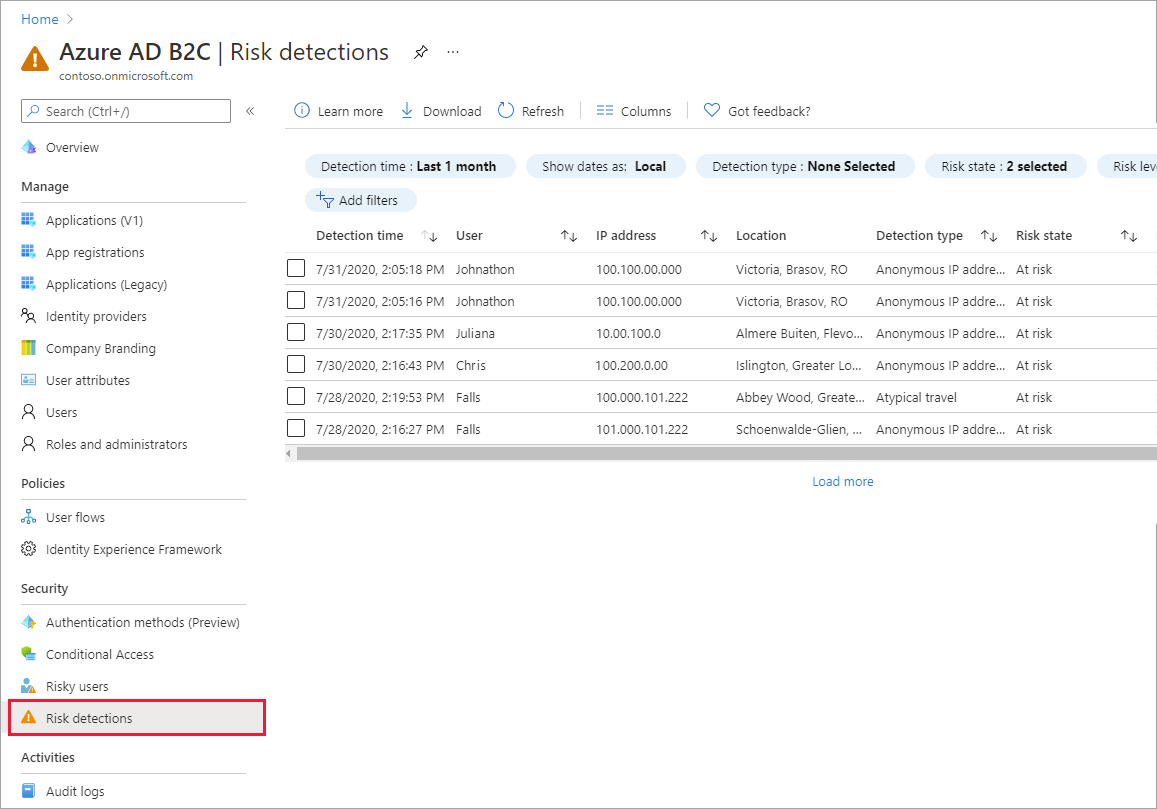

Riskidentifieringsrapport

Rapporten för riskidentifiering innehåller filterbara data i upp till de senaste 90 dagarna (tre månader).

Med den information som tillhandahålls av riskidentifieringsrapporten kan administratörer hitta:

- Information om varje riskidentifiering, inklusive typ.

- Andra risker som utlöses samtidigt.

- Inloggningsförsöksplats.

Administratörer kan sedan välja att återgå till användarens risk- eller inloggningsrapport för att vidta åtgärder baserat på insamlad information.

Navigera i riskidentifieringsrapporten

I Azure-portalen söker du efter och väljer Azure AD B2C.

Under Säkerhet väljer du Riskidentifieringar.