Förbereda Azure Stack Hub PKI-certifikat för distribution eller rotation

Anmärkning

Den här artikeln beskriver endast förberedelse av externa certifikat, som används för att skydda slutpunkter på extern infrastruktur och tjänster. Interna certifikat hanteras separat under certifikatrotationsprocessen.

Not

Om du installerar Azure Container Registry (ACR) rekommenderar vi att du justerar förfallodatumen för dina externa ACR-certifikat med förfallodatumen för dina andra externa Azure Stack Hub-certifikat. Dessutom rekommenderar vi att du skyddar PFX för ACR med samma lösenord som du använder för att skydda dina andra externa PFX-certifikat.

Certifikatfilerna som hämtats från certifikatutfärdare (CA) måste importeras och exporteras med egenskaper som matchar Azure Stack Hubs certifikatkrav.

I den här artikeln får du lära dig hur du importerar, paketar och validerar externa certifikat för att förbereda för Azure Stack Hub-distribution eller rotering av hemligheter.

Förutsättningar

Systemet bör uppfylla följande krav innan du paketerar PKI-certifikat för en Azure Stack Hub-distribution:

- Certifikat som returneras från certifikatutfärdare lagras i en enda katalog i .cer format (andra konfigurerbara format som .cert, .sst eller .pfx).

- Windows 10 eller Windows Server 2016 eller senare.

- Använd samma system som genererade begäran om certifikatsignering (såvida du inte riktar in dig på ett certifikat som är förpaketerat till PFX).

- Använd upphöjda PowerShell-sessioner.

Fortsätt till rätt avsnitt: Förbered certifikat (Azure Stack-beredskapskontroll) eller Förbered certifikat (manuella steg).

Förbereda certifikat (Azure Stack-beredskapskontroll)

Följ dessa steg för att paketera certifikat med hjälp av PowerShell-cmdletar för Azure Stack-beredskapskontroll:

Installera Azure Stack-beredskapskontrollmodulen från en PowerShell-prompt (5.1 eller senare) genom att köra följande cmdlet:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseAnge sökväg till certifikatfilerna. Till exempel:

$Path = "$env:USERPROFILE\Documents\AzureStack"Ange pfxPassword. Till exempel:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Deklarera ExportPath- där de resulterande PFX:erna ska exporteras till. Till exempel:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Konvertera certifikat till Azure Stack Hub-certifikat. Till exempel:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathGranska utdata:

ConvertTo-AzsPFX v1.2005.1286.272 started.Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedNot

Använd

Get-help ConvertTo-AzsPFX -Fullom du vill se fler alternativ, till exempel att inaktivera validering eller filtrering för olika certifikatformat.Efter en lyckad validering kan certifikat visas för distribution eller rotation utan några ytterligare steg.

Förbereda certifikat (manuella steg)

Du kan använda de här manuella stegen för att paketera certifikat för nya Azure Stack Hub PKI-certifikat.

Importera certifikatet

Kopiera de ursprungliga certifikatversionerna som hämtats från valfri certifikatutfärdare till en katalog på distributionsvärden.

Varning

Kopiera inte filer som redan har importerats, exporterats eller ändrats på något sätt från de filer som tillhandahålls direkt av CA:en.

Högerklicka på certifikatet och välj Installera certifikat eller Installera PFX-beroende på hur certifikatet levererades från certifikatutfärdare.

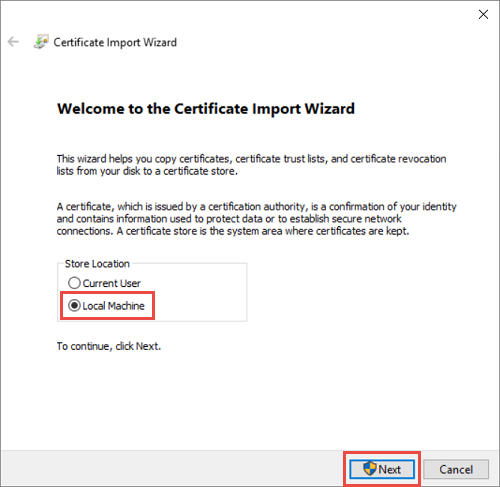

I guiden importera certifikatväljer du lokal dator som importplats. Välj Nästa. På följande skärm väljer du nästa igen.

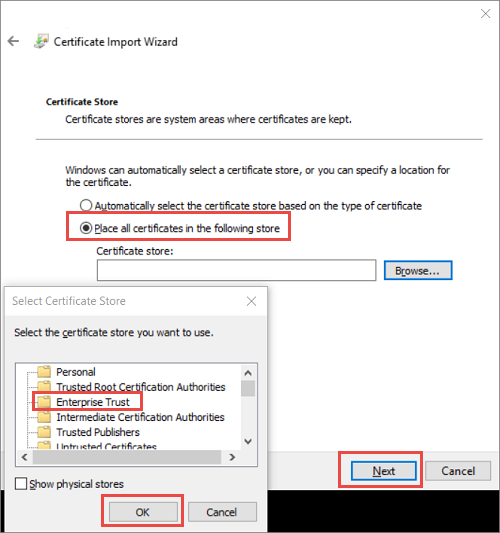

Välj Placera alla certifikat i följande lagringsutrymme och välj sedan Enterprise Trust som plats. Välj OK för att stänga dialogrutan för val av certifikatarkiv och välj sedan Nästa.

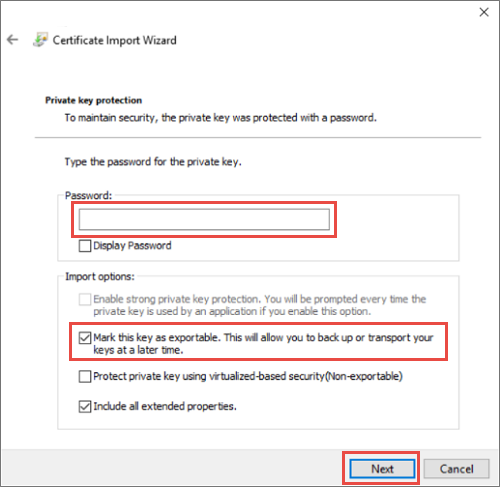

- Om du importerar en PFX visas en ytterligare dialogruta. På sidan Privat nyckelskydd anger du lösenordet för certifikatfilerna och aktiverar sedan Markera den här nyckeln som exporterbar. alternativ, så att du kan säkerhetskopiera eller transportera dina nycklar senare. Välj Nästa.

Välj Slutför för att slutföra importen.

Notis

När du har importerat ett certifikat för Azure Stack Hub lagras certifikatets privata nyckel som en PKCS 12-fil (PFX) på klustrad lagring.

Exportera certifikatet

Öppna CERTIFICATE Manager MMC-konsolen och anslut till certifikatarkivet för den lokala datorn.

Öppna Microsoft Management Console. Om du vill öppna konsolen i Windows 10 högerklickar du på Start-menyn, väljer Köroch skriver sedan mmc och trycker på Retur.

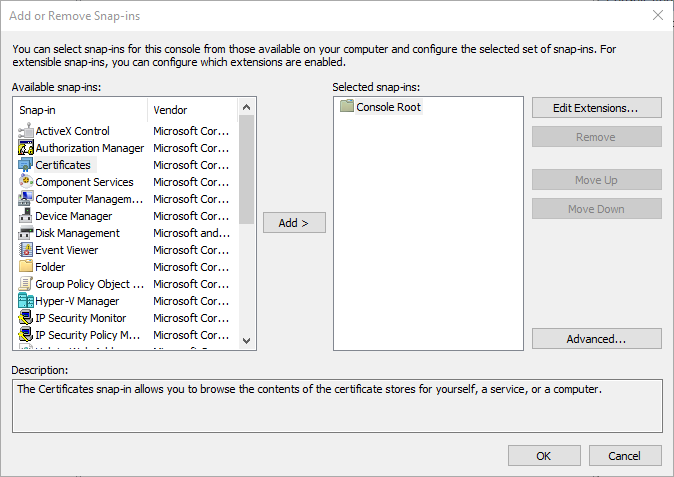

Välj Fil>Lägg till/ta bort Snap-Inoch välj sedan Certifikat och välj Lägg till.

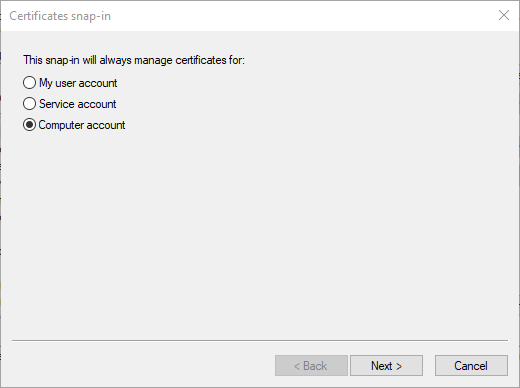

Välj datorkontooch välj sedan Nästa. Välj Lokal dator och sedan Slutför. Välj OK för att stänga sidan Lägg till/ta bort Snap-In.

Bläddra till Certifikat>Enterprise Trust>Certifikatplats. Kontrollera att certifikatet visas till höger.

I aktivitetsfältet i Certifikathanterarens konsol väljer du Åtgärder>Alla uppgifter>Exportera. Välj Nästa.

Not

Beroende på hur många Azure Stack Hub-certifikat du har kan du behöva slutföra den här processen mer än en gång.

Välj Ja, Exportera den privata nyckelnoch välj sedan Nästa.

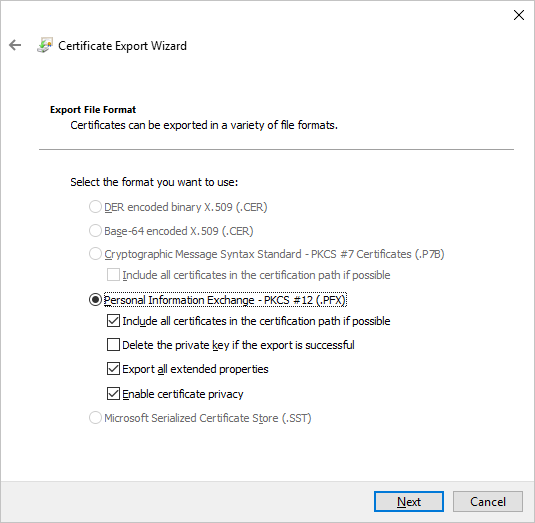

I avsnittet Exportera filformat:

- Välj Inkludera alla certifikat i certifikatet om möjligt.

- Välj Exportera alla utökade egenskaper.

- Välj Aktivera certifikatsekretess.

- Välj Nästa.

Välj Lösenord och ange ett lösenord för certifikaten. Skapa ett lösenord som uppfyller följande krav på lösenordskomplexitet:

- Minst åtta tecken.

- Minst tre av följande tecken: versaler, gemener, siffror från 0–9, specialtecken, eller ett alfabetiskt tecken som inte är versaler eller gemener.

Anteckna det här lösenordet. Du använder det senare som en distributionsparameter.

Välj Nästa.

Välj ett filnamn och en plats där PFX-filen ska exporteras. Välj Nästa.

Välj Slutför.