Autentiseringsmetoder med Azure Active Directory

Viktigt!

Det här är dokumentationen om Azure Sphere (Legacy). Azure Sphere (Legacy) upphör den 27 september 2027 och användarna måste migrera till Azure Sphere (integrerad) vid den här tiden. Använd versionsväljaren ovanför TOC för att visa dokumentationen om Azure Sphere (integrerad).

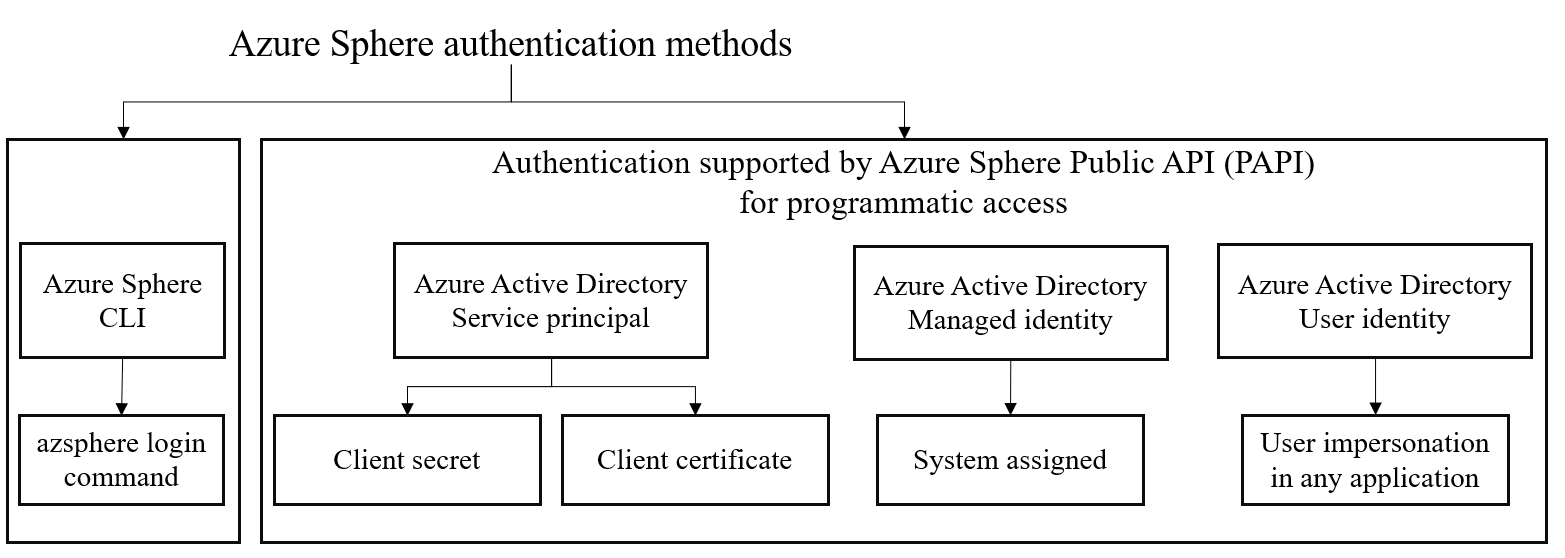

Azure Sphere Public API (PAPI) stöder flera metoder för användarautentisering och auktorisering i Azure Active Directory (AAD).

Med Azure Active Directory kan en programtoken användas för att autentisera och bevilja åtkomst till specifika Azure-resurser från en användarapp, tjänst eller automationsverktyg med hjälp av tjänstens huvudnamn eller den hanterade identitetsmetoden för autentisering.

Viktigt!

När du skapar ett huvudnamn för tjänsten måste du skydda de genererade programautentiseringsuppgifterna, till exempel klienthemligheter eller klientcertifikat. Se till att du inte inkluderar autentiseringsuppgifterna för programmet i koden eller kontrollera autentiseringsuppgifterna i källkontrollen. Alternativt bör du överväga att använda hanterad identitet för att undvika behovet av att använda autentiseringsuppgifter.

Följande bild visar de autentiseringsmetoder som stöds med Hjälp av Azure Active Directory:

Metod för tjänstens huvudnamn

Ett Huvudnamn för Azure-tjänsten kan konfigureras för att använda en klienthemlighet eller ett klientcertifikat för autentisering. Tjänstens huvudnamn är konton som inte är knutna till någon viss användare, men kan ha behörigheter som tilldelats via fördefinierade roller. Att autentisera med tjänstens huvudnamn är det bästa sättet att skriva säkra skript eller program, så att du kan använda både behörighetsbegränsningar och lokalt lagrad statisk autentiseringsinformation. Mer information finns i Tjänstens huvudnamn för Azure.

Det finns två tillgängliga alternativ för tjänstens huvudnamn: klienthemligheter och klientcertifikat. Mer information finns i autentiseringsmetod för tjänstens huvudnamn.

Hanterad identitetsmetod

Azure-hanterad identitet kan också användas för att kommunicera med Azure Sphere Public API-tjänsten . Hanterad identitet stöds i olika Azure-tjänster. Fördelen med att använda en hanterad identitet för autentiseringsmetod för Azure-resurser är att du inte behöver hantera några klienthemligheter eller klientcertifikat. Mer information finns i Hanterad identitet för resursmetod.

Användaridentitetsmetod

Med den här metoden behöver du inte autentisera med hjälp av Azure Sphere-klientorganisationen. Du kan logga in med hjälp av Azure Active Directory-användaridentiteten. Mer information finns i Användarautentiseringsmetod.

Lägga till program-ID:t för Azure Sphere Public API i din Azure-klientorganisation

Du måste först lägga till program-ID:t för Azure Sphere Public API i din Azure-klientorganisation med hjälp av en engångskonfiguration:

Kommentar

- Använd ett globalt administratörskonto för din Azure Active Directory-klientorganisation (Azure AD) för att köra det här kommandot.

- Värdet för parametern

AppIdär statiskt. - Vi rekommenderar att du använder

Azure Sphere Public APIför-DisplayNameså att ett vanligt visningsnamn kan användas mellan klienter.

Öppna ett upphöjt Windows PowerShell-kommandotolkfönster (kör Windows PowerShell som administratör) och kör följande kommando för att installera Azure AD Powershell-modulen:

Install-Module AzureADLogga in på Azure AD PowerShell med ett administratörskonto. Ange parametern som ska autentiseras

-TenantIdsom tjänstens huvudnamn:Connect-AzureAD -TenantId <Azure Active Directory TenantID><Azure Active Directory TenantID> representerar TenantID för Azure Active Directory. Mer information finns i Så här hittar du ditt Klient-ID för Azure Active Directory.

Skapa tjänstens huvudnamn och anslut det till

Azure Sphere Public APIprogrammet genom att ange program-ID:t för Azure Sphere Public API enligt beskrivningen nedan:New-AzureADServicePrincipal -AppId 7c209960-a417-423c-b2e3-9251907e63fe -DisplayName "Azure Sphere Public API"