HowTo: Windows Azure mit 8 Cores via RDP

Mein Kollege Tim Fischer (Platform Marketing Manager für Windows Azure & Technologiefan) stellte mir kurz vor Weihnachten die neue RDP-Rolle in Windows Azure vor. Ich musste mal wieder 4 Videos rendern und hätte meinen Rechner damit einen ganzen Tag lahm gelegt. Tim zeigte mir, wie ich mal eben auf einen Rechner mit 8 Cores bequem via RDP zugreifen kann, der den Job in viel kürzerer Zeit nebenbei erledigte. Das Geheimnis ist schnell gelüftet – der Rechner kommt aus der Cloud!

Bei Window Azure gibt es kostenlos für drei Wochen einen Windows Server 2008 mit 8 Cores als Gast bei Windows Azure via WebRole RDP. Der einzige Haken dabei ist, dass die Daten in der VM im Falle eines Serverausfalls nicht gesichert sind, solange man kein Windows Azure Drive nutzt. Tim zeigte mir Schritt für Schritt, wie ich dabei vorgehen muss.

Als erstes richtet man sich einen Windows Azure Test-Account ein:

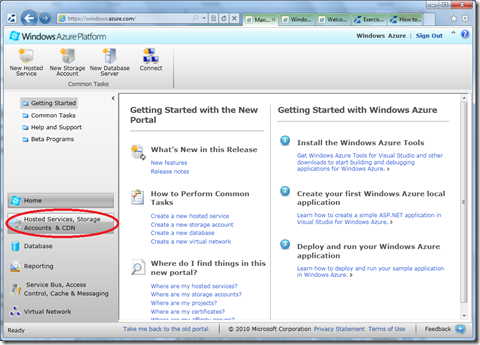

Mit den Daten meldet man sich am Windows Azure Portal unter https://windows.azure.com an (Klick auf “Use the New Portal” ) und geht auf “Hosted Serviecs, Storage, Accounts & CDN” :

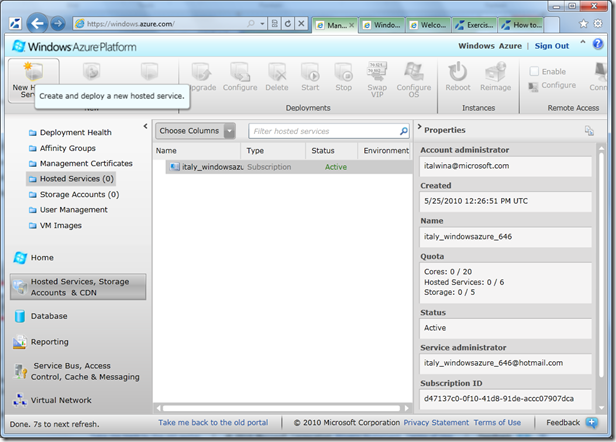

Nun legt man einen neuen Dienst über “Create and Deploy a new Hosted Service” an:

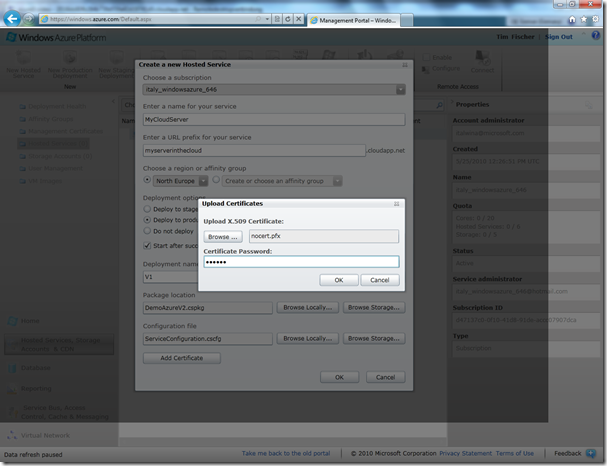

Jetzt die weiteren Daten (Servicenamen, URL der Websites, Server Standort “Location: EU” und “Deploy to Production Environment” ) sowie eine Versionsnummer eingeben. Zur einfacheren Konfiguration kann man die beiden Dateien DemoAzureV2.cspkg und ServiceConfiguration.cscfg aus der Datei rdpPackage-8-core-machine.zip nehmen. Falls man die Konfiguration selbst erstellen möchte, gibt es diesbezüglich jede Menge Anleitungen:

- Setting Up a Remote Desktop Connection for a Role

- How to connect to VM using Remote Desktop on Windows Azure

- Windows Azure: Connecting to web role instance using Remote Desktop

Noch nicht auf OK klicken – wir brauchen noch das Zertifikat:

Wem man schon über ein passendes SSL-Zertifikat verfügt, kann man im gleichen Dialog dieses über “Add Certificate” hinzufügen. Ansonsten erzeugt man ganz einfach selbst eins, indem man den Schritten aus dem Artikel Erstellen eines selbstsignierten Serverzertifikats in IIS 7 folgt oder makecert.exe aus dem Windows SDK nutzt, um an der Kommandozeile die notwendige Zertifikatsdatei zu erzeugen (alles in einer Zeile):

makecert -sky exchange -r -n "CN=<CertificateName>" -pe -a sha1 -len 2048 -ss My "<CertificateName>.cer"

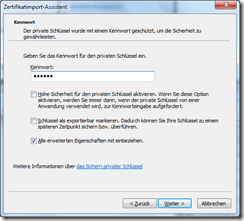

Weitere Informationen findet man diesbezüglich unter How to Create a Certificate for a Role. Nun noch das Zertifikat hochladen und ein eventuelles Passwort für den privaten Schlüssel eingeben:

Ich bekomme nun noch einen Hinweis, dass für dieses Deployment keine SLA gilt, weil ich eine Instanz natürlich nicht ausfallsicher betreiben kann. Nach der Bestätigung wird der Server für mich eingerichtet:

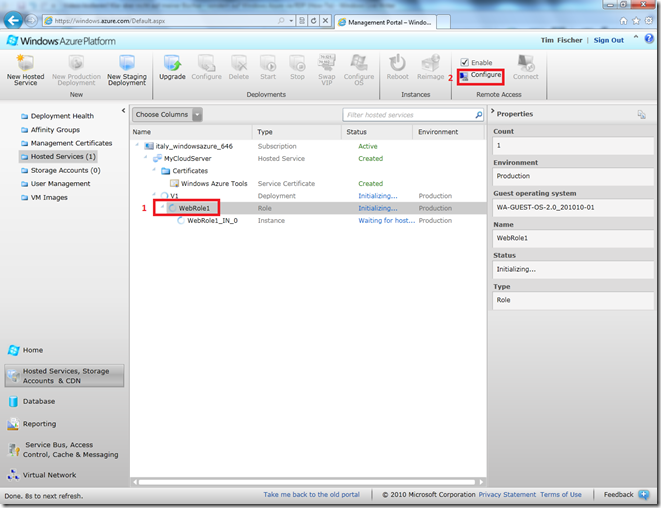

Nach einiger Zeit taucht der Server hier auf:

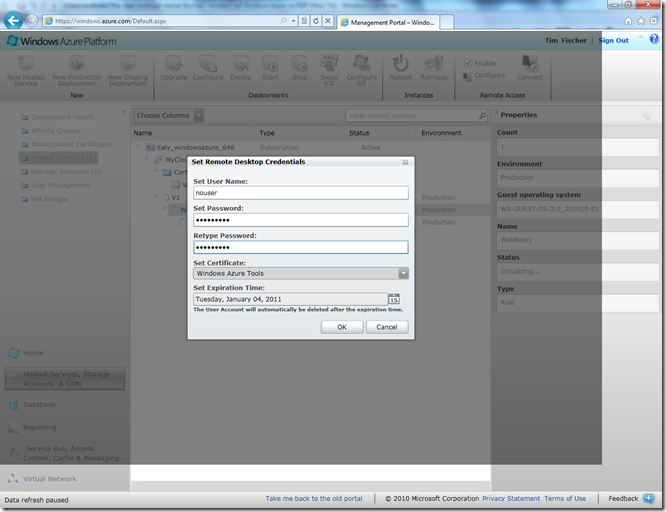

Man sollte nun einen neuen Username und ein neues Password setzen. Dazu wählt man die WebRole1 aus und muss dann Configure drücken:

Hier gebe ich ein neues Password an, das dann auch gesetzt wird, während die VM erstellt und gebootet wird. Wer will, kann über diesen Dialog auch das Zertifikat ändern und sich ein eigenes RDP Package mit Visual Studio bauen:

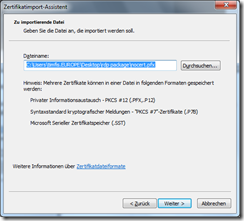

Nach dem Bestätigen übernimmt Windows Azure die Erstellung des Servers. Ich kann in der Zwischenzeit mein eigenes Zertifikat auf dem Computer installieren, von dem ich mich mit dem neuen Server via RDP verbinden möchte:

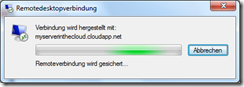

Nach ein paar Minuten sieht es dann im Windows Azuer Portal so aus und ich kann durch klicken auf “WebRole1_IN_0” und das “Remote Desktop” -Icon eine RDP-Steuerungsdatei herunterladen und ausführen, welche dann die Verbindung aufbaut:

Nun kommt der übliche RDP Login Screen und ich gebe dort Username und Password an wie oben gesetzt. Hinweis: ein “\” hilft beim Username die eigene Domäne wegzubekommen:

dann…

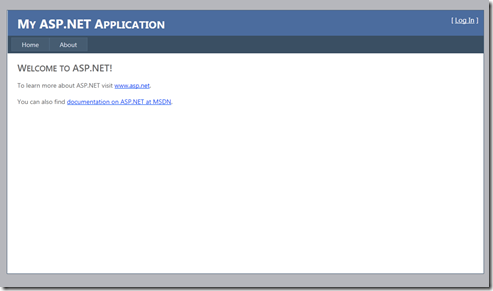

…und wir haben administrative Rechte:

Nun kann man ganz normal alles nachinstallieren, was man braucht. Über Systemsteuerung > Windows Features Hinzufügen die “Desktop Experience” hinzufügen, ein Encoding-Tool installieren und los geht! Natürlich ist auch der Internet Information Server nun auf dem Server verfügbar und es wurde bereits eine kleine “Hello World App” installiert, die unter der oben ausgewählten URL abrufbar ist. Mit dem IIS kann man nun auch normal arbeiten.

Have fun!

Daniel

Comments

- Anonymous

March 24, 2011

btw: password for the nocert cert is nopass