Installera ATA – steg 8

Gäller för: Advanced Threat Analytics version 1.9

Steg 8: Konfigurera IP-adressundantag och Honeytoken-användare

ATA gör det möjligt att undanta specifika IP-adresser eller användare från ett antal identifieringar.

Ett DNS-rekognoseringsundantag kan till exempel vara en säkerhetsskanner som använder DNS som en genomsökningsmekanism. Undantaget hjälper ATA att ignorera sådana skannrar. Ett exempel på ett pass-the-ticket-undantag är en NAT-enhet .

ATA aktiverar även konfigurationen av en Honeytoken-användare, som används som en trap för skadliga aktörer – all autentisering som är associerad med det här kontot (normalt vilande) utlöser en avisering.

Följ dessa steg för att konfigurera detta:

I ATA-konsolen klickar du på inställningsikonen och väljer Konfiguration.

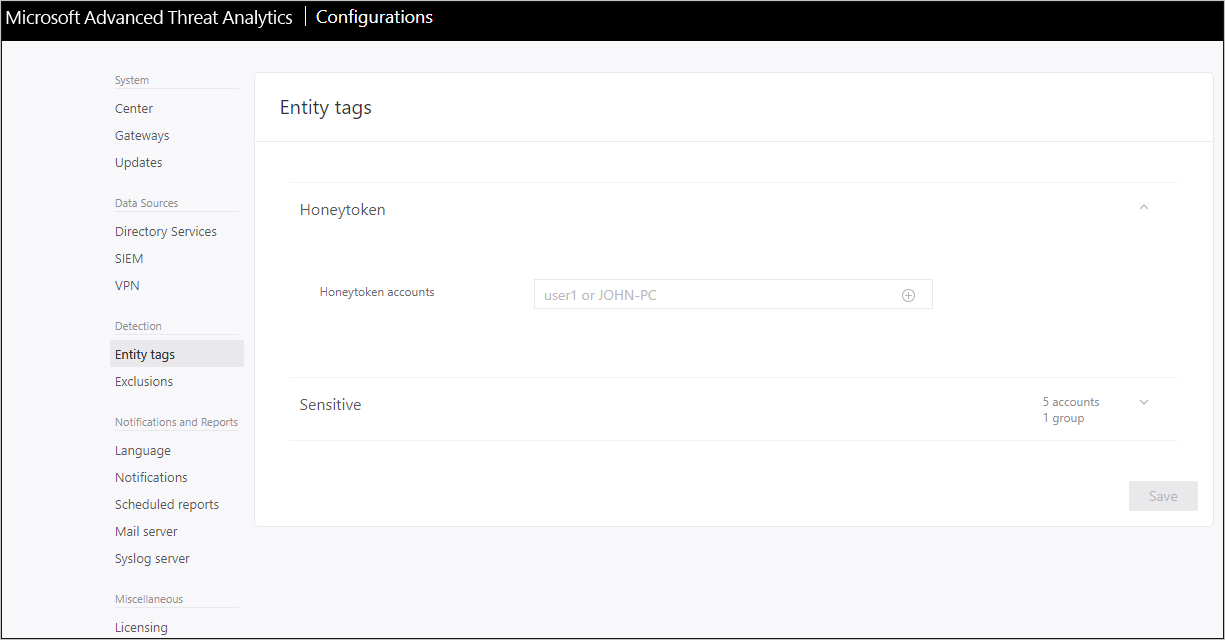

Under Identifiering klickar du på Entitetstaggar.

Under Honeytoken-konton anger du Honeytoken-kontonamnet. Fältet Honeytoken-konton är sökbart och visar automatiskt entiteter i nätverket.

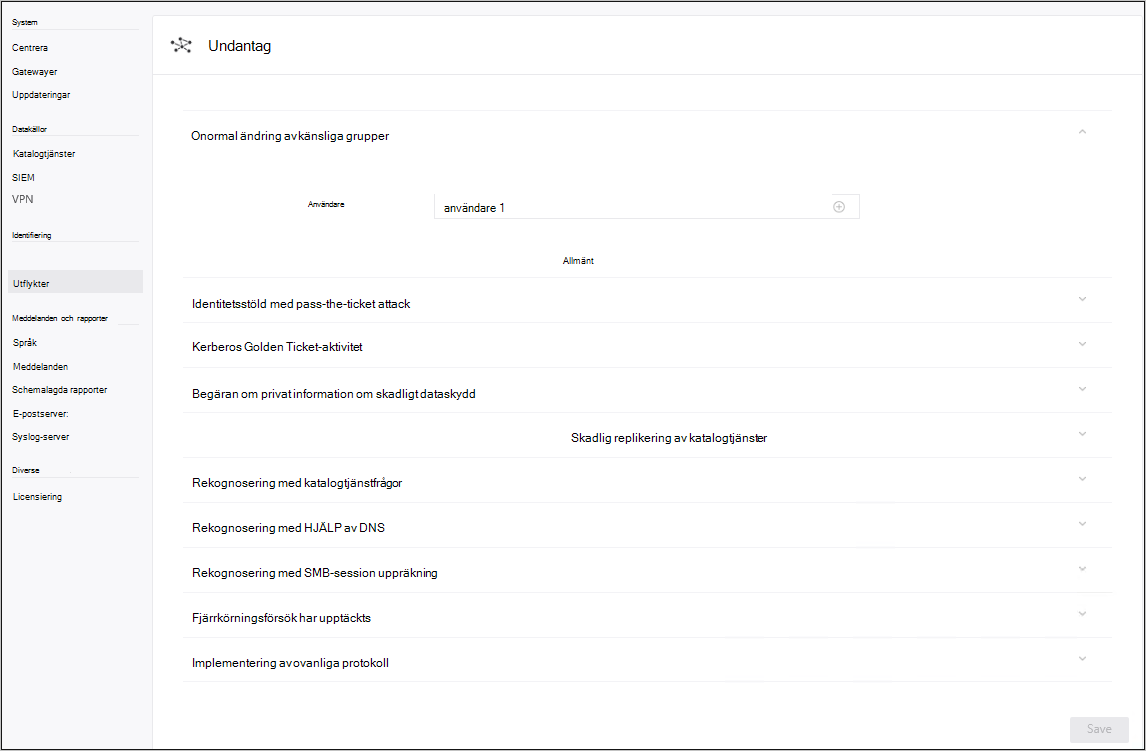

Klicka på Undantag. För varje typ av hot anger du ett användarkonto eller en IP-adress som ska undantas från identifieringen av dessa hot och klickar på plustecknet . Fältet Lägg till entitet (användare eller dator) är sökbart och fylls i automatiskt med entiteter i nätverket. Mer information finns i Exkludering av entiteter från identifieringar

Klicka på Spara.

Grattis! Du har distribuerat Microsoft Advanced Threat Analytics!

Kontrollera tidslinjen för angrepp för att visa identifierade misstänkta aktiviteter och söka efter användare eller datorer och visa deras profiler.

ATA börjar söka efter misstänkta aktiviteter omedelbart. Vissa aktiviteter, till exempel vissa av aktiviteterna för misstänkt beteende, är inte tillgängliga förrän ATA har haft tid att skapa beteendeprofiler (minst tre veckor).

Om du vill kontrollera att ATA är igång och fångar intrång i nätverket kan du kolla in spelboken för ATA-attacksimulering.