Azure Web Application Firewall och Azure Policy

Azure Web Application Firewall (WAF) i kombination med Azure Policy kan hjälpa till att tillämpa organisationsstandarder och utvärdera efterlevnad i stor skala för WAF-resurser. Azure Policy är ett styrningsverktyg som ger en aggregerad vy för att utvärdera miljöns övergripande tillstånd, med möjlighet att öka detaljnivån till kornigheten per resurs per princip. Azure Policy hjälper också till att göra dina resurser kompatibla genom massreparation för befintliga resurser och automatisk reparation av nya resurser.

Azure Policy for Web Application Firewall

Det finns flera inbyggda Azure Policy-definitioner för att hantera WAF-resurser. En uppdelning av principdefinitionerna och deras funktioner är följande:

Aktivera brandvägg för webbprogram (WAF)

Azure Web Application Firewall ska vara aktiverat för Azure Front Door-startpunkter: Azure Front Door Services utvärderas om det finns en WAF-fil eller inte. Principdefinitionen har tre effekter: Granskning, Neka och Inaktivera. Granskning spårar när en Azure Front Door Service inte har någon WAF och låter användarna se vad Azure Front Door Service inte följer. Neka förhindrar att Azure Front Door Service skapas om en WAF inte är ansluten. Inaktiverad inaktiverar principtilldelningen.

Web Application Firewall (WAF) ska vara aktiverat för Application Gateway: Application Gateways utvärderas om det finns en WAF när resursen skapas. Principdefinitionen har tre effekter: Granskning, Neka och Inaktivera. Granskning spårar när en Application Gateway inte har någon WAF och låter användarna se vad Application Gateway inte följer. Neka förhindrar att någon Application Gateway skapas om en WAF inte är ansluten. Inaktiverad inaktiverar principtilldelningen.

Mandatidentifiering eller förebyggande läge

Brandväggen för webbaserade program (WAF) bör använda det angivna läget för Azure Front Door Service: Ger mandat att använda läget "Identifiering" eller "Förebyggande" för att vara aktiv på alla brandväggsprinciper för webbprogram för Azure Front Door Service. Principdefinitionen har tre effekter: Granskning, Neka och Inaktivera. Granskning spårar när en WAF inte passar det angivna läget. Neka förhindrar att waf skapas om den inte är i rätt läge. Inaktiverad inaktiverar principtilldelningen.

Web Application Firewall (WAF) bör använda det angivna läget för Application Gateway: Ger mandat att använda läget "Identifiering" eller "Förebyggande" för att vara aktiv på alla brandväggsprinciper för webbaserade program för Application Gateway. Principdefinitionen har tre effekter: Granskning, Neka och Inaktivera. Granskning spårar när en WAF inte passar det angivna läget. Neka förhindrar att waf skapas om den inte är i rätt läge. Inaktiverad inaktiverar principtilldelningen.

Kräv inspektion av begäran

Azure Web Application Firewall på Azure Front Door bör ha aktiverat kontroll av begärandetext: Kontrollera att brandväggar för webbprogram som är associerade med Azure Front Doors har begärandetextkontroll aktiverat. Med den här funktionen kan WAF inspektera egenskaper i HTTP-brödtexten som kanske inte utvärderas i HTTP-huvuden, cookies eller URI.

Azure Web Application Firewall på Azure Application Gateway bör ha kontroll av begärandetext aktiverad: Kontrollera att brandväggar för webbprogram som är associerade med Azure Application Gateways har kontroll av begärandetext aktiverat. Med den här funktionen kan WAF inspektera egenskaper i HTTP-brödtexten som kanske inte utvärderas i HTTP-huvuden, cookies eller URI.

Kräv resursloggar

Azure Front Door bör ha resursloggar aktiverade: Kräver aktivering av resursloggar och mått i den klassiska Azure Front Door-tjänsten, inklusive WAF. Principdefinitionen har två effekter: AuditIfNotExists och Disable. AuditIfNotExists spårar när en Front Door-tjänst inte har resursloggar, mått aktiverade och meddelar användaren att tjänsten inte uppfyller kraven. Inaktiverad inaktiverar principtilldelningen.

Azure Front Door Standard eller Premium (Plus WAF) bör ha resursloggar aktiverade: Kräver aktivering av resursloggar och mått på Azure Front Door-standard- och premiumtjänster, inklusive WAF. Principdefinitionen har två effekter: AuditIfNotExists och Disable. AuditIfNotExists spårar när en Front Door-tjänst inte har resursloggar, mått aktiverade och meddelar användaren att tjänsten inte uppfyller kraven. Inaktiverad inaktiverar principtilldelningen.

Azure Application Gateway ska ha resursloggar aktiverade: Kräver aktivering av resursloggar och mått på alla Application Gateways, inklusive WAF. Principdefinitionen har två effekter: AuditIfNotExists och Disable. AuditIfNotExists spårar när en Application Gateway inte har resursloggar, mått aktiverade och meddelar användaren att Application Gateway inte uppfyller kraven. Inaktiverad inaktiverar principtilldelningen.

Rekommenderade WAF-konfigurationer

Azure Front Door-profiler bör använda Premium-nivå som stöder hanterade WAF-regler och privat länk: Kräver att alla dina Azure Front Door-profiler är på premiumnivån i stället för standardnivån. Azure Front Door Premium är optimerat för säkerhet och ger dig åtkomst till de senaste WAF-reglerna och funktionerna som robotskydd.

Aktivera hastighetsbegränsningsregel för att skydda mot DDoS-attacker på Azure Front Door WAF: Hastighetsbegränsning kan hjälpa dig att skydda ditt program mot DDoS-attacker. Hastighetsbegränsningsregeln för Azure Web Application Firewall (WAF) för Azure Front Door skyddar mot DDoS genom att kontrollera antalet begäranden som tillåts från en viss klient-IP-adress till programmet under en hastighetsgräns.

Migrera WAF från WAF Config till WAF Policy på Application Gateway: Om du har WAF-konfiguration i stället för WAF-princip kanske du vill gå över till den nya WAF-principen. WAF-principer (Web Application Firewall) erbjuder en omfattande uppsättning avancerade funktioner via WAF-konfiguration, ger högre skalning, bättre prestanda och till skillnad från äldre WAF-konfiguration kan WAF-principer definieras en gång och delas över flera gatewayer, lyssnare och URL-sökvägar. Framöver är de senaste funktionerna och framtida förbättringar endast tillgängliga via WAF-principer.

Skapa en Azure-princip

På Startsidan för Azure skriver du Princip i sökfältet och väljer ikonen Azure Policy.

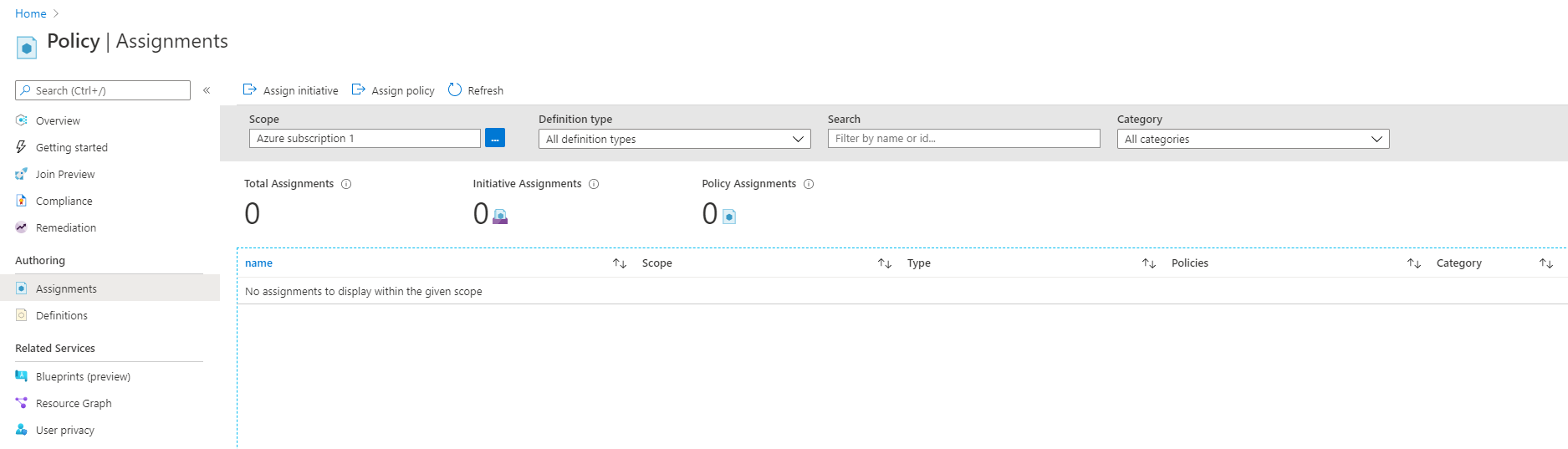

I Azure Policy-tjänsten går du till Redigering och väljer Tilldelningar.

- På sidan Tilldelningar väljer du ikonen Tilldela princip högst upp.

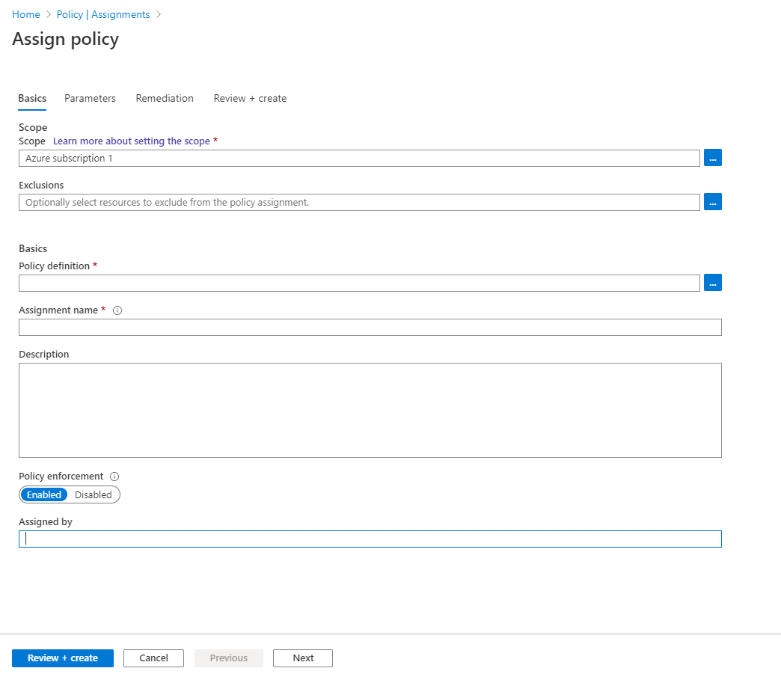

- Uppdatera följande fält på fliken Grunderna för tilldela princip:

- Omfång: Välj vilka Azure-prenumerationer och resursgrupper som principerna gäller för.

- Undantag: Välj alla resurser från omfånget som ska undantas från principtilldelningen.

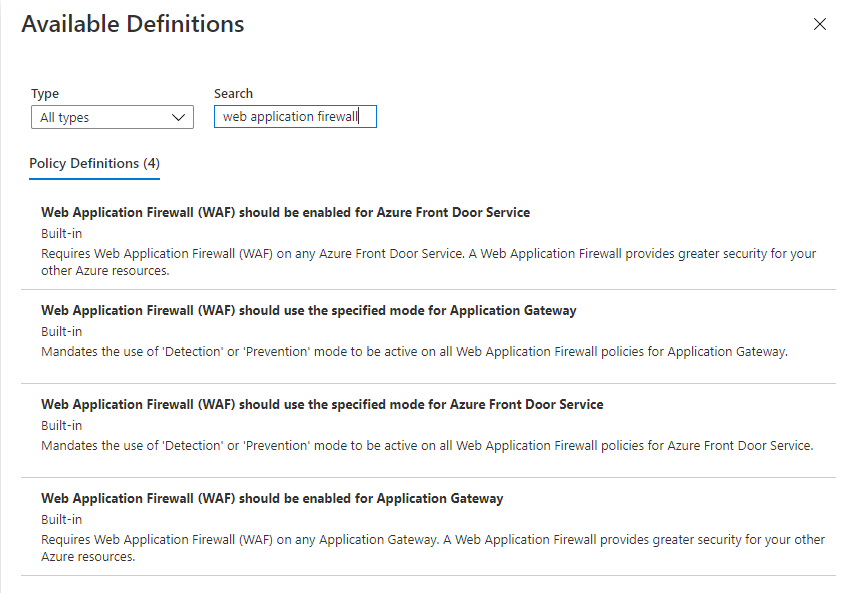

- Principdefinition: Välj den principdefinition som ska tillämpas på omfånget med undantag. Skriv "Brandvägg för webbprogram" i sökfältet för att välja relevant Azure-princip för webbaserade programbrandväggar.

Välj fliken Parametrar och uppdatera parametrarna för principtilldelning. För att ytterligare klargöra vad parametern gör hovra över informationsikonen bredvid parameternamnet för ytterligare förtydligande.

Välj Granska + skapa för att slutföra principtilldelningen. Principtilldelningen tar cirka 15 minuter tills den är aktiv för nya resurser.