Konfigurera en S2S VPN Gateway-certifikatautentiseringsanslutning – förhandsversion

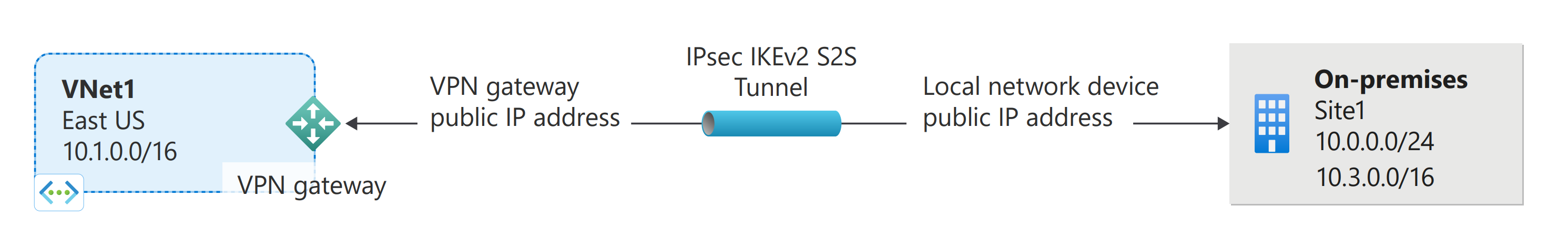

I den här artikeln använder du Azure Portal för att skapa en VPN-gatewayanslutning för plats-till-plats-certifikatautentisering (S2S) mellan ditt lokala nätverk och ditt virtuella nätverk. Stegen för den här konfigurationen använder hanterad identitet, Azure Key Vault och certifikat. Om du behöver skapa en plats-till-plats-VPN-anslutning som använder en delad nyckel i stället kan du läsa Skapa en S2S VPN-anslutning.

Förutsättningar

Kommentar

Autentisering av plats-till-plats-certifikat stöds inte på grundläggande SKU VPN-gatewayer.

Du har redan ett virtuellt nätverk och en VPN-gateway. Om du inte gör det följer du stegen för att skapa en VPN-gateway och går sedan tillbaka till den här sidan för att konfigurera din plats-till-plats-certifikatautentiseringsanslutning.

Kontrollera att du har en kompatibel VPN-enhet och någon som kan konfigurera den. Mer information om kompatibla VPN-enheter och enhetskonfiguration finns i Om VPN-enheter.

Kontrollera att du har en extern offentlig IPv4-adress för VPN-enheten.

Om du inte känner till IP-adressintervallen i din lokala nätverkskonfiguration måste du samordna med någon som kan ange den informationen åt dig. När du skapar den här konfigurationen måste du ange de IP-adressintervallprefix som Azure dirigerar till din lokala plats. Inget av undernäten i ditt lokala nätverk kan överlappa de virtuella nätverksundernät som du vill ansluta till.

Skapa en hanterad identitet

Den här konfigurationen kräver en hanterad identitet. Mer information om hanterade identiteter finns i Vad är hanterade identiteter för Azure-resurser? Om du redan har en användartilldelad hanterad identitet kan du använda den för den här övningen. Om inte använder du följande steg för att skapa en hanterad identitet.

- I Azure Portal söker du efter och väljer Hanterade identiteter.

- Välj Skapa.

- Ange nödvändig information. När du skapar namnet använder du något intuitivt. Till exempel plats-till-plats-hanterad eller vpngwy-hanterad. Du behöver namnet på konfigurationsstegen för nyckelvalvet. Resursgruppen behöver inte vara samma som den resursgrupp som du använder för din VPN-gateway.

- Välj Granska + skapa.

- Värdena verifierar. När verifieringen är klar väljer du Skapa.

Aktivera VPN Gateway för Key Vault och hanterad identitet

I det här avsnittet aktiverar du gatewayen för Azure Key Vault och den hanterade identitet som du skapade tidigare. Mer information om Azure Key Vault finns i Om Azure Key Vault.

- I portalen går du till din virtuella nätverksgateway (VPN-gateway).

- Gå till Inställningar –> Konfiguration. På sidan Konfiguration anger du följande autentiseringsinställningar:

- Aktivera Key Vault-åtkomst: Aktiverad.

- Hanterad identitet: Välj den hanterade identitet som du skapade tidigare.

- Spara inställningarna.

Skapa en lokal nätverksgateway

Den lokala nätverksgatewayen är ett specifikt objekt som representerar din lokala plats (platsen) i routningssyfte. Du ger webbplatsen ett namn som Azure kan referera till och anger sedan IP-adressen för den lokala VPN-enhet som du skapar en anslutning till. Du anger också DE IP-adressprefix som dirigeras via VPN-gatewayen till VPN-enheten. Adressprefixen du anger är de prefix som finns på det lokala nätverket. Om ditt lokala nätverk ändras eller om du behöver ändra den offentliga IP-adressen för VPN-enheten, kan du enkelt uppdatera värden senare.

Kommentar

Det lokala nätverksgatewayobjektet distribueras i Azure, inte till din lokala plats.

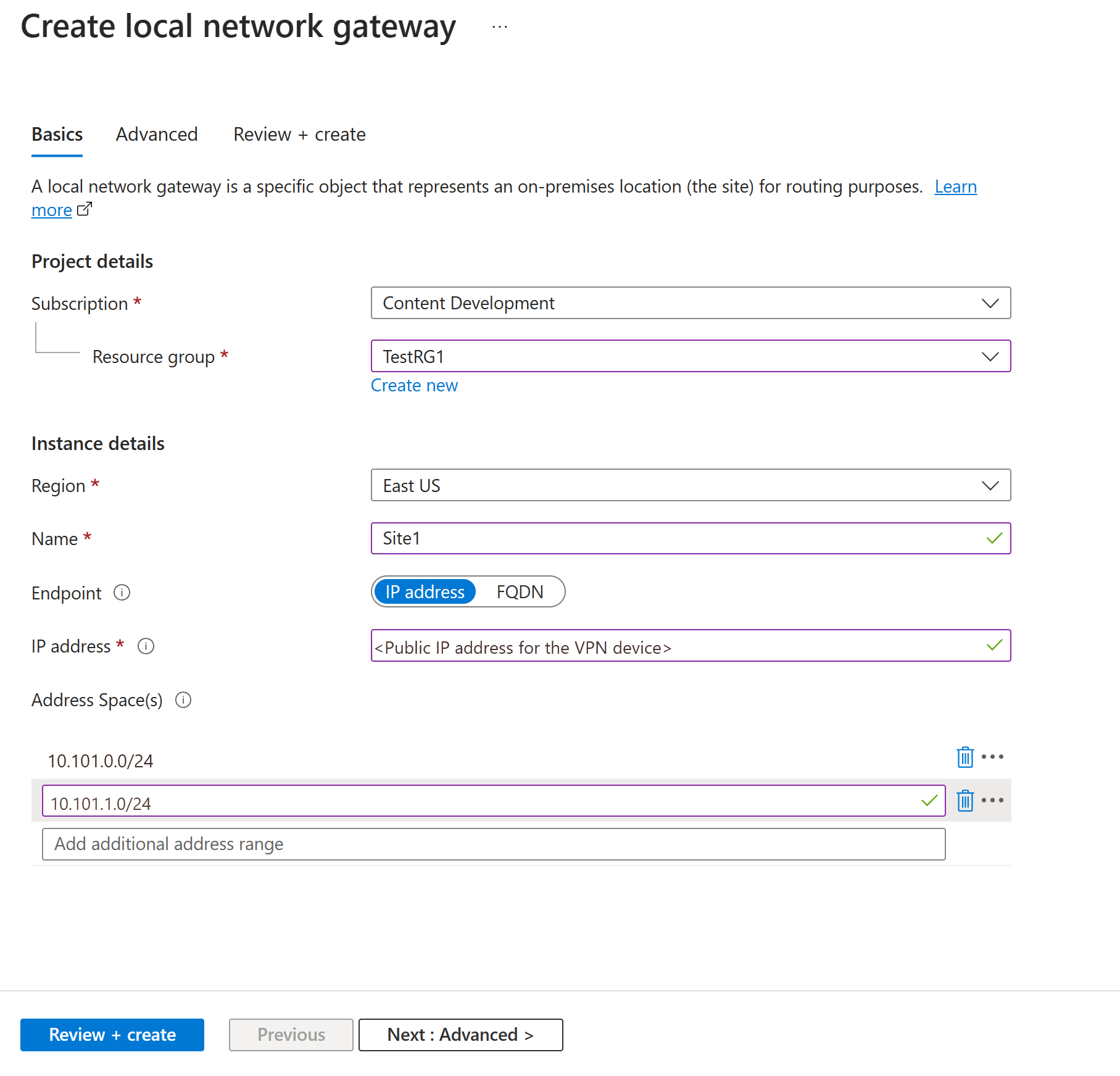

Skapa en lokal nätverksgateway med hjälp av följande värden:

- Namn: Site1

- Resursgrupp: TestRG1

- Plats: USA, östra

Konfigurationsöverväganden:

- VPN Gateway stöder endast en IPv4-adress för varje FQDN. Om domännamnet matchar flera IP-adresser använder VPN Gateway den första IP-adressen som returneras av DNS-servrarna. För att eliminera osäkerheten rekommenderar vi att ditt FQDN alltid matchar en enda IPv4-adress. IPv6 stöds inte.

- VPN Gateway upprätthåller en DNS-cache som uppdateras var 5:e minut. Gatewayen försöker endast matcha FQDN:erna för frånkopplade tunnlar. Återställning av gatewayen utlöser också FQDN-upplösning.

- Även om VPN Gateway stöder flera anslutningar till olika lokala nätverksgatewayer med olika FQDN måste alla FQDN matchas mot olika IP-adresser.

I portalen går du till Lokala nätverksgatewayer och öppnar sidan Skapa lokal nätverksgateway .

På fliken Grundläggande information anger du värdena för din lokala nätverksgateway.

- Prenumeration: Kontrollera att korrekt prenumeration visas.

- Resursgrupp: Välj den resursgrupp som du vill använda. Du kan antingen skapa en ny resursgrupp eller välja en som du redan har skapat.

- Region: Välj region för det här objektet. Du kanske vill välja samma plats där det virtuella nätverket finns, men du behöver inte göra det.

- Namn: Ange ett namn för ditt lokala gateway-objekt.

-

Slutpunkt: Välj slutpunktstyp för den lokala VPN-enheten som IP-adress eller FQDN (fullständigt domännamn).

- IP-adress: Om du har en statisk offentlig IP-adress allokerad från internetleverantören (ISP) för VPN-enheten väljer du alternativet IP-adress. Fyll i IP-adressen enligt exemplet. Den här adressen är den offentliga IP-adressen för den VPN-enhet som du vill att Azure VPN Gateway ska ansluta till. Om du inte har IP-adressen just nu kan du använda de värden som visas i exemplet. Senare måste du gå tillbaka och ersätta platshållar-IP-adressen med vpn-enhetens offentliga IP-adress. Annars kan Azure inte ansluta.

- FQDN: Om du har en dynamisk offentlig IP-adress som kan ändras efter en viss tidsperiod, som ofta bestäms av internetleverantören, kan du använda ett konstant DNS-namn med en dynamisk DNS-tjänst för att peka på din aktuella offentliga IP-adress för VPN-enheten. Din Azure VPN-gateway löser det fullständiga domännamnet för att fastställa den offentliga IP-adress som ska anslutas till.

- Adressutrymme: Adressutrymmet refererar till adressintervallen för nätverket som det här lokala nätverket representerar. Du kan lägga till flera adressintervall. Kontrollera att intervallen du anger här inte överlappar intervallen för andra nätverk som du vill ansluta till. Azure dirigerar adressintervallet som du anger till den lokala VPN-enhetens IP-adress. Använd egna värden här om du vill ansluta till din lokala plats. Använd inte de värden som visas i exemplet.

På fliken Avancerat kan du konfigurera BGP-inställningar om det behövs.

När du har angett värdena väljer du Granska + skapa längst ned på sidan för att verifiera sidan.

Välj Skapa för att skapa den lokala nätverksgatewayen.

Certifikat

Autentiseringsarkitekturen för plats-till-plats-certifikat förlitar sig på både inkommande och utgående certifikat.

Kommentar

De inkommande och utgående certifikaten behöver inte genereras från samma rotcertifikat.

Utgående certifikat

- Det utgående certifikatet används för att verifiera anslutningar som kommer från Azure till din lokala plats.

- Certifikatet lagras i Azure Key Vault. Du anger identifieraren för utgående certifikatsökväg när du konfigurerar plats-till-plats-anslutningen.

- Du kan skapa ett certifikat med valfri certifikatutfärdare eller skapa ett självsignerat rotcertifikat.

När du genererar ett utgående certifikat måste certifikatet följa följande riktlinjer:

- Minsta nyckellängd på 2 048 bitar.

- Måste ha en privat nyckel.

- Måste ha server- och klientautentisering.

- Måste ha ett ämnesnamn.

Inkommande certifikat

- Det inkommande certifikatet används när du ansluter från din lokala plats till Azure.

- Värdet för ämnesnamn används när du konfigurerar plats-till-plats-anslutningen.

- Den offentliga nyckeln för certifikatkedjan anges när du konfigurerar plats-till-plats-anslutningen.

Generera certifikat

Använd PowerShell lokalt på datorn för att generera certifikat. Följande steg visar hur du skapar ett självsignerat rotcertifikat och lövcertifikat (inkommande och utgående). När du använder följande exempel ska du inte stänga PowerShell-fönstret mellan att skapa den självsignerade rotcertifikatutfärdare och lövcertifikat.

Skapa ett självsignerat rotcertifikat

Använd cmdleten New-SelfSignedCertificate för att skapa ett självsignerat rotcertifikat. Mer information om parametrar finns i New-SelfSignedCertificate.

Öppna en Windows PowerShell-konsol med utökade privilegier från en dator som kör Windows 10 eller senare eller Windows Server 2016.

Skapa ett självsignerat rotcertifikat. I följande exempel skapas ett självsignerat rotcertifikat med namnet "VPNRootCA01", som installeras automatiskt i "Certificates-Current User\Personal\Certificates". När certifikatet har skapats kan du visa det genom att öppna certmgr.msc eller Hantera användarcertifikat.

Gör nödvändiga ändringar innan du använder det här exemplet. Parametern "NotAfter" är valfri. Utan den här parametern upphör certifikatet som standard att gälla om ett år.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsOm du vill generera lövcertifikat lämnar du PowerShell-konsolen öppen och fortsätter med nästa steg.

Generera lövcertifikat

I de här exemplen används cmdleten New-SelfSignedCertificate för att generera utgående och inkommande lövcertifikat. Certifikat installeras automatiskt i "Certificates – Current User\Personal\Certificates" på datorn.

Utgående certifikat

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Inkommande certifikat

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Utgående certifikat – exportera privata nyckeldata

Exportera utgående certifikatinformation (med den privata nyckeln) till en .pfx- eller .pem-fil. Du laddar upp den här certifikatinformationen på ett säkert sätt till Azure Key Vault i senare steg. Om du vill exportera till .pfx med Windows använder du följande steg:

Om du vill hämta certifikatet .cer-filen öppnar du Hantera användarcertifikat.

Leta upp det utgående certifikatet, vanligtvis i Certifikat – Aktuell användare\Personliga\Certifikat, och högerklicka. Välj Alla aktiviteter –> Exportera. Guiden Exportera certifikat öppnas.

I guiden väljer du Nästa.

Välj Ja, exportera den privata nyckeln och välj sedan Nästa.

På sidan Exportera filformat väljer du Personal Information Exchange – PKCS #12 (PFX). Välj följande objekt:

- Inkludera om möjligt alla certifikat i certifikatsökvägen

- Exportera alla utökade egenskaper

- Aktivera certifikatsekretess

Välj Nästa. På sidan Säkerhet väljer du Lösenord och en krypteringsmetod. Välj sedan Nästa.

Ange ett filnamn och bläddra till den plats som du vill exportera till.

Välj Slutför för att exportera certifikatet.

Du ser en bekräftelse som säger att exporten lyckades.

Inkommande certifikat – exportera offentliga nyckeldata

Exportera offentliga nyckeldata för det inkommande certifikatet. Informationen i filen används för fältet för inkommande certifikatkedja när du konfigurerar plats-till-plats-anslutningen. Exporterade filer måste vara i .cer formatet. Kryptera inte certifikatvärdet.

- Om du vill hämta certifikatet .cer-filen öppnar du Hantera användarcertifikat.

- Leta upp certifikatet, vanligtvis i Certifikat – Aktuell användare\Personliga\Certifikat, och högerklicka. Välj Alla aktiviteter –> Exportera. Guiden Exportera certifikat öppnas.

- I guiden väljer du Nästa.

- Välj Nej, exportera inte den privata nyckeln. Välj sedan Nästa.

- Välj Base-64-kodad X.509 (. CER)och välj sedan Nästa.

- Ange ett filnamn och bläddra till den plats som du vill exportera till.

- Välj Slutför för att exportera certifikatet.

- Du ser en bekräftelse som säger att exporten lyckades.

- Den här

.cerfilen används senare när du konfigurerar anslutningen.

Rotcertifikat – exportera offentliga nyckeldata

Exportera offentliga nyckeldata för rotcertifikatet. Exporterade filer måste vara i .cer formatet. Kryptera inte certifikatvärdet.

- Om du vill hämta certifikatet .cer-filen öppnar du Hantera användarcertifikat.

- Leta upp certifikatet, vanligtvis i Certifikat – Aktuell användare\Personliga\Certifikat, och högerklicka. Välj Alla aktiviteter –> Exportera. Guiden Exportera certifikat öppnas.

- I guiden väljer du Nästa.

- Välj Nej, exportera inte den privata nyckeln. Välj sedan Nästa.

- Välj Base-64-kodad X.509 (. CER)och välj sedan Nästa.

- Ange ett filnamn och bläddra till den plats som du vill exportera till.

- Välj Slutför för att exportera certifikatet.

- Du ser en bekräftelse som säger att exporten lyckades.

- Den här

.cerfilen används senare när du konfigurerar anslutningen.

Skapa ett nyckelvalv

Den här konfigurationen kräver Azure Key Vault. Följande steg skapar ett nyckelvalv. Du lägger till certifikatet och den hanterade identiteten i nyckelvalvet senare. Mer omfattande steg finns i Snabbstart – Skapa ett nyckelvalv med hjälp av Azure Portal.

- I Azure Portal söker du efter Key Vaults. På sidan Nyckelvalv väljer du +Skapa.

- På sidan Skapa ett nyckelvalv fyller du i nödvändig information. Resursgruppen behöver inte vara samma som den resursgrupp som du använde för din VPN-gateway.

- På fliken Åtkomstkonfiguration går du till Behörighetsmodell och väljer Åtkomstprincip för valv.

- Fyll inte i något av de andra fälten.

- Välj Granska + skapa och sedan Skapa nyckelvalvet.

Lägg till den utgående certifikatfilen i ditt nyckelvalv

Följande steg hjälper dig att ladda upp utgående certifikatinformation till Azure Key Vault.

- Gå till ditt nyckelvalv. Öppna sidan Certifikat i den vänstra rutan.

- På sidan Certifikat väljer du +Generera/importera.

- Som Metod för att skapa certifikat väljer du Importera i listrutan.

- Ange ett intuitivt certifikatnamn. Detta behöver inte vara certifikatets CN eller certifikatfilens namn.

- Ladda upp din utgående certifikatfil. Certifikatfilen måste ha något av följande format:

- .Pfx

- .pfm

- Ange lösenordet som används för att skydda certifikatinformationen.

- Välj Skapa för att ladda upp certifikatfilen.

Lägga till den hanterade identiteten i ditt nyckelvalv

- Gå till ditt nyckelvalv. Öppna sidan Åtkomstprinciper i den vänstra rutan.

- Välj + Skapa.

- På sidan Skapa en åtkomstprincip för Alternativ för hemlig hantering och Certifikathanteringsåtgärder väljer du Välj alla.

- Välj Nästa för att flytta till sidan Huvudnamn*.

- På sidan Huvudnamn söker du efter och väljer den hanterade identitet som du skapade tidigare.

- Välj Nästa och gå vidare till sidan Granska + skapa . Välj Skapa.

Konfigurera din VPN-enhet

Plats-till-plats-anslutningar till ett lokalt nätverk kräver en VPN-enhet. I det här steget konfigurerar du VPN-enheten. När du konfigurerar VPN-enheten behöver du följande värden:

- Certifikat: Du behöver certifikatdata som används för autentisering. Det här certifikatet används också som inkommande certifikat när du skapar VPN-anslutningen.

- Offentliga IP-adressvärden för din virtuella nätverksgateway: Om du vill hitta den offentliga IP-adressen för den virtuella VPN-gatewayinstansen med hjälp av Azure Portal går du till din virtuella nätverksgateway och tittar under Inställningar ->Egenskaper. Om du har en aktiv-aktiv lägesgateway (rekommenderas) måste du konfigurera tunnlar till varje vm-instans. Båda tunnlarna ingår i samma anslutning. VPN-gatewayer i aktivt aktivt läge har två offentliga IP-adresser, en för varje gateway-VM-instans.

Beroende på vilken VPN-enhet du har kanske du kan ladda ned ett konfigurationsskript för VPN-enheter. Mer information finns i Ladda ned konfigurationsskript för VPN-enheten.

Mer konfigurationsinformation finns i följande länkar:

- Information om kompatibla VPN-enheter finns i VPN-enheter.

- Innan du konfigurerar VPN-enheten kontrollerar du om det finns kända kompatibilitetsproblem för den VPN-enhet som du vill använda.

- Länkar till enhetskonfigurationsinställningar finns i Verifierade VPN-enheter. Länkarna till konfigurationsanvisningarna tillhandahålls i mån av möjlighet. Det är alltid bäst att kontrollera med enhetstillverkaren för att få den senaste konfigurationsinformationen. Listan visar de versioner som vi har testat. Om operativsystemet inte finns med i listan är det fortfarande möjligt att versionen är kompatibel. Kontrollera med enhetstillverkaren att operativsystemets version för VPN-enheten är kompatibel.

- En översikt över VPN-enhetskonfiguration finns i Översikt över VPN-enhetskonfigurationer från tredje part.

- Mer information om att redigera enhetens konfigurationsexempel finns i Redigera exempel.

- Kryptografiska krav finns i Om kryptografiska krav och Azure VPN-gatewayer.

- Information om IPsec/IKE-parametrar finns i Om VPN-enheter och IPsec/IKE-parametrar för vpn-gatewayanslutningar från plats till plats. Den här länken visar information om IKE-version, Diffie-Hellman Group, autentiseringsmetod, krypterings- och hashalgoritmer, SA-livslängd, PFS och DPD, utöver annan parameterinformation som du behöver för att slutföra konfigurationen.

- Information om konfigurationssteg för IPsec/IKE-principer finns i Konfigurera IPsec/IKE-princip för plats-till-plats-VPN- eller VNet-till-VNet-anslutningar.

- Information om hur du ansluter flera principbaserade VPN-enheter finns i Ansluta Azure VPN-gatewayer till flera lokala principbaserade VPN-enheter med hjälp av PowerShell.

Skapa plats-till-plats-anslutningen

I det här avsnittet skapar du en plats-till-plats-VPN-anslutning mellan din virtuella nätverksgateway och din lokala VPN-enhet.

Samla in konfigurationsvärden

Samla in följande information för de nödvändiga konfigurationsvärdena innan du går vidare.

Utgående certifikatsökväg: Det här är sökvägen till det utgående certifikatet. Det utgående certifikatet är det certifikat som används vid anslutning från Azure till din lokala plats. Den här informationen kommer från samma certifikat som du laddade upp till Azure Key Vault.

- Gå till Key Vaults och klicka på ditt nyckelvalv. I den vänstra rutan expanderar du Objekt och väljer Certifikat.

- Leta upp och klicka på certifikatet för att öppna certifikatsidan.

- Klicka på raden för certifikatversionen.

- Kopiera sökvägen bredvid Nyckelidentifierare. Sökvägen är specifik för certifikatet.

Exempel:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Namn på inkommande certifikatmottagare: Det här är CN för det inkommande certifikatet. Så här hittar du det här värdet:

- Om du genererade certifikatet på din Windows-dator kan du hitta det med hjälp av Certifikathantering.

- Gå till fliken Information . Rulla och klicka på Ämne. Du ser värdena i den nedre rutan.

- Inkludera inte CN= i värdet.

Inkommande certifikatkedja: Den här certifikatinformationen används endast för att verifiera inkommande certifikat och innehåller inte privata nycklar. Du bör alltid ha minst två certifikat i avsnittet inkommande certifikat i portalen.

Om du har mellanliggande certifikatutfärdare i certifikatkedjan lägger du först till rotcertifikatet som det första mellanliggande certifikatet och följer sedan det med det inkommande mellanliggande certifikatet.

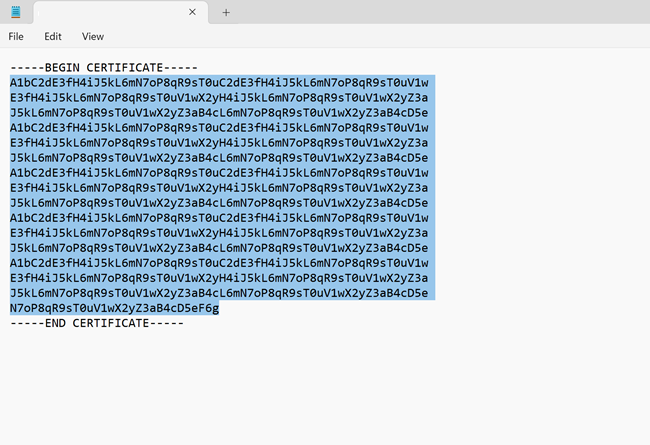

Använd följande steg för att extrahera certifikatdata i det format som krävs för fältet inkommande certifikat.

Om du vill extrahera certifikatdata kontrollerar du att du har exporterat ditt inkommande certifikat som en Base-64-kodad X.509 (. CER-fil i föregående steg. Du behöver exportera certifikatet i det här formatet så att du kan öppna certifikatet med textredigerare.

Leta upp och öppna

.cercertifikatfilen med en textredigerare. När du kopierar certifikatdata ser du till att du kopierar texten som en kontinuerlig rad.Kopiera de data som visas mellan

-----BEGIN CERTIFICATE-----och-----END CERTIFICATE-----som en kontinuerlig rad till fältet Inkommande certifikatkedja när du skapar en anslutning.Exempel:

Skapa en anslutning

Gå till den virtuella nätverksgateway som du skapade och välj Anslutningar.

Längst upp på sidan Anslutningar väljer du + Lägg till för att öppna sidan Skapa anslutning .

På sidan Skapa anslutning på fliken Grundläggande konfigurerar du värdena för anslutningen:

Under Projektinformation väljer du prenumerationen och resursgruppen där dina resurser finns.

Under Instansinformation konfigurerar du följande inställningar:

- Anslutningstyp: Välj Plats-till-plats (IPSec).

- Namn: Namnge din anslutning. Exempel: VNet-to-Site1.

- Region: Välj region för den här anslutningen.

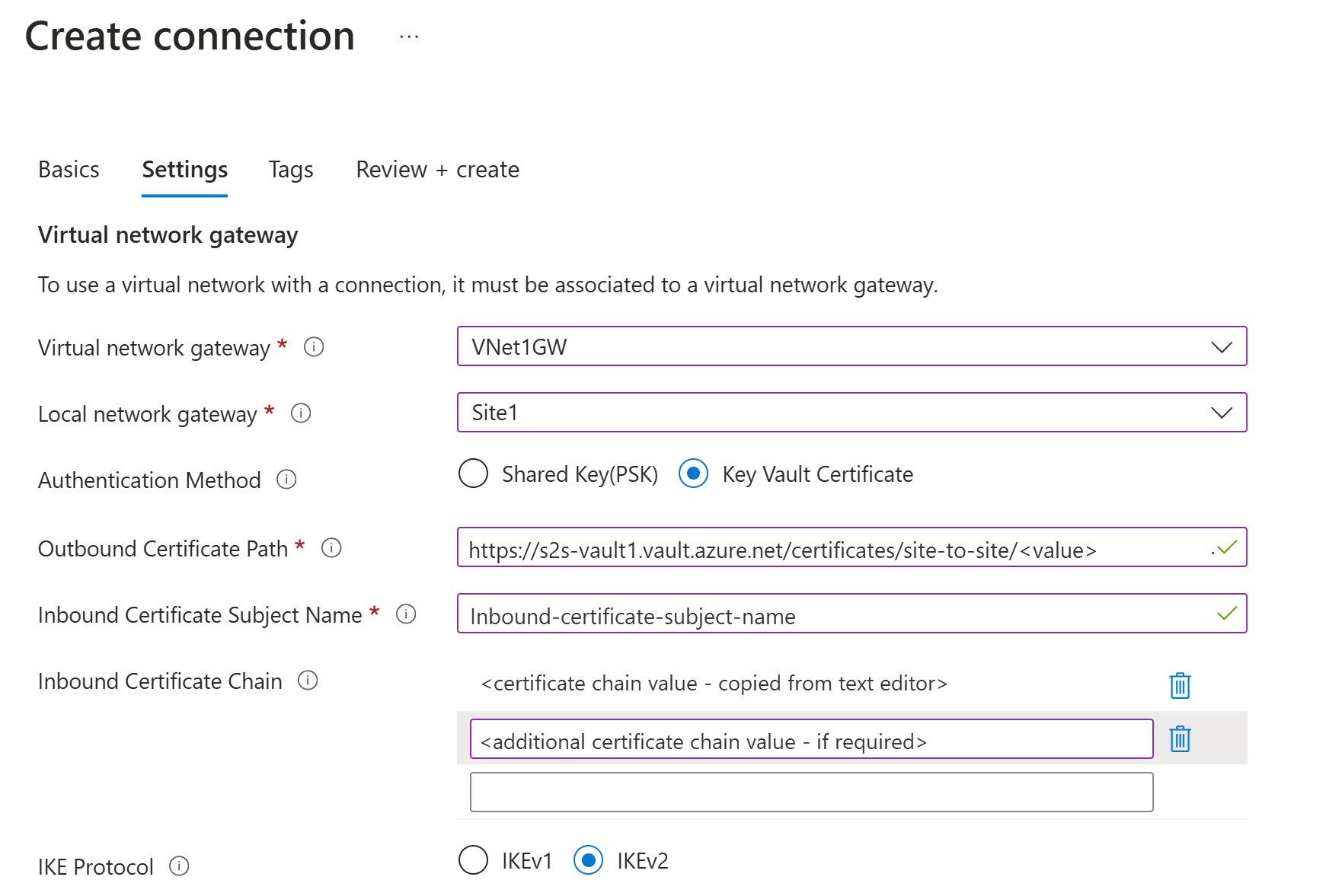

Välj fliken Inställningar.

Konfigurera följande värden:

- Virtuell nätverksgateway: Välj den virtuella nätverksgatewayen i listrutan.

- Lokal nätverksgateway: Välj den lokala nätverksgatewayen i listrutan.

- Autentiseringsmetod: Välj Key Vault-certifikat.

- Utgående certifikatsökväg: Sökvägen till det utgående certifikatet som finns i Key Vault. Metoden för att hämta den här informationen finns i början av det här avsnittet.

- Namn på inkommande certifikatmottagare: CN för det inkommande certifikatet. Metoden för att hämta den här informationen finns i början av det här avsnittet.

-

Inkommande certifikatkedja: Certifikatdata som du kopierade från

.cerfilen. Kopiera och klistra in certifikatinformationen för det inkommande certifikatet. Metoden för att hämta den här informationen finns i början av det här avsnittet. - IKE-protokoll: Välj IKEv2.

- Använd privat IP-adress i Azure: Välj inte.

- Aktivera BGP: Aktivera endast om du vill använda BGP.

- IPsec/IKE-princip: Välj Standard.

- Använd principbaserad trafikväljare: Välj Inaktivera.

- DPD-timeout i sekunder: Välj 45.

- Anslutningsläge: Välj Standard. Den här inställningen används för att ange vilken gateway som kan initiera anslutningen. Mer information finns i VPN Gateway-inställningar – Anslutningslägen.

- För NAT-regelassociationer lämnar du både Inkommande och Utgående som 0 valt.

Välj Granska + skapa för att verifiera anslutningsinställningarna och välj sedan Skapa för att skapa anslutningen.

När distributionen är klar kan du visa anslutningen på sidan Anslutningar för den virtuella nätverksgatewayen. Statusen ändras från Okänd till Ansluta och sedan till Lyckades.

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer i dina virtuella nätverk. Mer information finns i Virtuella datorer. Mer information om virtuella datorer och nätverk finns i Azure and Linux VM network overview (Översikt över nätverk för virtuella Azure- och Linux-datorer).

Information om P2S-felsökning finns i Felsöka punkt-till-plats-anslutningar i Azure.