Konfigurera serverinställningar för RADIUS-autentisering för P2S VPN Gateway

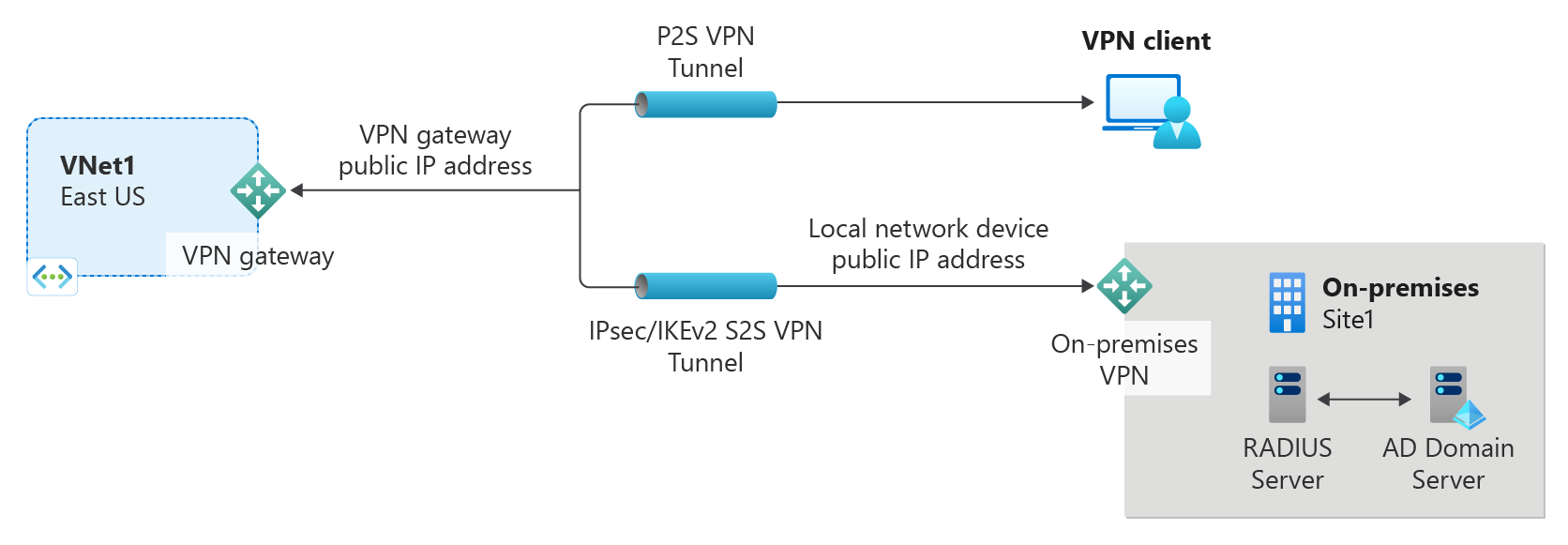

Den här artikeln hjälper dig att skapa en punkt-till-plats-anslutning (P2S) som använder RADIUS-autentisering. Du kan skapa den här konfigurationen med antingen PowerShell eller Azure Portal. Stegen i den här artikeln fungerar både för VPN-gatewayer i aktivt aktivt läge och VPN-gatewayer i aktivt vänteläge.

P2S VPN-anslutningar är användbara när du vill ansluta till ditt virtuella nätverk från en fjärrplats, till exempel när du distansar hemifrån eller en konferens. Du kan också använda P2S i stället för en plats-till-plats-VPN (S2S) när du bara har ett fåtal klienter som behöver ansluta till ett virtuellt nätverk. P2S-anslutningar kräver ingen VPN-enhet eller en offentlig IP-adress. Det finns olika konfigurationsalternativ för P2S. Mer information om punkt-till-plats-VPN finns i Om punkt-till-plats-VPN.

Den här typen av anslutning kräver:

- En Routningsbaserad VPN-gateway med en annan VPN-gateway-SKU än basic-SKU:n.

- En RADIUS-server för att hantera användarautentisering. RADIUS-servern kan distribueras lokalt eller i det virtuella Azure-nätverket (VNet). Du kan också konfigurera två RADIUS-servrar för hög tillgänglighet.

- Konfigurationspaketet för VPN-klientprofilen. Konfigurationspaketet för VPN-klientprofilen är ett paket som du genererar. Den innehåller de inställningar som krävs för att en VPN-klient ska kunna ansluta via P2S.

Begränsningar:

- Om du använder IKEv2 med RADIUS stöds endast EAP-baserad autentisering.

- En ExpressRoute-anslutning kan inte användas för att ansluta till en lokal RADIUS-server.

Om Active Directory -domänautentisering (AD) för P2S VPN

MED AD-domänautentisering kan användare logga in på Azure med sina autentiseringsuppgifter för organisationens domän. Det kräver en RADIUS-server som integreras med AD-servern. Organisationer kan också använda sin befintliga RADIUS-distribution.

RADIUS-servern kan finnas lokalt eller i ditt virtuella Azure-nätverk. Under autentiseringen fungerar VPN-gatewayen som en genomströmning och vidarebefordrar autentiseringsmeddelanden fram och tillbaka mellan RADIUS-servern och den anslutande enheten. Det är viktigt att VPN-gatewayen kan nå RADIUS-servern. Om RADIUS-servern finns lokalt krävs en VPN-plats-till-plats-anslutning från Azure till den lokala platsen.

Förutom Active Directory kan en RADIUS-server också integreras med andra externa identitetssystem. Detta öppnar upp många autentiseringsalternativ för P2S VPN, inklusive MFA-alternativ. Kontrollera dokumentationen för RADIUS-serverns leverantör för att hämta listan över identitetssystem som den integrerar med.

Konfigurera RADIUS-servern

Innan du konfigurerar punkt-till-plats-inställningarna för den virtuella nätverksgatewayen måste RADIUS-servern vara korrekt konfigurerad för autentisering.

- Om du inte har någon RADIUS-server distribuerad distribuerar du en. Information om distributionssteg finns i installationsguiden som tillhandahålls av RADIUS-leverantören.

- Konfigurera VPN-gatewayen som en RADIUS-klient på RADIUS. När du lägger till den här RADIUS-klienten anger du det virtuella nätverket GatewaySubnet som du skapade.

- När RADIUS-servern har konfigurerats hämtar du RADIUS-serverns IP-adress och den delade hemlighet som RADIUS-klienter ska använda för att kommunicera med RADIUS-servern. Om RADIUS-servern finns i det virtuella Azure-nätverket använder du CA-IP:n för den virtuella RADIUS-serverns virtuella dator.

Artikeln Nätverksprincipserver (NPS) innehåller vägledning om hur du konfigurerar en Windows RADIUS-server (NPS) för AD-domänautentisering.

Verifiera din VPN-gateway

Du måste ha en routningsbaserad VPN-gateway som är kompatibel med P2S-konfigurationen som du vill skapa och de anslutande VPN-klienterna. Information om hur du tar reda på vilken P2S-konfiguration du behöver finns i TABELLEN VPN-klient. Om din gateway använder basic-SKU:n förstår du att basic-SKU:n har P2S-begränsningar och inte stöder IKEv2- eller RADIUS-autentisering. Mer information finns i Om gateway-SKU:er.

Om du ännu inte har en fungerande VPN-gateway som är kompatibel med P2S-konfigurationen som du vill skapa kan du läsa Skapa och hantera en VPN-gateway. Skapa en kompatibel VPN-gateway och gå sedan tillbaka till den här artikeln för att konfigurera P2S-inställningar.

Lägga till VPN-klientadresspoolen

Klientens adresspool är ett intervall med privata IP-adresser som du anger. Klienterna som ansluter via ett punkt-till-plats-VPN tar dynamiskt emot en IP-adress från det här intervallet. Använd ett privat IP-adressintervall som inte överlappar den lokala plats som du ansluter från eller det virtuella nätverk som du vill ansluta till. Om du konfigurerar flera protokoll och SSTP är ett av protokollen delas den konfigurerade adresspoolen mellan de konfigurerade protokollen på samma sätt.

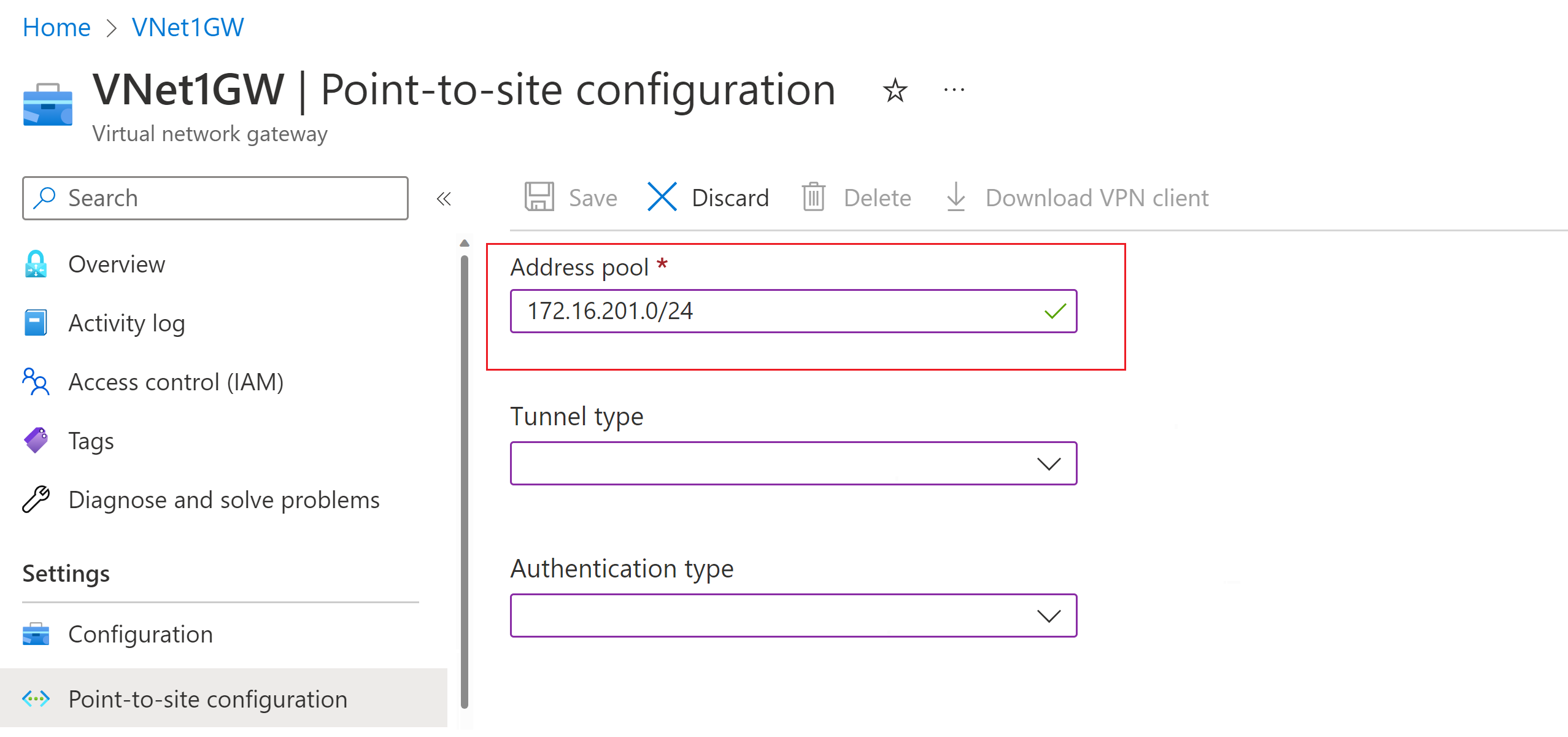

I Azure Portal går du till din VPN-gateway.

På sidan för din gateway går du till den vänstra rutan och väljer Punkt-till-plats-konfiguration.

Klicka på Konfigurera nu för att öppna konfigurationssidan.

På konfigurationssidan Punkt-till-plats i Adresspool lägger du till det intervall med privata IP-adresser som du vill använda. VPN-klienter tar dynamiskt emot en IP-adress från intervallet som du anger. Den minsta nätmasken är 29 bitar för aktiv/passiv och 28 bitar för aktiv/aktiv konfiguration.

Fortsätt till nästa avsnitt för att konfigurera fler inställningar.

Ange tunnel- och autentiseringstyp

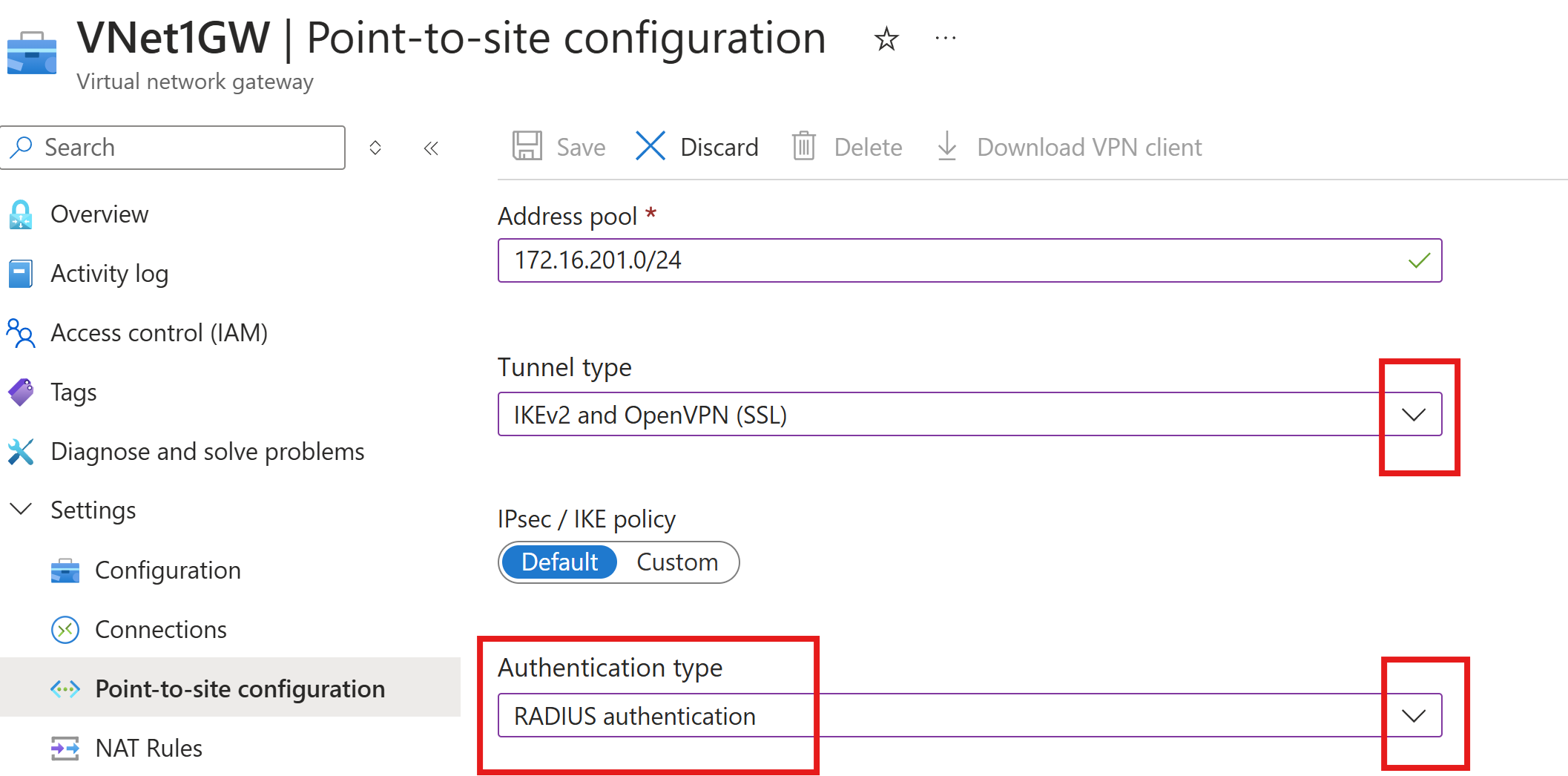

I det här avsnittet anger du tunneltypen och autentiseringstypen. De här inställningarna kan bli komplexa. Du kan välja alternativ som innehåller flera tunneltyper från listrutan, till exempel IKEv2 och OpenVPN(SSL) eller IKEv2 och SSTP (SSL). Endast vissa kombinationer av tunneltyper och autentiseringstyper är tillgängliga.

Tunneltypen och autentiseringstypen måste motsvara den VPN-klientprogramvara som du vill använda för att ansluta till Azure. När du har olika VPN-klienter som ansluter från olika operativsystem är det viktigt att planera tunneltypen och autentiseringstypen.

Kommentar

Om du inte ser tunneltyp eller autentiseringstyp på sidan Punkt-till-plats-konfiguration använder gatewayen basic-SKU:n. Basic SKU stöder inte IKEv2- eller RADIUS-autentisering. Om du vill använda de här inställningarna måste du ta bort och återskapa gatewayen med en annan gateway-SKU.

För Tunneltyp väljer du den tunneltyp som du vill använda.

Som Autentiseringstyp väljer du RADIUS-autentisering i listrutan.

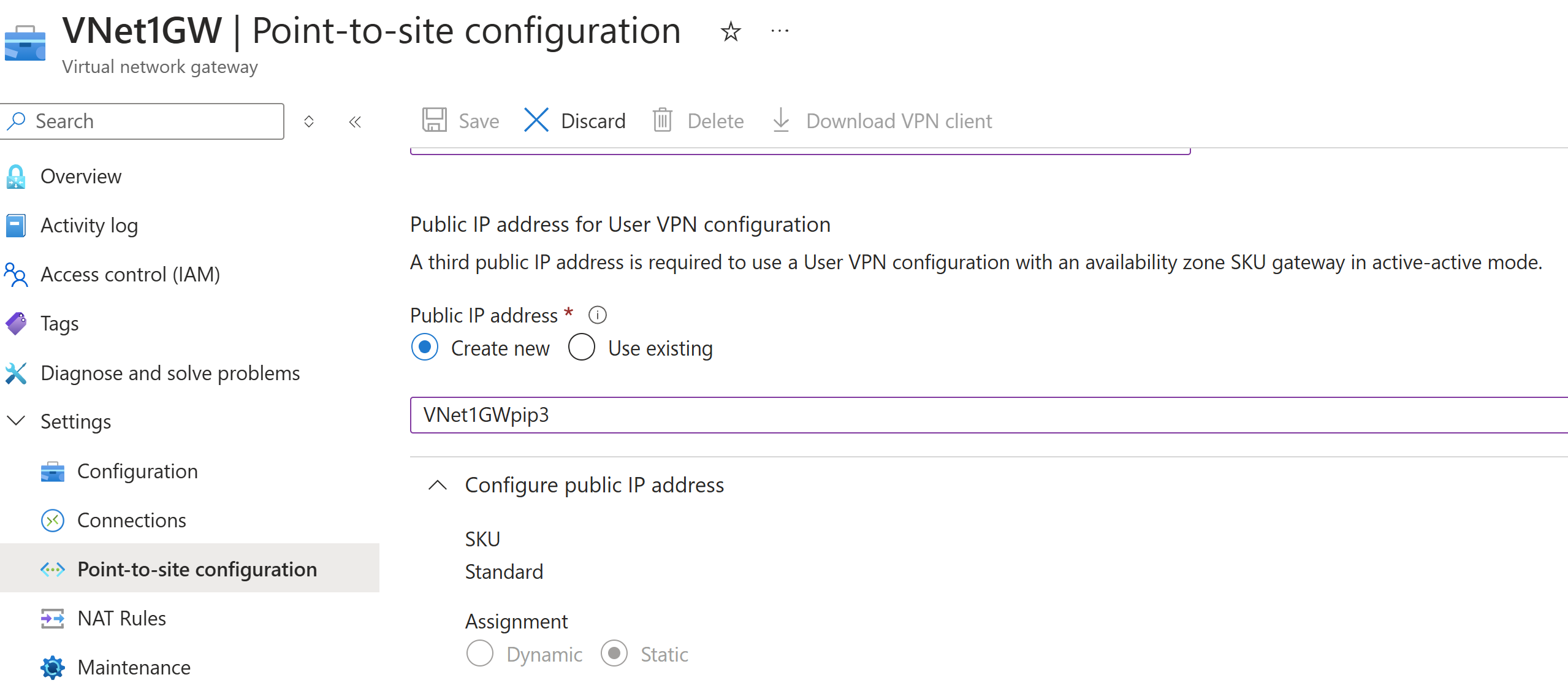

Lägg till ytterligare en offentlig IP-adress

Om du har en aktiv-aktiv lägesgateway måste du ange en tredje offentlig IP-adress för att konfigurera punkt-till-plats. I exemplet skapar vi den tredje offentliga IP-adressen med exempelvärdet VNet1GWpip3. Om din gateway inte är i aktivt-aktivt läge behöver du inte lägga till någon annan offentlig IP-adress.

Ange RADIUS-servern

I portalen anger du följande inställningar:

- IP-adress för primär server

- Primär serverhemlighet. Det här är RADIUS-hemligheten och måste matcha det som har konfigurerats på RADIUS-servern.

Valfria inställningar:

- Du kan också ange sekundär server-IP-adress och sekundär serverhemlighet. Detta är användbart för scenarier med hög tillgänglighet.

- Ytterligare vägar att annonsera. Mer information om den här inställningen finns i Annonsera anpassade vägar.

När du har angett punkt-till-plats-konfigurationen väljer du Spara överst på sidan.

Konfigurera VPN-klienten och anslut

Konfigurationspaketen för VPN-klientprofilen innehåller de inställningar som hjälper dig att konfigurera VPN-klientprofiler för en anslutning till det virtuella Azure-nätverket.

Information om hur du genererar ett VPN-klientkonfigurationspaket och konfigurerar en VPN-klient finns i någon av följande artiklar:

- RADIUS – certifikatautentisering för VPN-klienter

- RADIUS – lösenordsautentisering för VPN-klienter

- RADIUS – andra autentiseringsmetoder för VPN-klienter

När du har konfigurerat VPN-klienten ansluter du till Azure.

Så här verifierar du anslutningen

Om du vill kontrollera att VPN-anslutningen är aktiv öppnar du en upphöjd kommandotolk på klientdatorn och kör ipconfig/all.

Visa resultatet. Observera att IP-adressen du fick är en av adresserna i P2S VPN-klientadresspoolen som du angav i konfigurationen. Resultatet är ungefär som i det här exemplet:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Information om hur du felsöker en P2S-anslutning finns i Felsöka punkt-till-plats-anslutningar i Azure.

Vanliga frågor

Information om vanliga frågor och svar finns i avsnittet Punkt-till-plats – RADIUS-autentisering i vanliga frågor och svar.

Nästa steg

Mer information om punkt-till-plats-VPN finns i Om punkt-till-plats-VPN.