Så här skapar du en virtuell nätverksinstallation i en Azure Virtual WAN-hubb

Den här artikeln visar hur du distribuerar en virtuell nätverksinstallation (NVA) i en Azure Virtual WAN-hubb.

Bakgrund

NVA:er som distribueras i Virtual WAN-hubben delas vanligtvis upp i tre kategorier:

- Anslutningsenheter: Används för att avsluta VPN- och SD-WAN-anslutningar från en lokal plats. Anslutningsenheter använder BGP (Border Gateway Protocol) för att utbyta vägar med Virtual WAN-hubben.

- Nästa generations brandväggsenheter (NGFW): Används med routningssyfte för att tillhandahålla bump-in-the-wire-inspektion för trafik som passerar virtual WAN-hubben.

- Anslutning med dubbla roller och brandväggsenheter: En enhet som båda ansluter lokala enheter till Azure och inspekterar trafik som passerar Virtual WAN-hubben med routnings avsikt.

En lista över NVA:er som kan distribueras i Virtual WAN-hubben och deras respektive funktioner finns i Virtual WAN NVA-partner.

Distributionsmekanismer

Virtuella nätverksinstallationer kan distribueras via ett par olika arbetsflöden. Olika partner för virtuell nätverksinstallation stöder olika distributionsmekanismer. Varje virtuellT WAN-integrerad NVA-partner stöder arbetsflödet för hanterade Azure Marketplace-program . Information om andra distributionsmetoder finns i nva-providerns dokumentation.

- Hanterat Azure Marketplace-program: Alla Virtual WAN NVA-partner använder Azure Managed Applications för att distribuera integrerade NVA:er i Virtual WAN-hubben. Med Azure Managed Applications kan du enkelt distribuera NVA:er till Virtual WAN-hubben via en Azure Portal upplevelse som skapas av NVA-providern. Den Azure Portal upplevelsen samlar in viktiga distributions- och konfigurationsparametrar som behövs för att distribuera och starta om NVA:n. Mer information om Azure Managed Applications finns i dokumentationen om hanterade program. Referera till leverantörens dokumentation om det fullständiga distributionsarbetsflödet via Azure Managed Application.

- NVA-orkestreringsdistributioner: Med vissa NVA-partner kan du distribuera NVA:er till hubben direkt från NVA-orkestrerings- eller hanteringsprogramvaran. NVA-distributioner från NVA-orkestreringsprogram kräver vanligtvis att du tillhandahåller ett Huvudnamn för Azure-tjänsten till NVA-orkestreringsprogramvaran. Azure-tjänstens huvudnamn används av NVA-orkestreringsprogramvaran för att interagera med Azure-API:er för att distribuera och hantera NVA:er i hubben. Det här arbetsflödet är specifikt för NVA-providerns implementering. Mer information finns i leverantörens dokumentation.

- Andra distributionsmekanismer: NVA-partner kan också erbjuda andra mekanismer för att distribuera NVA:er i hubben, till exempel ARM-mallar och Terraform. Mer information om andra distributionsmekanismer som stöds finns i leverantörens dokumentation.

Förutsättningar

I följande självstudie förutsätter vi att du har distribuerat en Virtual WAN-resurs med minst en Virtual WAN-hubb. Självstudien förutsätter också att du distribuerar NVA:er via Azure Marketplace Managed Application.

Behörigheter som krävs

Om du vill distribuera en virtuell nätverksinstallation i en Virtuell WAN-hubb måste användaren eller tjänstens huvudnamn som skapar och hanterar den virtuella nätverksinstallationen ha minst följande behörigheter:

- Microsoft.Network/virtualHubs/read over the Virtual WAN hub där NVA distribueras till.

- Microsoft.Network/networkVirtualAppliances/write över resursgruppen där NVA distribueras till.

- Microsoft.Network/publicIpAddresses/join över de offentliga IP-adressresurser som distribueras med den virtuella nätverksinstallationen för inkommande Internetanvändningsfall .

Dessa behörigheter måste beviljas till det hanterade Azure Marketplace-programmet för att säkerställa att distributionerna lyckas. Andra behörigheter kan krävas baserat på implementeringen av distributionsarbetsflödet som utvecklats av din NVA-partner.

Tilldela behörigheter till Azure Managed Application

Virtuella nätverksinstallationer som distribueras via Azure Marketplace Managed Application distribueras i en särskild resursgrupp i din Azure-klientorganisation som kallas för den hanterade resursgruppen. När du skapar ett hanterat program i din prenumeration skapas en motsvarande och separat hanterad resursgrupp i din prenumeration. Alla Azure-resurser som skapats av det hanterade programmet (inklusive den virtuella nätverksinstallationen) distribueras till den hanterade resursgruppen.

Azure Marketplace äger ett huvudnamn för tjänsten från första part som utför distributionen av resurser till den hanterade resursgruppen. Det här huvudkontot från första part har behörighet att skapa resurser i den hanterade resursgruppen, men har inte behörighet att läsa, uppdatera eller skapa Azure-resurser utanför den hanterade resursgruppen.

För att säkerställa att din NVA-distribution utförs med tillräcklig behörighetsnivå beviljar du ytterligare behörigheter till tjänstens huvudnamn för Azure Marketplace-distributionstjänsten genom att distribuera ditt hanterade program med en användartilldelad hanterad identitet som har behörigheter över den virtuella WAN-hubben och den offentliga IP-adress som du vill använda med din virtuella nätverksinstallation. Den här användartilldelade hanterade identiteten används endast för inledande distribution av resurser i den hanterade resursgruppen och används endast i samband med distributionen av det hanterade programmet.

Kommentar

Endast användartilldelade systemidentiteter kan tilldelas till Azure Managed Applications för att distribuera virtuella nätverksinstallationer i Virtual WAN Hub. Systemtilldelade identiteter stöds inte.

- Skapa en ny användartilldelad identitet. Anvisningar om hur du skapar nya användartilldelade identiteter finns i dokumentationen om hanterad identitet. Du kan också använda en befintlig användartilldelad identitet.

- Tilldela behörigheter till din användartilldelade identitet för att minst ha de behörigheter som beskrivs i avsnittet Nödvändiga behörigheter tillsammans med eventuella behörigheter som din NVA-provider kräver. Du kan också ge den användartilldelade identiteten en inbyggd Azure-roll som Nätverksdeltagare som innehåller en supermängd av de behörigheter som krävs.

Du kan också skapa en anpassad roll med följande exempeldefinition och tilldela den anpassade rollen till din användartilldelade hanterade identitet.

{

"Name": "Virtual WAN NVA Operator",

"IsCustom": true,

"Description": "Can perform deploy and manage NVAs in the Virtual WAN hub.",

"Actions": [

"Microsoft.Network/virtualHubs/read",

"Microsoft.Network/publicIPAddresses/join",

"Microsoft.Network/networkVirtualAppliances/*",

"Microsoft.Network/networkVirtualAppliances/inboundSecurityRules/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/subscriptions/{subscription where Virtual Hub and NVA is deployed}",

"/subscriptions/{subscription where Public IP used for NVA is deployed}",

]

}

Distribuera NVA

I följande avsnitt beskrivs de steg som krävs för att distribuera en virtuell nätverksinstallation till Virtual WAN-hubben med hjälp av Azure Marketplace Managed Application.

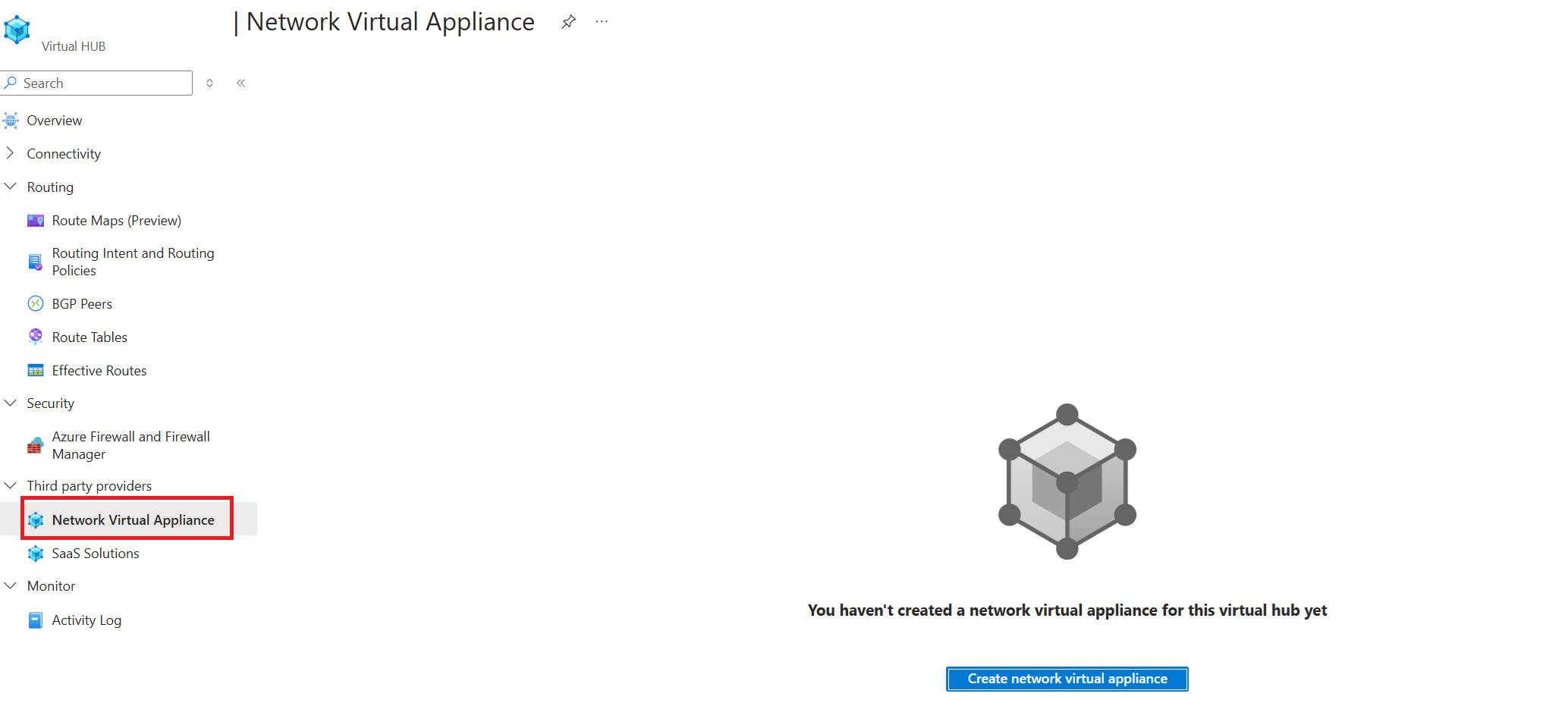

- Gå till din Virtual WAN-hubb och välj Virtuell nätverksinstallation under Tredjepartsleverantörer.

- Välj Skapa virtuell nätverksinstallation.

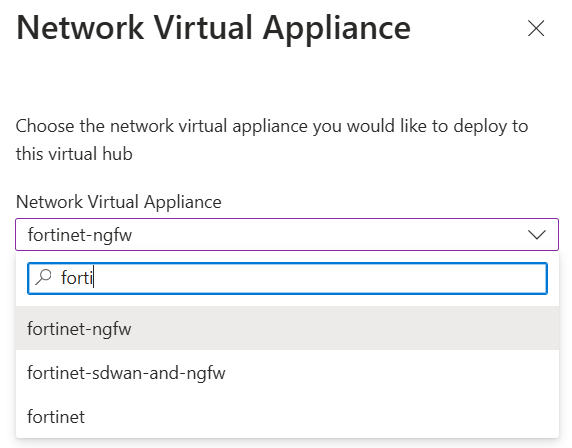

- Välj NVA-leverantören. I det här exemplet väljs "fortinet-ngfw" och väljer Skapa. Nu omdirigeras du till NVA-partnerns Azure Marketplace-hanterade program.

- Följ funktionen för att skapa hanterade program för att distribuera din NVA och referera till leverantörens dokumentation. Kontrollera att den användartilldelade systemidentiteten som skapades i föregående avsnitt är markerad som en del av arbetsflödet för att skapa hanterade program.

Vanliga distributionsfel

Behörighetsfel

Kommentar

Felmeddelandet som är associerat med en LinkedAuthorizationFailed visar bara en behörighet som saknas. Därför kan du se en annan behörighet som saknas när du har uppdaterat de behörigheter som tilldelats till tjänstens huvudnamn, hanterade identitet eller användare.

- Om du ser ett felmeddelande med felkoden LinkedAuthorizationFailed hade den användartilldelade identiteten som angavs som en del av distributionen av hanterat program inte rätt behörigheter. De exakta behörigheter som saknas beskrivs i felmeddelandet. I följande exempel dubbelkollar du att den användartilldelade hanterade identiteten har LÄS-behörigheter över den Virtual WAN-hubb som du försöker distribuera NVA till.

The client with object id '<>' does not have authorization to perform action 'Microsoft.Network/virtualHubs/read' over scope '/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>' or the scope is invalid. If access was recently granted, please refresh your credentials

Nästa steg

- Mer information om Virtual WAN finns i Vad är Virtual WAN?

- Mer information om NVA:er i en Virtuell WAN-hubb finns i Om virtuell nätverksinstallation i Virtual WAN-hubben.