IP-brandväggsregler för Azure Synapse Analytics

Den här artikeln beskriver IP-brandväggsregler och lär dig hur du konfigurerar dem i Azure Synapse Analytics.

IP-brandväggsregler

IP-brandväggsregler beviljar eller nekar åtkomst till din Azure Synapse-arbetsyta baserat på den ursprungliga IP-adressen för varje förfrågan. Du kan konfigurera IP-brandväggsregler för din arbetsyta. IP-brandväggsregler som konfigureras på arbetsytenivå gäller för alla offentliga slutpunkter på arbetsytan (dedikerade SQL-pooler, serverlös SQL-pool och utveckling). Det högsta antalet IP-brandväggsregler är begränsat till 128. Om du har aktiverat inställningen Tillåt Azure-tjänster och resurser att få åtkomst till den här servern räknas detta som en enskild brandväggsregel för arbetsytan.

Skapa och hantera IP-brandväggsregler

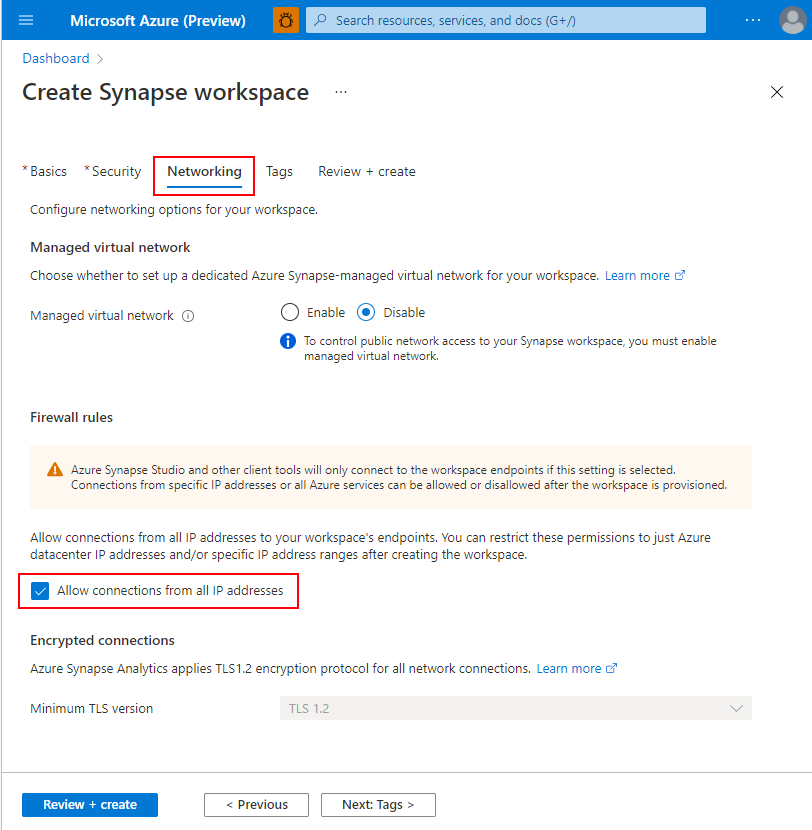

Det finns två sätt att lägga till IP-brandväggsregler på en Azure Synapse-arbetsyta. Om du vill lägga till en IP-brandvägg på din arbetsyta väljer du Nätverk och markerar Tillåt anslutningar från alla IP-adresser när arbetsytan skapas.

Viktigt!

Den här funktionen är endast tillgänglig för Azure Synapse-arbetsytor som inte är associerade med ett hanterat virtuellt nätverk.

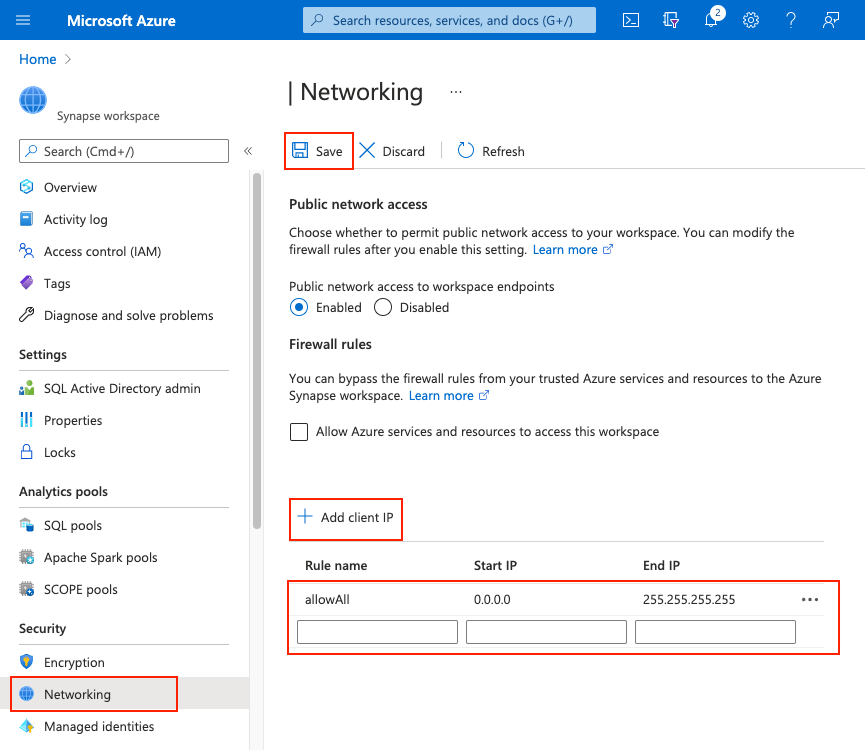

Du kan också lägga till IP-brandväggsregler på en Synapse-arbetsyta efter att arbetsytan har skapats. Välj Brandväggar under Säkerhet från Azure Portal. Om du vill lägga till en ny IP-brandväggsregel ger du den ett namn, start-IP och slut-IP. Välj Spara när du är klar.

Kommentar

Åtkomstfunktionen för offentligt nätverk är endast tillgänglig för Azure Synapse-arbetsytor som är associerade med Azure Synapse Analytics Managed Virtual Network. Du kan dock fortfarande öppna dina Azure Synapse-arbetsytor till det offentliga nätverket oavsett dess koppling till det hanterade virtuella nätverket. Mer information finns i Åtkomst till offentligt nätverk.

Ansluta till Azure Synapse från ditt eget nätverk

Du kan ansluta till synapse-arbetsytan med Synapse Studio. Du kan också använda SQL Server Management Studio (SSMS) för att ansluta till SQL-resurserna (dedikerade SQL-pooler och serverlös SQL-pool) på din arbetsyta.

Kontrollera att brandväggen i nätverket och den lokala datorn tillåter utgående kommunikation på TCP-portarna 80, 443 och 1443. Dessa portar används av Synapse Studio.

Om du vill ansluta med verktyg som SSMS och Power BI måste du tillåta utgående kommunikation via TCP-port 1433. 1433-porten som används av SSMS (skrivbordsprogram).

Kommentar

Azure Policy fungerar på en nivå över andra Azure-tjänster genom att tillämpa principregler mot PUT-begäranden och GET-svar av resurstyper som utbyts mellan Azure Resource Manager och den ägande resursprovidern (RP). Uppdateringar av Synapse-arbetsytans brandväggsinställningar i Azure-portalen görs dock med POST-anrop, till exempel åtgärden replaceAllIpFirewallRules.

På grund av den här designen kan Azure Policy-definitioner inte blockera ändringar i nätverksinställningar som görs via POST-åtgärder. Därför kan ändringar av brandväggsregler via Azure-portalen kringgå Azure Policy, även om restriktiva principer finns på plats.

Hantera Azure Synapse-arbetsytans brandvägg

Mer information om hur du hanterar brandväggen finns i Azure SQL-dokumentationen för att hantera brandväggar på servernivå. Azure Synapse stöder endast IP-brandväggsregler på servernivå. Den stöder inte IP-brandväggsregler på databasnivå.

Mer information om metoderna för att hantera brandväggen programmatiskt finns i:

Relaterat innehåll

- Skapa en Azure Synapse-arbetsyta

- Skapa en Azure Synapse-arbetsyta med ett virtuellt nätverk för hanterad arbetsyta

- Felsök anslutningsproblem för Azure Private Link

- Felsök anslutningsproblem för privata slutpunkter i Azure